Überblick

Seit Anfang des Jahres 2017 leiten die ESET-Forscher eine Untersuchung über eine komplexe Bedrohung, die hauptsächlich in den beiden Ländern Ukraine und Russland auftaucht. Stantinko fällt besonders durch seine Prävalenz sowie Raffiniertheit auf. Dadurch erwies sich die Adware von Anbeginn als Rätsel, dass die ESET-Forscher zu lösen hatten. Langsam konnten alle Puzzle-Teile zusammengelegt. Aus einer verschwommenen Gestalt kristallisierte sich ein klares globales Bild. Das Ergebnis: Eine massive Adware-Kampagne, die etwa eine halbe Millionen User betrifft.

Durch den starken Einsatz von Code-Verschlüsselung und schnellen Anpassungen, gelang es der Malware, einer Entdeckung durch Antivirenschutz-Lösungen zu entkommen. Die Stantinko Malware-Betreiber schafften es, nur sehr wenig Aufmerksamkeit auf sich zu ziehen. Dadurch konnten sie für mindestens fünf Jahre nahezu verdeckt operieren.

Damit die Malware-Entwickler die Systeme ihre Opfer kompromittieren konnten, hielten sie Ausschau nach Usern, die raubkopierte Software herunterladen wollten. Die Stantinko-Betreiber schoben den ahnungslosen Usern eine Executable (*.exe) unter, die sich manchmal auch als Torrent File tarnte. Stantinkos initialer Angriffsvektor FileTour installierte ungeniert allerlei Software, um den User von der wahren Absicht abzulenken. Das Ablenkungsmanöver diente bloß dazu, Stantinkos First Service im Hintergrund zu installieren. Video 1 zeigt, wie ein fiktiver User die schädliche Stantinko Executable ausführt.

Video 1: Installation einer Malware aus der FileTour-Familie

Stantinkos Betreiber kontrollierten ein riesiges Botnet, dass sie durch Ad-Injection und Klickbetrug via schädlicher Browser-Erweiterungen auf den Opfer PCs finanzieren. Doch damit nicht genug – mit schädlichen Windows-Diensten waren die Cyber-Kriminellen in der Lage, alles auf dem kompromittierten Host zu installieren. Die ESET-Forscher berichten von voll ausgestatteten Backdoors und Bots, die massive Suchanfragen bei Google durchführten. Außerdem konnten sie ein Tool installieren, das Brute-Force-Attacken auf Joomla- und WordPress Admin-Logins vollzog, um sie zu kompromittieren oder eventuell weiterzuverkaufen.

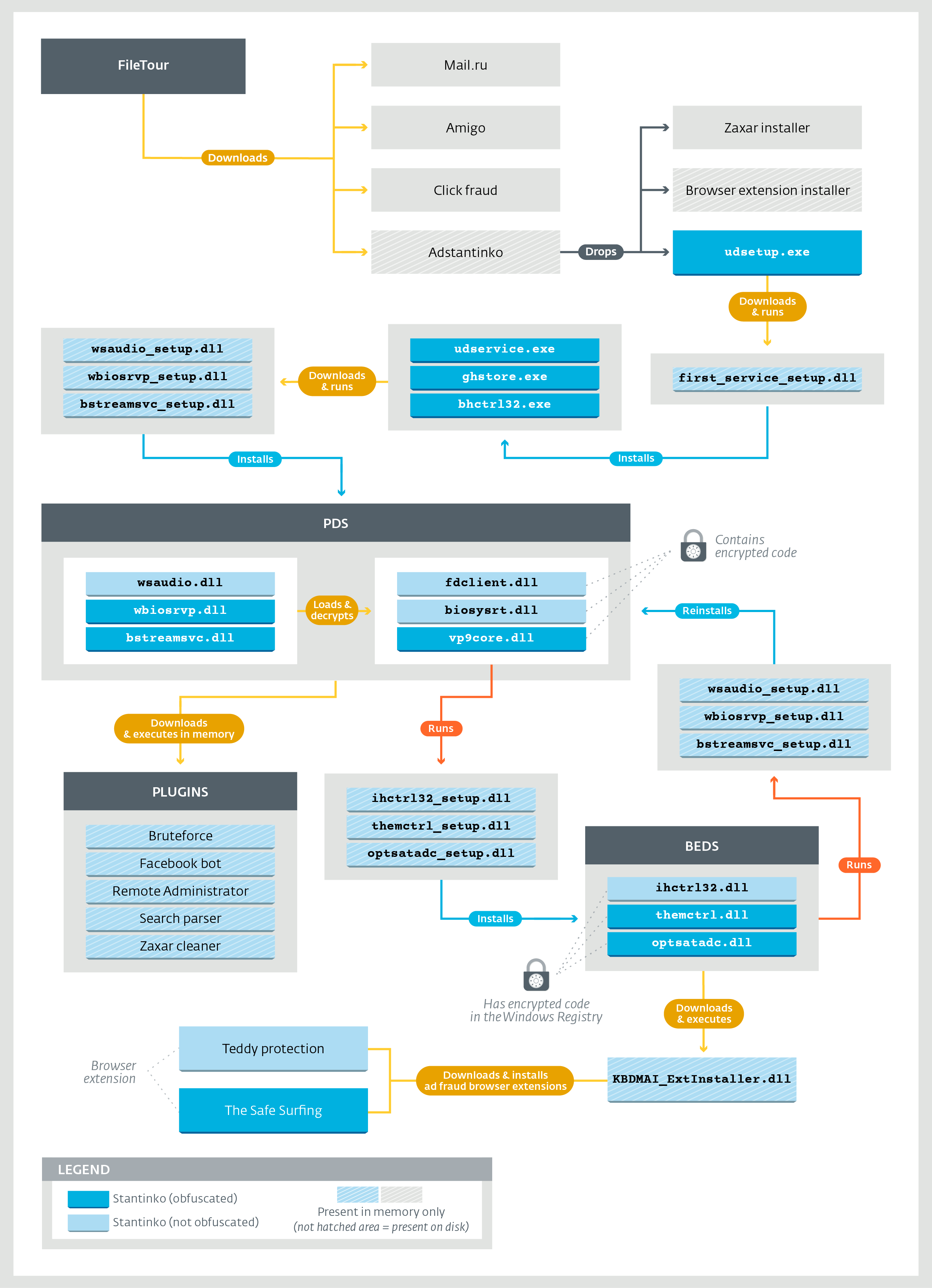

Abbildung 1 zeigt das ganze Ausmaß der Stantinko-Bedrohung vom Infektionsvektor zur permanenten Anwendung einschließlich aller Erweiterungen.

Abbildung 1: vollständiges Diagramm der Stantinko-Bedrohung

Hauptmerkmale

Es ist bemerkenswert, wie Stantinko Antivirusprogrammen aus dem Weg geht und Reverse Engineering Bemühungen vereitelt, wenn die Malware ihr schädliches Verhalten offenbart. Um sie überhaupt erst einmal zu entdecken, müssen verschiedene Komponenten in Verbindung betrachtet werden, damit eine vollständige Analyse stattfinden kann. Zwei Komponenten sind jedoch immer involviert: Ein Loader und eine Verschlüsselungskomponente. Der eigentliche Schadcode verbirgt sich entweder auf der Festplatte oder in der Windows Registry. Dieser Code wird von einer gutartig aussehenden ausführbaren Datei geladen und entschlüsselt. Der Entschlüsselungsschlüssel generiert sich anhand einer Reihe vorliegender Daten, die je nach kompromittierten Gerät unterschiedlich ausfallen. Einige Komponenten benutzen den Bot Identifier, andere wiederum gebrauchen die Seriennummer der Festplatte des Opfer-PCs. Das Herstellen zuverlässiger Erkennungen auf der Grundlage von nicht verschlüsselter Komponenten ist eine schwierige Aufgabe, da Artefakte auf der Festplatte solange kein bösartiges Verhalten zeigen, bis sie ausgeführt werden.

Darüber hinaus verfügt Stantinko über einen mächtigen „Überlebensmechanismus“. Nach einer erfolgreichen Kompromittierung, sind auf dem Opfer-Computer zwei schädliche Windows-Dienste installiert, die mit dem Systemstart geladen werden. Jede Anwendung besitzt die Möglichkeit, den jeweils anderen Dienst im Notfall (Löschung vom System) wieder zu reinstallieren. Für die erfolgreiche Entfernung der Malware Stantinko müssen aus diesem Grund auch beide Dienste gleichzeitig vom System entfernt werden. Ansonsten kann der C&C-Server unmittelbar die neuste Version an den kompromittierten Computer senden.

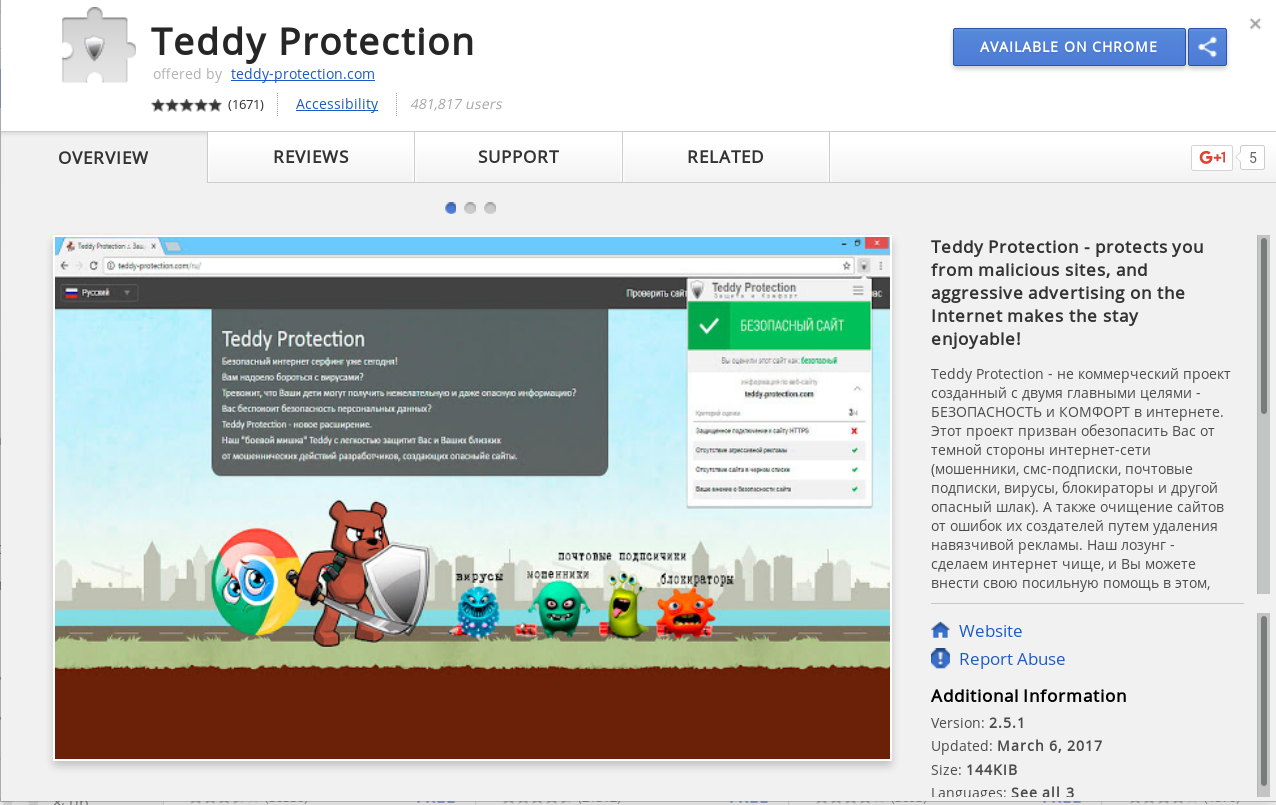

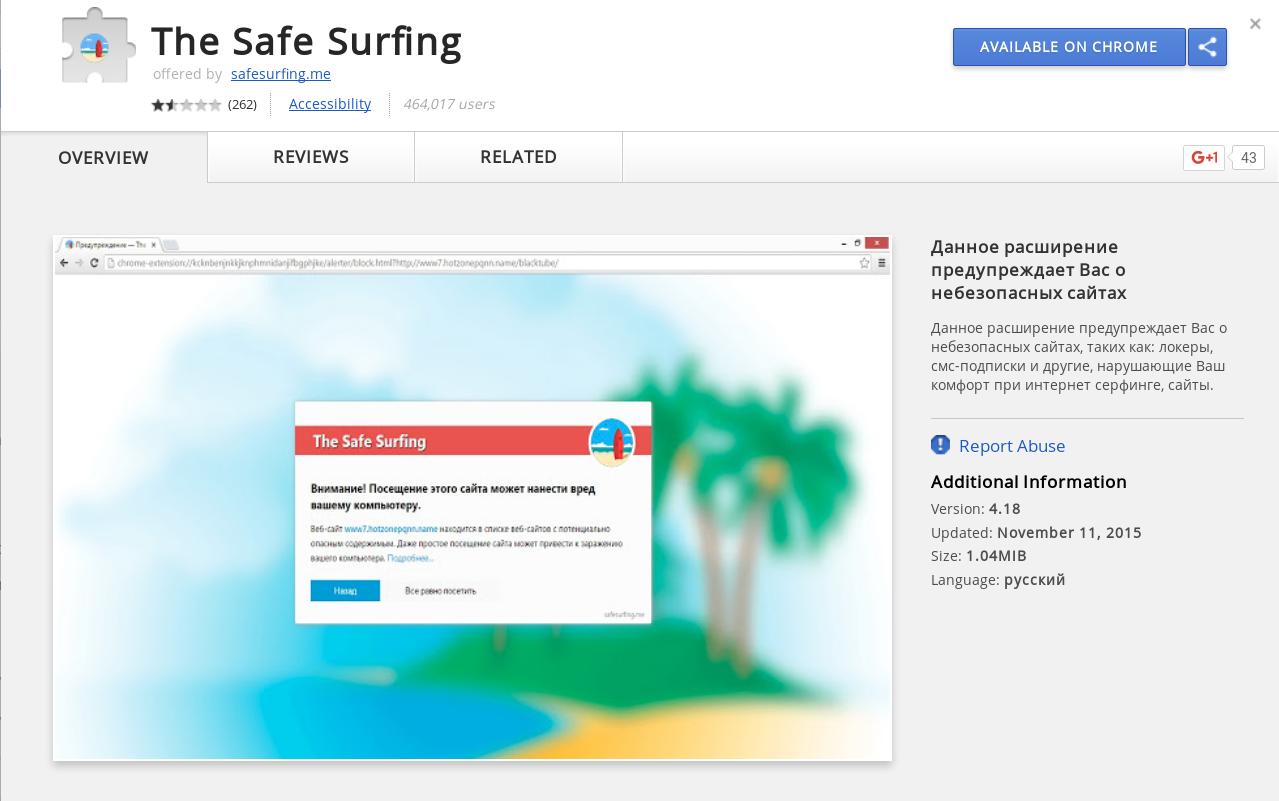

Stantinkos Hauptfunktionalität besteht darin, die bösartigen Browser-Erweiterungen „The Safe Surfing“ und „Teddy Protection“ zu installieren. Während der Untersuchungen der ESET-Forscher waren beide Erweiterungen im Chrome Web Store verfügbar. Zunächst sehen sie wie ganz legitime Browser-Erweiterungen aus, die ungewollte URLs blockieren. Werden diese allerdings durch Stantinko installiert, ändert sich deren Konfiguration. Die Malware erstellt Regeln, welche die Erweiterungen zur Beihilfe von Klickbetrug und Ad-Injection werden lassen. In Video 2 wird die „The Safe Surfing“-Erweiterung installiert. Beim Klicken auf einen Link der Rambler-Suchmaschine wird der User umgeleitet.

Abbildung 2: Teddy Protection im Chrome Web Store

Abbildung 3: The Safe Surfing im Chrome Web Store

Video 2: Umleitung von der Suchergebnisseite der Rambler-Suchmaschine

Tabelle 1: bekannte Stantinko-Plugins

| Modul-Name | Analyse |

|---|---|

| Brute-force | Dezentralisierter Wörterbuchangriff auf Joomla- und Wordpress Admin-Logins |

| Search Parser | Massive und dezentrale Suchanfragen an Google, um Joomla und WordPress-Seiten zu finden. Kompromittierte Joomla-Webseiten als C&C-Server |

| Remote Administrator | Backdoor mit einer Reihe von Aufklärungsdiensten incl. Datenexfiltration |

| Facebook Bot | Bot, der Betrügereien auf Facebook vollzieht. Seine Fähigkeiten umfassen das Erstellen von Konten, Fotos oder ganzen Seiten sowie das Hinzufügen von Freunden. |

Monetarisierung

Obwohl die Stantinko Malware-Entwickler Methoden aus APT-Kampagnen (Advanced Persistent Threat) verwenden, bleibt ihr Ziel, Geld zu verdienen. Darum sind sie auch in einem der profitabelsten Cyber-Crime-Märkten aktiv.

Klick-Betrug stellt dieser Tage eine der wichtigsten Einnahme-Quellen im Cyber-Crime-Ökosystem dar. Dass mit einer Forschung beauftrage Unternehmen „White Ops“ hat in Zusammenarbeit mit der „Association of National Advertisers“ herausgestellt, dass sich die globalen Kosten für Klickbetrug im Jahr 2017 auf rund 6,5 Milliarden US-Dollar belaufen.

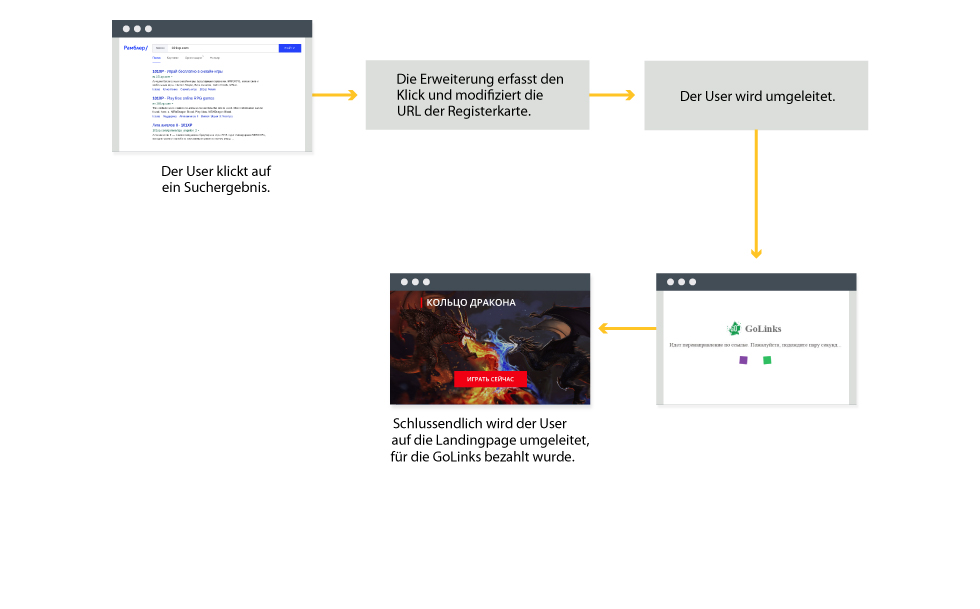

Wie oben bereits erwähnt, installiert Stantinko zwei Browser-Erweiterungen: The Safe Surfing und Teddy Protection. Diese injizieren Werbung oder leiten den User um. Das veränderte Verhalten erlaubt den Stantinko-Betreibern für den Traffic bezahlt zu werden, welchen sie an die Advertiser umleiteten.

Abbildung 4: Klickbetrug und Umleitungsprozess

Die ESET-Untersuchungen zeigen außerdem, dass die Cyber-Kriminellen den Advertisern sehr nahekommen. In einigen Fällen landen die vom Stantinko Advertising-Netzwerk kommenden User – in Abbildung 4 dargestellt – sogar auf der Webseite des Advertisers. Eigentlich vertrauen die schädlichen Klickbetrüger-Malware auf eine bestimmte Anzahl von Umleitungen zwischen verschiedenen Advertising-Netzwerken, um ihren schädlichen Traffic zu verheimlichen. Das zeigt nicht nur, dass die Stantinko-Betreiber gut tarnende Malware entwickeln, sondern auch in der Lage sind, sich vor der Advertising-Wirtschaft zu verstecken.

Darüber hinaus finanzieren sich die Cyber-Kriminellen auch noch über andere Wege. Sie versuchen beispielsweise, Admin-Logins von Joomla und WordPress Webseiten mit Hilfe von Brute-Force-Angriffen (und Passwortlisten) zu kompromittieren. Haben sie einen Login richtig erraten, übernehmen die Angreifer den Account und verkaufen ihn im Darknet. Die gekaperten Webseiten können dann schädlichen Redirects zu Exploits dienen oder dem Hosten von bösartigen Inhalten.

Die ESET-Analysen ergeben weiterhin, dass mit Hilfe von Stantinko versucht wird, Betrug in sozialen Medien zu begehen. Diese Masche haben ESET-Forscher bereits in Untersuchungen zu Linus/Moose beschrieben. Insgesamt ist das wirklich rentabel, wenn zum Beispiel Preise von rund 15 US-Dollar für 1000 Facebook-Likes aufgerufen, diese durch Fake-Accounts generiert und durch Botnets kontrolliert werden.

Die Stantinko Malware-Betreiber haben ein Plugin entwickelt, dass mit Facebook interagieren kann. Unter anderem ist es dazu in der Lage, Accounts zu erstellen, Seiten zu liken oder Freunde hinzuzufügen. Facebooks CAPTCHA wird umgangen, indem ein anti-CAPTCHA-Dienst wie – in Abbildung 5 zu sehen – zum Einsatz kommt. Dabei hilft die Größe des Botnets. Den Operatoren erlaubt es, die Anfragen auf die vielen Bots aufzuteilen, sodass Facebook den Betrug nur sehr schwer erkennen kann.

Abbildung 5: Anti-CAPTCHA-Dienst in Benutzung von Stantinko

Schlussfolgerungen

Stantinko ist (auch) ein Botnet, dass sich vorwiegend auf werbungsbezogenen Betrug konzentriert. Zum Einsatz kommen fortgeschrittene Methoden der Code-Verschlüsselung und Ablegen von Code in der Windows-Registry. In den letzten fünf Jahren konnten die Malware-Betreiber damit „unter dem Radar fliegen“. Dadurch kompromittierte das Botnet etwa eine halbe Millionen Computer.

Für die Stantinko-Entwickler dürfte es ein weiterer Erfolg gewesen sein, gleich zwei Browser-Erweiterungen im Chrome Web Store untergebracht zu haben. Eine Anwendung ist bereits im November 2015 erschienen.

Selbst wenn die Malware keine CPU-intensiven Aufgaben erledigt und so für den User unbemerkt bleibt, sprechen wir bei Stantinko doch von einer bedeutenden Malware. Immerhin bietet sie eine Finanzquelle für Cyber-Kriminelle im großen Umfang. Darüber hinaus können alle kompromittierten Computer durch die Backdoor ausspioniert werden.

Umfassende technische Analysen sind dem Stantinko Whitepaper zu entnehmen. Die IoCs können auf unserem GitHub Account betrachtet werden. Anmerkungen und Sample-Einreichungen, die im Zusammenhang mit diesem Thema stehen, sollten an folgende E-Mail-Adresse gereicht werden: threatintel@eset.com