BSI-Präsident Arne Schönbohm:

"Wir beobachten hier, ähnlich wie im Fall WannaCry, dass die Täter über die gleichen Verbreitungswege weitere Schadsoftware verteilt haben, die sich im Gegensatz zu Verschlüsselungstrojanern nicht sofort bemerkbar machen. Ihr Schadenspotential ist dabei allerdings mindestens ebenso hoch. Unternehmen sind daher aufgefordert, Cyber-Sicherheit auch ohne akuten Anlass als Voraussetzung einer erfolgreichen Digitalisierung zu begreifen und IT-Sicherheitsmaßnahmen konsequent umzusetzen."

Update: 30.06. - 13Uhr: Unter diesem Support-Artikel (englisch) haben wir eine kleine Anleitung zusammengestellt, wie man sich vor Petya schützen kann. Folgende Schritte sollten auf jeden Fall befolgt werden:

- Den Computer immer auf dem neusten Stand halten.

- Verlässliche Antiviren Lösung installieren.

- Niemals ein und dieselben Anmeldeinformationen für mehrere Accounts benutzen.

- Default ADMIN$ oder Kommunikationen mit Admin-Shares deaktivieren. Für Home-User bietet ESET Smart Security; für Business-Kunden bietet ESET Endpoint Security 6+ einen Netzwerkangriffsschutz. In den IDS- und erweiterten Einstellungen findet sich die Option: Eingehende Verbindungen zu Admin-Shares in SMB erlauben.

- SMB1 sollte nach Möglichkeit ausgestellt werden - hier gibt es Probleme mit XP und 2003, die SMB2+ nicht kennen.

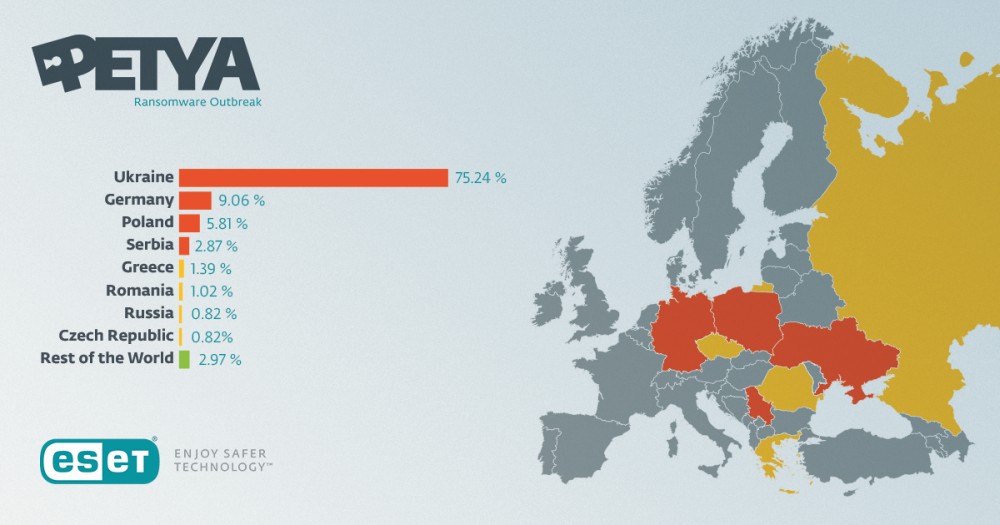

Update 28.06.2017 - 15:00Uhr: ESET Forscher konnten bestätigen, dass andere betroffene Systeme über VPN einen Zugang zu den ukrainischen Netzwerken hatten. Gegenwärtig wurde in der Malware aber noch keine Funktionalität gesehen, die eine Verbreitung außerhalb des LAN zulässt.

Update 28.06.2017 - 11:00Uhr: ESET-Forscher haben die Quelle der Ransomware-Epidemie zurückverfolgt und sind auf die Buchhaltungssoftware M.E.Doc gestoßen. Diese ist bei vielen ukrainischen Unternehmen beliebt, dazu zählen auch Finanzinstitute. Viele führten ein kompromittiertes Update der M.E.Doc Software aus. Das erlaubte den Ransomware-Entwicklern diesen massiven Angriff zu starten und die Ransomware nicht nur in der Ukraine, sondern auch auf der ganzen Welt zu verteilen. M.E.Doc haben unterdessen eine Warnung auf ihrer Webseite veröffentlicht.

Unzählige Berichte über neue Ransomware-Attacken in der Ukraine tauchen in den sozialen Medien auf. Die Malware könnte der Petya Familie angehören, die zurzeit von ESET als Win32/Diskcoder.C Trojan erkannt wird. Dieser kompromittiert den MBR und verschlüsselt die ganze Festplatte auf einmal. Oder es werden alle Dateien einzeln verschlüsselt, wie bei Mischa.

Zur Verbreitung nutzt die Ransomware eine teuflische Kombination. Mit Hilfe des SMB Exploit (EthernalBlue) gelangt die Ransomware in ein Netzwerk. Das haben wir auch schon bei WannaCryptor gesehen. Im Netzwerk verteilt sich die Malware dann durch PsExec.

Diese gefährliche Kombination kann die Ursache dafür sein, warum der Ransomware-Ausbruch so schnell und global erfolgt. Wir können nur hoffen, dass durch die Medienwirksamkeit der letzten Ransomware-Welle viele Systeme gepatcht wurden. Es braucht nur einen ungepatchten PC, um in ein Netzwerk zu gelangen. Mit Administratorrechten verbreitet sich die Ransomware dann auf alle anderen Computer im Netzwerk.

Der Journalist Christian Borys tweetete beispielsweise, dass der Cyberattack "angeblich" gegen Banken, Stromnetze und Postfirmen geht. Darüber hinaus scheint es so, als ob auch die Regierung angegriffen worden ist.

Borys veröffentlichte ein Bild, welches vom Facebook-Account des stellvertretenden Ministerpräsidenten der Ukraine Pavlo Rozenko stammt. Darin zu sehen ein womöglich verschlüsselter Computer.

Die ukrainische Nationalbank informiert die Besucher ihrer Webseite über Ransomware-Attacken auf andere Banken.

Es heißt: "Derzeit hat der Finanzsektor die Sicherheitsmaßnahmen verstärkt, um den Hackerangriffen auf viele Finanzmarktteilnehmer entgegenzustehen.

Forbes sieht viele Ähnlichkeiten zu WannaCryptor; andere sehen parallelen zu WannaCry-esque. Wahrscheinlich ist es eine Variante von Petya.

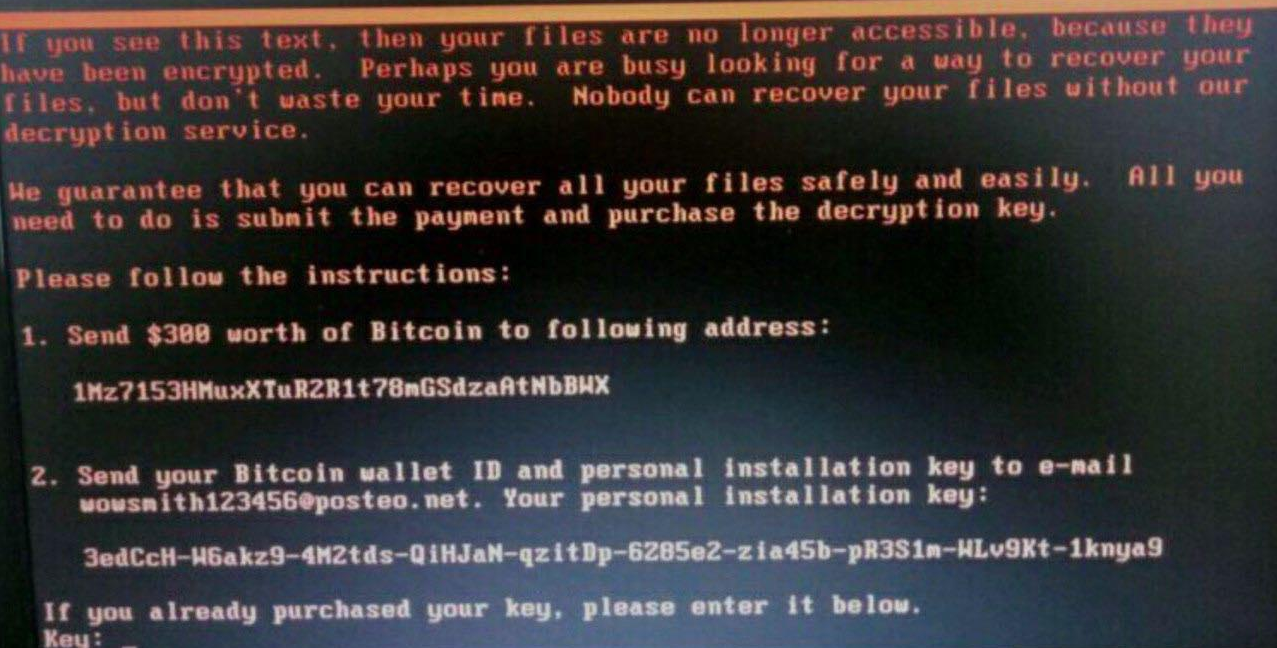

Dieses Bild (Quelle: Group-IB) macht zurzeit die Runde. In etwa heißt es dort:

„Wenn Sie diesen Text sehen, gelangen Sie nicht mehr an Ihre Dateien, den sie sind verschlüsselt… Wir garantieren die vollständige Wiederherstellung Ihrer Dateien. Alles was Sie dafür tun müssen, ist eine Zahlung von 300 US-Dollar in Bitcoin zu tätigen. Dafür erhalten Sie den Entschlüsselungsschlüssel.“

Reuters bestätigt unterdessen einen Sicherheitsvorfall bei Ukrenergo, einem ukrainischen Energielieferanten.

Ein Sprecher erklärte, dass es „keine Auswirkungen auf die Stromversorgung gibt“. Allerdings ist es noch zu früh, um das zu beurteilen.

Es scheint so, als ob die neue Ransomware-Attacke nicht nur die Ukraine betrifft. Der Independent titelt, dass auch Spanien und Indien betroffen sein sollen sowie das dänische Schifffahrtsunternehmen Maersk und die britische Werbefirma WPP.

Auf der Homepage der britischen Werbefirma ist folgende Nachricht zu lesen: „Die WPP Webseite ist durch wichtige routinemäßige Wartungsarbeiten nicht zu erreichen.“

WPP hat über Twitter bestätigt, dass sie Opfer eines Cyber-Angriffs geworden sind: "Unsere IT-Systeme in mehreren WPP-Unternehmen wurden von einer vermutlichen Cyberattack heimgesucht. Wir unternehmen entsprechende Maßnahmen und werden so schnell wie möglich wieder verfügbar sein."

Weiterhin gibt es Berichte darüber, dass bereits Geldbeträge auf das genannte Bitcoin-Konto eingegangen sind.

Petya ist anders als andere Crypto-Trojaner. Die Crypto-Ransomware verschlüsselt nicht einzelne Dateien, sondern hat es auf das gesamte Dateisystem abgesehen. Es greift den MBR ( master boot record ) an, das für das Laden des Betriebssystems nach dem Computerstart verantwortlich ist.

Um dieser Art von Bedrohung vorzubeugen, empfehlen wir Ihnen, dass Sie Ihre Systeme immer auf dem neusten Stand haben. Außerdem sollte ein zuverlässiger Virenschutz im Einsatz und eine Netzwerksegmentierung eingerichtet sein, die dazu beitragen könnte, eine Verbreitung innerhalb des Netzwerks zu verhindern.

Das ist unser aktueller Kenntnisstand. Weitere Updates folgen.