Manche möchten gerne den Traffic ihres YouTube-Channels steigern oder für das Videoschauen bezahlt werden. Andere suchen eher nach einer Möglichkeit, ganz einfach mit dem Smartphone Bitcoins zu kaufen und zu verkaufen.

Die Entwickler der Fake-Apps “Boost Views” und “PaxVendor” möchten Android-User glauben lassen, dass es nun die passenden Anwendungen dafür gibt. Doch es ist Vorsicht geboten, denn die Cyber-Kriminellen wollen bloß Geld ergaunern. Diese Masche ist auch als „Scam“ – zu Deutsch Vorschussbetrug – bekannt.

Boost Views: Views für YouTube-Monetarisierung

Unter dem Deckmantel eine YouTube-bezogene Dienstleistung anzubieten, hat sich „Boost Views“ auf bis zu 100.000 Geräte geschlichen. Die Fake-App hat es auf PayPal-Login-Daten abgesehen.

ESET erkennt die Anwendung als Trojan.Android/FakeApp.FK. Diese Fake-App verspricht Einnahmen aus dem bloßen Ansehen von YouTube-Videos zu generieren. Außerdem soll der Traffic des eigenen YouTube-Kanals im Austausch für den Kauf von Credits „geboostet“ werden. Entsprechend der App-Beschreibung können Benutzer bequem die angehäufte Gutschrift aus dem Schauen von Videos auf ihr PayPal-Konto transferieren.

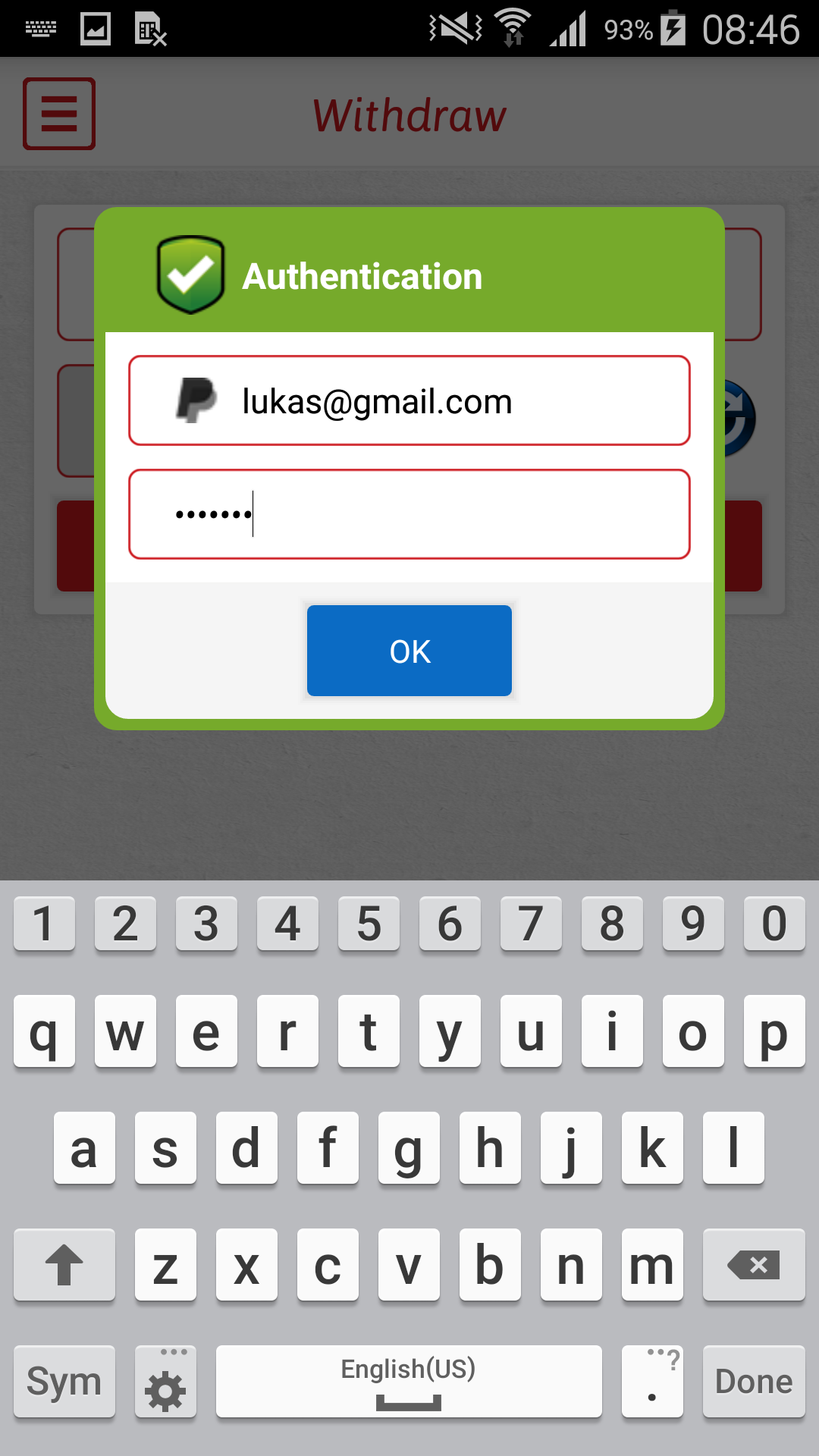

Dafür sollen nur die PayPal Login-Daten in ein Authentifizierungsfeld eingegeben werden. Allerdings werden die Opfer an dieser Stelle sehr schnell merken, dass sie einem Betrug auf dem Leim gegangen sind. Genauso wie die Fake-App ist auch die Gutschrift gefälscht und es lassen sich keine Einnahmen auf das eigene PayPal-Konto transferieren. Schlimmer noch ist allerdings, dass die PayPal Login-Daten nun bei den Cyber-Kriminellen liegen.

Abbildung 1 – Boost Views im Google Play Store

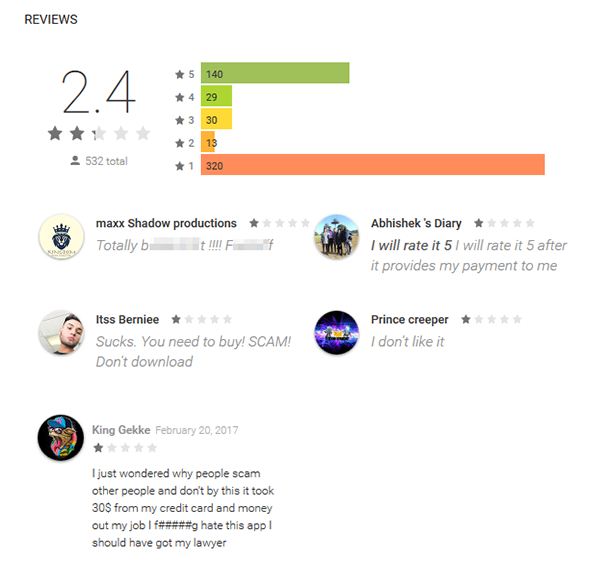

Abbildung 2 – Negative Boost Views Bewertungen deuten eine verdächtige Fake-App an

Wie funktioniert der PayPal-Betrug?

Sobald die App gestartet ist, werden die Benutzer aufgefordert, ein „Boost Views“-Konto zu erstellen. Nach dem Einloggen können User eine der Dienstleistungen auswählen, die von der App angeboten wird.

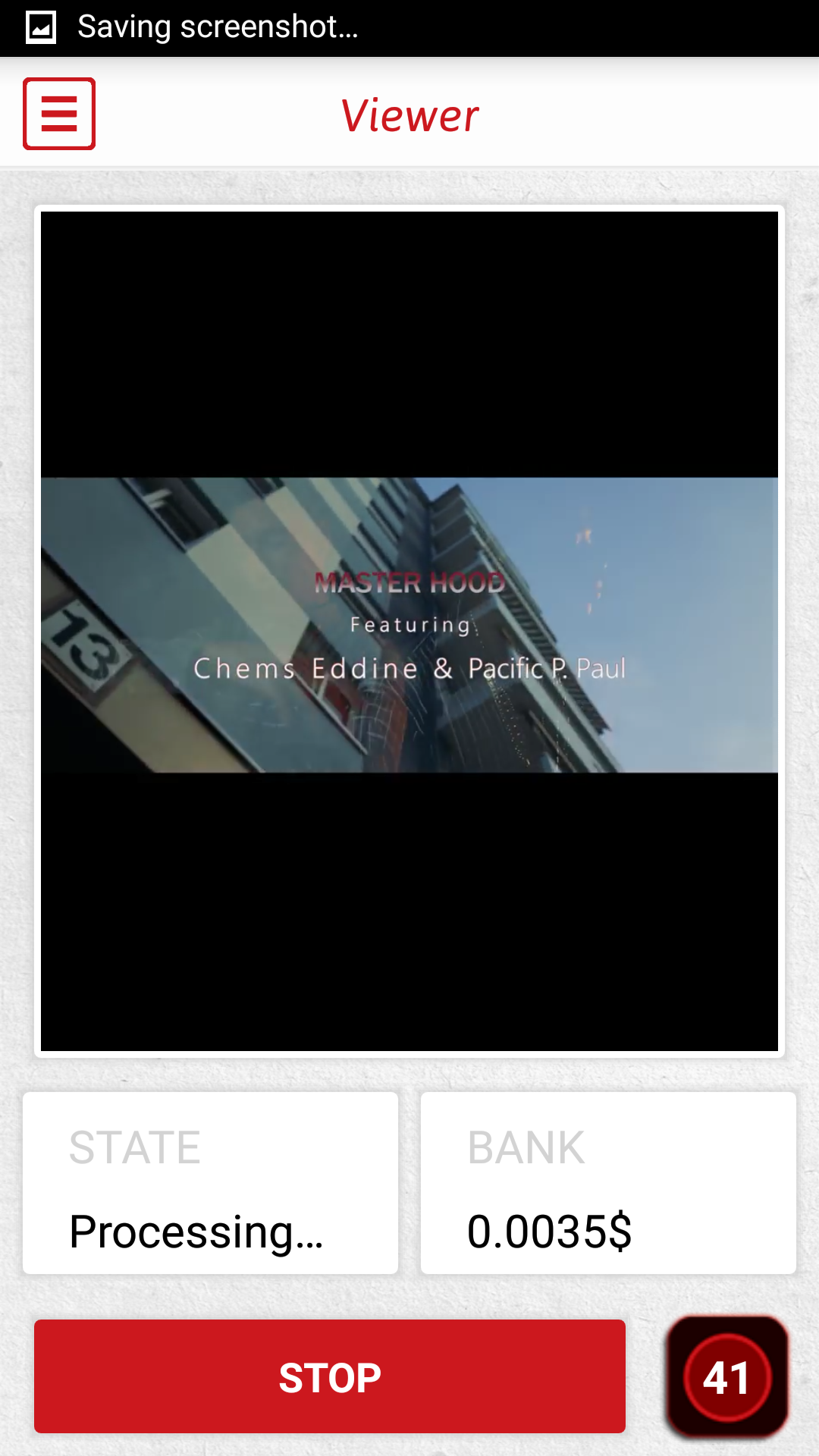

Für das Betrachten von YouTube-Videos gegen die angepriesene Gutschrift gibt es den "Viewer", einen In-App-Video-Player (eine der Hauptattraktion, die von der App beworben wird). Benutzer erhielten pro Minute eines gesehenen YouTube-Videos zwischen 0,0001-0,0005 US-Dollar, ermittelten ESET-Forscher während der Untersuchungen. Die aktuelle verdiente Summer wurde unter dem Video eingeblendet.

Abbildung 3 – In-App YouTube Video Viewer und summierter Gutschrift

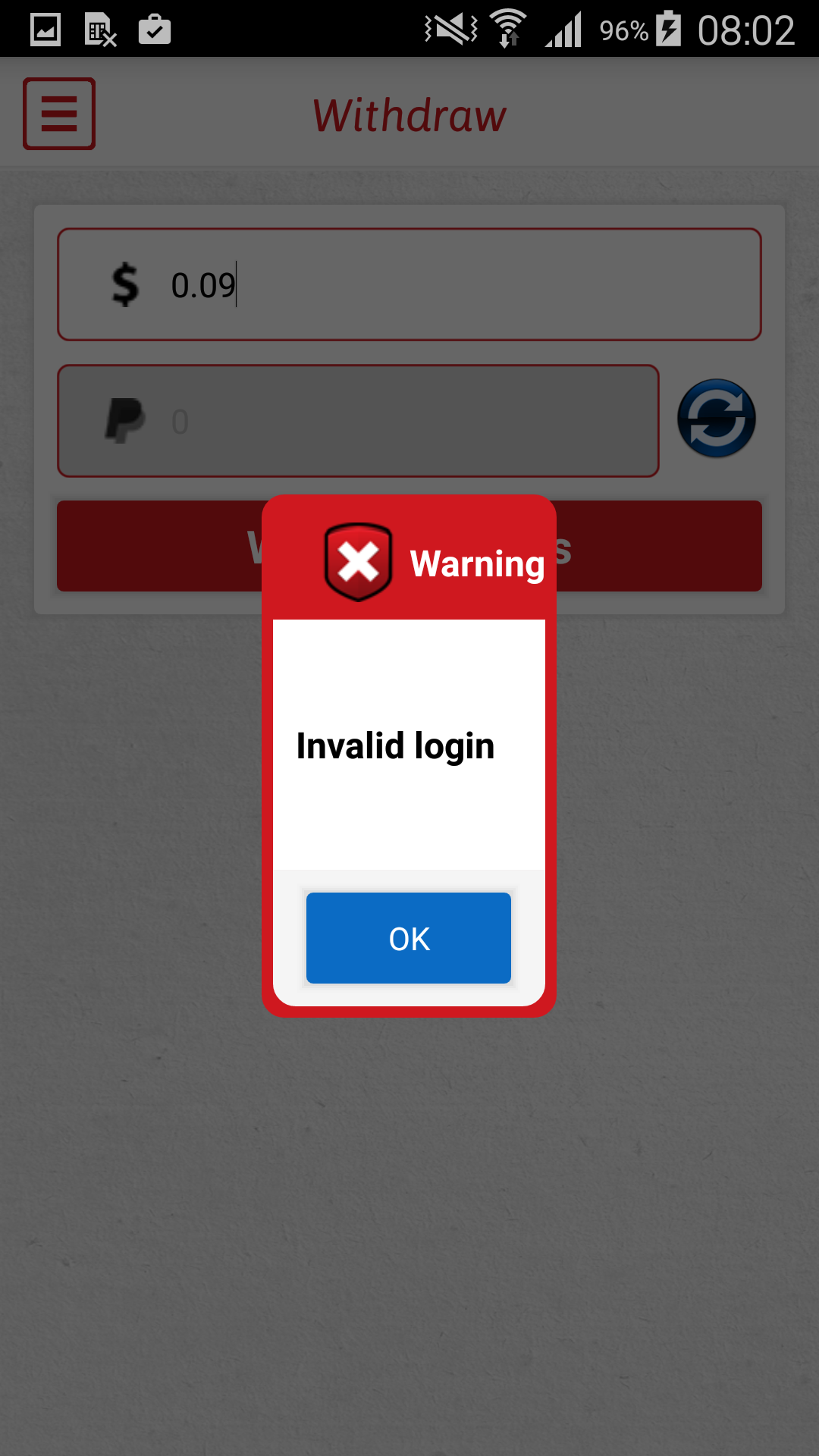

Nachdem die ESET-Forscher ganze 0,09 US-Dollar in 16 Stunden generierten, versuchten sie, den Betrag quasi abzubuchen. Sie konnten keine minimale Auszahlungsgrenze finden.

Um die Gutschrift auf das PayPal-Konto transferieren zu können, sollten zunächst die PayPal-Anmeldeinformationen in ein ungesichertes Authentifizierungsformular eingegeben werden. Sodann die Opfer ihre PayPal-Daten eingaben, konfrontierte sie die Fake-App mit der Fehlermeldung "ungültige Anmeldung". Tatsächlich werden die PayPal-Anmeldeinformationen aber im Hintergrund unverschlüsselt an den Entwickler-Server gesendet.

Mit dem nun kompromittierten PayPal-Konto stehen den Cyber-Kriminellen Tür und Tor für den finanziellen Missbrauch offen. Zum Zeitpunkt der Erstellung des Artikels bemerkten die ESET-Forscher auf dem extra für diese Untersuchung angelegten PayPal-Konto keine Kontobewegungen. Allerdings wirkt das nur wenig beruhigend, lebt man doch fortan mit dem Gedanken, dass jemand anderem die Informationen zur Verfügung stehen.

Abbildung 4 – Unsicheres Anmeldeformular für die PayPal Login-Daten

Abbildung 5 – Login-Fehlermeldung nach Eingabe der PayPal-Anmeldeinformationen

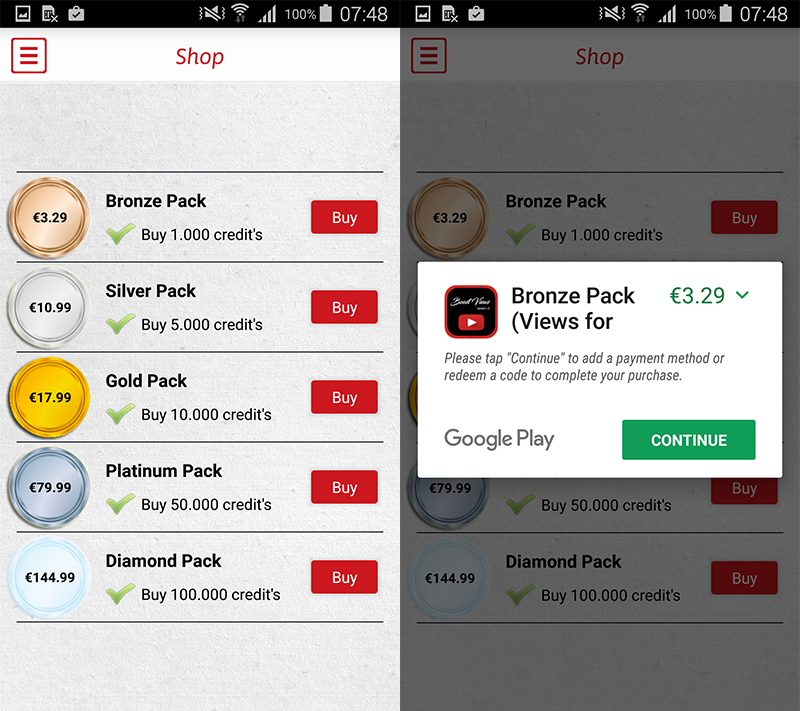

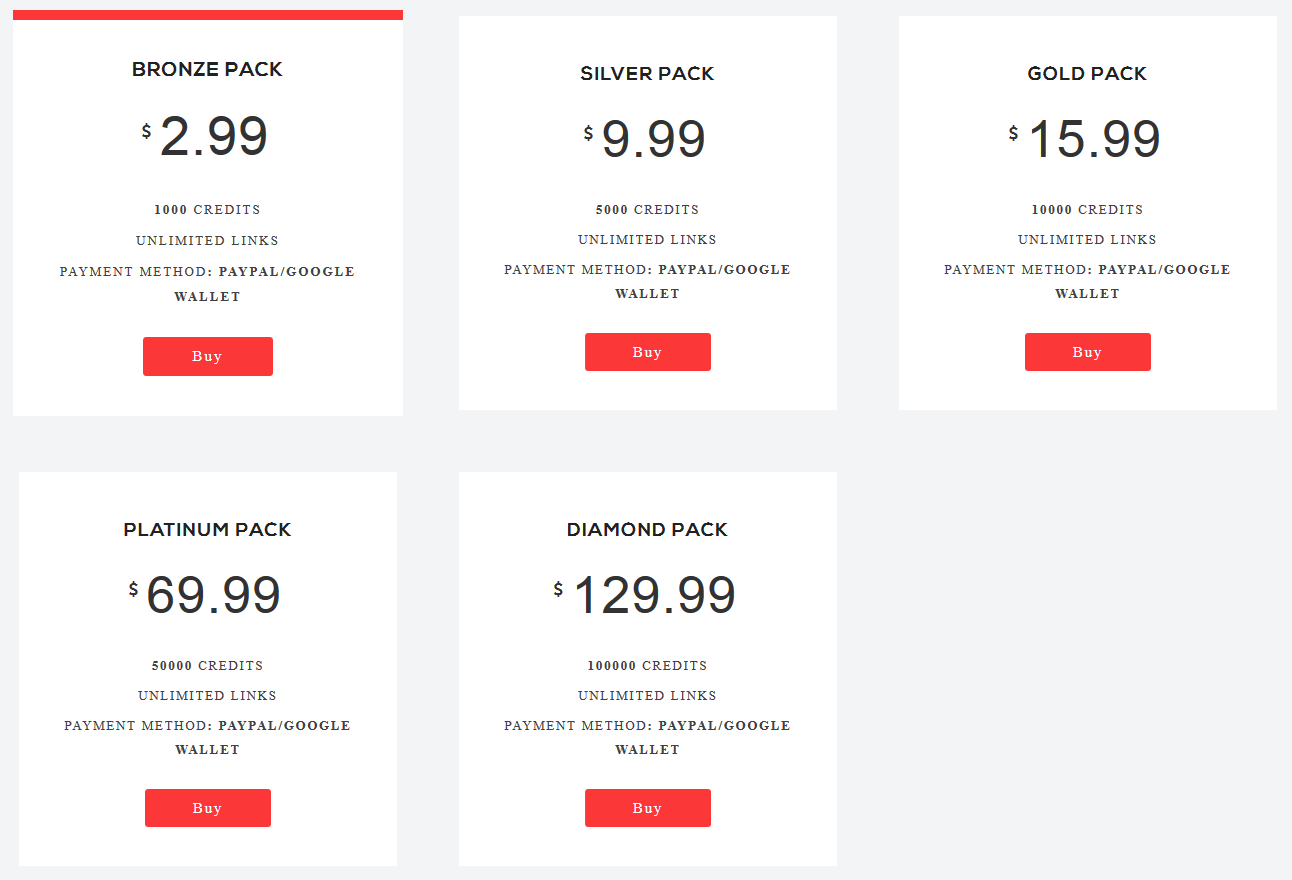

User können darüber hinaus Credits für YouTube-Views im App-eigenen Shop erwerben. Obwohl das eine durchaus vorstellbare Praxis sein könnte, sind wir dennoch der Meinung, dass das trügerische Verhalten der App nicht dazu verleiten sollte, den Gaunern Kreditkartendetails zugänglich zu machen.

Abbildung 6 – In-App-Shop bietet Credit Packs an

Interessanterweise werden die Credit Packs auch auf der Website des Entwicklers angeboten. Dort sind unterschiedliche Preise zu sehen und ungültige Hyperlinks, die zur Homepage zurückführen. Die Website scheint lediglich eine generische Vorlage zu sein, die mit Marketing-Schlagwörtern und nicht mit tatsächlichen Inhalten gefüllt ist. Das verstärkt die Zwielichtigkeit der bisher beobachteten Fake-App nur noch.

Abbildung 7 – Credit Packs mit ungültigen Links auf der Website des Entwicklers

PaxVendor

Während „Boost Views“ darauf abzielt, PayPal-Konten zu kompromittieren, möchte sich "PaxVendor" Zugang zu Bitcoins verschaffen. Die schädliche App, die ESET als Android/FakeApp.FI erkennt, versucht Login-Daten des Bitcoin-Handelsplatzes Paxful abzugreifen. Derzeit gibt es noch keine legitime Android-App, um auf Paxful mit dem Android-Smartphone aus zuzugreifen.

Abbildung 8 – PaxVendor im Google Play Store

Wie funktioniert der Bitcoin-Betrug?

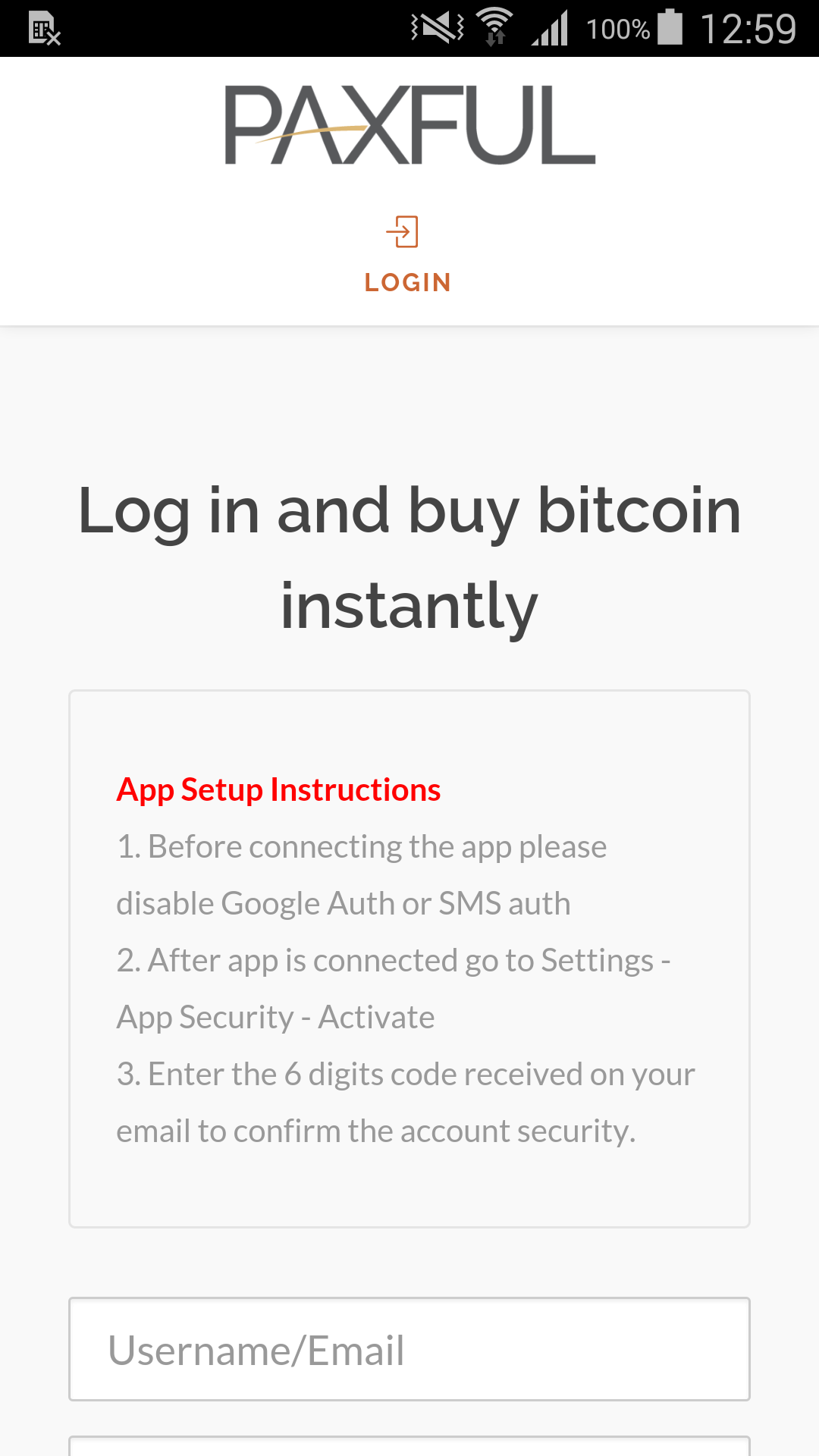

Nach dem Start weist die App die Benutzer an, eine etwaige Google- oder SMS-Autorisierung in ihrem Paxful-Konto zu deaktivieren, um potenzielle Hindernisse durch die Zwei-Faktor-Authentifizierung zu vermeiden.

Der falsche Anmeldebildschirm der Fake-App fordert Paxful Login-Daten an. Gibt der User seine Anmeldeinformationen preis, wird ihm gleich darauf eine Fehlermeldung angezeigt. Diese behauptet, dass die App keine Verbindung zum Konto herstellen kann.

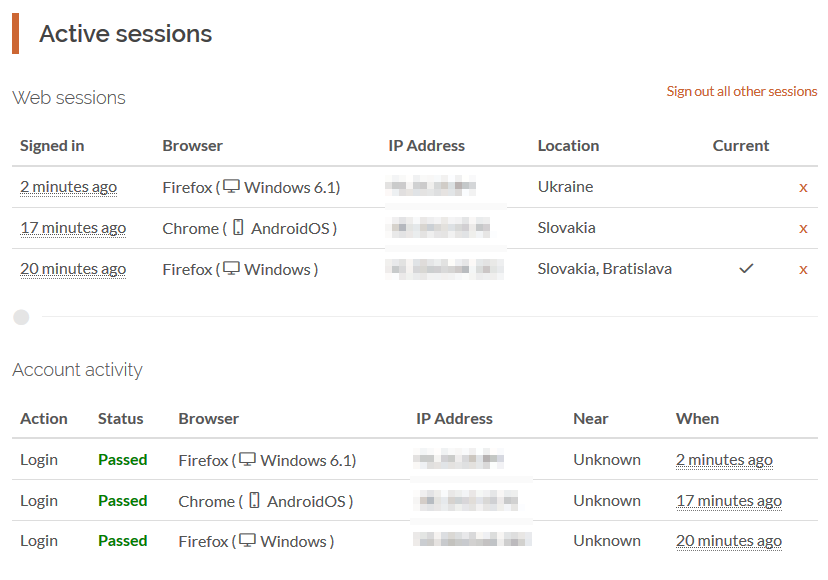

Tatsächlich werden die Login-Daten aber an den Server der Angreifer geschickt. Die Informationen verwenden die Gauner, um sich gleich in die Konten der Benutzer einzuloggen. Im untersuchten Fall von ESET loggte sich nach dem Eingeben der Login-Daten in die Fake-App jemand aus der Ukraine ein.

Abbildung 9 – Gefälschter Login Screen möchte Paxful Login-Daten ergaunern.

Abbildung 10 – Gestohlene Login-Daten, die verwendet wurden, um sich in das Paxful-Konto der Opfer einzuloggen.

Wie kann man sich schützen?

Wer „Boost Views“ heruntergeladen und versucht hat, Geld auf sein PayPal-Konto zu transferieren, sollte umgehend sein PayPal-Passwort ändern. Nebenbei sollten verdächtige Kontobewegungen überprüft und PayPal gemeldet werden. Außerdem möchte man die Fake-App sicherlich vom Android-Smartphone entfernen. Um die Anwendung zu deinstallieren, navigieren wir unter Einstellungen zum Anwendungsmanager > „Boost Views“.

Gleiches gilt für diejenigen, die "PaxVendor" installierten. User sollten sofort ihr Paxful-Passwort ändern und alle Aktivitäten auf ihrem Paxful-Konto überprüfen. Auch "PaxVendor" kann im Anwendungsmanager deinstalliert werden.

Jeder Android-User kann das Risiko senken, Malware auf seinem Gerät zu installieren. Es gibt ein paar Prinzipien, um sicher zu bleiben.

Generell sollten Android-User Apps nur über offizielle App-Stores beziehen und nicht über unbekannte Quellen. Selbst wenn der Google Play Store nicht zu 100% vor Malware gefeit ist, so setzt Google doch fortschrittlichste Sicherheitsmechanismen ein. Bei alternativen App-Stores muss das nicht der Fall sein.

Besondere Vorsicht ist bei Downloads von Drittanbieter-Apps geboten, die zusätzliche Funktionen zur existierenden App unterbreiten. In gleicherweise sollte auch vermieden werden, sensible Login-Daten in unseriöse Drittanbieter-Apps einzugeben.

Bewertungssysteme bieten immer einen guten Anhaltspunkt, inwiefern eine App vertrauenswürdig ist. Besonderes Augenmerk sollten die User dabei auf die Anzahl der Installationen und der negativen Bewertungen legen. Bei Zweifeln sollte besser auf die Apps zurückgegriffen werden, die im Google Play Store mit „Top-Entwickler“ oder mit „Empfehlung der Redaktion“ gekennzeichnet sind.

Schlussendlich schützt eine vertrauenswürdige Mobile Security Sicherheitslösung das Android-Smartphone oder das Android-Tablet vor den aktuellsten Bedrohungen.