### UPDATE ### : Thomas Reed hat eine Entschlüsselungsmethode gefunden. Bitte hier weiterlesen.

Crypto-Ransomware ist bei den Cyber-Kriminellen derzeit sehr beliebt. Die meiste Verschlüsselungsmalware ist zwar für Windows geschrieben, dennoch kommt es immer vor, dass auch Linux oder Mac Betriebssysteme von Ransomware betroffen sind. KillDisk kompromittiert beispielsweise Linux-Systeme und KeRanger attackiert OS X.

Erst letzte Woche konnten wir eine neue Ransomware-Kampagne gegen Mac OS beobachten. Diese neue Malware ist in Swift geschrieben und wird durch verschiedene Torrent-Seiten verbreitet. Die Ransomware bezeichnet sich selbst als „Patcher“ und tarnt sich damit als angebliche Anwendung zum Cracken populärer Software.

Verbreitung

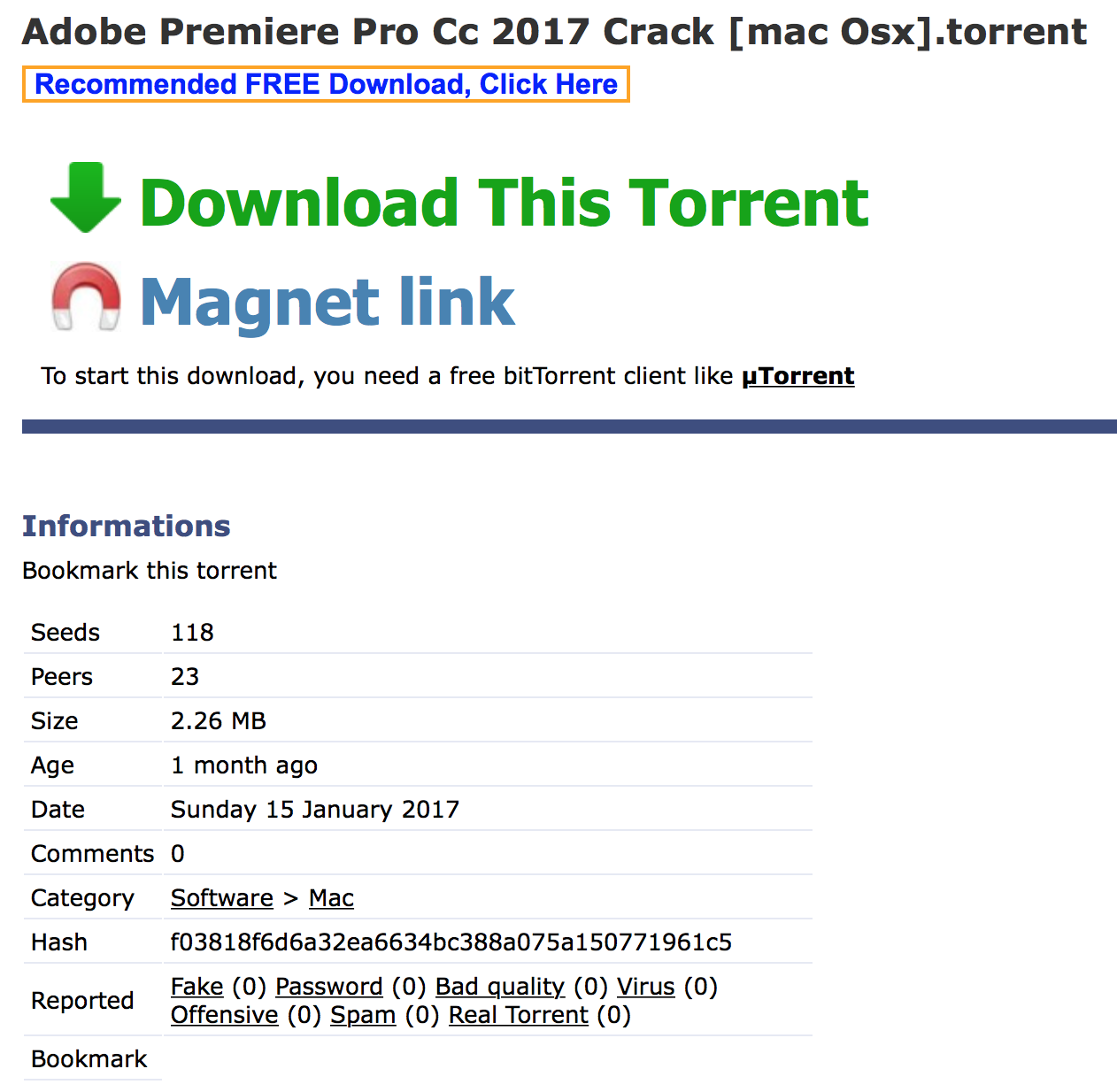

Bild 1 - BitTorrent Seiten verteilen Torren-Files mit OSX/Filecoder.E

Das Torrent-File beinhaltet eine ZIP-Datei, die als Anwendungspaket verschleiert ist. Beim Entpacken sehen wir zwei unterschiedliche Fake-Patcher: einer für Adobe Premiere Pro und einer für Microsoft Office für Mac. Achtung, unsere Ergebnisse präsentieren nur einen möglichen Ausschnitt von kompromittierenden Torrent-Files. Unter Umständen sind noch viele weitere Fake-Patcher in diesem Format im Internet zu finden.

![]()

Bild 2 - Icons der "Patchers" wie man sie im Finder sieht

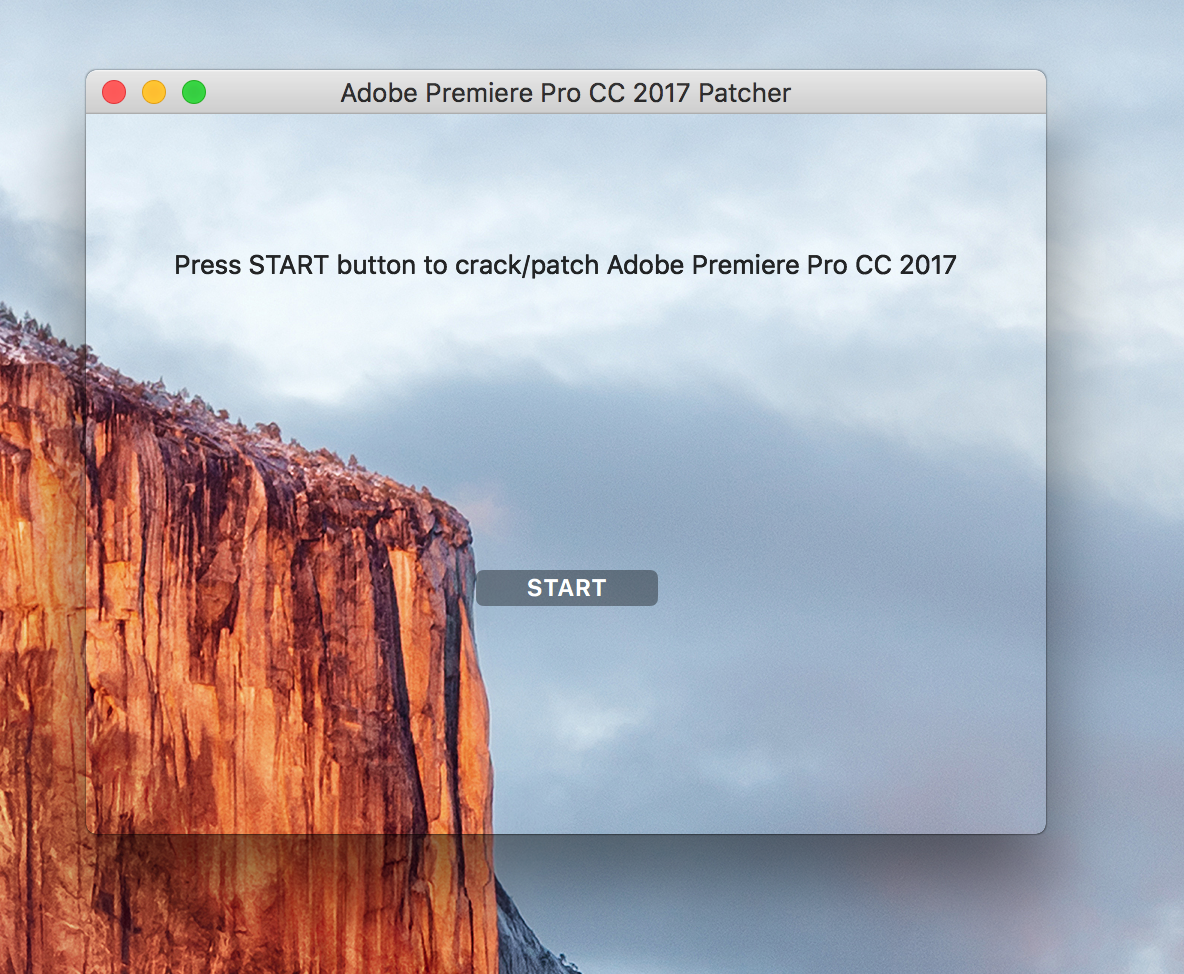

Im Allgemeinen ist die Anwendung schlecht programmiert. Beim Klicken auf die „Patcher“ erscheint ein transparentes Fenster (Bild 3). Wenn es geschlossen wird, kann es nicht wieder geöffnet werden.

Die Anwendungen haben die Bundle-ID NULL.prova und sind mit einem Schlüssel signiert. Dieser stammt allerdings nicht von Apple.

$ codesign -dv "Office 2016 Patcher.app"

Executable=Office 2016 Patcher.app/Contents/MacOS/Office 2016 Patcher

Identifier=NULL.prova

Format=app bundle with Mach-O thin (x86_64)

CodeDirectory v=20100 size=507 flags=0x2(adhoc) hashes=11+3 location=embedded

Signature=adhoc

Info.plist entries=22

TeamIdentifier=not set

Sealed Resources version=2 rules=12 files=14

Internal requirements count=0 size=12

Bild 3 - Die Hauptansicht der Ransomware

Dateiverschlüsselungsprozess

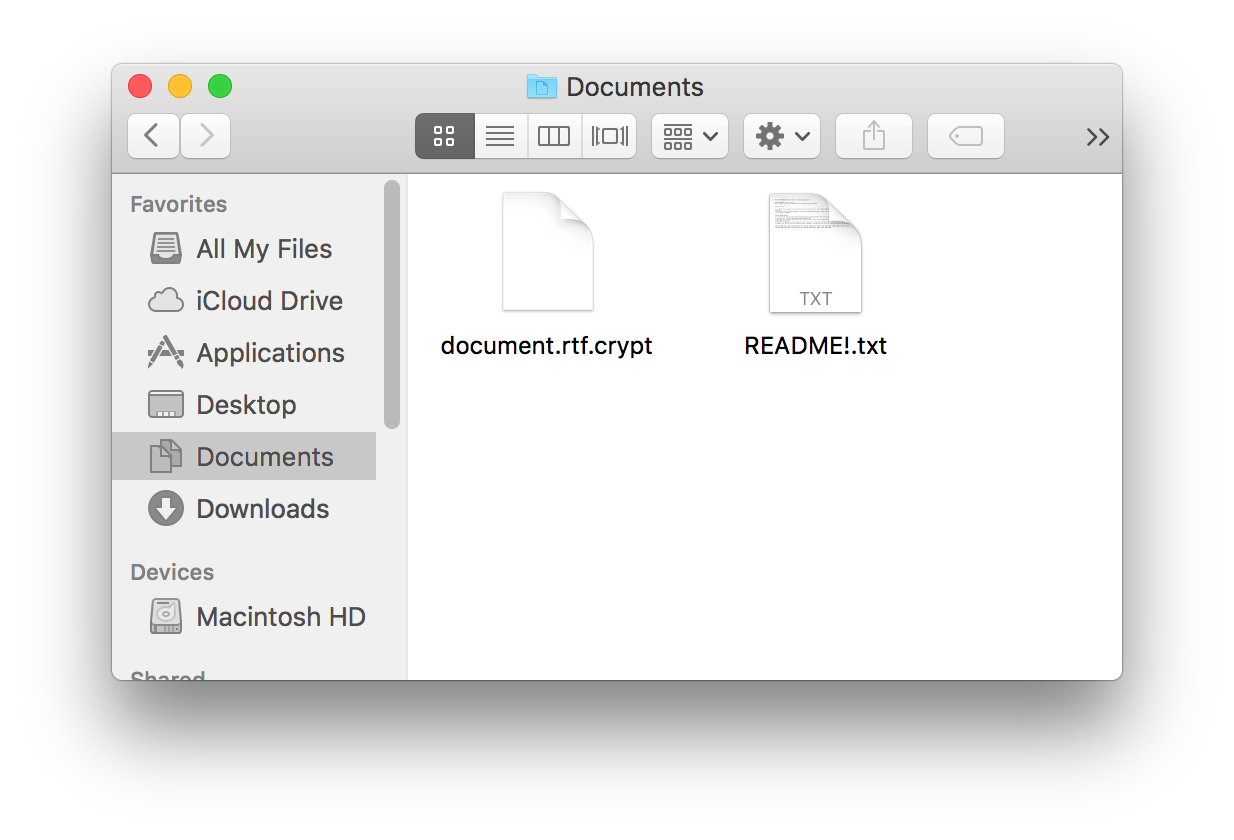

Mit dem Betätigen des Start-Buttons (Bild 3) wird der Verschlüsselungsprozess initiiert. Nun kopiert die Malware die Textdatei „README!.txt“ in User-Verzeichnisse wie „Dokumente“ und „Fotos“. Der Inhalt der Textdatei wird später erklärt.

Dann erzeugt die Ransomware eine zufällige 25-stellige Zeichenfolge, die als Verschlüsselungsschlüssel für alle Dateien dient. Mittels find Kommandozeilen-Befehl werden diese aufgelistet und durch das ZIP-Tool in einem verschlüsselten Verzeichnis versteckt.

Zum Schluss werden die Originaldateien via rm gelöscht und die Erstellungszeit der verschlüsselten Datei auf den 13. Februar 2010 mittels touch -Befehl gesetzt. Der Grund für diese Änderung ist allerdings unklar. Nachdem Durchlauf des /User Verzeichnisses durchkämmt die Crypto-Ransomware auch alle eingebundenen (Netzwerk-)Laufwerke, die unter /Volume gefunden werden.

Nach der Verschlüsselung versucht der Code freien Speicherplatz der Root-Partition mit Nullen zu überschrieben. Dazu wird diskutil benutzt. Der Pfad ist allerdings verkehrt. Die Malware versucht /usr/bin/diskutil auszuführen. Der richtige Pfad in Mac OS lautet allerdings /usr/sbin/diskutil.

Bild 4 - Verschlüsseltes Dokument und README!.txt wie sie im Finder erscheinen

Die Anweisungen für die Ransomware-Opfer in der README!.txt Textdatei sind fest im Filecoder verankert. Damit sind auch Bitcoin- und E-Mail-Adresse stets dieselben. Das bestätigte auch die Untersuchung unserer beiden Samples.

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption method.

What do I do ?

So , there are two ways you can choose: wait for a miracle or start obtaining BITCOIN NOW! , and restore YOUR DATA the easy way

If You have really valuable DATA, you better NOT WASTE YOUR TIME, because there is NO other way to get your files, except make a PAYMENT

FOLLOW THESE STEPS:

1) learn how to buy bitcoin https://en.bitcoin.it/wiki/Buying_Bitcoins_(the_newbie_version)

2)send 0.25 BTC to 1EZrvz1kL7SqfemkH3P1VMtomYZbfhznkb

3)send your btc address and your ip (you can get your ip here https://www.whatismyip.com) via mail to rihofoj@mailinator.com

4)leave your computer on and connected to the internet for the next 24 hours after payment, your files will be unlocked. (If you can not wait 24 hours make a payment of 0.45 BTC your files will be unlocked in max 10 minutes)

KEEP IN MIND THAT YOUR DECRYPTION KEY WILL NOT BE STORED ON MY SERVER FOR MORE THAN 1 WEEK SINCE YOUR FILE GET CRYPTED,THEN THERE WON'T BE ANY METHOD TO RECOVER YOUR FILES, DON'T WASTE YOUR TIME!Laut "Bitcoin Wallet"-Auskunft ist noch kein Cent an das Bitcoin-Konto geflossen. Wir hoffen, dass unser Blog-Beitrag das Bewusstsein der User schärft, damit das "Bitcoin Wallet" der Ransomware-Programmierer auf null bleibt.

Keine Entschlüsselung möglich

Bei der neuen Mac OS Ransomware gibt es ein großes Problem. In ihr wurde kein Code für die Kommunikation mit einem C&C-Server implementiert. Das bedeutet, dass es keinen Weg für die Malware-Operatoren gibt, den Opfern einen Entschlüsselungsschlüssel zukommen zu lassen.

Generell besteht keine Möglichkeit, den Opfern in irgendeiner Weise bei der Entschlüsselung zu helfen. Egal, ob das Lösegeld gezahlt wird oder nicht, die Dateien sind verloren. Das ist zum Beispiel einer der Gründe für uns, warum wir empfehlen, Ransomware-Lösegeld niemals zu bezahlen.

Das wahllos generierte ZIP-Passwort wurde mit arc4random_uniform erstellt. Das ist ein sicherer Nummern-Generator. Der generierte Schlüssel ist für Brute-Force-Attacken außerdem zu lang, um ihn „wirtschaftlich“ zu entschlüsseln.

Öffentlicher Posteingang

Interessanterweise stammt die E-Mail-Adresse von Mailinator. Dieser Wegwerf-Mail-Dienst vergibt freien Mailbox-Speicherplatz ohne Registrierung und Authentifizierung. Jeder kann die öffentlichen Posteingänge einsehen. Man kann selbst keine Mails verschicken und empfangene Nachrichten werden nach ein paar Stunden wieder gelöscht. Wir überwachten diese Inbox in der letzten Woche, konnten aber keinen Eingang einer E-Mail registrieren.

Schlussfolgerung

Diese neue, speziell für Mac OS entworfene Crypto-Ransomware, ist sicherlich kein Meisterwerk. Leider ist sie trotzdem in der Lage, wichtige und persönliche Dateien unbrauchbar zu verschlüsseln. Wir können nur davon abraten, gecrackte Software von dubiosen Webseiten herunterladen zu wollen. ESET empfiehlt ein Sicherheitsprodukt auf dem eigenen System installiert zu haben. Die wichtigste Schutzmaßnahme gegen Ransomware ist aber immer noch das offline-Backup. Durch dieses sind alle wichtigen Daten auf einem externen, nicht mit dem Internet oder dauerhaft Computer verbundenen Medium gesichert.

ESET erkennt diese Bedrohung als „OSX/Filecoder.E“.

Samples

| SHA-1 | Filename | Type | ESET detection name |

|---|---|---|---|

| 1b7380d283ceebcabb683464ba0bb6dd73d6e886 | Office 2016 Patcher.zip | ZIP of App bundle | OSX/Filecoder.E |

| a91a529f89b1ab8792c345f823e101b55d656a08 | Adobe Premiere Pro CC 2017 Patcher.zip | ZIP of App bundle | OSX/Filecoder.E |

| e55fe159e6e3a8459e9363401fcc864335fee321 | Office 2016 Patcher | Mach-O | OSX/Filecoder.E |

| 3820b23c1057f8c3522c47737f25183a3c15e4db | Adobe Premiere Pro CC 2017 Patcher | Mach-O | OSX/Filecoder.E |