Kunden der Tesco Bank haben vor kurzem ihr Geld an Cyberkriminelle verloren. Nun wurden sie auch noch auf der Zielliste der sogenannten Retefe-Malware gefunden. Ein Trojaner sucht nach Online-Banking-Anmeldeinformationen von Benutzern, die dann missbraucht werden, um betrügerische Transaktionen durchzuführen. Tausende weitere könnten gefährdet sein, da die Zielliste der Malware auch mehrere andere Banken enthält.

Tesco Bank Chief Executive Benny Higgins erklärte: "Wir können bestätigen, dass am Wochenende einige der Kundenkonten kriminellen Online-Aktivitäten unterlagen. In einigen Fällen konnten die Kriminellen Geld ergaunern."

Laut BBC, bemerkten rund 40.000 Kunden über das Wochenende verdächtige Transaktionen und von etwa der Hälfte konnte Geld gestohlen werden. Higgins versichert, dass Tesco weiterhin mit den Behörden zusammenarbeiten und die Kunden über ihre Website und andere Kanäle informieren wird.

Die Tesco Bank hat sich dazu entschlossen, Online-Transaktionen bei Girokonten vorübergehend einzufrieren. Die anderen Dienstleistungen wie Bargeldabhebungen, Chip- und PIN-Zahlungen sowie andauernde Lastschriften funktionieren weiterhin. Darauf basierend kann davon ausgegangen werden, dass die Kerninfrastruktur nicht beeinträchtigt wurde und es auch sonst keine weiteren Details gibt, die auf anderes hinweisen würden.

Was der Öffentlichkeit noch nicht bekannt sein dürfte, ist die Verbindung zwischen dem Vorfall und dem Trojaner Retefe, der von ESET Threat Intelligence Services und der aktiven Malwareüberwachung enttarnt wurde. Beunruhigend ist, dass im Fadenkreuz der Malware viele weitere Banken aus mehreren anderen Ländern zu stehen scheinen. Alles deutet darauf hin, dass diese Kampagne ihren Ursprung im Februar 2016 hat. (Damals verwendete Retefe noch andere Techniken, um die Computer der Opfer zu kompromittieren.)

Auftreten der Malware

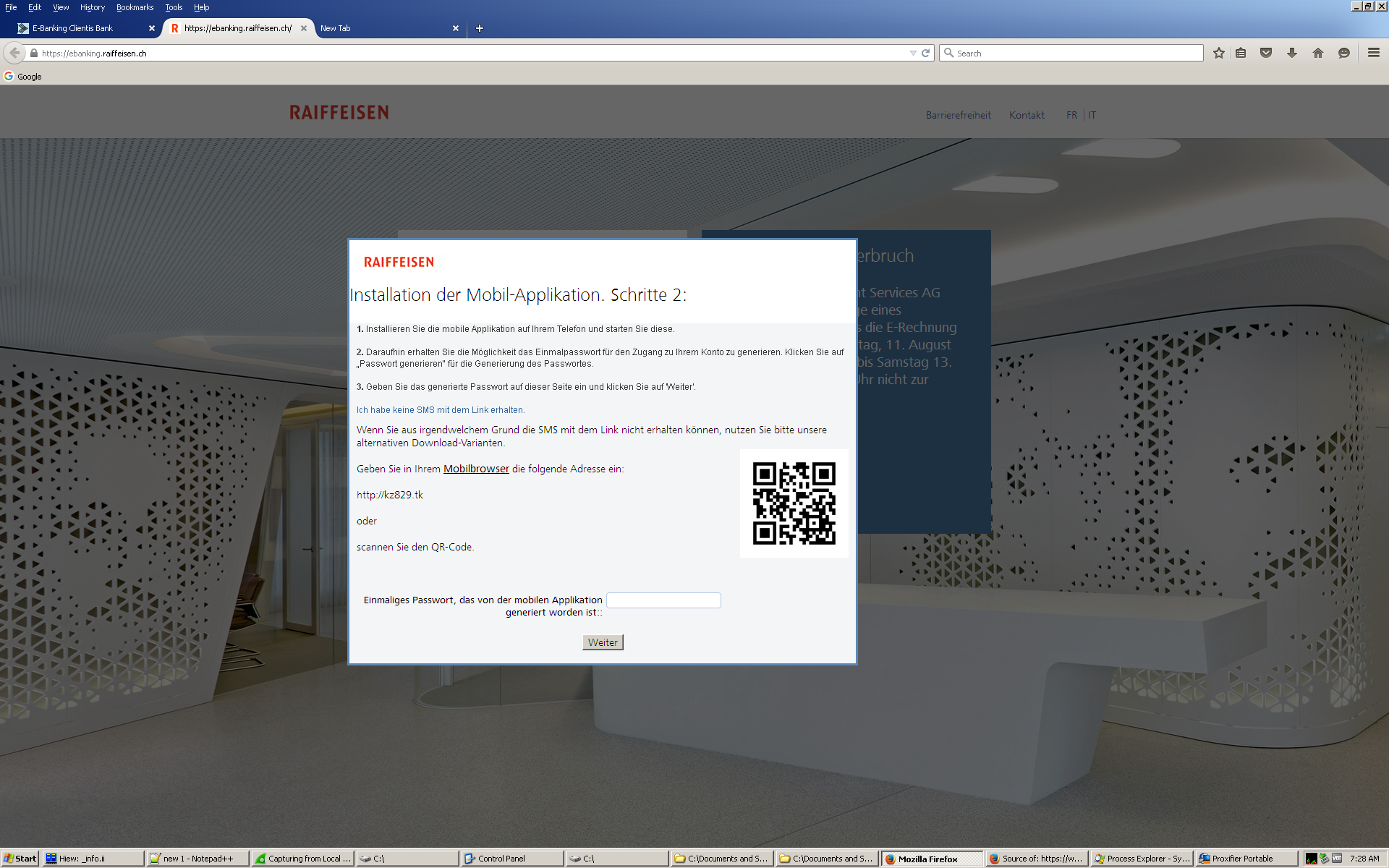

Wenn ein User mit einem kompromittierten Gerät versucht, eine Verbindung zum Online-Banking-Dienst herzustellen, verändert die Malware die aufgerufene Seite so, dass sie Anmeldeinformationen abfangen kann.

Von ESET als JS/Retefe erkannt, wird dieser schädliche Code in der Regel als E-Mail-Anhang verbreitet. Meist gibt die Mail vor, eine Rechnung von einem Versandhandel zu beinhalten. Sobald der boshafte Anhang ausgeführt wird, werden mehrere Komponenten einschließlich des Anonymisierungsdiensts Tor installiert. Man verwendet diese, um einen Proxy für ausgewählte Banking-Seiten zu konfigurieren.

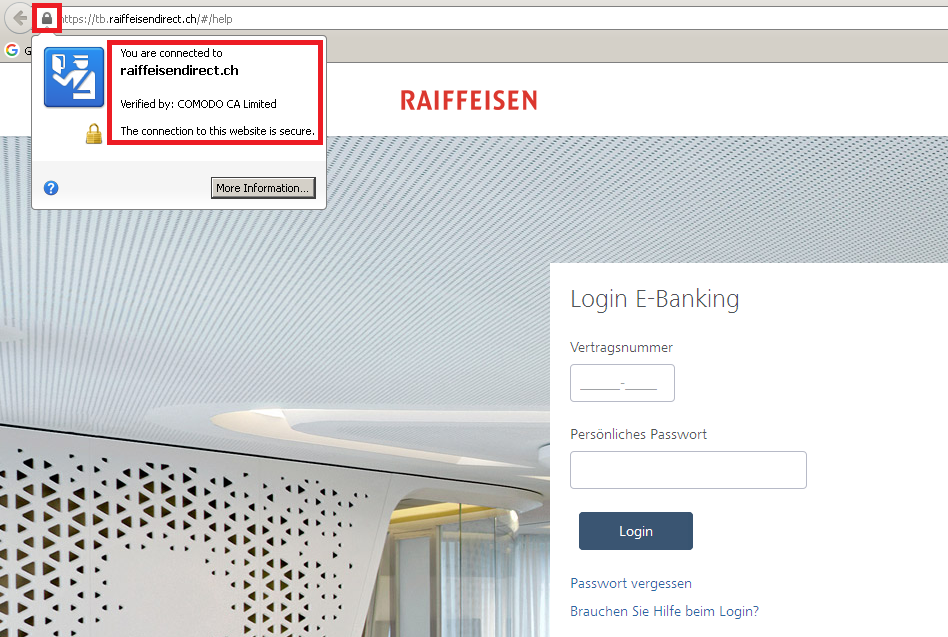

Retefe verfügt über ein gefälschtes Wurzelzertifikat. Es erweckt den Anschein, als sei es von der wohlbekannten Zertifizierungsstelle Comodo herausgegeben und überprüft worden. Aus Anwenderperspektive lässt sich der Betrug nur sehr schwer erkennen.

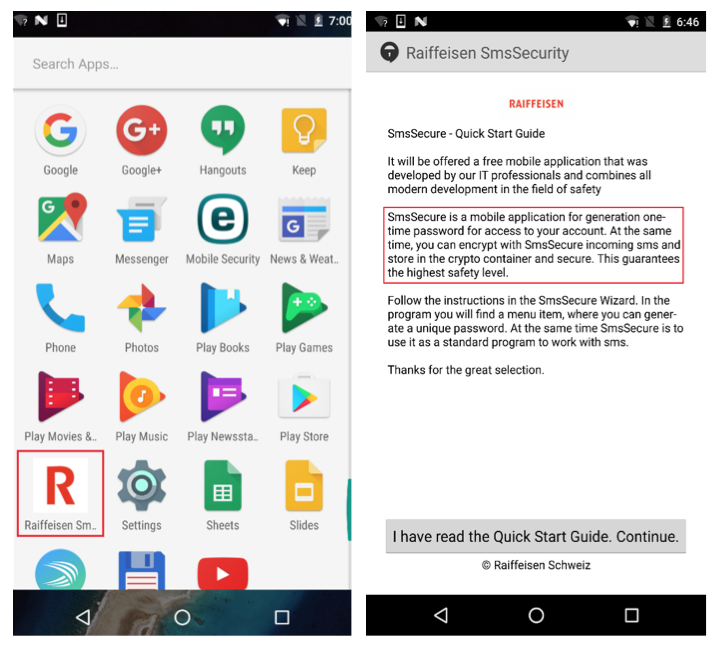

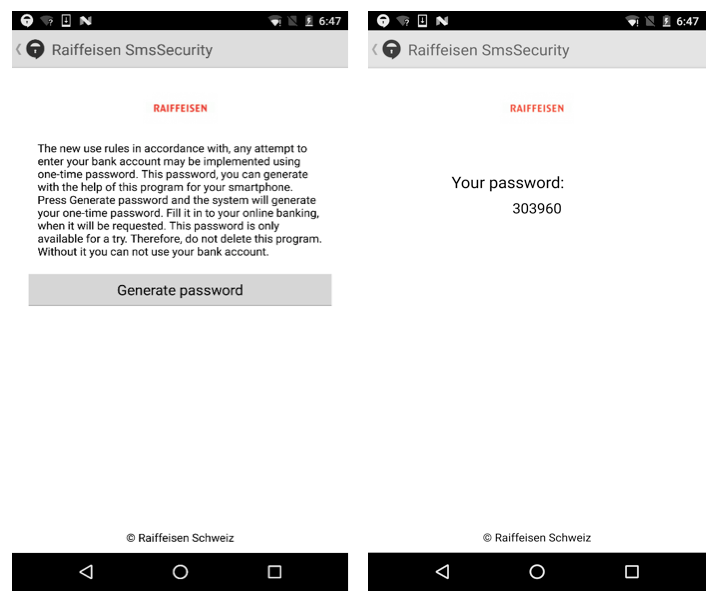

Alle wichtigen Browser, darunter Internet Explorer, Mozilla Firefox und Google Chrome sind betroffen. In einigen Fällen versuchte die Malware, dem Benutzer die Installation einer mobilen Anwendung einzureden. ESET erkennt diese Bedrohung als Android / Spy.Banker.EZ. Die App wurde verwendet, um die Zwei-Faktor-Authentifizierung zu umgehen.

ESET-Forscher haben auch eine andere Variante JS / Retefe.B, mit einer etwas schlankeren Struktur erkannt. Anstatt Tor zu benutzen, entschieden sich die Cyberkriminellen für den Tor2web-Dienst, der es der Malware gestattete, ohne die Verwendung des Tor-Browsers auf den Anonymisierungsdienst zurückzugreifen.

Retefe ist in der Vergangenheit schon mal auf dem Radar der Sicherheits-Forscher gewesen. Zuletzt waren britischen Bankkunden ins Visier der Cyber-Kriminellen geraten. Seitdem wurde der Malware die mobile Anwendung hinzugefügt und die Zielliste erweitert.

Bin ich auch bedroht?

ESET hat die betroffenen Unternehmen benachrichtigt und Unterstützung bei der Eindämmung der Bedrohung angeboten. Außerdem wird den Benutzern der unten genannten Dienste empfohlen, die folgenden Kompatibilitätsindikatoren manuell zu überprüfen oder die automatische Retefe-Checker-Website von ESET zu verwenden:

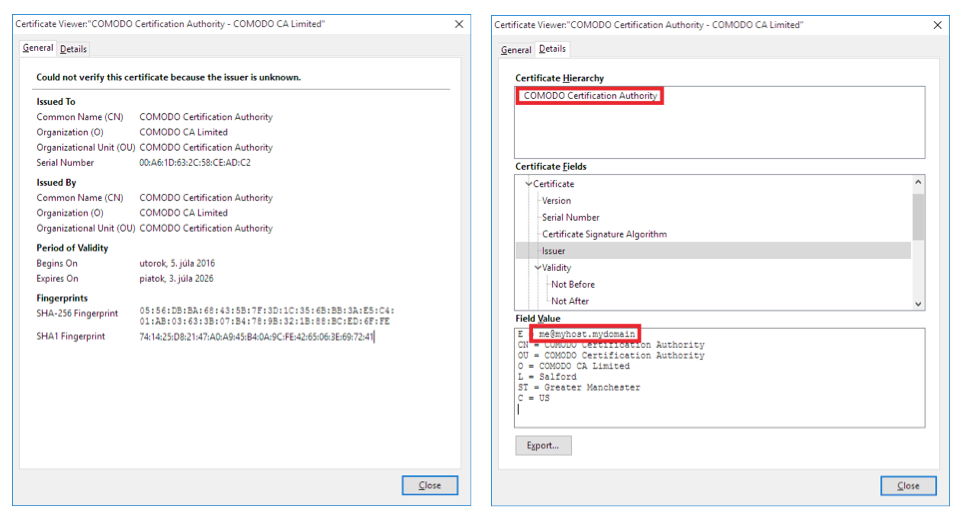

- Vorhandensein eines der schädlichen Wurzelzertifikate, die von der COMODO-Zertifizierungsstelle ausgestellt werden, und die E-Mail-Adresse des Emittenten an me@myhost.mydomain:

Mozilla Firefox Certificate Manager:

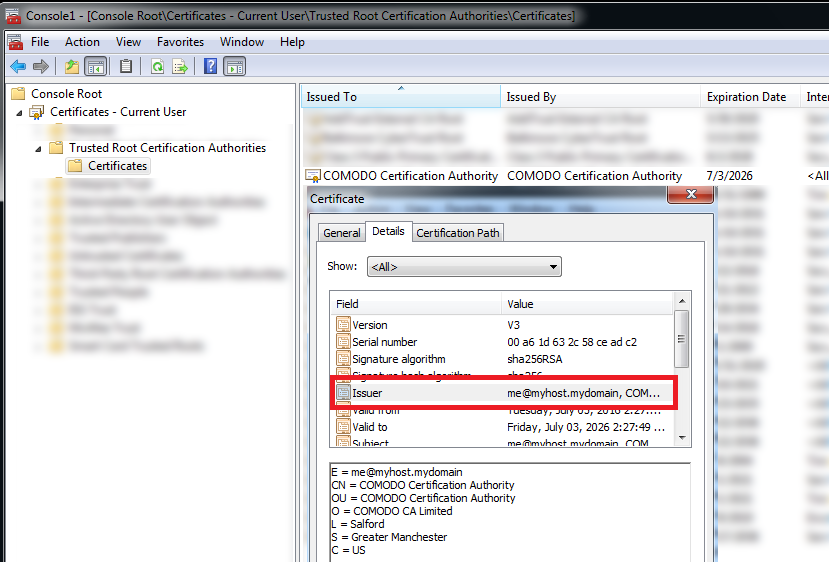

Bei anderen Browsern werden die systemweiten installierten Root-Zertifikate über MMC (Microsoft Management Console) gefunden:

Bisher haben wir zwei solcher Zertifikate mit folgenden Details gesehen:

Serial number: 00:A6:1D:63:2C:58:CE:AD:C2

o Valid from: Tuesday, July 05, 2016

o Expires: Friday, July 03, 2026

o Issuer: me@myhost.mydomain, COMODO Certification Authority, …

und

o Serial number: 00:97:65:C4:BF:E0:AB:55:68

o Valid from: Monday, February 15, 2016

o Expires: Thursday, February 12, 2026

o Issuer: me@myhost.mydomain, COMODO Certification Authority, …

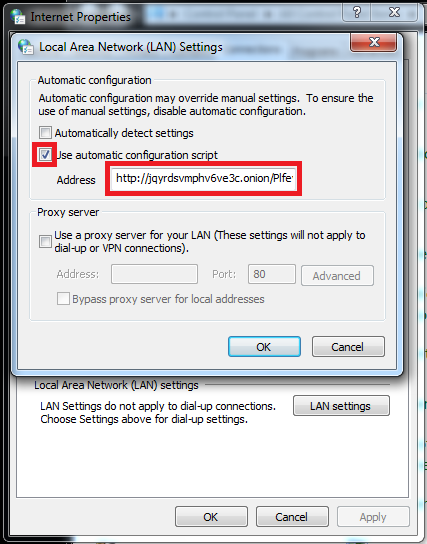

- Vorhandensein des schädlichen Proxy Automatic Configuration-Skripts (PAC), das auf eine „.onion-Domain“ verweist:

hxxp://%onionDomain%/%random%.js?ip=%publicIP%

- Wobei %onionDomain% eine aus der Konfigurationsdatei zufällig ausgewählte Onion-Domain ist,

- %random% eine Zeichenfolge aus 8 Zeichen aus dem Alphabet A-Z; a-z und den Ziffern 0-9,

- und %publicIP% die öffentliche IP-Adresse des Benutzers.

Zum Beispiel: hxxp://e4loi7gufljhzfo4.onion.link/xvsP2YiD.js?ip=100.10.10.100

- Präsenz von Android / Spy.Banker.EZ auf dem Android-Gerät (Kann mit einer App untersucht werden):

Hilfe gegen Kompromittierung durch Retefe

- Wenn einer der Dienste aus der angehangenen Liste von Zielen verwendet wird, sollten die Anmeldeinformationen umgehend geändert und die Konten auf verdächtige Aktivitäten geprüft werden (z. B. auf betrügerische Transaktionen im Online-Banking).

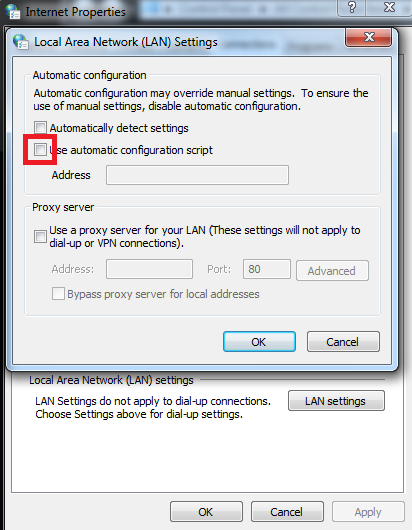

- Entfernung des Proxy Automatic Configuration Scripts (PAC):

- Löschen des oben genannten Zertifikats.

- Proaktiven Schutz bieten zuverlässige Sicherheitslösungen mit inkludiertem Bank- und Zahlungsschutz. Neben dem Computer sollten auch alle Android-Geräte geschützt sein.

Ich bedanke mich bei meinen Kollegen Juraj Jánošík und Zolo Rusnák, die mir für die technische Analyse beiseite standen.

Liste der Ziele

*.facebook.com

*.gmx.at

*.gmx.ch

*.gmx.com

*.gmx.de

*.gmx.net

*.if.com

*.paypal.com

*barclays.co.uk

*business.hsbc.co.uk

*cahoot.com

*co-operativebank.co.uk

*halifax-online.co.uk

*halifax.co.uk

*lloydsbank.co.uk

*lloydstsb.com

*natwest.com

*nwolb.com

*rbsdigital.com

*sainsburysbank.co.uk

*santander.co.uk

*smile.co.uk

*tescobank.com

*ulsterbankanytimebanking.co.uk

accounts.google.com

hosts.length

hsbc.co.uk

login.live.com

login.yahoo.com

mail.google.com

onlinebusiness.lloydsbank.co.uk

uko.ukking.co.uk

www.hsbc.co.uk

*postfinance.ch

cs.directnet.com

eb.akb.ch

*.ubs.com

tb.raiffeisendirect.ch

*.bkb.ch

*.lukb.ch

*.zkb.ch

*.onba.ch

e-banking.gkb.ch

*.bekb.ch

wwwsec.ebanking.zugerk

netbanking.bcge.ch

*.raiffeisen.ch

*.credit-suisse.com

*.bankaustria.at

*.bawagpsk.com

*.raiffeisen.at

*.static-ubs.com

*.bawag.com

*.clientis.ch

clientis.ch

*bcvs.ch

*cic.ch

www.banking.co.at

*oberbank.at

www.oberbank-banking.a

*baloise.ch

*.ukb.ch

urkb.ch

*.urkb.ch

*.eek.ch

*szkb.ch

*shkb.ch

*glkb.ch

*nkb.ch

*owkb.ch

*cash.ch

*bcf.ch

*.easybank.at

ebanking.raiffeisen.ch

*.onion

*bcv.ch

*juliusbaer.com

*abs.ch

*bcn.ch

*blkb.ch

*bcj.ch

*zuercherlandbank.ch

*valiant.ch

*wir.ch

*postfinance.ch

cs.directnet.com

eb.akb.ch

*.ubs.com

tb.raiffeisendirect.ch

*.bkb.ch

*.lukb.ch

*.zkb.ch

*.onba.ch

e-banking.gkb.ch

*.bekb.ch

wwwsec.ebanking.zugerk

netbanking.bcge.ch

*.raiffeisen.ch

*.credit-suisse.com

*.bankaustria.at

*.bawagpsk.com

*.raiffeisen.at

*.static-ubs.com

*.bawag.com

*.clientis.ch

clientis.ch

*bcvs.ch

*cic.ch

www.banking.co.at

*oberbank.at

www.oberbank-banking.a

*baloise.ch

*.ukb.ch

urkb.ch

*.urkb.ch

*.eek.ch

*szkb.ch

*shkb.ch

*glkb.ch

*nkb.ch

*owkb.ch

*cash.ch

*bcf.ch

*.easybank.at

ebanking.raiffeisen.ch

*.onion

*bcv.ch

*juliusbaer.com

*abs.ch

*bcn.ch

*blkb.ch

*bcj.ch

*zuercherlandbank.ch

*valiant.ch

*wir.ch