Wie Verschlüsselung maßgeblich Krypto-Ransomware beeinflusst

Ransomware ist eine andauernde Bedrohung, die über die Zeit wächst. Laut Ciscos kürzlich erschienen Reports dominiert diese Art von Malware alle anderen. Außerdem ist sie die für Cyber-Kriminelle am höchsten profitabelste Malware aller Zeiten. Nicht sehr viele Menschen scheinen wirklich zu wissen, worum es bei Ransomware geht. Selbst die Mehrheit der Leser dieses Blogs gehört dazu.

Das möchten wir gerne ändern. Deswegen befasst sich dieser Artikel ausführlicher mit Ransomware. Zunächst soll aber eine kurze Erklärung vermitteln, worum es geht. Ransomware bedient sich an einer Reihe von Techniken, um Opfern den Zugang zu ihrem Computersystem oder Dateien zu verwehren. Üblicherweise verlangen die Cyber-Kriminellen ein Lösegeld (Ransom), um wieder an Dateien und System zu gelangen. In diesem Artikel gehen wir darauf ein, welche Verschlüsselungsmethoden Krypto-Ransomware ganz allgemein realisiert und welche Fehler Cyber-Kriminellen über die Zeit unterlaufen sind.

Ransomware und Verschlüsselung

Verschlüsselung ist eines der Schlüsselelemente von Krypto-Ransomware. Der ganze „Businessplan“ von Cyber-Kriminellen beruht auf einer erfolgreichen Verschlüsselung von System und Dateien und den Nachlässigkeiten der Opfer in Bezug auf regelmäßige Backups.

An sich sind die Verschlüsselungsmethoden von Ransomware nicht bösartig. Tatsächlich stellen sie starke und legitime Werkzeuge für Individuen, Unternehmen und Verwaltungen dar, um ihre Daten vor Unbefugten zu schützen. Doch wie alle anderen mächtigen Tools, kann auch Verschlüsselung zweckentfremdet werden. Genau dann spricht man von Krypto-Ransomware.

Warum verwendet Krypto-Ransomware Verschlüsselung?

Krypto-Ransomware beabsichtigt Daten zu kidnappen – daher der Name. Verschlüsselung garantiert Vertraulichkeit von Daten. Nur diejenigen haben den geheimen Entschlüsselungsschlüssel, die Zugang zu Originalinhalten bekommen sollen. Das ergibt natürlich auch für Cyber-Kriminelle perfekte Einsatzmöglichkeiten.

Wenn die Krypto-Ransomware erst einmal im Computersystem verankert ist, beginnt sie Dateien und kritische Dateisystem-Strukturen derart zu verändern, dass sie erst wieder im Ausgangszustand gelesen und benutzt werden können. Dafür ist jedoch ein Entschlüsselungsschlüssel notwendig, welcher nur den Cyber-Kriminellen zur Verfügung steht.

Auf diese Weise funktioniert die Datenverschlüsselung und -entschlüsselung wie eine Daten-Geiselnahme und -Freilassung. Demnach wird Verschlüsselung als Mittel zur Übernahme von sensiblen Dateien des Opfers verwendet und Lösegeld erpresst.

Eine Verschlüsselung wird darüber hinaus auch zur sicheren Kommunikation zwischen der Malware der Cyber-Kriminellen und dem Command & Control Server (C&C) benutzt. Dieser besitzt letztendlich den benötigten Schlüssel, um Daten zu decodieren oder den Entschlüsselungsschlüssel wiederherzustellen, der das Dateisystem in den Ausgangszustand zurückversetzt. Die Hauptgründe für Dual-Verschlüsselung sind Performance und Komfort. Symmetrische und asymmetrische Verschlüsselung wird kombiniert, um das bestmögliche Verhältnis aus beiden Methoden zu generieren.

Bei der symmetrischen Verschlüsselung wird der gleiche Sicherheits-Schlüssel zum Verschlüsseln wie zum Entschlüsseln verwendet. Bei der asymmetrischen Variante benötigt man einen privaten Schlüssel, den nur der Besitzer kennt und einen öffentlichen Schlüssel, der unter Umständen jedem bekannt sein kann. Bei der Verschlüsselung wird der öffentliche Schlüssel gebraucht und bei der Entschlüsselung der private.

Symmetrische ist sehr performant und wird deswegen gerne für Krypto-Ransomware eingesetzt. Auf der anderen Seite ist die asymmetrische Verschlüsselung komfortabler. Es ermöglicht dem Malware-Operator lediglich einen privaten Schlüssel für all seine Opfer geheim halten zu müssen. Andernfalls müsste er eine Übersicht über alle symmetrischen Schlüssel für jedes Opfer anlegen.

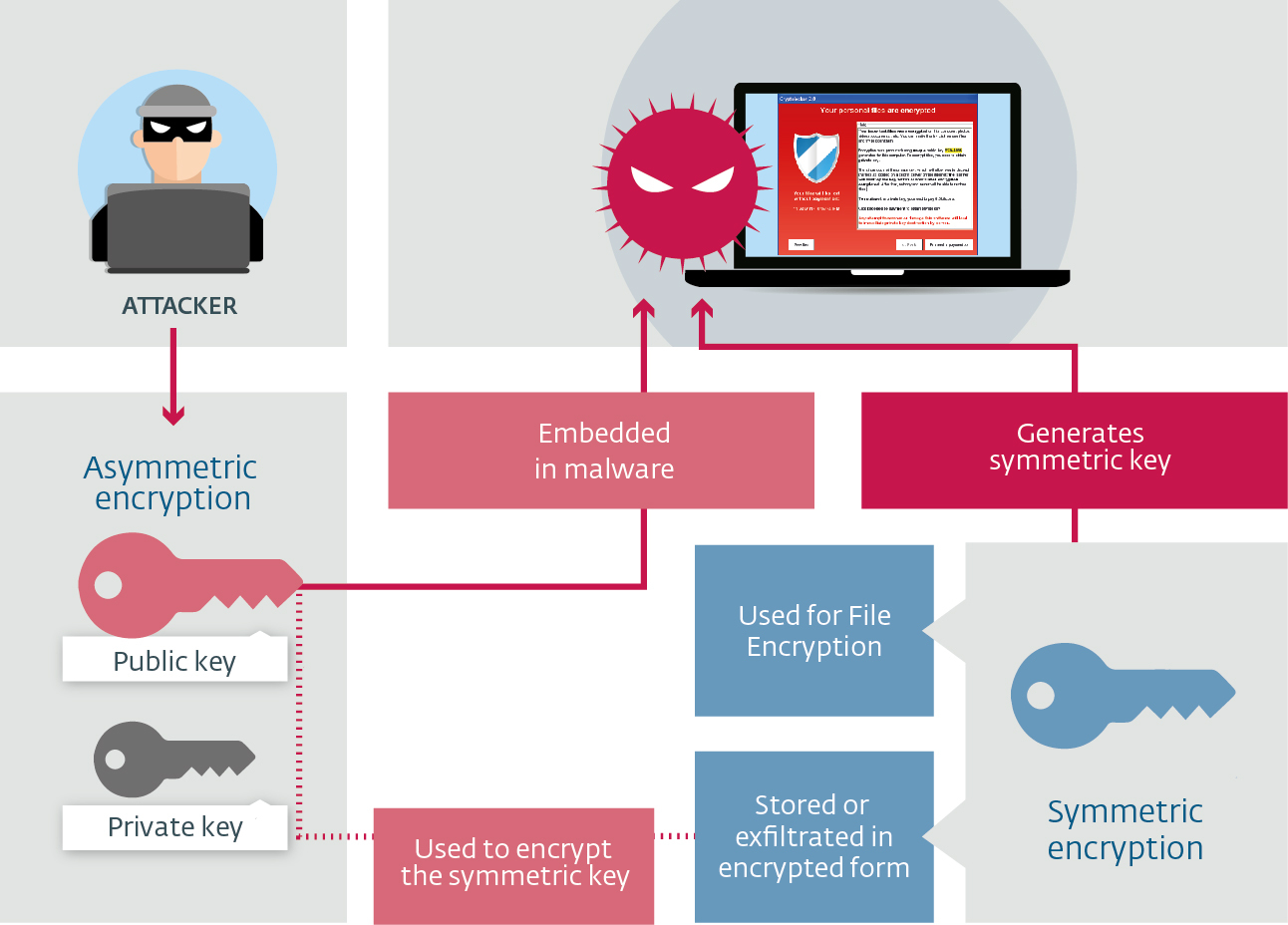

Um eine hohe Performance zu erreichen und die Vorteile aus der asymmetrischen Verschlüsselung ziehen zu können, benutzt Krypto-Ransomware symmetrische Verschlüsselung, um Opfer-Dateien zu verschlüsseln und asymmetrische Verschlüsselung, um den geheimen privaten Schlüssel zu codieren.

Figure 1: Schematische Darstellung von Dual-Verschlüsselung bei Krypto-Ransomware

Die Wahrung des symmetrischen Schlüssels variiert. Am häufigsten wird der öffentliche Schlüssel der Ransomware in die Malware eingebettet oder über den C&C-Server bezogen und dann direkt dafür verwendet, den symmetrischen Schlüssel zu verschlüsseln oder zumindest an seinem Verschlüsselungsvorgang teilzunehmen. Nach vollzogener Codierung wird der symmetrische Schlüssel entweder ausgesondert oder auf dem betreffenden System gespeichert.

Kommunikation mit dem Command & Control Server: Umgehung und Geheimhaltung

Wir können mindestens zwei Hauptziele für den Einsatz einer Verschlüsselungsmethode bei der Kommunikation zwischen dem kompromittierten System und dem C&C-Server feststellen: Umgehung und Geheimhaltung.

Frühere Versionen von Krypto-Ransomware priorisierten Geheimhaltung der C&C-Kommunikation. Neuere Familien und Varianten haben sich entwickelt und de facto Verschlüsselungsstandards wie TLS adoptiert.

Damit gestaltet sich proaktive Netzwerk-Traffic-Erkennung sehr viel schwieriger, weil es härter geworden ist, sichere legitime Kommunikation wie Online-Banking von getarnter Kommunikation mit dem C&C-Server zu entscheiden.

Wenn eine verschlüsselte C&C-Kommunikation verwendet wird, erfordert eine Netzwerk-Erkennung das Netzwerk des Opfers zusätzliche Fähigkeiten, um den Netzwerk-Traffic zu inspizieren.

Krypto-Ransomware vermeiden und bekämpfen

Hier sind einige Tipps gegen Krypto-Ransomware:

- seriöse Anti-Malware-Suite verwenden und proaktive Maßnahmen wie HIPS und Anti-Phishing-Schutz aktivieren

- verantwortungsbewusster Umgang mit potenziellen Gefahren üben, versteckte Dateierweiterungen anzeigen lassen, keine unbekannten oder verdächtigen Links öffnen

- regelmäßige offline Backups als Absicherung für einen Totalausfall anlegen