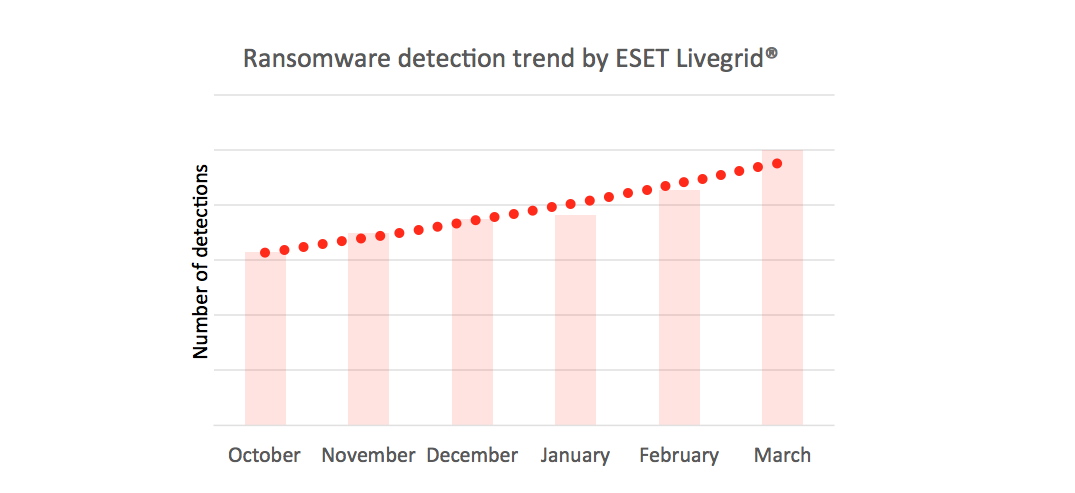

Ransomware ist überall. Zumindest ist das der Eindruck, den die scheinbar endlosen Nachrichten über jüngste Cyberattacken hinterlassen. Es gibt mehrere gute Gründe, warum Hacker es bis auf die Titelseiten geschafft haben.

Zunächst sind es die Angriffsziele, die sie sich für ihre bösartigen Aktivitäten ausgesucht haben. Diese waren zum Beispiel Krankenhäuser an den Küsten Amerikas, die empfindliche Patientendaten nicht schützen konnten. Dadurch, dass Menschenleben und Gesundheit auf dem Spiel standen, sahen sich einige Einrichtungen gezwungen, tausende Dollar an Cyberkriminelle zu zahlen.

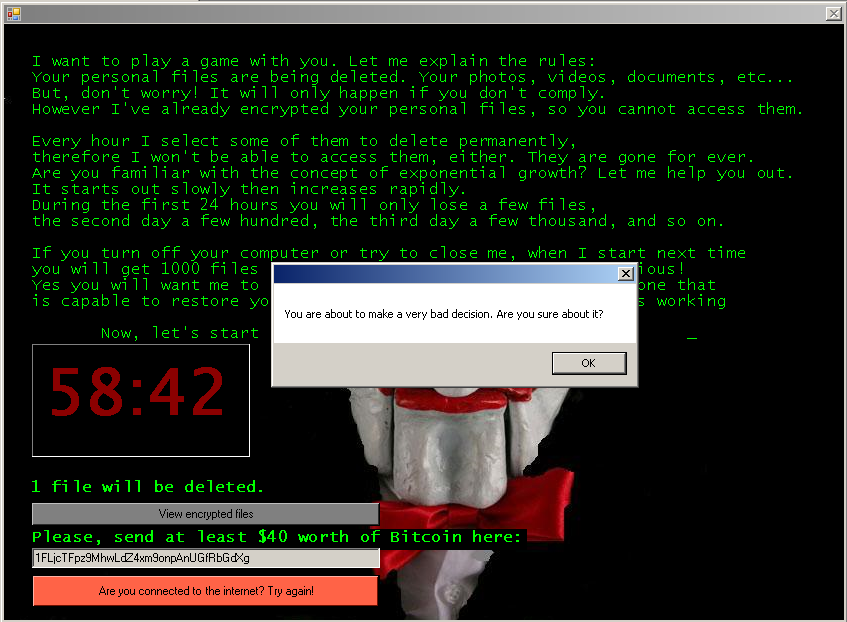

Das Hinzufügen eines Countdowns – oder andere schmutzige Tricks, um eine schnelle Lösegeldzahlung zu erzwingen – brachte Ransomware weitere mediale Aufmerksamkeit.

Ein weiterer Grund für die umfassende Berichterstattung ist der große Umfang der Aktivitäten von Cyberkriminellen. Erst vor einem Monat warnte ESET Nutzer bereits vor infizierten E-Mails, die Ransomware enthielten und Posteingänge auf der ganzen Welt überfluteten.

Auf den ersten Blick enthielten diese Mails harmlose Dateianhänge, die sich jedoch als JS/TrojanDownloader.Nemucod entpuppten. Der Trojaner versuchte die Opfer auszutricksen, damit sie bekannte Ransomware wie TeslaCrypt oder Locky downloaden und installieren.

Diese Taktik scheinen die Cyberkriminellen als durchaus effektiv zu empfinden, denn sie hatten mit dieser Methode mehrere Male Erfolg. Sie nutzten außerdem andere erpresserische Malware-Varianten wie CTBLocker oder Filecoder.DG.

Nicht jede Ransomware ist jedoch so gefährlich wie die oben genannten. Viele Malware-Erfinder sehen einen Trend von Ransomware zu profitieren und entwickeln ihre eigenen Varianten, die jedoch meist an einer inadäquaten oder schlechten Umsetzung scheitern.

Glücklicherweise war das auch bei den beiden neuesten Ransomware-Arten die ESET analysiert hat – Petya und Jigsaw – der Fall. Beide enthielten Anwendungsmängel, die dazu führten, dass Opfer ihre Dateien entschlüsseln konnten, ohne auch nur einen Cent zu zahlen.

Booten als Geisel

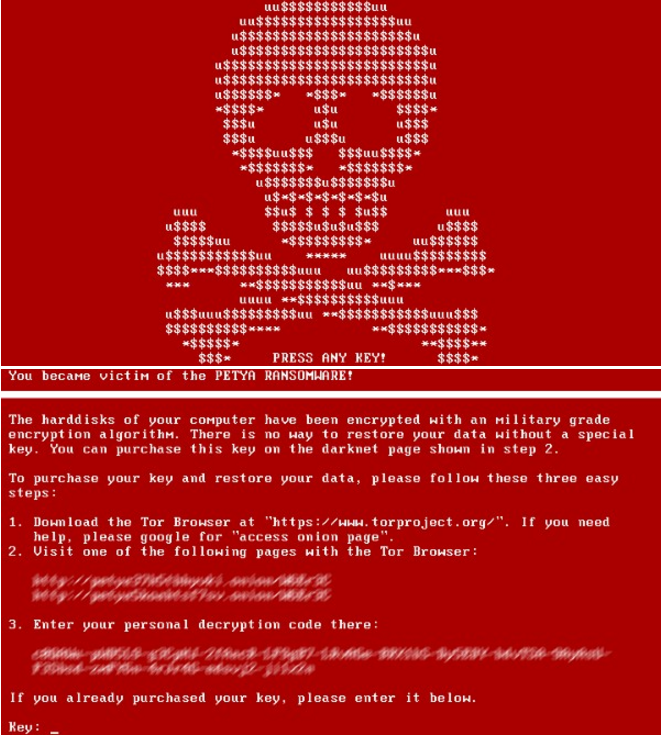

Über Petya berichtete Trend Micro als erstes. Diese Ransomware verursacht nach einer erfolgreichen Infiltration von Windows den „Blue Screen of Death“, der den User zu einem Neustart zwingt. Danach wird anstelle des Betriebssystems eine Forderung nach Lösegeld in Höhe von 0.99 Bitcoin (ca. 396€) angezeigt.

Um an ihr Ziel zu kommen, haben die Ransomware-Programmierer den Master Boot Record (MBR) so modifiziert, dass er den Code der Ransomware anstelle des Betriebssystems ausführt. Danach werden die Master File Table (MFT) kompromittiert, die alle Dateien auf dem Datenträger verschlüsselt. Das gelingt Petya indem es dem System angibt, wo die Files lokalisiert sind und wie deren Verzeichnisstruktur aussieht.

Pannen bei Petya

Analysen von ESET haben jedoch gezeigt, dass Petya (trotz der Forderung nach Lösegeld) nicht die Dateien auf der Festplatte an sich verschlüsselt, sondern nur das File Table. Diese Lücke in der Ransomware erlaubt es Nutzern, ihre Dateien mit speziellen Recovery-Tools zu retten.

Wie breitet es sich aus?

Um Petya verbreiten zu können, tarnen die Angreifer E-Mails als Lebensläufe von potentiellen Arbeitnehmern. Da jedoch kein Anhang vorhanden ist, wird der User mittels Link zu einer (im Übrigen legalen) Dropbox weitergeleitet. Lädt er die Datei Bewerbungsmappe.exe herunter, wird anstatt eines Lebenslaufs, eine sich selbstentpackende Programmdatei ausgeführt, wodurch Petya auf das Betriebssystem losgelassen wird. Der Name der Datei lässt vermuten, dass die Ransomware speziell auf deutschsprachige User abzielt.

Zum Zeitpunkt dieses Artikels hat Dropbox die bösartigen Files bereits von sämtlichen Orten entfernt. Es gibt jedoch keine Garantie, dass Kriminelle die Datei nicht ändern und abermals ihr Glück versuchen. Bis jetzt hat ESET zwei Varianten dieser Ransomware entdeckt: Win32/Diskcoder.Petya.A und Win32/Diskcoder.Petya.B.

Mittlerweile ist ein Tool erhältlich, das Schlupflöcher von Petya ausnutzt, um die frühere Master File Table wieder herzustellen.

Ransomware möchte ein Spiel spielen

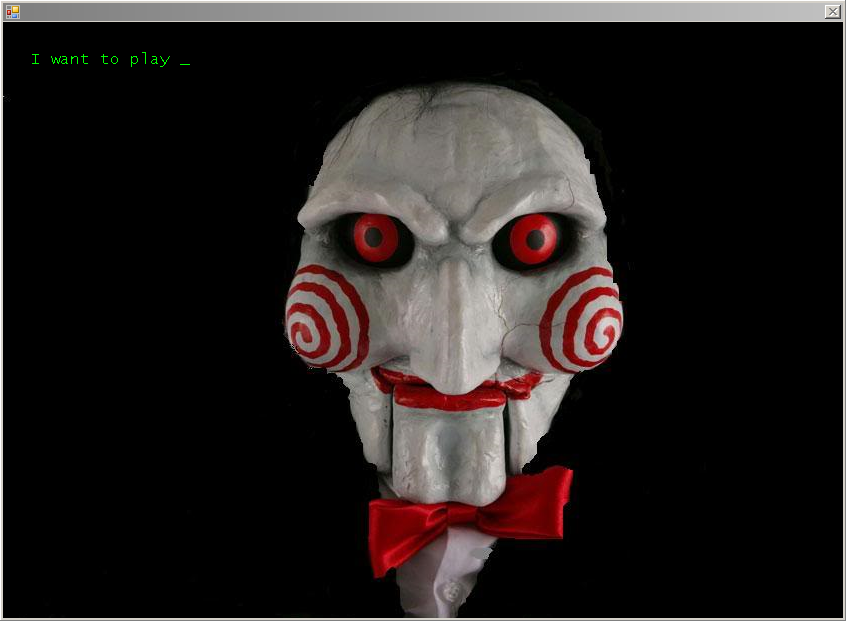

Eine weitere Ransomware, welche die Aufmerksamkeit der ESET-Forscher in den letzten Tagen auf sich gezogen hat, ist Jigsaw. In Anlehnung an den berühmten Horrorfilm Saw, versucht es ein Spiel mit den Opfern zu spielen, das durch zerstörerische Regeln festgelegt ist.

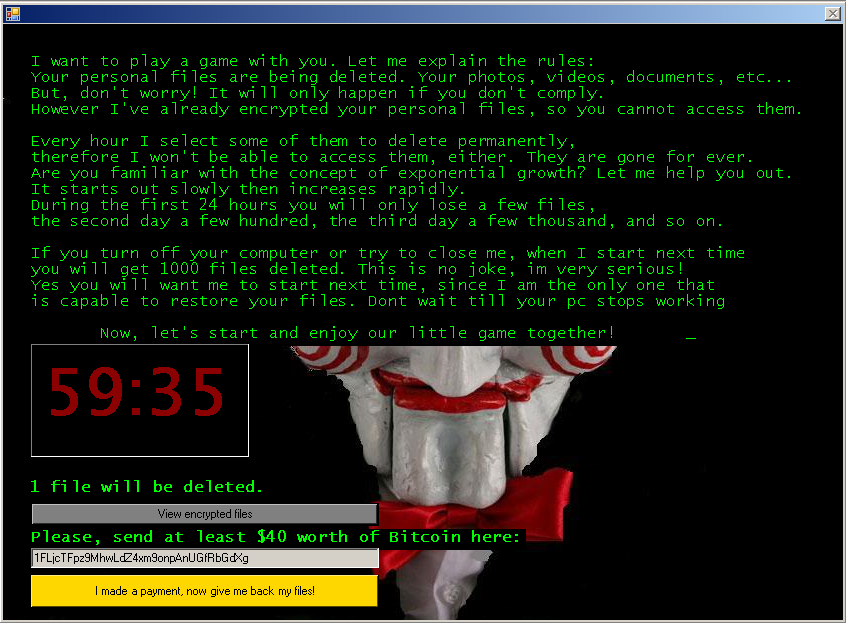

Falls der User nicht innerhalb einer Stunde bezahlt, löscht die Ransomware eine Datei. Zahlt er innerhalb der zweiten Stunde auch nicht, steigt die Zahl der Dateien auf zwei. Mit jeder zusätzlichen Stunde steigt die Anzahl der zu löschenden Dateien exponentiell, was zu einem umfangreichen Datenverlust führt. Jigsaw warnt sein Opfer außerdem davor, dass jeder Versuch, den Computer neu zu starten, mit dem Löschen 1000 weiterer Files bestraft wird.

ESET-Forscher haben sich den Code der Ransomware angeschaut und festgestellt, dass Jigsaw mangelhaft umgesetzt wurde. Für alle Verschlüsselungen wird der gleiche statische Schlüssel genutzt. Inzwischen gibt es ein öffentlich zugängliches Decodierungstool für User.

In der Vergangenheit gab es aber auch noch andere Ransomware-Varianten, die den Usern mit einer schrittweisen Löschung ihrer Dateien gedroht haben, Jigsaw war jedoch der erste seiner Art, der in freier Wildbahn gesichtet wurde. ESET erkennt die Bedrohung als MSIL/Filecoder.Jigsaw.A, MSIL/Filecoder.Jigsaw.B und MSIL/Filecoder.Jigsaw.C.

Locky- Nachmacher

Ein durch ESET entdeckter Nachmacher namens Win32/Filecoder.Autolocky.A, kurz Autolocky, ist ein Paradebeispiel für den Versuch von Malware-Erfindern, von dem „Ruhm“ anderer zu profitieren – meist scheitern sie aber bereits in der Realisierungsphase.

Sich an seinem weitverbreiteten und gefährlicheren Vorbild Locky orientierend, nutzt Autolocky die gleiche Verschlüsselung von Files (.locky). Dank der schlechten Codierung wird der Decodierungsschlüssel nur via Internet Explorer gesendet und kann leicht in dem Log-File des infizierten Geräts getrackt werden. Opfern von Autolocky steht außerdem ein Decodierungstool zur Verfügung, mit dem sie ihre Dateien zurückholen können.

Wie neueste Beispiele zeigen, sollten sich User nicht durch Ransomware verunsichern lassen und niemals das geforderte Geld zahlen. Es gibt inzwischen genug Workarounds und Decodierungstools für viele dieser erpresserischen Malwares, die eine sichere und verlässliche Datensicherung ermöglichen. Dadurch wird das Geld vieler User gerettet und die Finanzierung künftiger Cyberkriminellen unterbunden.

Auch wenn einige der Ransomwares fehlerhaft und unvollendet daherkommen, machen Cyberkriminelle ihre Softwares mit jedem Tag ein wenig besser. Prävention ist deshalb besonders wichtig, um sich davor zu schützen.

Deshalb sollte das Betriebssystem und alle Software immer auf dem neuesten Stand gehalten und ein verlässlicher Antivirenschutz installiert werden. Zusätzlich ist es ratsam in regelmäßigen Abständen alle wichtigen Daten auf einem anderen Medium (wie zum Beispiel auf einer externen Festplatte) zu sichern. Vorsicht ist auch bei Links geboten, die in Browsern angeklickt werden können. Auch in E-Mails von unbekannten Quellen können Links zu schädlichen Seiten erhalten sein. Diese Nachrichten sollten umgehend gelöscht werden.