343 Porn Clicker-verseuchte Apps in sieben Monaten – das ist die verheerende Bilanz der ESET Forscher für den Google Play Store. Cyberkriminelle werden nicht müde, weitere Varianten des Trojaners in den offiziellen Store für Android-Anwendungen hochzuladen. Damit stehen wir einer der bisher größten Malware-Kampagnen im Play Store gegenüber. Zweifellos gab es schon den ein oder anderen Feldzug von Betrügern in Google Play, aber keiner dauerte so lange an und infizierte so viele Anwendungen. Im Durchschnitt schlängeln sich zehn neue Porn Clicker-Trojaner an den Sicherheitskontrollen von Google vorbei. Und das Schlimmste daran: Sie schaffen es nicht nur in den Play Store, sondern auch auf die Geräte der Nutzer. Doch wie bestehen sie den Google Check?

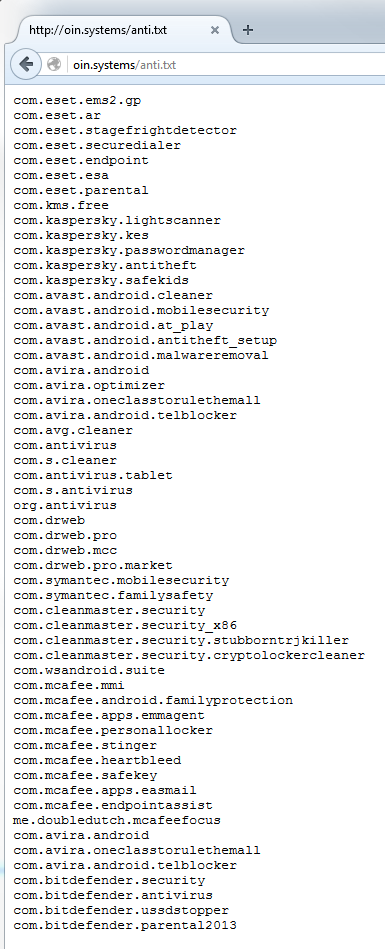

Malwareverseuchte Apps gelangen nicht ohne weiteres einfach in den Play Store, normalerweise prüft sie Google auf Herz und Nieren. Doch Cyberkriminelle tarnen ihre schadhaften Anwendungen in vielen Fällen als Versionen beliebter Spiele mit identischen Namen und Icons. So lauerten Porn Clicker Trojaner beispielsweise in über 30 gefälschten Subway Surfer- und mehr als 60 vermeintlichen GTA-Apps auf ihre ahnungslosen Opfer. Mit dem Original haben diese Spiele nichts am Hut, in den meisten Fällen besitzen sie keinerlei legitime Funktionen.

Abbildung 1: Schädliche Apps im Google Play Store

Auf den Servern der Angreifer fanden sich Hinweise, dass es viele weitere Trojaner gibt. Im Moment lässt sich schwer sagen, ob all diese Apps im Google Play Store verfügbar waren – eventuell wurden sie lediglich auf Drittanbieter-Stores gehostet. Neben den bereits im Google Play Store identifizierten schädlichen Apps haben wir Anhaltspunkte für 187 weitere dieser Anwendungen entdeckt. Eine Liste mit entsprechenden Paket-Namen ist unten stehend im Bereich Details in einem Link aufgeführt.

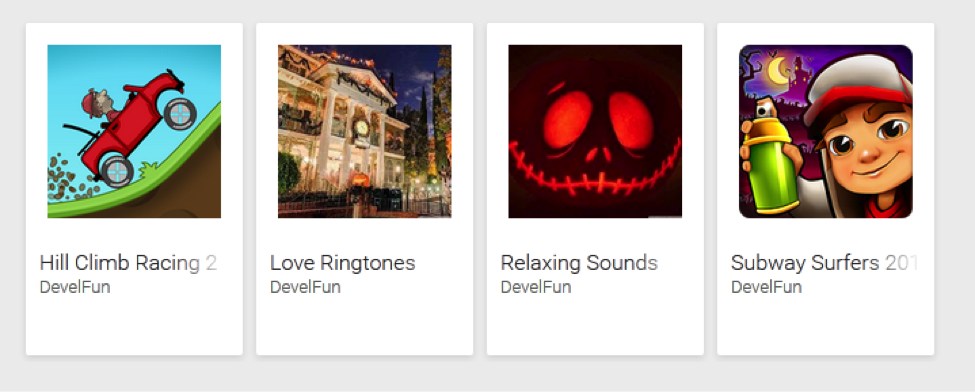

Bei manchen Versionen dieser Porn Clicker wurde ein Mechanismus implementiert, der das betroffene Gerät nach einem Virenschutz durchsucht. Wird der Trojaner fündig, führt er die schädlichen Funktionen nicht aus. In einem früheren Artikel auf WeLiveSecurity wurde die Methode bereits genauer erklärt. Die neueste Version des Porn Clickers enthält eine Liste mit 56 Sicherheitsanwendungen, auf die das Gerät geprüft wird.

Abbildung 2: Liste der Sicherheitsanwendungen

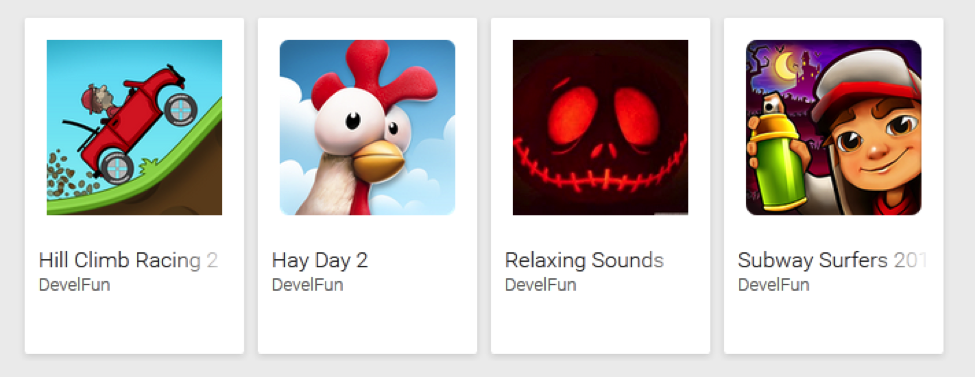

Manche der Porn Clicker wurden neu verpackt und im Play Store hochgeladen. Dabei haben die Hintermänner mit der Zeit Namen, Icon oder sogar den Entwickler-Namen der App geändert, auch wenn der Name des Pakets gleich blieb.

Abbildung 3: Apps vorher

Abbildung 4: Apps nachher

Klingt der App-Name noch interessanter und wird mit einem bekannten Icon kombiniert, laden die User offensichtlich dieses Spiel weitaus öfter herunter. Für die Cyberkriminellen ein lohnendes Geschäft.

Wie du dich schützen kannst

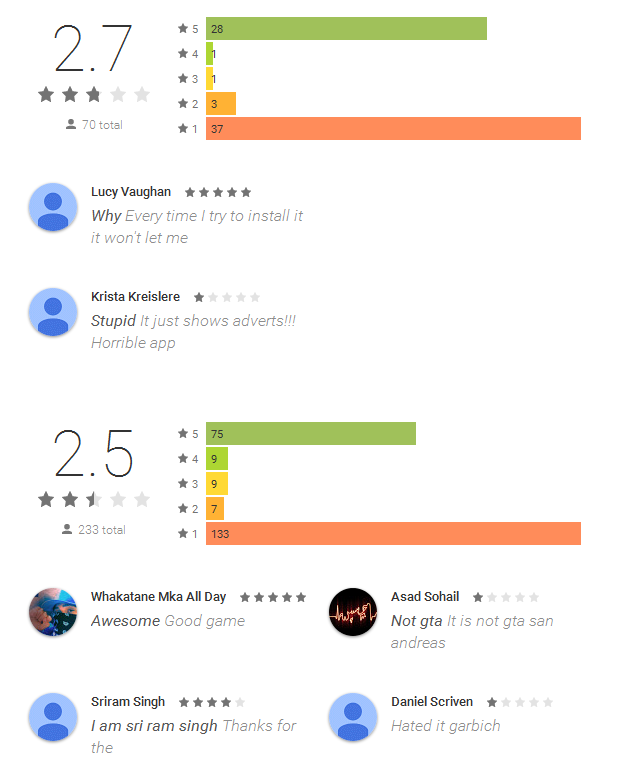

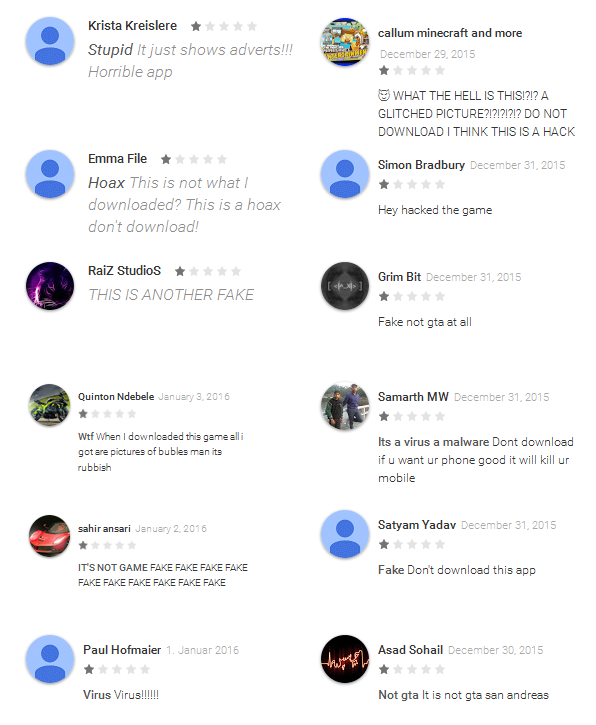

Bist du unsicher, ob es tatsächlich eine neue Version von einem bekannten Spiel gibt, lohnt sich ein Blick auf die Kommentare von Nutzern, die die App bereits heruntergeladen und installiert haben. Bei den meisten mit Porn Clicker verseuchten Anwendungen gab es viele schlechte Bewertungen und negative Kommentare.

Das Lesen von Nutzerkommentaren ist ein genereller Tipp für alle Apps dieser Welt. Auch für den Fall, dass du eigentlich keine Zweifel an der Echtheit einer Anwendung hast, solltest du einen kurzen Blick auf die Nutzer-Meinungen werfen. Überwiegen die negativen Bewertungen, sollte man als User zweimal überlegen, sich die App herunterzuladen.

Abbildung 5: Negative Bewertungen

Neben dieser Vorsichtsmaßnahme legen wir Nutzern ans Herz, eine aktuelle Sicherheitssoftware einzusetzen. Diese sollte die Installation einer schädlichen App verhindern.

Abbildung 6: Negative Kommentare auf Google Play

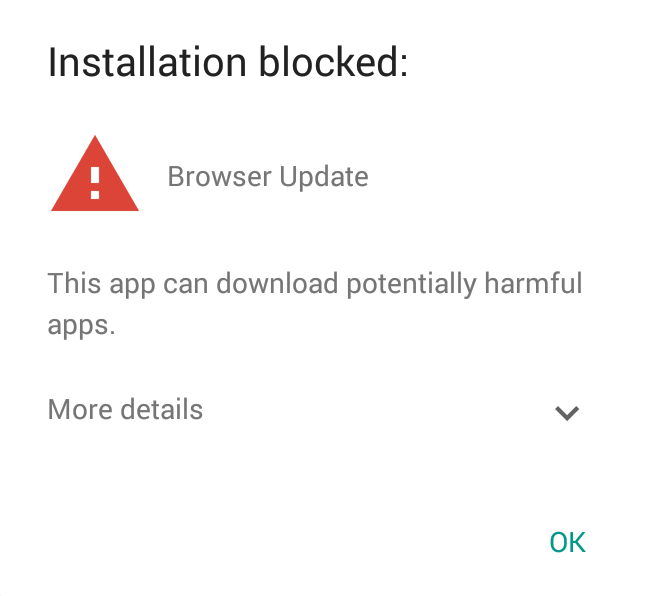

Google selbst erkennt auch viele dieser Clicker Trojaner, wenn die Option „Apps überprüfen“ aktiviert ist; dieses System blockiert die Installation von Anwendungen, die eventuell Schaden anrichten. Allerdings macht es den Eindruck, dass diese verseuchten Apps erst nach Löschung aus dem Google Play Store erkannt werden.

Abbildung 7: Googles App-Überprüfung

Fazit

Bisher haben Porn Clicker Trojaner eine Vielzahl an Geräten infiziert und den Hintermännern eine fette Beute eingebracht. Bei Google sollte die Verstärkung der Sicherheitsmaßnahmen ganz oben auf der Agenda stehen, damit sich Malware-verseuchte Apps keinen Weg mehr in den Play Store bahnen können. Im Moment arbeiten aber die Server, die die Werbe-Links bereitstellen, immer noch auf Hochdruck. Die Chance, das letzte Mal von Porn Clicker gehört zu haben, ist somit im Augenblick relativ gering.

Details

Weitere Informationen wie Google Play Daten, Hashes und Remote-Server finden Sie in unserem Anhang.