Nutzer mobiler Geräte kommt immer häufiger etwas verschlüsselt vor. Das liegt weniger an ihnen als an der sogenannten Ransomware, die Daten in Geiselhaft nimmt und für den Austausch ein nettes Sümmchen verlangt. Die Schadsoftware ist seit einiger Zeit auf dem Vormarsch und hat seit gut zwei Jahren bei Android-Modellen Hochkonjunktur. Werden Daten per Displaysperre („Lock-Screen“) oder Verschlüsselung („Crypto-Ransomware“) entführt, hat dies in den meisten Fällen hohe finanzielle Schäden und Datenverluste zur Folge. Grund genug für ESET, dieses Thema in seinem brandneuen White Paper näher zu beleuchten.

Ransomware ist kein neues Phänomen, sondern hat sich wie andere Varianten von Android-Malware über die Zeit immer wieder neu erfunden. Malware-Autoren haben viele der als effektiv erwiesenen Infektions-Techniken für Computer einfach auf mobile Geräte umgemünzt.

Der Klassiker des „Polizei-Virus“ gab die Vorlage zu den neueren Lock-Screen-Varianten für Windows und Android. Der Nutzer wird des Besitzes illegaler Inhalte beschuldigt, zur Wiederherstellung der Daten soll er ein Bußgeld zahlen. Wie die berühmtberüchtigte Windows Cryptolocker Ransomware-Familie, setzt auch die Android-Variante dieser Bedrohung zunehmend starke Verschlüsselungstechniken ein, das Opfer hat also praktisch keine Chance, die verschlüsselten Dateien wiederzuerlangen. Und durch die zunehmende Speicherung von Informationen aller Art auf Smartphones & Co. werden diese Geräte den Cybergangstern noch schmackhafter gemacht.

Beobachtungen von ESET zufolge nehmen die Hintermänner längst nicht mehr nur osteuropäische Länder ins Visier. Neuere Varianten wie Android/Simplocker und Android/Lockerpin richteten sich größtenteils gegen US-amerikanische Nutzer.

Welche Formen von Ransomware gibt es?

Wie der Name schon verrät, handelt es sich bei Ransomware (engl. „ransom“ = Lösegeld) um eine Form von Schadsoftware, die Lösegeld vom infizierten Anwender fordert und im Austausch dafür die Daten-„Geiseln“ (angeblich) wieder frei lässt. Es gibt zwei allgemeine Kategorien:

- Lock-Screen Ransomware

- Crypto-Ransomware

Im ersten Fall wird das Display gesperrt und der Nutzer hat keinen Zugang mehr zum befallenen System. Die Crypto-Ransomware hingegen verschlüsselt die Dateien auf dem Gerät.

Beide Varianten sind vor allem seit 2013 ein weit verbreitetes Problem auf Windows-Rechnern und entwickelten sich unter Malware-Autoren von „Schleuderware“ zum buchstäblichen Kassenschlager für Angriffe gegen Unternehmen und Privatnutzer.

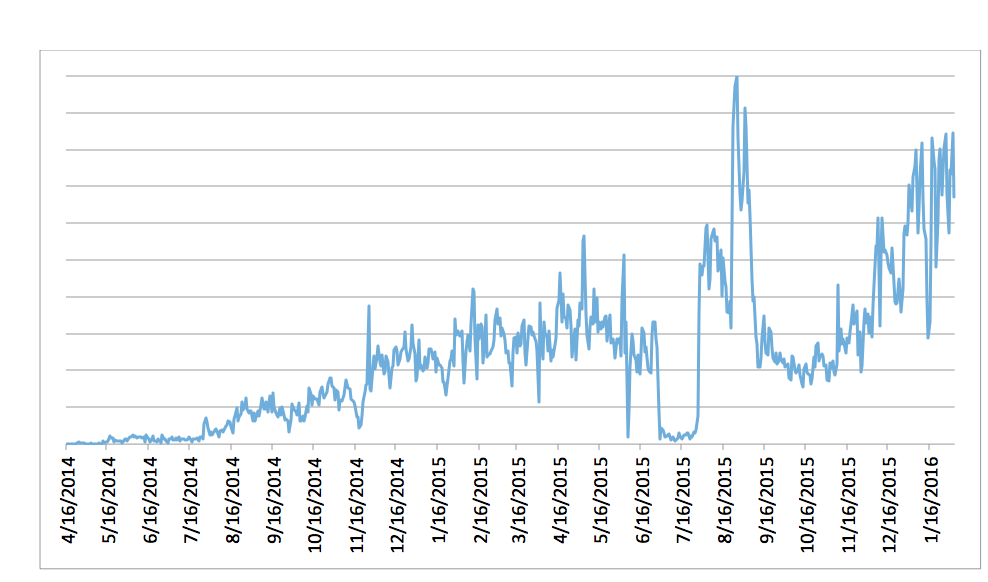

Dass Ransomware über kurz oder lang für Android umfunktioniert wurde, war angesichts ihres Erfolges auf Windows-Systemen sowie der Beliebtheit des mobilen Betriebssystems vorhersehbar und logisch. Die untere Grafik zeigt die stetige Zunahme an Ransomware.

Je mehr Anwender auf mobile Geräte wechseln, desto mehr Daten sind dort zu holen. Denn wer möchte nicht seine Fotos, Kontakte, E-Mails oder Nachrichten sofort zur Hand haben? Eine Entwicklung, die sich für Angreifer lohnt.

Auf Nummer sicher gehen

Für Nutzer von Android-Geräten ist es entscheidend, die Gefahren durch Ransomware zu kennen und dementsprechend Vorsichtsmaßnahmen zu ergreifen. Grundlegend gilt, Apps nur aus offiziellen Stores herunterzuladen, eine mobile Security Software zu installieren und sich immer auf dem Laufenden zu halten. Darüber hinaus ist es wichtig, regelmäßige Back-Ups, also digitale Sicherheitskopien, aller wertvollen Daten zu machen.

Anwender, die von vornherein solche Vorkehrungen treffen, haben gute Chancen, sich niemals mit dem Thema Ransomware beschäftigen zu müssen. Und selbst wenn Cyberkriminelle ihr Ziel erreichen – mit Back-Ups sind verschlüsselte Daten nicht mehr als eine Unannehmlichkeit.

Abhängig von der Malware-Variante können befallene Systeme auf verschiedene Wege wieder gereinigt werden.

Simpel gestrickte Displaysperren lassen sich durch einen Neustart im abgesicherten Modus wortwörtlich ausbooten. In diesem Fall werden Anwendungen von Drittanbietern nicht gestartet – Malware inbegriffen. Der Nutzer kann im Anschluss die schädliche Anwendung einfach deinstallieren. Wie der Anwender das System im abgesicherten Modus starten kann, hängt vom Gerätemodell ab. Hier hilft ein Blick ins Handbuch oder Google. Hat die Anwendung Zugriff auf die Administratorrechte, müssen sie der App vor Deinstallation in den Einstellungen erst entzogen werden.

Hat die mit Administratorrechten ausgestattete Ransomware allerdings den Zugriff auf ein Gerät mithilfe der integrierten PIN- oder Passwort-Displaysperre blockiert, wird die Situation schon komplizierter. Abhilfe bei der Zurücksetzung der Sperre könnte eine MDM-Lösung wie Googles Android Device Manager oder ähnliches schaffen. Gerootete Smartphones haben noch mehr Optionen. Wenn gar nichts mehr geht und keine MDM-Lösung zur Hand ist, fruchtet wohl nur noch das Zurücksetzen auf Werkseinstellungen, womit alle Daten auf dem Gerät gelöscht werden.

Wurden Dateien durch eine Crypto-Ransomware wie Android/Simplocker verschlüsselt, raten wir den Nutzern, den technischen Support ihres Sicherheitsanbieters zu kontaktieren. Ja nach Malware-Variante lassen sich Daten wieder entschlüsseln – oder auch nicht.

Geraten Daten in Erpresserhände, sollte man aus diversen Gründen das Lösegeld nicht zahlen. Auch wenn es Fälle gibt, in denen bekannte kriminelle Banden ein gewisses Level an Professionalität an den Tag legen und den Schlüssel für die verschlüsselten Daten liefern, ist das nicht die Regel. Dateien-verschlüsselnde Crypto-Ransomware ist sehr beliebt bei Malware-Autoren und die Liste an Windows Filecodern (wie wir diesen Schadcode bei ESET bezeichnen) lang. Viele sehen in Cryptolocker & Co. den Schlüssel zum Erfolg und hoffen darauf, den großen Reibach zu machen. Doch unsere technische Analyse dieser Malware-Familien zeigt, dass eine Vielzahl davon einfach nur schlecht aufgesetzt wurde. Für Anwender bedeutet das zweierlei: Mit der Zahlung des Lösegelds erlangen sie ihre Daten nicht wieder. Aber die Chance ist groß, dass sie sich auch ohne Zahlung entschlüsseln lassen.

Im Falle von Android-Ransomware haben wir unterschiedliche Varianten entdeckt, in denen der Code für die Entschlüsselung der Dateien oder die Deinstallation der Displaysperre ganz und gar fehlte. Das heißt, Zahlen würde gar nichts bringen.

Fällt der Privatanwender oder das Unternehmen Crypto-Ransomware zum Opfer und muss im schlimmsten Falle mit Datenverlust rechnen, stellt sich hier auch eine Frage des Vertrauens: Halten sich die Cybergangster an den Deal und entschlüsseln am Ende meine Daten gegen das Lösegeld? Dafür gibt es leider keine Garantie. Und selbst wenn die Dateien entschlüsselt werden, was hindert die Angreifer daran, das gleiche Ziel nochmal anzusteuern?

Überlegt man sich das Ganze zweimal, befeuert das Zahlen von Lösegeld nicht nur diesen Angreifer, sondern die ganze, mittlerweile riesige Industrie dahinter.

Wie oben schon erwähnt sind eine immer topaktuelle Sicherheitssoftware für Android und regelmäßige Back-Ups Ihrer Daten die sinnvollsten grundlegenden Vorkehrungen. Und sie sind ohne weiteres verfügbar und einfach umzusetzen, sodass es keinen Grund gibt, es nicht zu tun.

Den ausführlichen Bericht zu den verschiedenen Arten an Ransomware, Angriffsmethoden und technischen Details lesen Sie in unserem White Paper: The Rise of Ransomware.

Ransomware ist auch ein heißes Thema bei ESET auf dem Mobile World Congress. Den ESET-Stand finden Sie in Halle 5, Standnummer B05. Die größte Messe in der Mobilbranche startet am 22. Februar 2016 in Barcelona, Spanien. Mehr Informationen dazu finden Sie hier.