Ein Banking-Trojaner macht derzeit japanischen Onlinebanking-Nutzern das Leben schwer. Dabei ist er ziemlich einfach gestrickt und nutzt mindestens zwei bereits bekannte Sicherheitslücken aus: Zum einen eine Schwachstelle im Flash Player (CVE-2015-5119), die im Zuge des Hacking Team Hacks Mitte dieses Jahres an die Öffentlichkeit gelangte und zum anderen den sogenannte Unicorn Bug – eine Schwachstelle im Internet Explorer (CVE-2014-6332), die bereits Ende 2014 entdeckt wurde. Die beiden entsprechenden Exploits werden über eine Webseite mit pornografischen Inhalten verbreitet und versuchen, auf den Rechnern ihrer Opfer schädlichen Code einzuschleusen, der es auf persönliche Informationen abgesehen hat. ESET erkennt den Schädling als Win32/Brolux.A. Die Art der Verbreitung erinnert stark an einen anderen Banking-Trojaner, der es auf japanische Finanzinstitutionen abgesehen hat: Win32/Aibatook.

Infizierung über Webseiten mit pornografischen Inhalten

Ruft ein Nutzer eine der betroffenen pornografischen Webseiten auf, startet ein Exploit, der entweder den Internet Explorer oder aber den Flash Player anzugreifen versucht. Wie bereits erwähnt, werden hierfür bereits bekannte Schwachstellen ausgenutzt, was allen Usern eine Mahnung sein sollte, stets auf die Aktualität der verwendeten Software und Programme zu achten. Für die Schwachstelle im Internet Explorer existiert schon seit einiger Zeit ein Proof-of-Concept-Code, welcher auch in dieser Kampagne in leicht modifizierter Form genutzt wird.

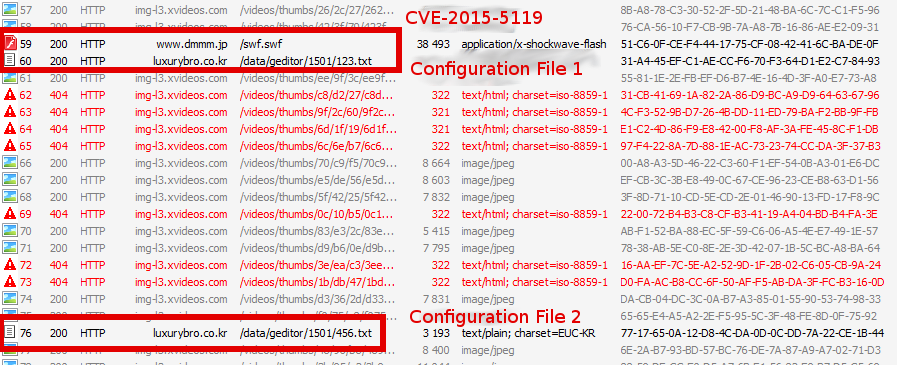

Ähnliches gilt für die Schwachstelle im Flash Player. Ein entsprechender Exploit wurde während der Analyse des Vorfalls bei Hacking Team veröffentlicht. Obwohl diese Schwachstellen auch in großen Exploit Kits eingesetzt werden, gehen wir nicht davon aus, dass eines dieser Kits in der Kampagne genutzt wurde. Dagegen spricht, dass der Exploit selbst über keinerlei Tarnmechanismus verfügt und somit leicht zu analysieren war. Das ist bei Exploits, die in bekannten Kits genutzt werden, in der Regel anders. Wie der folgende Screenshot zeigt, scheint die kompromittierende Webseite nur Videos von anderen legitimen pornografischen Webseiten zu klauben.

Ziel: Japanische Onlinebanking-Nutzer

Die Payload lädt zwei Konfigurationsdateien herunter. Die erste beinhaltet eine Liste an 88 japanischen Onlinebanking-URLs, die zweite die dazugehörigen Namen der Browserfenster. Bei Win32/Brolux.A handelt es sich um einen einfach gestrickten Trojaner, der den Internet Explorer, Chrome sowie Firefox unterstützt und überwacht, ob ein Nutzer eine der in der Liste enthaltenen Banking-Seiten aufruft. Verwendet der User den Internet Explorer, werden alle in die Adresszeile eingegebenen URLs mit der Liste aus der ersten Konfigurationsdatei abgeglichen. Bei Firefox oder Chrome werden stattdessen die Namen der Fenster mit der Liste aus der zweiten Konfigurationsdatei verglichen. Im Falle einer Übereinstimmung wird ein neuer IE-Prozess gestartet, bei dem eine Phishing-Seite aufgerufen wird.

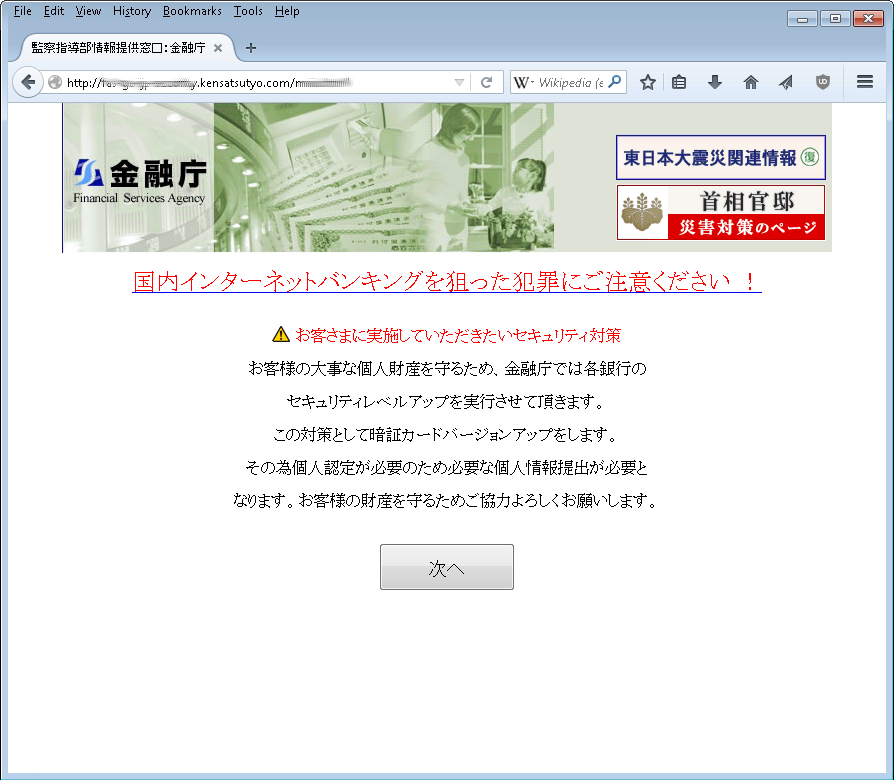

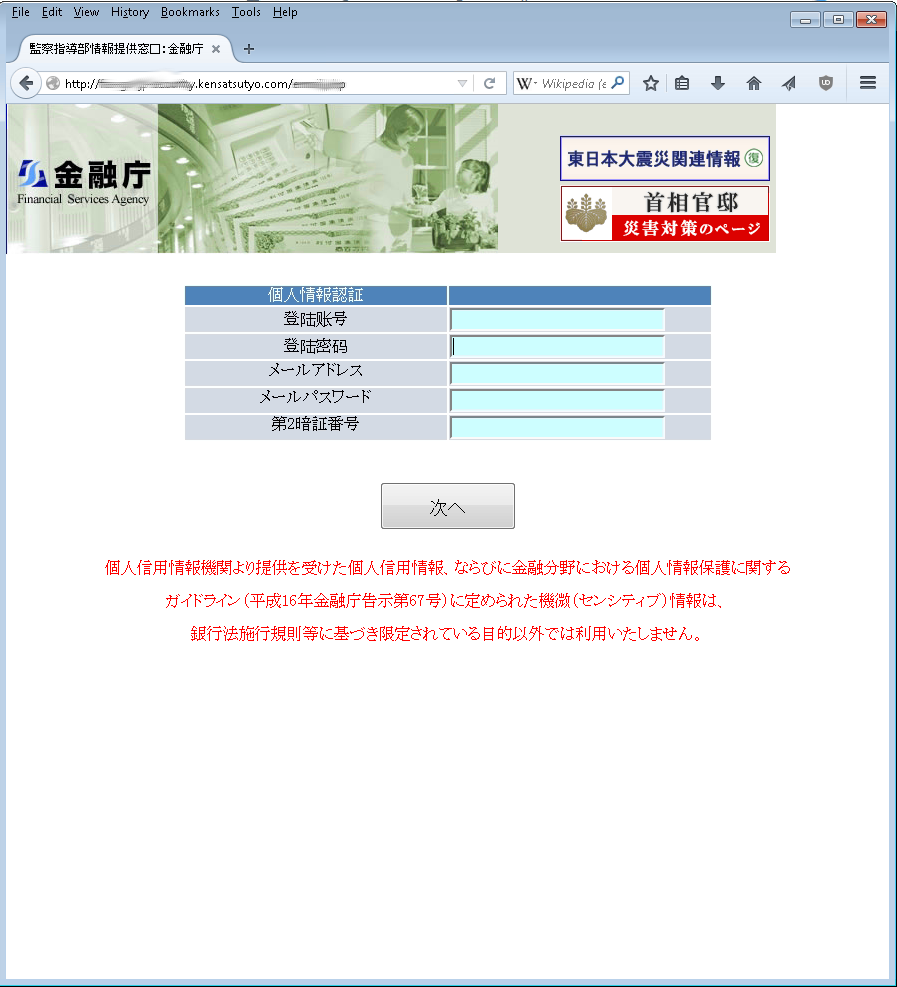

Diese Phishing-Seite fragt nach den Login-Informationen und fordert den Nutzer auf, Sicherheitsfragen zu beantworten. Dabei ahmt die Seite zwei vertrauenswürdige Institutionen in Japan nach: Die Generalstaatsanwaltschaft und die Finanzaufsichtsbehörde FSA. Die Inhalte der Seite beziehen sich allerdings vorrangig auf die FSA.

Sinngemäße Übersetzung:

- Bitte nehmen Sie sich vor Angriffsversuchen auf Ihre Onlinebanking-Seite in Acht!

- Sicherheitsmaßnahmen, die Kunden implementieren sollten:

- Um wichtiges persönliches Eigentum der Kunden zu schützen, hält das FSA jede Bank dazu an, die Sicherheit zu verbessern.

Von jeder Bank wird gefordert, Kunden eine aktualisierte Karte zukommen zu lassen und die hierfür notwendigen Informationen einzureichen, um die Identität des Nutzers zu bestätigen.

Sinngemäße Übersetzung:

- Bitte nehmen Sie sich vor Angriffsversuchen auf Ihre Onlinebanking-Seite in Acht!

- Bei jeder Bank gibt es Fälle, in denen die Beantwortung der folgenden Fragen nicht erforderlich ist.

- Falls es keine Passphrase gibt, ignorieren Sie dies bitte und klicken Sie auf „Weiter“, um zum nächsten Feld zu gelangen.

Sinngemäße Übersetzung:

- Persönliche Informationen

- Registrierungsnummer

- Passphrase

- E-Mail-Adresse

- E-Mail-Passwort

- Die zweite PIN

- Wir werden keine persönlichen Kreditkartendaten oder sensible Informationen für andere Zwecke als dem ursprünglich intendierten nutzen, was durch die Richtlinie zum Schutz persönlicher Informationen 2004, FSA Notifikation NR.67 definiert ist, welche durch die Verordnung zur Durchsetzung des Banking-Gesetzes limitiert ist.

Interessanterweise haben sowohl die Generalstaatsanwaltschaft als auch die FSA in einer Stellungnahme diese Art des Missbrauchs bereits thematisiert.

Verbindung zu China

Das von uns analysierte Sample von Brolux nutzt einen chinesischen Mutex-Namen. Zudem enthielten die Phishing-Seite Fehler und waren nicht ausschließlich in Japanisch verfasst. Zwei Felder aus dem vorangegangenen Screenshot waren in Chinesisch geschrieben.

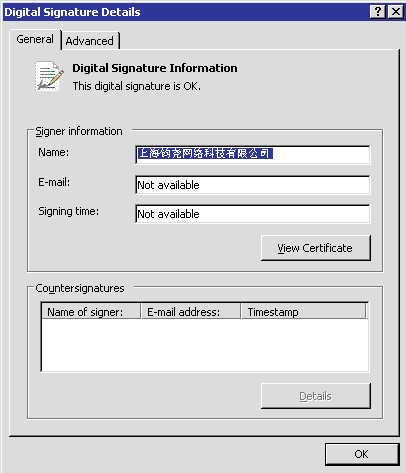

Zudem wurde das Win32/Brolux.A Sample mit dem folgenden Zertifikat signiert:

Interessanterweise wurde das Zertifikat, das an ein chinesisches Unternehmen ausgestellt wurde, bereits in der Vergangenheit genutzt, um verschiedene potenziell unerwünschte Anwendungen und Malware-Samples zu signieren. Bei der Analyse der Samples war vor allein eines auffällig. Wie haben Samples der Venik-Malware gefunden, die koreanische Banken angreift. Diese Malware ändert die Host-Datei auf dem Rechner des Opfers, um Anfragen an bestimmte koreanische Onlinebanking-Webseiten auf eine Phishing-Seite umzuleiten. Hier besteht also eine große Ähnlichkeit zu Win32/Brolux.

Die Tatsache, dass Brolux simple Techniken nutzt, sollte uns einmal mehr daran erinnern, wie wichtig vorbeugende Maßnahmen sind, um dieser Art an Bedrohung aus dem Weg zu gehen. Nutzer sollten alle auf dem Rechner installierten Programme und Anwendungen stets auf dem aktuellen Stand halten und die verfügbaren Updates umgehend installieren. So verhindern sie, dass Angreifer – wie im vorliegenden Fall – alte Schwachstellen ausnutzen können, um sich auf dem System einzunisten. Zudem ist es empfehlenswert, insbesondere beim Onlinebanking mit einer gesunden Portion Skepsis zu agieren. Vor allem bei neuen Inhalten oder der Aufforderung, bestimmte Informationen preiszugeben, ist Vorsicht geboten und ein kurzer Anruf bei der Bank keine schlechte Idee.

Indikatoren für ein kompromittiertes System

| Indikator | Wert |

|---|---|

| Daumenabdruck des Zertifikatds | 88 ca 78 5c e6 ef 05 ac e6 de 58 46 86 86 29 cc d0 1b cd 40 |

| Win32/Brolux.A SHA1 | 0010d0ae9c56e222c9e90d3ef7dd9a215ca1780d |

| Flash Exploit SHA1 | a646997f716f7af7a734a5148827431d6233101e |

| Venik SHA1 (mit demselben Zertifikat signiert) | 41188c1c88f24879745ae4649e0af37f9a47d20c |

| Venik SHA1 (mit demselben Zertifikat signiert) | 73F1B8D4650AEC0F60C6C243B8AC68805830460E |

| Schädliche Domain | dmmm.jp |

| Phishing-Seite | fas-go-jp-security.kensatsutyo.com |

| Domain, die die Konfigurationsdateien hostet | luxurybro.co.kr |