Eine gängige Methode zur Verbreitung von Android-Malware besteht darin, die Schadsoftware als vermeintlich legitime App zu tarnen und so in den offiziellen Google Play Store einzuschleusen, wo sie dann von Tausenden von Nutzern heruntergeladen wird. Die aktuellsten Beispiele hierfür sind eine gefälschte Dubsmash-App und Android/TrojanDropper.Mapin, die jeweils in der Lage waren, eine Vielzahl an Anwendern hinters Licht zu führen. Um Google Play noch sicherer zu machen, überprüfen auch wir von ESET stets die angebotenen Apps und halten nach schädlichen oder aber potenziell unerwünschten Anwendungen Ausschau.

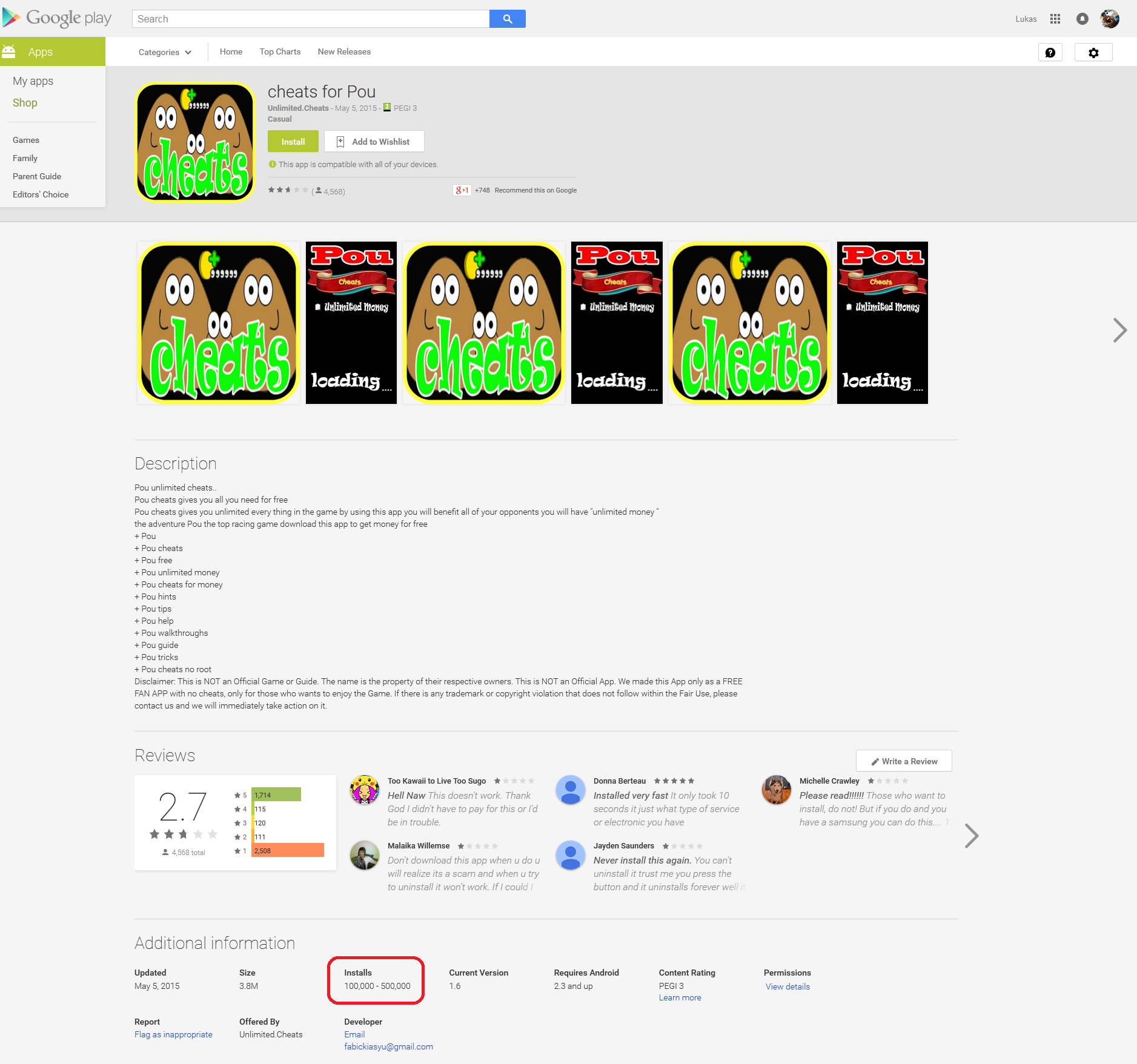

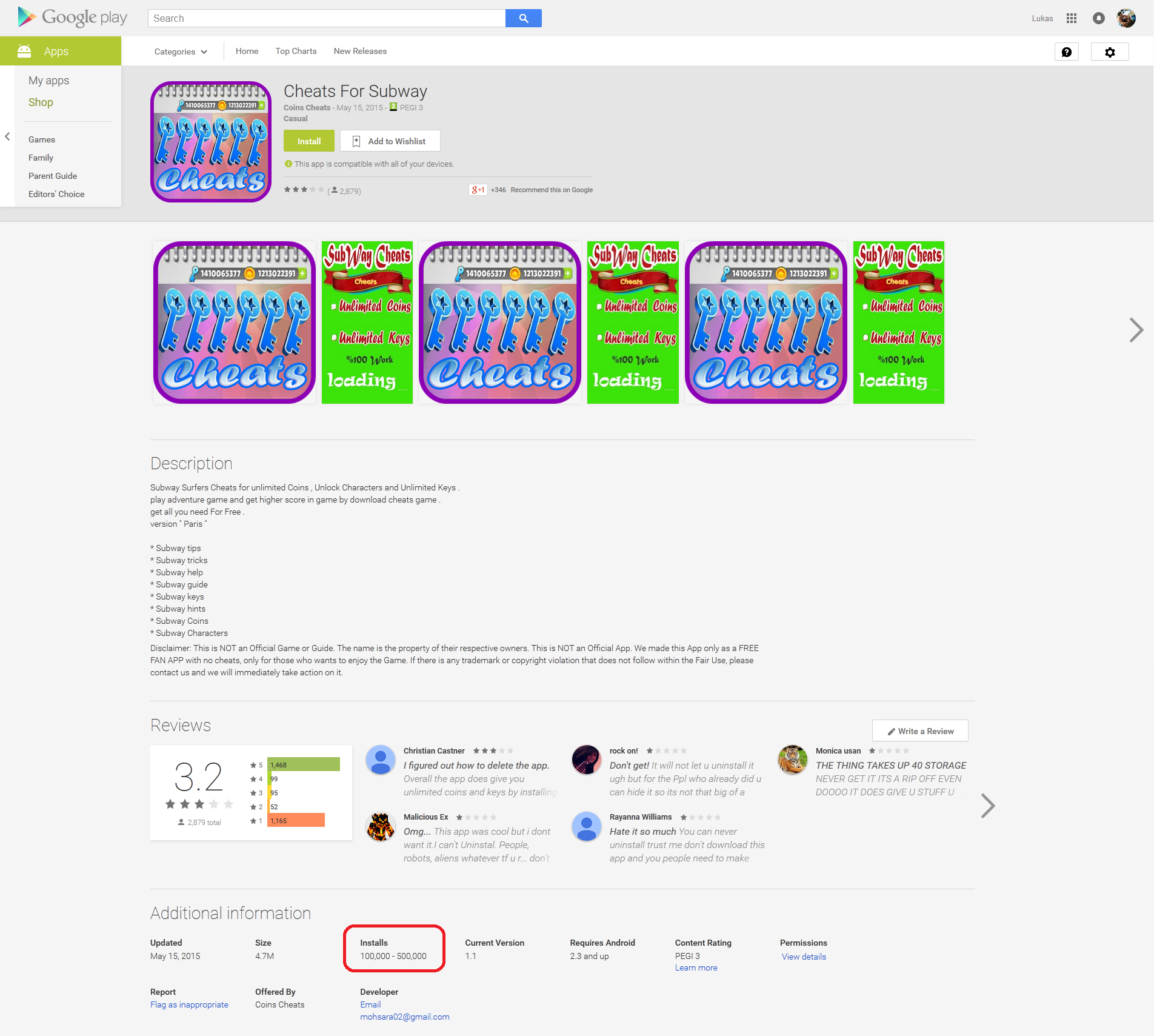

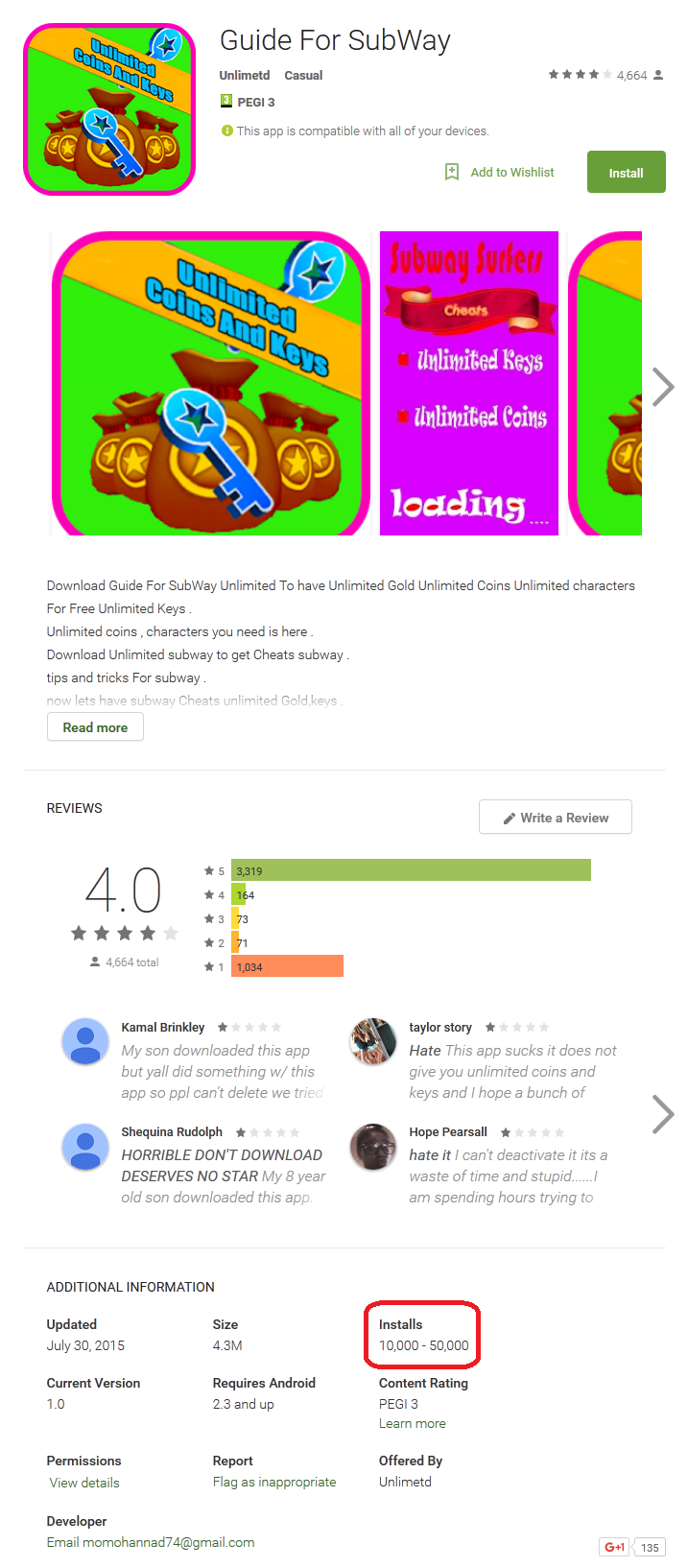

Im Zuge dessen sind wir einmal mehr auf hinterhältige Anwendungen im Play Store gestoßen, die bislang über 200.000 Mal heruntergeladen wurde. Die betroffenen Apps tarnen sich als „Cheats for Pou”, „Guide For SubWay” und „Cheats For Subway”. Der eigentliche Zweck der Anwendungen besteht allerdings darin, die Nutzer in regelmäßigen Intervallen mit Werbeanzeigen zu belästigen.

Während das Anzeigen von Werbeinhalten innerhalb von Apps im Android-Ökosystem keine Ausnahme darstellt, gibt es doch klare Grenzen bezüglich dieses Verhaltens. So können diese von ESET entdeckten AdDisplay-Apps als potenziell unerwünschte Anwendungen (PUAs) eingestuft werden. Sie verfügen über spezielle Funktionalitäten, um die Deinstallation zu erschweren und Googles Malware-Filter Bouncer zu umgehen.

Bei der Installation verlangen die Apps vom Nutzer, mit den Rechten des Geräteadministrators ausgestattet zu werden. Wenn der User dann später das merkwürdige Verhalten bemerkt und misstrauisch wird, lassen sich die Anwendungen nicht ohne weiteres entfernen. Aussichtslos ist die Situation allerdings nicht – aber dazu später mehr.

Abbildung 1: Schädliche ‘Cheats for Pou’-App im Google Play Store

Abbildung 2: Schädliche ‘Cheats for Subway’-App im Google Play Store

Abbildung 3: Schädliche ‘Guide For SubWay’-App im Google Play Store

Nachdem wir Google über das Problem informiert hatten, wurden die unerwünschten Anwendungen umgehend aus dem Play Store entfernt. ESET erkennt diese lästigen Apps als Android/AdDisplay-Cheastom.

Analyse – Initiierung der Payload je nach Umgebung

Bei der Analyse von AdDisplay.Cheastom konnten wir einige interessante Funktionalitäten entdecken. Neben der Aufforderung, Geräteadministrator-Rechte zu aktivieren, ist bemerkenswert, dass die App bei der Aktivierung zunächst überprüft, ob sie in einem Emulator oder auf Googles Servern (Bouncer) ausgeführt wird. Letzteres erkennt sie, indem sie die IP-Adresse des Geräts, auf dem sie ausgeführt wird, abfragt und den WHOIS-Eintrag der IP prüft. Enthält dieser den String „Google“, geht die App davon aus, dass sie auf Googles Servern läuft. Das ist sicherlich eine interessante Technik, doch wir sind uns nicht sicher, welche Bedeutung diesem Mechanismus bei der Umgehung von Bouncer generell zukommt. Erkennt die App einen Emulator oder eine Bouncer-Umgebung, wird die tatsächliche Payload (die Werbeanzeigen) vorerst nicht initiiert. In diesen Fällen werden lediglich die Spiel-Cheats angezeigt.

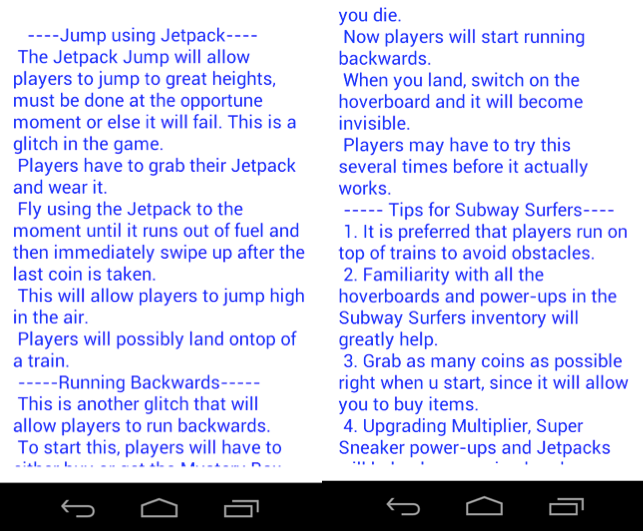

Die von uns identifizierten unerwünschten Anwendungen verfügen über dieselben Funktionalitäten und sogar gleiche Cheats. Heißt, die Autoren haben es sich ziemlich leicht gemacht und geben in der App „Cheats for Pou“ ebenfalls die Cheats für Subway Surfer an. Das legt nahe, dass die Bereitstellung von Cheats zu keiner Zeit die grundlegende Intention der Entwickler war.

Abbildung 4: Liste an Cheats, die in den Apps angezeigt werden

Erkennen die Apps, dass sie nicht in einer virtuellen Umgebung laufen, überprüfen sie nach einer gewissen Zeit, ob das Gerät mit dem Internet verbunden ist. Wenn dem so ist, fragen sie bei ihrem C&C-Server an, ob die Werbungen angezeigt werden sollen und richten einen Planer ein, um alle 30 oder 40 Minuten die Vollbildanzeigen zu schalten. Werden sie in einer emulierten Umgebung ausgeführt, warten die Apps mit der Anzeige der Werbeinhalte bis zum nächsten Neustart des Geräts. Danach werden sie alle 45 Minuten angezeigt.

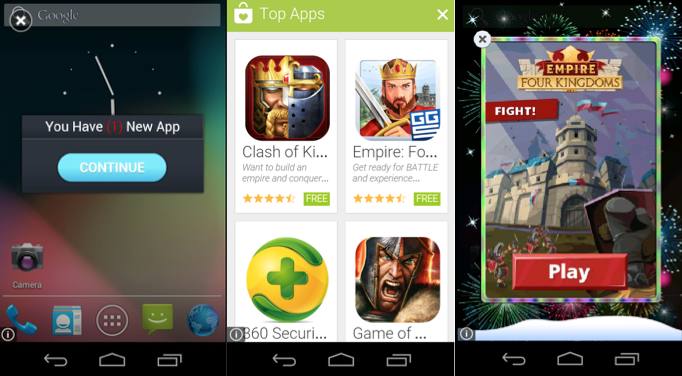

Abbildung 5: Einige der angezeigten Werbungen

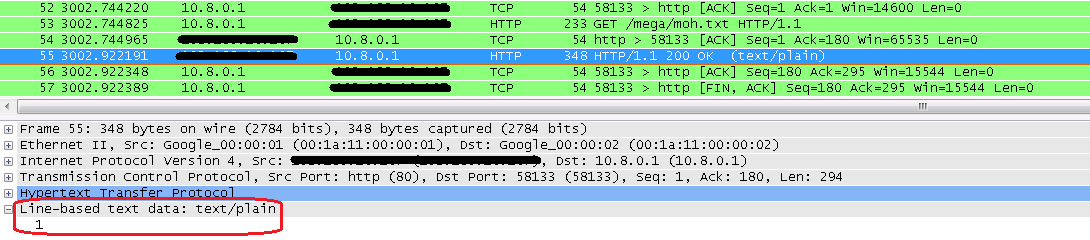

Abbildung 6: Kommunikation mit dem Server

Deinstallation von Android/AdDisplay.Cheastom

Die Deinstallation der Anwendungen gestaltet sich schwieriger als üblich – wie man auch den Nutzer-Kommentaren auf Google Play entnehmen kann. Wie bereits erwähnt fordern die Apps Geräteadministrator-Rechte. Zudem verstecken sie ihr Start-Icon. Zwar werden die Anwendungen in der Liste der Apps aufgeführt, allerdings lassen sie sich nicht ohne weiteres deinstallieren. Um sie zu entfernen, muss der Nutzer zunächst die Geräteadministrator-Rechte deaktivieren. Hierzu muss man unter Einstellungen > Sicherheit > Geräteadministratoren den Haken hinter der entsprechenden App entfernen. Danach können die Anwendungen deinstalliert werden, indem man unter Einstellungen > Apps > Cheats for Pou/Cheats For Subway/Guide For SubWay auf Deinstallieren klickt.

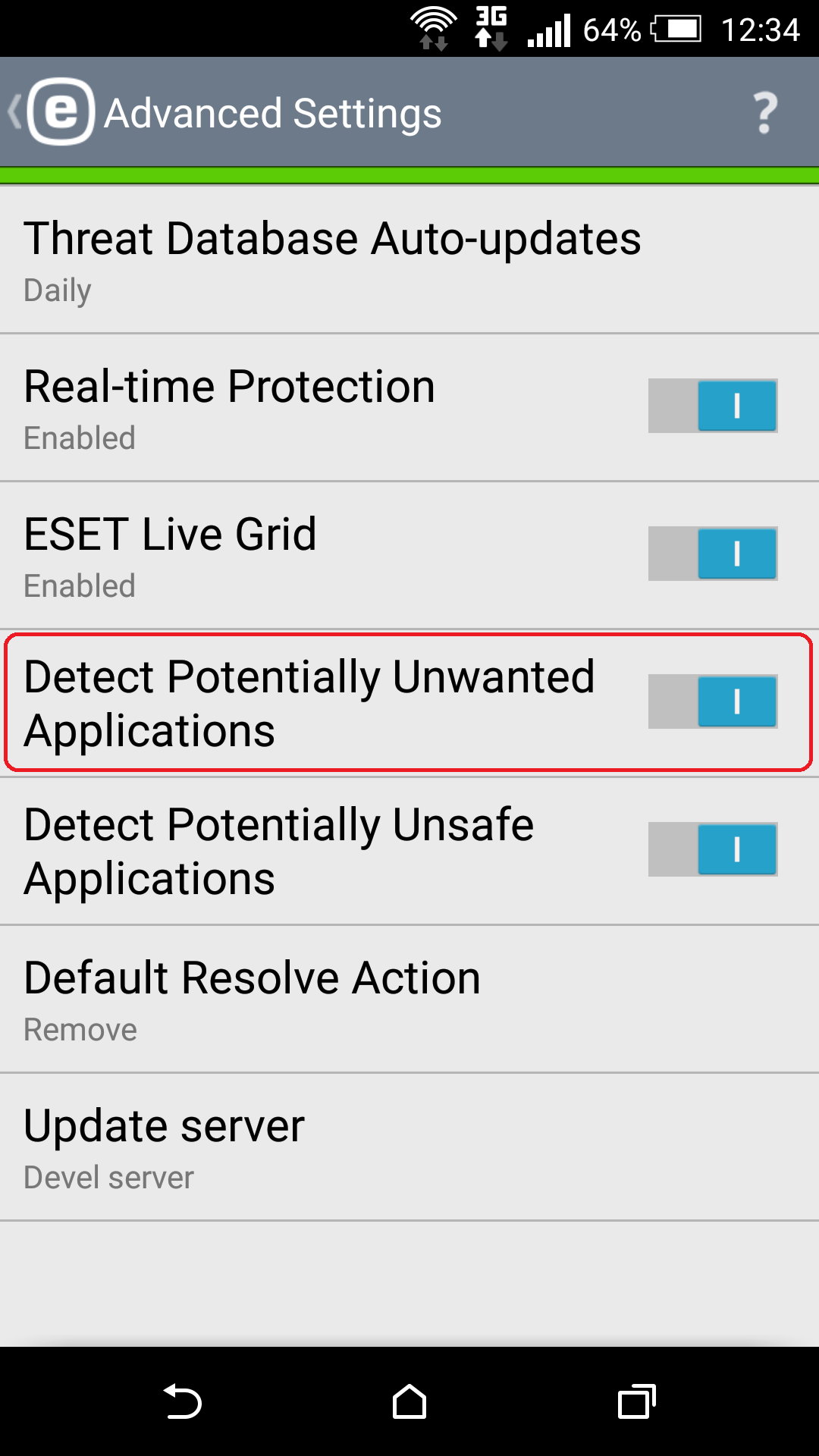

Nutzer, die ihr Gerät mit der ESET Mobile Security schützen, haben es leichter. Ist die Erkennung eventuell unerwünschter Anwendungen aktiviert, erkennt und entfernt die Sicherheitslösung die Apps eigenständig. Die Funktion findest du, indem du die ESET Mobile Security auf deinem Android-Gerät öffnest und hier auf Virenschutz > Erweiterte Einstellungen klickst. Hier kannst du dann die Funktion Eventuell unerwünschte Anwendungen erkennen aktivieren.

Abbildung 7: Erkennung von eventuell unerwünschten Anwendungen

Fazit

Bei den von ESET entdeckten vermeintlichen Cheats handelt es sich keinesfalls um ernstgemeinte Hilfestellungen für bestimmte Spiele. Die Apps wurden einzig und allein aus dem Grund erstellt, Nutzer mit Werbung zu bombardieren. Die beschriebenen Funktionalitäten verdeutlichen, dass sich die Entwickler ihrer Zwielichtigkeit durchaus bewusst sind. Nicht umsonst vermeiden die Anwendungen die Ausführung ihrer Payload, wenn sie in einem Emulator oder auf Googles Servern laufen und verlangen bei der Installation Geräteadministrator-Rechte. Diese Apps zeigen beispielhaft, wie lästig potenziell unerwünschte Anwendungen sein können.

Weitere Informationen

| Packetname | MD5 | Wird von ESET erkannt als |

|---|---|---|

| com.Pou.cheats.coins.money | 0F30507207EF166A0939EA625FD79088 | Android/AdDisplay.Cheastom.A |

| com.SubWay.cheats.Keys.Coins.Money.Surfers | AA9F18CD5FCB2761CD83AFB1820B660F | Android/AdDisplay.Cheastom.A |

| com.sub.Gold.way.Money.Guid.apk | 5AA29495194113C39F1D34B0D49F9F52 | Android/AdDisplay.Cheastom.A |