Viele Unternehmen, Organisationen und Regierungseinrichtungen sind täglich Angriffen aus dem Internet ausgesetzt, selbst kleinere Betriebe sind schon seit Jahren ein beliebtes Ziel von Cyberkriminellen. Die Angriffsszenarien können auf unterschiedliche Weise erfolgen, wobei Spear-Phishing E-Mails zu den beliebteren Methoden zählen. So waren kriminelle Hacker erst kürzlich in der Lage, sich auf diese Art Zugang zu den Netzwerken des Pentagons zu verschaffen. Dieser Artikel beschreibt anhand eines Beispiels, wie Cyber-Krimielle mittels Spear-Phishing versuchen, an die Daten eines Opfers zu gelangen.

Wie funktioniert Spear-Phishing?

Bei dieser Methode schickt der Angreifer einem gezielt ausgesuchten Opfer eine vermeintlich harmlose E-Mail mit einem Link oder einem schädlichen Anhang. Klickt das Opfer auf den Link, wird es auf eine Webseite umgeleitet, die mit einem oder mehreren Exploits präpariert wurde. Sofern der Rechner des Opfers die entsprechenden Schwachstellen enthält und somit verwundbar ist, wird er mit einer Schadsoftware infiziert. Erhält ein Opfer eine E-Mail mit einem Datei-Anhang, handelt es sich in der Regel um ein ausführbares Programm oder ein Dokument, das mit einer Schadsoftware versehen wurde. Bei diesen Dokumenten werden oftmals Microsoft Office Dateien (DOC, RTF, XLS, PPT), PDF-Dateien oder andere Formate verwendet. Öffnet das Opfer zum Beispiel eine solche DOC-Datei, wird eine Schwachstelle in Microsoft Word ausgenutzt und der mitgelieferte Schädling ausgeführt.

Analyse eines Spear-Phishing Angriffs

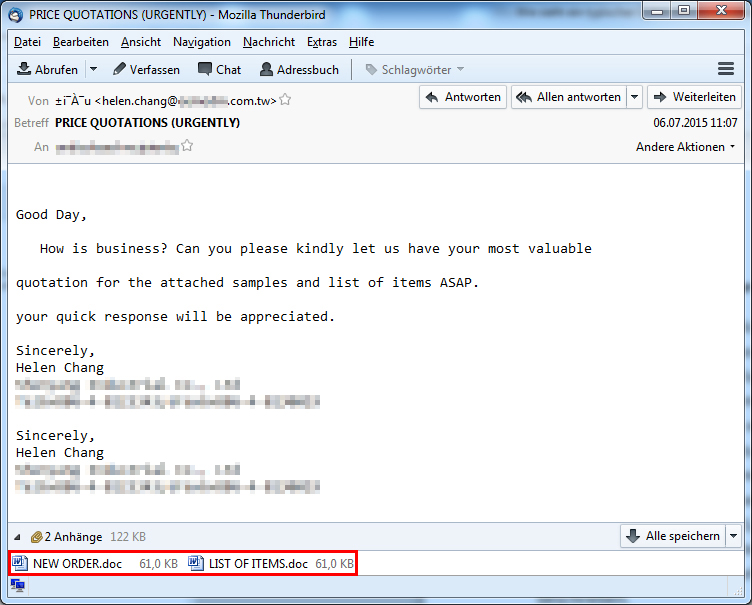

Bei vielen der versendeten Spear-Phishing E-Mails kommen präparierte Dokumente zum Einsatz, die häufig eine schon bekannte Schwachstelle auszunutzen versuchen. Der Angreifer spekuliert darauf, dass sein Opfer das erforderliche Update noch nicht eingespielt hat. Dies ist vor allem bei kleinen und mittelständischen Unternehmen häufig der Fall, die keine eigene IT-Sicherheitsabteilung besitzen, die sich um solche Belange kümmert. Die folgende E-Mail zeigt ein solches Beispiel, bei dem zwei präparierte DOC-Dateien im Anhang einer E-Mail versendet wurden. Ziel war dabei ein Schweizer Unternehmen:

Abbildung 1: Spear-Phishing E-Mail mit Schadsoftware präparierten Word-Dateien im Anhang (rot markiert)

Wie man hier erkennen kann, ist der Absender eine gewisse Helen Chang von einem Taiwanesischen Unternehmen. Bei einer Suche im Internet findet man zwar die scheinbar real existierende Taiwanesische Firma, aber keine Helen Chang. Das allein hat noch nicht zwangsläufig etwas zu bedeuten. Schaut man in den E-Mail-Header, lassen sich weitere Rückschlüsse über den Absender ziehen:

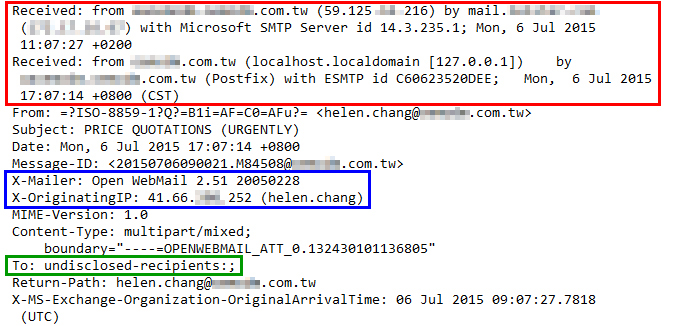

Abbildung 2: E-Mail-Header mit verschiedenen IP-Adressen

Anhand der Felder „Received:“ (rot markiert) kann man erkennen, dass die E-Mail von dem SMTP-Server der Taiwanesischen Firma aus versendet wurde. Diese Einträge können zwar gefälscht werden, ergeben aber mit den weiteren Einträgen ein plausibles Bild. Das Feld „X-Mailer:“ (blau markiert) mit dem Eintrag „Open Webmail 2.51 ...“ weist darauf hin, dass der Absender die E-Mail über eine Webmail-Anwendung verschickt hat. Das Feld „X-OriginatingIP:“ zeigt eine IP-Adresse aus Ghana zusammen mit dem Login-Namen. Dies legt den Schluss nahe, dass sich der Angreifer die Zugangsdaten der Person Helen Chang verschafft hat, um über die Webmail-Anwendung der Taiwanesischen Firma die Spear-Phishing E-Mail zu versenden. Interessant ist auch, dass das Feld „To:“ (grün markiert) den Eintrag „undisclosed-recipients“ enthält. Dieser Eintrag erscheint, wenn man mehrere Empfängeradressen ausschließlich in das BCC-Feld der E-Mail einträgt. Damit will der Absender verhindern, dass ein Empfänger der E-Mail auch die anderen Empfänger sehen kann. Dies kann ein Indiz dafür sein, dass es sich bei der Spear-Phishing E-Mail um keinen einzelnen Angriff handelt, sondern um eine ganze Kampagne.

Die eigentliche Schadsoftware

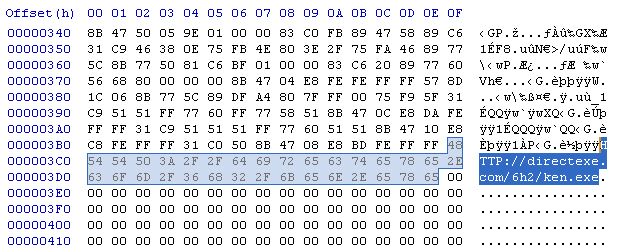

Der Anhang der E-Mail enthält zwei identische Word-Dokumente, die unterschiedlich benannt wurden. Beide Dokumente nutzen eine alte Sicherheitslücke in Word aus (CVE-2012-0158), um den Computer des Opfers zu infizieren. Sobald das Opfer eines der Dokumente öffnet und sein System diese Sicherheitslücke noch enthält, wird eine Schadsoftware aus dem Internet heruntergeladen und gestartet:

Abbildung 3: Die aus der präparierten Word-Datei extrahierte URL zur Malware

Der Schädling namens ken.exe kommt in Form einer mehrschichtigen .NET-Datei, deren Quelltext mittels verschiedener Methoden unkenntlich gemacht wurde, um so eine Analyse zu erschweren. Wird die Schadsoftware ausgeführt, entschlüsselt sie eine zweite .NET-Datei im Arbeitsspeicher und führt sie aus. Diese Datei enthält die eigentliche Schadsoftware, welche ebenfalls in den Arbeitsspeicher geladen und ausgeführt wird. Dabei handelt es sich um den sogenannten „Pony Loader“, einen Trojaner, der eine Vielzahl an Funktionen besitzt und dessen Quellcode im Internet frei zugänglich ist. Die Malware ist nicht nur in der Lage, die Passwörter diverser Browser, FTP- und E-Mail-Clients zu stehlen, sondern auch die Bitcoin-Wallets seiner Opfer zu entwenden. Pony Loader wird von ESET als Win32/PSW.Fareit erkannt.

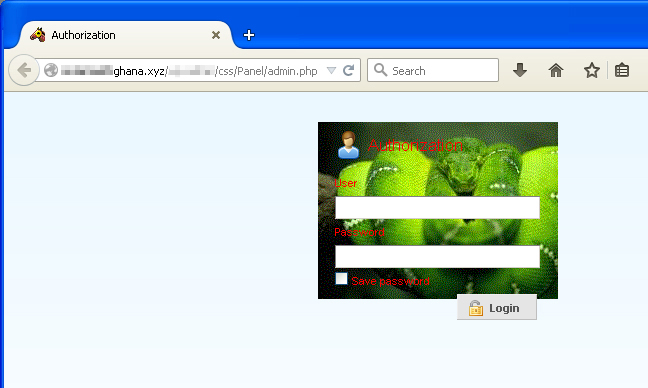

Sobald der Schäding die Informationen seines Opfers ausgelesen hat, sendet er diese an seinen C&C-Server. Die Adresse ist dabei im Klartext in der Malware enthalten und kann somit leicht ausgelesen werden. Auf demselben Server findet sich auch das typische Pony Loader Login-Panel mit dem Pferdekopf als Favicon:

Abbildung 4: Login-Panel für den Angreifer

Wie man in Abbildung 4 erkennen kann, enthält der Domainname das Wort „ghana“, was sich mit der IP-Adresse aus dem E-Mail-Header deckt. Vermutlich stammt der Angreifer aus Ghana oder führte den Angriff über einen Rechner aus Ghana aus, was man aber nie mit absoluter Sicherheit sagen kann.

Fazit

Der geschilderte Fall zeigt einen typischen Angriff auf ein Unternehmen wie er unzählige Male täglich vorkommt. Dabei müssen nicht immer ausgefeilte Methoden und Schädlinge zum Einsatz kommen. Oft reicht es wie in dem beschriebenen Fall aus, eine schon bekannte Schadsoftware zu verwenden um an die sensiblen Daten eines Opfers zu gelangen. Im Falle des Schweizer Unternehmens wurde die Gefahr jedoch rechtzeitig erkannt, sodass es gar nicht erst zu einer Infektion kam. Es ist daher ratsam, sich im Falle einer verdächtigen E-Mail immer an die IT-Sicherheitsabteilung oder den zuständigen Systemadministrator zu wenden. Außerdem sollte nicht nur das Betriebssystem immer auf dem aktuellen Stand gehalten werden, sondern auch die installierten Programme, welche für das Öffnen von Dokumenten zuständig sind. Dazu zählen zum Beispiel Microsoft Office für DOC-, RTF-, XLS- und PPT-Dateien, sowie der Adobe Arobat Reader für PDF-Dateien.

Hashwerte

| SHA-1 | Hinweis | Von ESET erkannt als |

|---|---|---|

| 5E208B75F84DC1BF51AC0924960F14CF6C4F0842 | Word-Datei | Win32/Exploit.Agent.NBJ |

| 2E710F045ABFF9C5777B7042A6BBBB124D5BBBF3 | Fareit-Variante | Variante von MSIL/Injector.KNE |

Picture Credits: © weerapat1003/fotolia