Mitte April dieses Jahres erhielt ESETs Virenlabor in Lateinamerika eine Meldung über ein ausführbares Programm mit dem Namen „Liberty2-0.exe“, das von uns als Python/Liberpy.A erkannt wird. Hierbei handelt es sich um einen Keylogger – eine Bedrohung, die sowohl die Tastatureingaben sowie Mausbewegungen eines Nutzers aufzeichnet und die Informationen an einen Server sendet, der von den Angreifern kontrolliert wird.

Die vorläufige Analyse dieses Schädlings deutet stark darauf hin, dass er in Lateinamerika entwickelt wurde und wirft zwei grundlegende Fragen auf: Gibt es eine Vorgängerversion 1.0? In welchem Umfang fand der Angriff statt?

Wir haben den Namen der Datei als Grundlage genommen, um nach Indikatoren zu suchen, die in Verbindung mit Liberpy stehen. Dabei haben wir in unseren Aufzeichnungen ein ausführbares Programm namens „Liberty1-0.exe“ gefunden. Diese Schadsoftware erkennt ESET allerdings als Python/Spy.KeyLogger.G. Die erste Variante erschien Mitte August 2014 und gab uns einige wichtige Hinweise bezüglich des Ursprungs dieser Kampagne, die wir später durch Statistiken und Erkennungen bestätigen konnten.

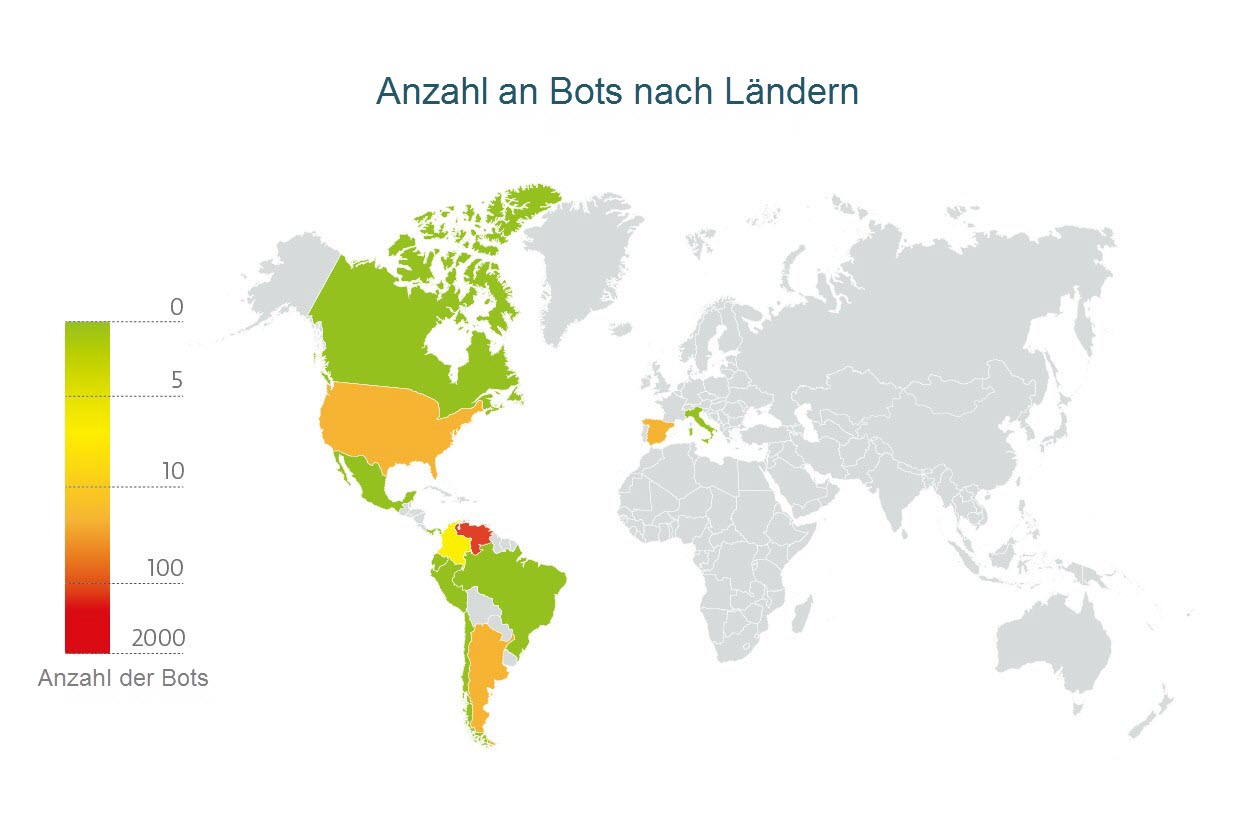

Laut Informationen von ESET LiveGrid stammten 98 Prozent aller Erkennungen der Bedrohung aus Venezuela. Die in der Malware verwendeten Wörter und die Sprache wiesen ebenfalls darauf hin, dass die Angreifer es hauptsächlich auf Nutzer aus dieser Region und Lateinamerika generell abgesehen hatten und deren Informationen stehlen wollten.

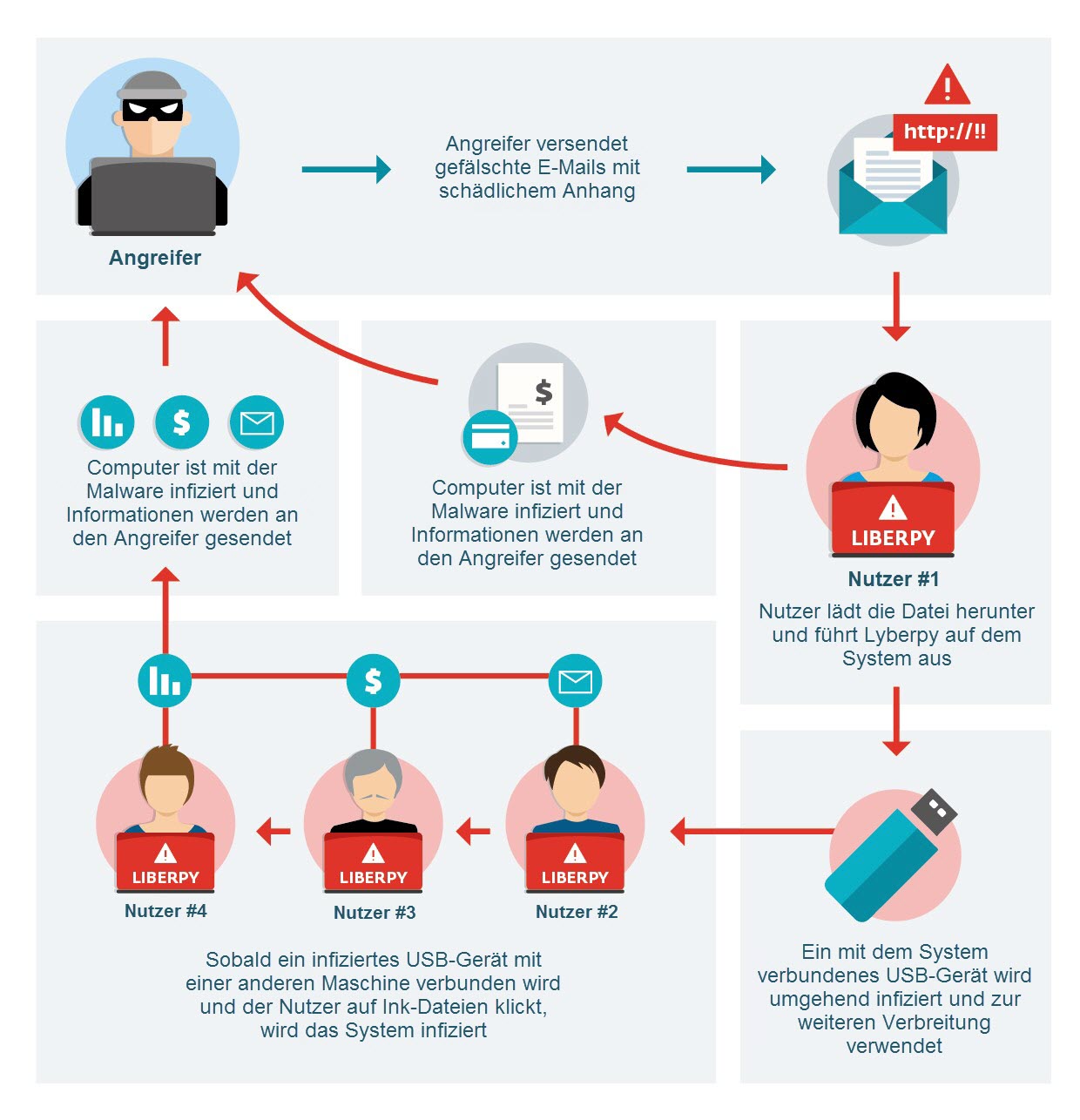

Bei Liberpy handelte es sich um ein HTTP-basiertes Botnet, dessen Ziel darin bestand, Informationen von Nutzern zu stehlen. Die Bedrohung wurde über USB-Geräte verbreitet und innerhalb weniger Monate wurden mehr als 2.000 Systeme kompromittiert. Die verschiedenen Liberpy-Kampagnen begannen damit, dass potenzielle Opfer E-Mails mit einem Anhang erhielten, der als Software für Paketverfolgungen getarnt war. Nutzer, die den Anhang auf ihrem System ausführten wurden umgehend infiziert und Teil des Botnets. USB-Geräte, die an den betroffenen Rechner angeschlossen waren, wurden ebenfalls infiziert und zu weiteren Verbreitungsvektoren.

Angreifer verlassen sich häufig nicht nur auf gefälschte E-Mail-Kampagnen; Liberpy infiziert weiterhin Systeme mithilfe von Techniken, die wir schon von anderen Malware-Familien wie zum Beispiel Win32/Dorkbot, JS/Bondat und VBS/Agent.NDH kennen. Der Verbreitungsmechanismus – alle Dateien auf einem USB-Gerät zu verstecken und sie durch Verknüpfungen zu ersetzen – ist mindestens seit 2011 eine gängige Methode, um über USB-Geräte Malware zu verbreiten. Wie bereits erwähnt, hatten die Angreifer es vor allem auf Nutzer aus Venezuela abgesehen: von den 2.047 Bots, die wir identifizieren konnten, stammten 1.953 aus diesem Land. Wie die folgende Grafik zeigt, waren allerdings auch andere Länder betroffen:

Wie bereits erwähnt, hatten die Angreifer es vor allem auf Nutzer aus Venezuela abgesehen: von den 2.047 Bots, die wir identifizieren konnten, stammten 1.953 aus diesem Land. Wie die folgende Grafik zeigt, waren allerdings auch andere Länder betroffen: In unserem White Paper findet ihr weitere Details über Liberpys Fähigkeiten und Funktionen sowie darüber, wie die Malware es geschafft hat, die Informationen der Nutzer zu stehlen. Darüber hinaus erfahrt ihr, wie ihr euch vor dieser Art von Angriffen schützen könnt.

In unserem White Paper findet ihr weitere Details über Liberpys Fähigkeiten und Funktionen sowie darüber, wie die Malware es geschafft hat, die Informationen der Nutzer zu stehlen. Darüber hinaus erfahrt ihr, wie ihr euch vor dieser Art von Angriffen schützen könnt.