Wenn du in den letzten Tagen und Wochen eine Spam-E-Mail mit einer ZIP-Datei im Anhang bekommen hast, könnte es durchaus sein, dass es sich um eine Schadsoftware handelt, die einen weiteren Schädling nachlädt, der es auf die Zugangsdaten deines Onlinebanking-Accounts abgesehen hat. Sie heißt Waski und wird von ESET als Win32/TrojanDownloader.Waski erkannt.

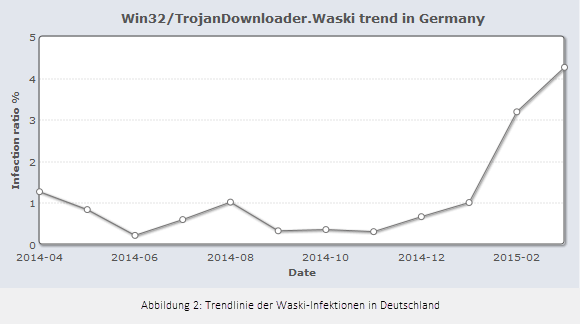

Waski ist ein sogenannter Downloader. Das ist in der Regel ein kleines Programm, das weitere Schadsoftware herunterlädt und auf dem Computer startet. Laut unseren Statistiken ist Waski innerhalb der letzten Monate einer der am häufigsten auftretenden Schädlinge in Deutschland:

Seit Anfang des Jahres verzeichnen wir einen deutlichen Anstieg der Infektionen. Das ist kein Zufall, denn immer mehr Kriminelle setzen Waski ein, um ihre Schadsoftware im Internet zu verbreiten.

Alles fängt mit einer vermeintlich harmlosen E-Mail an

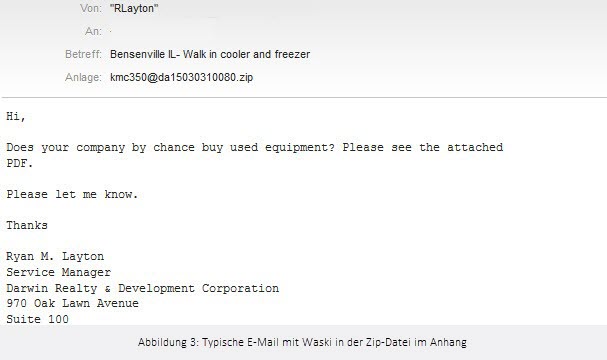

Ein potenzielles Opfer erhält den Schädling verpackt in einer ZIP-Datei als Anhang einer Spam-E-Mail. Der Betreff der E-Mail ist auf Englisch verfasst, wie auch der Inhalt, der oft nur aus einem einzigen kurzen Satz besteht. Die Verbreitung solcher E-Mails erfolgt durch bekannte Botnets, welche die Adressbücher ihrer Opfer auslesen, um an diese über Spam-E-Mails weitere Schadsoftware wie z.B. Waski zu verteilen. Unter diesen Kontaktdaten können natürlich auch deutsche E-Mail-Adressen gespeichert sein, sodass die Spam-E-Mails an deutschsprachige Kontakte verteilt wurden, obwohl die von uns beobachteten Kampagnen in Englisch verfasst waren:

Die obige Abbildung zeigt eine typische E-Mail, wie sie von einem bekannten Botnet verbreitet wird. Hier sieht es so aus, als stamme die E-Mail von einem Mitarbeiter eines real existierenden Unternehmens. In diesem speziellen Fall besteht die Möglichkeit, dass sich ein Mitarbeiter mit einem Bot infiziert hat und das E-Mail-Programm des Unternehmens zur Verbreitung der Spam-Nachrichten missbraucht wurde. Dafür spräche auch die echt aussehende Signatur der E-Mail. Es kann aber auch sein, dass die Absenderadresse gefälscht wurde, um es so aussehen zu lassen, als bekomme man eine E-Mail von einer bekannten bzw. legitimen Quelle.

Im Anhang einer solchen E-Mail befindet sich eine ZIP-Datei, die den Schädling Waski als ausführbare Datei enthält. Wird dieser gestartet, lädt er weitere Schadsoftware von einer vordefinierten Internetadresse herunter.

Waski lädt Onlinebanking-Trojaner Battdil nach

Waski wird von vielen Kriminellen zur Verbreitung ihrer Schadsoftware verwendet und lädt somit eine Vielzahl verschiedener Schadsoftware nach. Das von uns untersuchte Exemplar lädt den Banking-Trojaner Battdil herunter, der von ESET als Win32/Battdil und Win64/Battdil erkannt wird. Über diese Bedrohung haben wir auf WeLiveSecurity bereits im Zuge eines Angriffs auf die Bank of America und diversen Phishing-E-Mails gegen britische Nutzer berichtet.

Waski kommt in Form einer ausführbaren Datei daher, mit dem Icon einer PDF-Datei. Sobald Waski gestartet wird, besorgt sich die Schadsoftware zunächst die öffentliche IP Adresse des Opfers. Dazu stellt Waski eine Verbindung zur Domain checkip.dyndns.com her und erhält als Antwort die IP Adresse. Mit deren Hilfe wird anschließend eine eindeutige Identifikationsnummer berechnet, die zusammen mit anderen Informationen des Opfers (Computername, Windows Version, Service Pack Nummer) an den Waski Command-and-Control (C&C) Server geschickt wird.

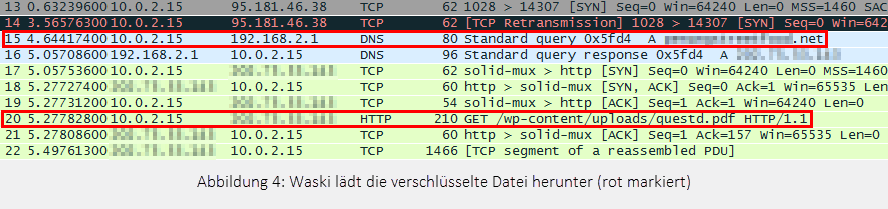

Dann lädt Waski eine verschlüsselte Datei herunter (in der Regel von einer kompromittierten Webseite), welche die Dateiendung PDF besitzt. Hierbei handelt sich aber nicht um eine echte PDF-Datei, sondern um einen Zusammenschluss zweier Dateien: der Schadsoftware Win32/Battdil und einer regulären PDF-Datei.

Danach kontaktiert Waski erneut seinen C&C-Server und meldet die erfolgreiche Infektion.

Was genau macht Battdil?

Win32/Battdil besteht aus zwei Teilen, einem Injector und einer Payload. Der Injector lädt, nachdem er gestartet wurde, die Payload. Der Injector ist normalerweise eine EXE-Datei und die Payload eine DLL-Datei, die im Injector gespeichert ist. Oftmals ist die Aufgabe des Injectors, die Payload mittels DLL-Injection in einen Windows Prozess zu injizieren, so auch im Fall von Win32/Battdil.

Die Payload von Win32/Battdil beginnt nun mit ihrer Arbeit. Sie besitzt die Fähigkeit, sich in gängige Browser (Internet Explorer, Firefox, Chrome, Chromium) einzuklinken und die Login-Daten beim Onlinebanking abzufangen. Außerdem können die Webseiten von Banken so manipuliert werden, dass ein Opfer beim Besuch nicht das Original zu sehen bekommt, sondern eine veränderte Version. So werden beim Login oft zusätzliche Eingabefelder wie z.B. eine PIN-Abfrage eingebaut, die dann bei Eingabe an den Angreifer gesendet wird. Die gesammelten Informationen werden anschließend verschlüsselt über SSL an den C&C-Server gesendet. Win32/Battdil besitzt außerdem die Möglichkeit, sich anonymisiert über das Invisible Internet Projekt (I2P) mit seinem C&C-Server zu verbinden.

Fazit

Waski wurde erstmals Ende des Jahres 2013 entdeckt und wird seit dem immer häufiger von Kriminellen zur Verbreitung ihrer Schadsoftware in Europa und Deutschland eingesetzt. Obwohl sich die hier untersuchte Malware-Kampagne mit Waski und Battdil offenbar nicht direkt an deutschsprachige Nutzer richtet, sind laut unserer Statistik auch diese betroffen. Solltest du also in nächster Zeit eine englischsprachige Spam-E-Mail mit Anhang unbekannter Herkunft oder auch von einem Bekannten bekommen, handelt es sich womöglich um die hier beschriebene Malware-Kampagne. Du sollten daher niemals den Anhang einer unbekannten E-Mail öffnen und deinen Computer immer mit einer Sicherheitssoftware schützen.

Hashes

| SHA1 | Hinweis | Von ESET erkannt als |

|---|---|---|

| 1b893ca3b782679b1e5d1afecb75be7bcc145b5da21a30f6c18dbddc9c6de4e7 | Waski Trojaner Downloader | Win32/TrojanDownloader.Waski |

| 9b313e9c79921b22b488a11344b280d4cec9dd09c2201f9e5aaf08a115650b25 | Battdil Injector | Win32/Battdil |

| f8eccfebda8a1e0caabbe23a8b94d7ced980353a9b3673a4173e24958a3bdbb9 | Battdil Payload | Win32/Battdil |

Analyse von Dominik Reichel.