Wie wir an Artikeln wie „TorrentLocker: ESETs Experten analysieren Ransomware“ sehen können, kommen Bedrohungen durch Datei verschlüsselnde Malware, die von ihrem Opfer ein Lösegeld verlangt, immer häufiger und in ganz unterschiedlichen Regionen vor.

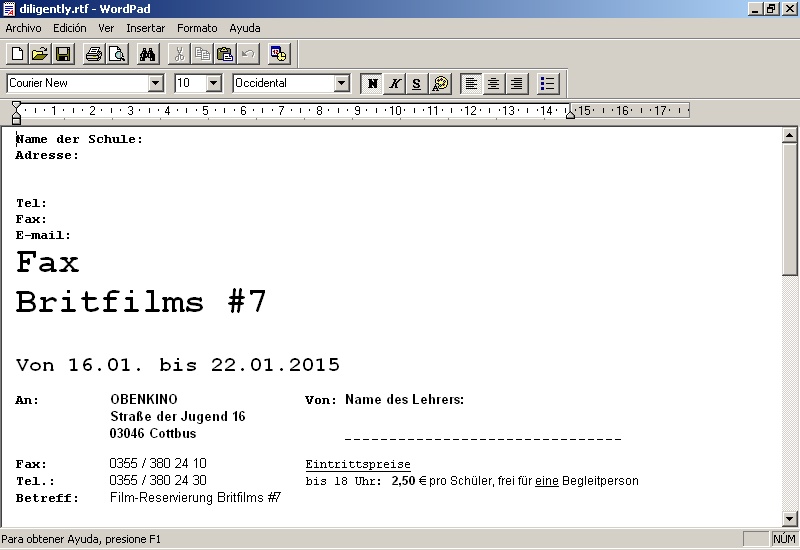

Seit ein paar Tagen erhalten wir vermehrt Berichte über eine Kampagne, die in verschiedenen Regionen Malware verbreitet. Während sie Nutzer in vielen unterschiedlichen Ländern angreift, sind vor allem Lateinamerika und Osteuropa von der Bedrohung betroffen. Die Malware wird über eine gefälschte E-Mail verbreitet, die vorgibt, ein Fax zu beinhalten. Tatsächlich handelt es sich aber um eine Kampagne, mit der ein schädlicher Code verbreitet werden soll, der die Dateien des Opfers verschlüsselt und dann in Form von Bitcoins ein Lösegeld verlangt, um sie wieder zu entschlüsseln.

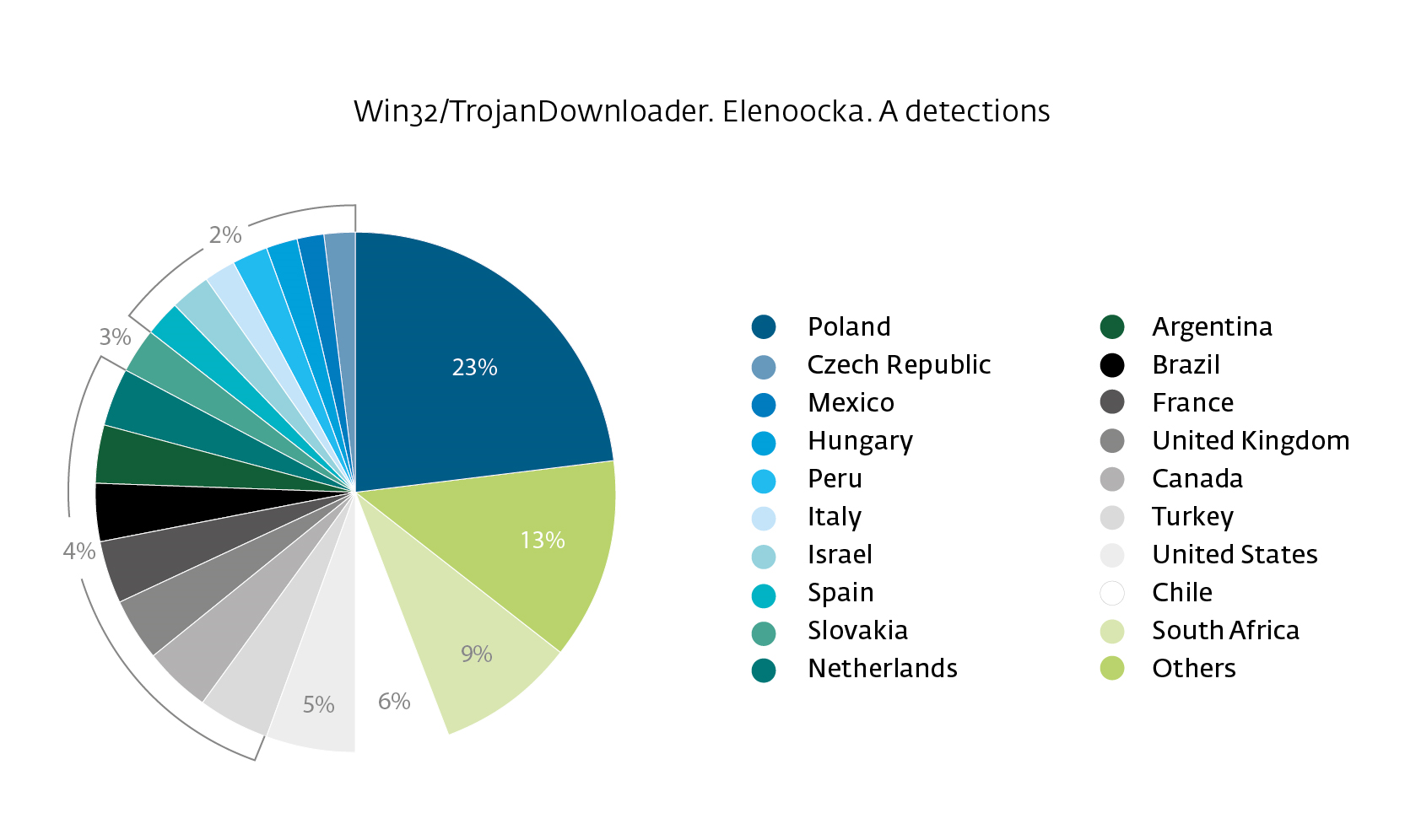

In diesem Artikel erklären wir euch, wie diese Kampagnen nun eine neue Variante der CTB-Locker-Ransomware verbreiten und damit bei Tausenden von Nutzern für Kopfschmerzen sorgen. Wie in der folgenden Grafik zu sehen ist, sind Polen, Tschechien und Mexiko am stärksten betroffen:

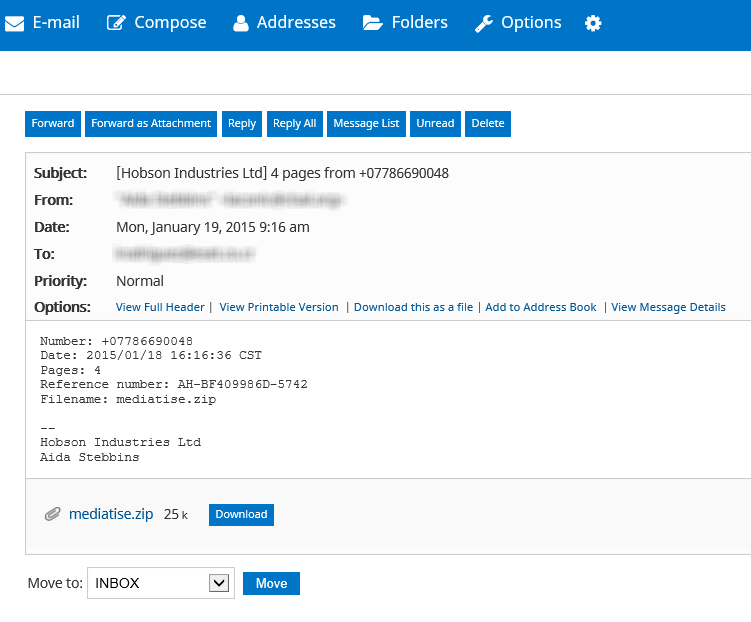

Zunächst erhält der Nutzer eine gefälschte E-Mail. Der Betreff dieser Nachricht suggeriert, dass sich im Anhang ein Fax-Schreiben befindet – ESET erkennt die Datei als Win32/TrojanDownloader.Elenoocka.A. Wenn du den Anhang öffnest, ohne dass eine Antiviren-Software dich schützt, wird eine Variante von Win32/FileCoder.DA heruntergeladen, die alle deine Dateien verschlüsselt. Diese kannst du nur dann wiederherstellen, wenn du das geforderte Lösegeld bezahlst.

Andere Varianten von Win32/TrojanDownloader.Elenoocka.A verbinden sich automatisch mit einer URL, um die als CTB-Locker bekannte Malware, die ESET als Win32/FileCoder.DA erkennt, herunterzuladen. Diese Ransomware-Familie verschlüsselt alle Dateien auf einem ähnlichen Wege wie CryptoLocker, nur dass sie einen anderen Algorithmus für die Verschlüsselung verwendet – daher auch ihr Name.

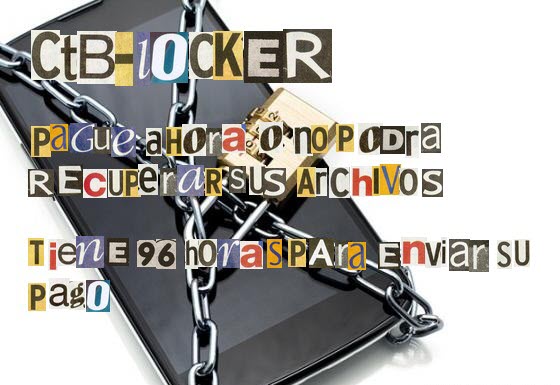

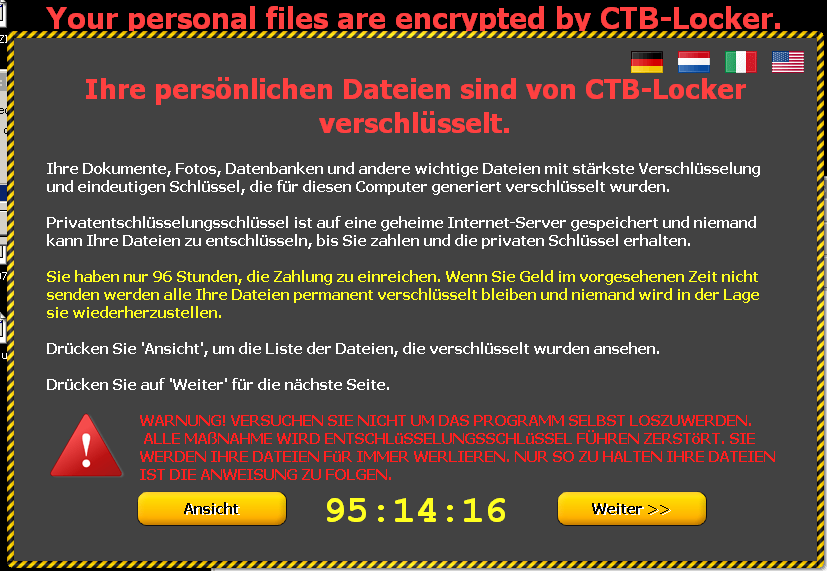

Das Ergebnis ist ähnlich verheerend wie bei CryptoLocker oder TorrentLocker: Alle Dateien mit Endungen wie .mp4, .pem, .jpg, .doc, .cer, .db usw. werden umgehend verschlüsselt. Und es ist unmöglich, diese Dateien ohne Hilfe der Angreifer wiederherzustellen. Nachdem die Malware die Dateien verschlüsselt hat, wird dem Nutzer eine Warnung angezeigt. Zudem wird der Desktophintergrund verändert, sodass hier eine Nachricht zu sehen ist, die ungefähr wie folgt aussieht:

Die Lösegeldforderung wird in Deutsch, Niederländisch, Italienisch sowie Englisch angezeigt und passt sich somit vielen verschiedenen Regionen an. Obwohl Spanisch nicht zu den genutzten Sprachen gehört, konnten wir in Spanisch-sprachigen Ländern viele Infizierungen verzeichnen.

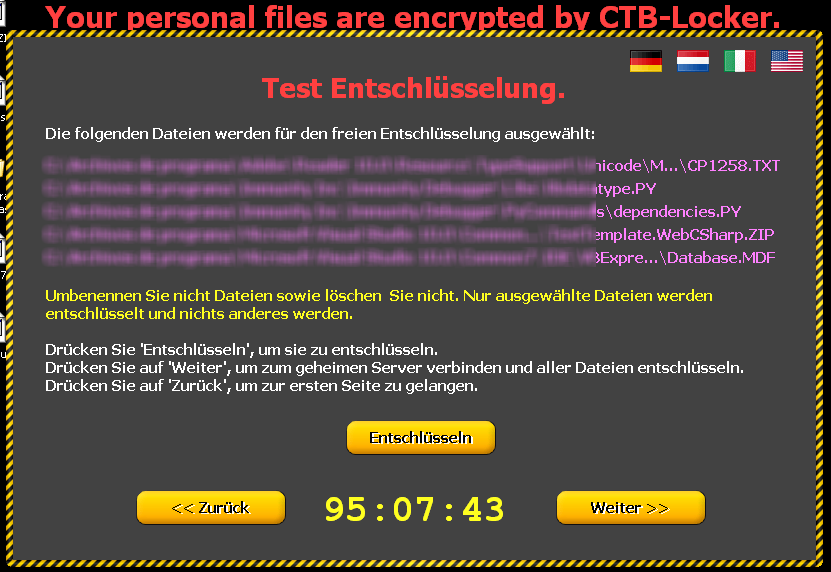

Um dem Nutzer zu zeigen, dass er seine Daten tatsächlich wiederherstellen kann, wenn er der Lösegeldzahlung nachkommt, bieten ihm die Cyberkriminellen die Möglichkeit, fünf beliebige Dateien zu entschlüsseln.

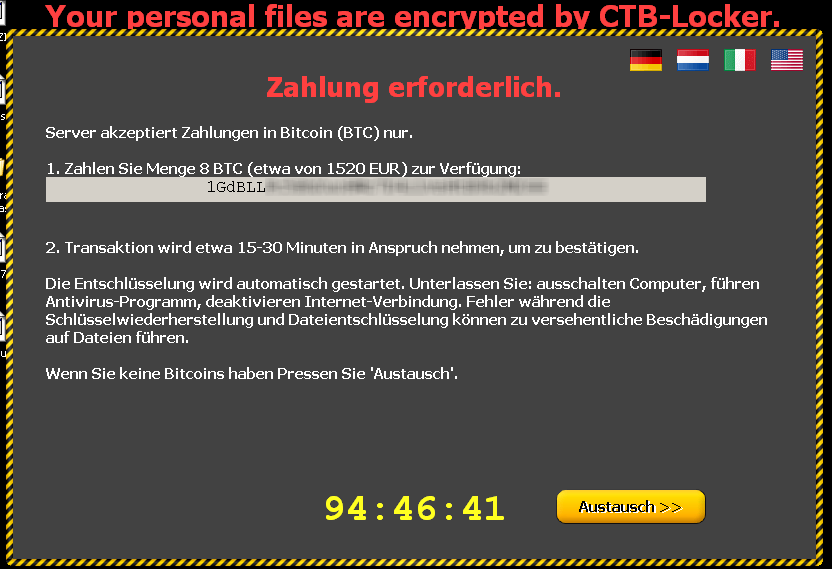

Wenn der Nutzer in den oben dargestellten Meldungen auf „Weiter“ klingt, gelangt er zu einem Fenster, in dem er zur Zahlung von 8 Bitcoins aufgefordert wird – was laut Angreifern 1.520 Euro entspricht, je nach Wechselkurs aber von Tag zu Tag aber variieren kann. Die Angreifer erklären Nutzern, die nicht über Bitcoins verfügen, sogar, wie sie diese tauschen können.

Ein weiteres auffälliges Detail von CTB-Locker ist, dass nicht nur die Meldungen in unterschiedlichen Sprachen angezeigt werden, sondern auch die Währung entsprechend angepasst wird. Wenn die Nachricht in Deutsch, Niederländisch oder Italienisch angezeigt wird, wird der Preis in Euro angegeben, ansonsten in Dollar.

Aus technischer Sicht ist Win32/TrojanDownloader.Elenoocka.A eine kleine und simple Bedrohung. Es treiben viele verschiedene Kampagnen ihr Unwesen, wie die, die wir oben erwähnt haben. Zudem haben wir eine weitere gesehen, bei denen Samples der Art invoice_%Jahr_%Monat_%Tag-1%Std_%Min.scr wie z.B. invoice_2015_01_20-15_33.scr angehängt waren. Andere Samples enthielten zudem am Anfang ein zufälliges Wort, wie z.B. stride_invoice_2015_01_20-15_33.scr oder tiger_invoice_2015_01_20-15_38.scr. Hier wird ein RTF-Köderdokument in Word geöffnet. Dieses Dokument ist in einer Quelle namens „DATA“ in einem CAB-Archiv zu finden.

Durch die Verschlüsselungstechnik, die CTB-Locker nutzt, ist es tatsächlich unmöglich, die Dateien wiederherzustellen, auch wenn man die Payload analysiert. Es gibt allerdings ein paar Sicherheitsmaßnahmen, die wir allen Nutzern und Unternehmen ans Herz legen:

- Wenn du eine Sicherheitslösung für Mail-Server hast, aktiviere die Filterung durch Dateiendungen. Dadurch werden schädliche Dateien mit Endungen wie .scr, die von Win32/TrojanDownloader.Elenoocka.A genutzt wird, blockiert.

- Vermeide es, Anhänge in E-Mails zu öffnen, die von einem dubiosen Absender kommen.

- Lösche E-Mails oder markiere sie als Spam, um andere Nutzer bzw. Kollegen davor zu schützen, ihr System durch Malware zu infizieren.

- Achte darauf, dass deine Sicherheitslösung auf dem aktuellen Stand ist, sodass sie auch die neuesten Bedrohungen erkennt.

- Nimm regelmäßig Backups von allen wichtigen Informationen vor.

Es ist nicht leicht, den durch solche Angriffe entstehenden Schaden zu beheben. Deshalb solltest du proaktiv handeln, indem du neben einer guten Sicherheitssoftware das Bewusstsein für die Gefahren schärfst. Wenn du die oben genannten Tipps befolgst, hilft das dir und deinem Unternehmen, derartige Bedrohungen zu vermeiden.

Hashes:

- 81F68349B12F22BEB8D4CF50EA54D854EAA39C89 Win32/FileCoder.DA

- 0D4B6401EB5F89FF3A2CF7262872F6B3D903B737 Win32/FileCoder.DA

- 1DA7B3538A1D8B89179E17E91C7061B19932BBC8 Win32/TrojanDownloader.Elenoocka.A

- FE565E5589D496B838E037E99AA59E931129B7DA Win32/TrojanDownloader.Elenoocka.A

- 576BCD87B7EC38DE302201EC460DB9C0819B473A Win32/TrojanDownloader.Elenoocka.A