Alles begann mit einer scheinbar harmlosen Frage, die ein Nutzer in unserem ESET Security Forum gestellt hat: „Brauche ich wirklich ein Antiviren-Programm für meine Linux-Distributionen?“ So simpel die Frage auch klingt, die Antwort darauf ist etwas komplizierter als ein einfaches Ja oder Nein.

Dass es für Linux viel weniger Malware gibt als für Windows wissen wir alle: Bei einer Suche in ESETs Bedrohungsverzeichnis VirusRadar® finden sich nur wenige Tausend Beschreibungen von schädlicher Software, die sich gegen Linux richtet. Das klingt zunächst nach einer großen Zahl, bedenkt man allerdings, dass ESET täglich durchschnittlich 250.000 schädliche Samples verarbeitet und mehrere Tausend Signaturen für Windows-basierte Malware veröffentlicht, ist das vergleichsweise wenig. Zudem muss man bedenken, dass der Begriff „Signatur“ mittlerweile sehr umfassen ist: Eine einzige Signatur ist unter Umständen in der Lage, mehrere Malware-Familien zu erkennen; während bei einer einzigen Malware-Familie vielleicht mehrere Signaturen benötigt werden, um alle bekannten Samples zu erkennen.

Ja, die Bedrohungen, die es da draußen gibt, zielen hauptsächlich auf Microsoft Windows ab. Das liegt vor allem daran, dass Windows das weltweit am weitesten verbreitete Betriebssystem ist.

Daneben gibt es viele andere Gründe, weshalb Linux nicht die gleichen Probleme mit Malware hat wie Windows, die von dem im Betriebssystem zugrundeliegenden Sicherheitsmodell, der Zersplitterung des Marktes aufgrund der großen Zahl an Distributionen bis hin zum Mangel an Akzeptanz von Linux als Desktop-Betriebssystem bei Alltagsnutzern reichen.

Aber „wenige Bedrohungen“ bedeutet nicht „gar keine Bedrohungen“. Den Fanatikern, die nicht müde werden, darauf hinzuweisen, dass Linux kein Problem mit Computer-Viren hat, kann man entgegnen, dass das auch auf Windows zutrifft: Nur 5-10 Prozent der Malware, die täglich bei ESETs Bedrohungserkennungssystem LiveGrid® eingehen, sind Viren.

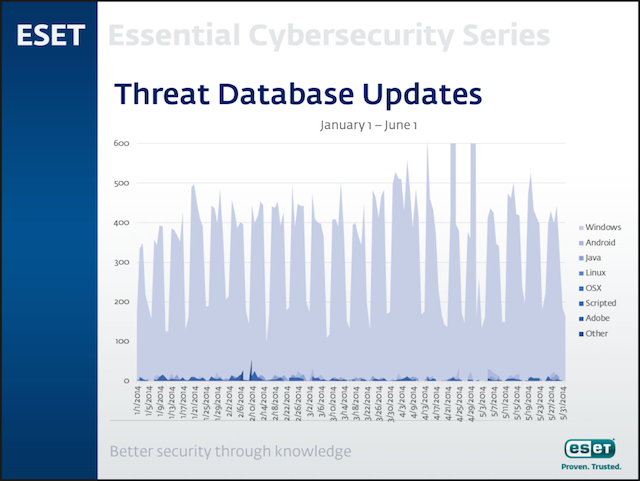

Über die geringe Zahl von Linux-basierter Malware habe ich bereits im Bedrohungsbericht für die erste Jahreshälfte 2014 gesprochen. Falls du eine Stunde Zeit hast, kann du dir den Vortrag hier anschauen. Die wichtigste Folie der Präsentation ist nachfolgend zu sehen:

Vor allem für diejenigen, die sich nicht die ganze Präsentation anschauen möchten, will ich die Folie kurz erläutern. Zu sehen sind die Updates der Virensignaturdatenbank, die von ESET zwischen dem 1. Januar und dem 1. Juni im vergangenen Jahr veröffentlicht wurden. Windows-basierte Malware ist hierbei hellblau hinterlegt. Normalerweise beginnen diese Signaturen mit dem Präfix „Win32/“, wobei auch „BAT/“, „MSIL/“, „NSIS/“, „VBA/“, „VBS/“ und „Win64/“ genutzt werden. Wenn du Schwierigkeiten hast, die Bedrohungen zu erkennen, die sich nicht auf Windows beziehen, vergrößere einfach den Bildschirm.

Wie wir alle wissen, können Statistiken lügen, oder zumindest im falschen Kontext genutzt werden. Deshalb solltest du auch diese Grafik mit einer gesunden Portion Skepsis betrachten. Denn sie bietet keine direkten Informationen über die von ESET erkannte Linux-Malware, weder in absoluten Zahlen noch in Prozenten – hier ist nur die Anzahl an Signaturen zu sehen, die für die jeweiligen Plattformen hinzugefügt wurden. Aus einer reinen Bedrohungssicht ist diese Grafik also weniger brauchbar. Aber das ist auch in Ordnung, weil es mir gerade um einen anderen Punkt geht.

In der Präsentation, für die ich diese Grafik ursprünglich erstellt habe, ging es mir darum, zu zeigen, wie viel Anstrengung hinter dem Schutz der Plattformen steckt.

Während es unmöglich – und auch irreführend – ist, direkte Zusammenhänge zwischen numerischen Werten wie der Anzahl an Signaturen und der Ernsthaftigkeit der Bedrohung, die sie repräsentieren, zu benennen, ist es für mich dennoch interessant, die Menge an Signatur-Updates zu betrachten und zwar aus folgendem Grund: Die Anzahl der hinzugefügten Signaturen kann als Indikator dafür dienen, welche Energie aufgewendet werden muss, um die Plattformen zu schützen. Zudem zeigt sie uns als eine Art Spiegel, auf welche Plattformen es die Angreifer ganz besonders abgesehen haben.

Nun stellt sich also die Frage, welche Schlüsse wir daraus ziehen können. Nun ja, zum einen, dass die Leute, die schädliche Codes entwickeln, bei weitem die meiste Energie in die Erstellung von Windows-Bedrohungen stecken. Und was sagt uns das? Die simple Antwort lautet: Diese Bemühungen versprechen den höchsten Ertrag. Während es vielleicht seltsam oder zumindest konterintuitiv erscheint, so etwas in einer Diskussion über Malware zu erwähnen, ist es doch ein ziemlich wichtiger Punkt:

Über 99 Prozent der täglich von ESET erkannten Malware dient den Kriminellen allein als Zweck, um sich einen finanziellen Vorteil zu verschaffen, sei es nun ein (Distributed Denial of Service) Angriff, Identitätsdiebstahl, Spam oder Diebstahl im Sinne vom Abgreifen von Zugangsdaten zu Finanzinstituten oder -diensten.

Doch zurück zu Linux: In Bezug auf die Bedrohungen für diese Plattform gestaltet sich die Lage natürlich etwas anders. Lange Zeit zählte Linux in der der Welt des Webhostings als Grundnahrungsmittel und auch beim Cloud Computing kommt der Plattform eine zentrale Rolle zu. Das wird umso deutlicher, wenn man einen Blick auf moderne Supercomputer wirft: In der TOP500-Liste aus dem letzten Jahr liefen nur auf zwei der hier gelisteten Systeme eine Version von Windows.

An dieser Stelle möchte ich klarstellen, dass ich mich, wenn ich von Linux spreche, auf die verschiedenen Linux-Distributionen beziehe. Darüber hinaus beziehe ich zudem die Menge an Software ein, die auf Linux-Distributionen läuft, wie z.B. ein klassisches LAMP-Paket, mit dem dynamische Webseiten zur Verfügung gestellt werden können.

Ein großer Teil der Internets läuft auf Linux – zum Beispiel in Form großer Rechenzentren –, auch wenn das für Nutzer oftmals gar nicht zu sehen ist. Selbst wenn wir Linux direkt vor der Nase haben, sind wir uns dessen zum Teil gar nicht bewusst, weil es unbemerkt auf Geräten wie Modems, Routern oder Set-Top-Boxen läuft. Ich werde mich zunächst den Rechenzentren widmen.

Linux ist sehr groß…

Was ist es genau, das Linux für eine Rechenzentrum-Umgebungen ideal macht? Rechenzentren bestehen zum Teil aus Tausenden von Servern und so viele Computer zu verwalten, kann eine große Herausforderung darstellen. Lizenzierungskosten für Server-Betriebssysteme variieren, aber Linux-Distributionen sind zunächst im Wesentlichen kostenlos. Unternehmen müssen dann allerdings oftmals für die Dokumentation, den Support, die Instandhaltung und die Mitarbeiter, die das System nach Bedarf anpassen Geld aufwenden.

Ein weiterer Grund besteht darin, dass Linux viele verschiedene Netzwerkprotokolle, Skriptsprachen und Command Shells unterstützt – mehr als Windows und oftmals auch, ohne dass zusätzliche Anpassungen vorgenommen werden müssen. Dadurch ist es vergleichsweise einfach und günstig, die Systeme zu steuern.

Zuletzt besticht Linux durch die Performance. Als eines der ersten Betriebssysteme, das in der Internet-Ära entstand und von einem eher wissenschaftlichen Background kommt, wurde Linux von Grund auf so konzipiert, dass es mit anderen Systemen verbunden werden kann, indem Standardprotokolle wie TCP/IP genutzt werden. Microsoft hat hingegen Jahre gebraucht, bis es mit seinem Windows-Server-Betriebssystem auf einem ähnlich hohen Niveau war.

… und Linux ist sehr klein

So, wie man Linux für sehr große Rechner nutzen kann, kann es auch auf sehr kleine Geräte zugeschnitten werden. So basiert beispielsweise Googles Android, das die Smartphone- und Tablet-Industrie zu einem großen Teil beherrscht, auf Linux. Und es ist ziemlich wahrscheinlich, dass jeder bei sich zuhause ein Gerät findet, auf dem Linux läuft, sei es ein Digitaler Video Recorder, Media Player, Set-Top-Boxen oder aber das Breitbandmodem und der Netzwerkrouter, die alles mit dem Internet verbinden.

Ganz unabhängig davon, was diese kleinen Geräte in deinem Heim oder deinem Büro tun, haben sie eine Sache gemeinsam: Sie sehen nicht wie traditionelle Computer aus. Sie haben keine Tastatur und keinen Monitor. Wenn überhaupt rufst du sie über deinen Webbrowser auf, um sie hier zu konfigurieren und zu verwalten. Wenn sie mit dir kommunizieren, geschieht das wahrscheinlich über ein oder zwei LED-Lämpchen, die dich wissen lassen, dass das Gerät funktioniert.

Die Linux-Bedrohungslage

Wie sehen nun die Bedrohungen aus, denen Linux heute gegenübersteht?

Wie bereits erwähnt erstreckt sich die Nutzung von Linux vorrangig auf zwei Bereiche: Sehr groß (Rechenzentren) und sehr klein (eingebettet in kleinere Geräte). Im ersten Fall sind sich die meisten Nutzer gar nicht bewusst, dass Linux hinter vielen der beliebtesten Webseiten oder Onlinediensten, die wir täglich nutzen, steckt. Das gleiche gilt vermutlich auch für den zweiten Fall. Auch wenn Geräte nicht aussehen wie Desktops, bedeutet das nicht, dass sie immun sind gegen die gleiche Art von Bedrohungen.

Gehostete Linux-Server in Rechenzentren sind schon seit Langem von Malware betroffen, allerdings nicht in der Form, wie es viele Leute kennen. Es gibt viele Webhosting-Unternehmen, die veraltete, unsichere Software nutzen und ihre Systeme nicht angemessen verwalten. Es kommt oft vor, dass sie Command-and-Control-Server hosten, die von Windows-basierter Malware genutzt werden, um Anweisungen weiterzuleiten oder Malware zu verbreiten, mit der beispielsweise Informationen gespeichert und an die Kriminellen weitergeleitet werden.

Im vergangenen Jahr haben ESETs Forscher Operation Windigo aufgedeckt, eine Kampagne, die hauptsächlich auf Linux-Server abzielte (einige *BSD, Mac OS X Server und selbst ein paar Windows Server waren auch betroffen). In den letzten zwei Jahren wurden 25.000 Server angegriffen. Nun könnte man meinen, dass das keine allzu große Zahl ist – vor allem, wenn man bedenkt, dass viele Botnets um einiges größer sind. Bedenkt man allerdings, dass ein einziger Server Hunderte oder gar Tausende von Webseiten hosten kann, ist die Zahl an betroffenen Endverbrauchern um einiges höher.

Dazu eine kleine Geschichte aus meiner eigenen Erfahrung: Ein Web-Forum, in dem ich aktiv bin, war über mehrere Monate von der Windigo-Kampagne betroffen. Als ich den Seiten-Administrator informierte, dass meine Sicherheitssoftware Versuche, pornografische Werbung zu öffnen, blockiert hat, riet er mir, meinen (Windows-basierten) Rechner auf Viren zu überprüfen. Nur wenige Monate danach gab der Hostprovider des Forums – ein großer Anbieter, besser bekannt für seine günstigen Preise als für seine Sicherheit – zu, dass die Server seit einiger Zeit kompromittiert waren.

Kommen wir nun zu den kleinen Geräten und Anwendungen, die auf einer Version von Linux laufen. Dazu gehören wie bereits erwähnt auch Geräte, von denen man nicht unbedingt denkt, dass sie Computer sind oder gar ein Betriebssystem haben. Wir konnten sehen, wie die Smart TVs einiger Hersteller wie Samsung, Philips und LG aus der Ferne gesteuert werden können. Das ermöglicht den Unternehmen oder aber Hackern, die Fernsehgewohnheiten der Nutzer zu überwachen oder aber mithilfe eingebauter Webcams die Nutzer selbst zu beobachten. Darüber hinaus gibt es Würmer wie RBrute, die die DNS-Einstellungen von Routern ändern können, um Zugangsdaten zu stehlen und Suchanfragen umzuleiten.

Bedrohungen auf dem Desktop

So, wie sich die Bedrohungen für Linux-Server von denen für eingebettete Systeme unterscheiden, variieren auch die Gefahren bei Linux-Desktops.

Zunächst sei gesagt, dass Linux-Desktops selten durch Malware wie Würmer, Trojaner, Viren usw. infiziert werden. Das liegt zum einen am Sicherheitsmodul, zum anderen vor allem aber daran, dass nur wenige Anwender Linux als Betriebssystem auf ihrem Desktop nutzen.

Heutzutage sind Malware-Angriffe fast ausschließlich finanziell motiviert. Malware, die für andere Zwecke geschrieben wird, schafft es oftmals allein aus diesem Grund in die Nachrichten. Ein Beispiel dafür ist Win32/Zimuse. Und wenn uns dann doch einmal Malware begegnet, die es speziell auf Linux-Desktops abgesehen hat, handelt es sich oftmals um ein Proof-of-Concept oder eine andere Art der wissenschaftlichen Auseinandersetzung. Selten werden sie tatsächlich in freier Wildbahn auf den Rechnern der Nutzer gefunden.

Das bedeutet aber nicht, dass sich Nutzer keine Gedanken um ihre Sicherheit machen müssen, vor allem, wenn es um plattformübergreifende Bedrohungen geht. HTML, Java, JavaScript, PDF, Perl, php, Ruby und Adobe Flash sind Frameworks bzw. Sprachen, die von Linux unterstützt werden und genauso leicht unter diesem Betriebssystem angegriffen werden können wie unter Windows oder Mac OS X, auch wenn das zugrundeliegende Betriebssystem schwieriger auszunutzen ist. Die Installation einer Anti-Malware-Software kann dich hier vor möglichen Bedrohungen warnen.

Genauso so wenig ist es für Linux-Nutzer ungewöhnlich, Dateianhänge über E-Mails zu erhalten oder in Netzwerken unterwegs zu sein, in denen Dateien geteilt werden, die für die Verbreitung von Malware missbraucht werden können, selbst wenn sie gegen Microsoft Windows gerichtet sind. Und sollte sich doch mal ein Linux-spezifischer Wurm wie Linux/Ramen im Netzwerk ausbreiten, will man seinen Desktop natürlich geschützt wissen. Und auch bei Windows-spezifischer Schadsoftware kann ein Anti-Malware-Programm als Frühwarnsystem dienen, um dem Linux-Desktop-Nutzer zu melden, dass er mit einem infizierten Netzwerk verbunden ist.

Eine andere Anekdote betrifft einen Freund von mir. Er ist ein technischer Redakteur und geht seinem Job mit Leidenschaft nach. Nachdem er schlechte Erfahrungen mit Windows Vista gemacht hatte, wechselte er zu Linux. Dennoch behielt er ein isoliertes Windows XP System bei, um hier Dinge zu tun, die unter Linux nicht gehen. Unabhängig vom Betriebssystem läuft auf seinen Computern eine Anti-Malware-Software. Wenn ihm Leute in seinem Büro unbeabsichtigter Weise infizierte Dateien auf seinen Linux-Desktop senden, lässt er sie das umgehend wissen.

Abschließende Gedanken

Linux-Desktops sind nicht auf magische Weise immun gegen Malware, aber natürlich haben sie nicht die gleichen Probleme wie Windows-Rechner. Wie aber Operation Windigo sowie die starke Zunahme an Android-Malware uns zeigen, interessieren sich Kriminelle umso mehr für eine Plattform, je erfolgreicher sie ist. Während Linux-Desktops heutzutage vergleichsweise Malware-frei sind, könnte sich das in Zukunft ändern. Ob es nun eine Anforderung aus Sicht von Unternehmens-Compliance ist oder einfach der eigene Wunsch nach mehr Sicherheit, eine Anti-Malware-Software ist auch auf einem Linux-Desktop niemals eine schlechte Idee und kann als eine Art Prävention für zukünftige Angriffe dienen.

Für weitere Informationen über Linux-bezogene und plattformübergreifende Malware, schau dir die folgenden Artikel auf WeLiveSecurity an:

- Ongoing Web Infection (Januar 2008)

- Linux Tsunami hits OS X (Oktober 2011)

- Android – meet NSA/SELinux lockdown (Januar 2012)

- Blackhole, CVE-2012-0507 and Carberp (März 2012)

- Apache/PHP web access holes – are your .htaccess controls really safe (Juli 2012)

- Malicious Apache module used for content infect: Linux/Chapro.A (Dezember 2012)

- Malicious Apache Module: a clarification (Dezember 2012)

- 2013 Forecast: Malware, scams, security and privacy concerns (Januar 2013)

- Linux/SSHDoor.A Backdoored SSH daemon that steals passwords (Januar 2013)

- Linux/Cdorked.A: New Apache backdoor being used in the wild to serve Blackhole (April 2013)

- The stealthiness of Linux/Cdorked: a clarification (Mai 2013)

- Linux Apache malware: Why it matters to you and your business (Mai 2013)

- Linux/Cdorked.A malware: Lighttpd and nginx web servers also affected (Mai 2013)

- The Home Campaign: overstaying its welcome (Juli 2013)

- Darkleech and the Android master key: making a hash of it (Juli 2013)

- Nymaim – obfuscation chronicles (August 2013)

- Ghost in the machine: Mysterious malware “jumps” between disconnected PCs, researcher claims (November 2013)

- An In-Depth Analysis of Linux/Ebury (Februar 2014)

- Over 500,000 PCs attacked every day after 25,000 UNIX servers hijacked by Operation Windigo (März 2014)

- Operation Windigo – the vivisection of a large Linux server-side credential-stealing malware campaign (März 2014)

- The Internet of Things isn’t a malware-laced game of cyber-Cluedoe… yet (März 2014)

- Win32/Sality’s newest component: a router’s primary DNS changer named Win32/RBrute (April 2014)

- Windigo not Windigone: Linux/Ebury updated (April 2014)

- ESET 2014 Mid-Year Threat Report (Juni 2014)

- 2014 Security Lessons: Making 2015 More Secure (Dezember 2014)

Und außerdem die folgenden Podcasts:

- Linux web server malware (Mai 2013)

- Web security for small businesses: new attacks on Linux servers (Mai 2013)

Ich danke meinen Kollegen Oliver Bilodeau, Sebastian Bortnik, Bruce Burrell und David Harley für ihr Feedback zur Bearbeitung dieses Themas.

Nutzt du Linux auf dem Desktop und, falls ja, ist dir jemals Malware begegnet? Entweder für dieses oder ein anderes Betriebssystem? Nutzt du eine Anti-Malware-Software auf deinem Linux-Desktop? Warum ja oder warum nicht? Kommentiere diesen Beitrag und lass es uns wissen!

Aryeh Goretsky, MVP, ZCSE

Distinguished Researcher