Seit ein paar Wochen arbeitet unser Expertenteam aus Lateinamerika an einem ausführlichen Bericht über die Trends im Bereich der Cyberkriminalität für das Jahr 2015. Im letzten Jahr lag unser Schwerpunkt auf Privatsphäre im Internet, neue Angriffe gegen Android und eine neue Welle technisch optimierter Malware. Zu diesen Themen findet sich eine Vielzahl an Artikeln auf unserem Blog. Im Folgenden werden wir die wichtigsten Trends für das kommende Jahr kurz zusammenfassen, ein ausführlicher Bericht wird schon bald als Download zur Verfügung stehen. Bleib gespannt!

Zielgerichtete Angriffe

Wenn es eines gibt, das wir in den letzten Jahren gelernt haben, dann ist es, dass zielgerichtete Angriffe ein anhaltender Trend sind, der uns wohl auch im kommenden Jahr begleiten wird. Die sogenannten Advanced Persistent Threats (APTs) unterscheiden sich von traditionellen Cyberangriffen in Bezug auf die Auswahl der Ziele, die Dauer und Diskretion. So sind bei APTs die anvisierten Opfer durch den Zweck des Angriffs vorbestimmt, während sich traditionelle Attacken gegen mehr oder weniger beliebige Unternehmen richten können, um ihren Zweck zu erfüllen. Zudem sind APTs darum bemüht, so lange wie möglich unentdeckt zu bleiben. Für die Infizierung wird hierbei oftmals gezieltes Social Engineering betrieben oder auf 0-Day-Exploits gesetzt.

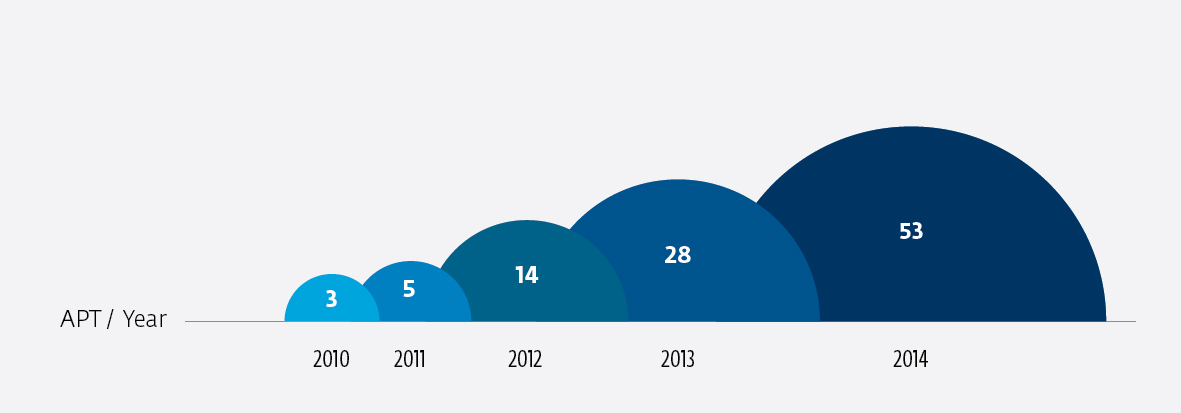

Laut APTnotes Repository (eine Seite, auf der, nach Jahren geordnet, öffentlich verfügbare Dokumente zu APT-Angriffen gesammelt werden) haben diese Attacken in den letzten Jahren stark zugenommen. Während es 2010 nur drei solcher Angriffe gab, waren es in diesem Jahr schon 53. Zu den bekanntesten Beispielen, über die wir auch in unserem Blog berichtet haben, gehören die neue BlackEngergie-Kampagne und die Windigo Operation.

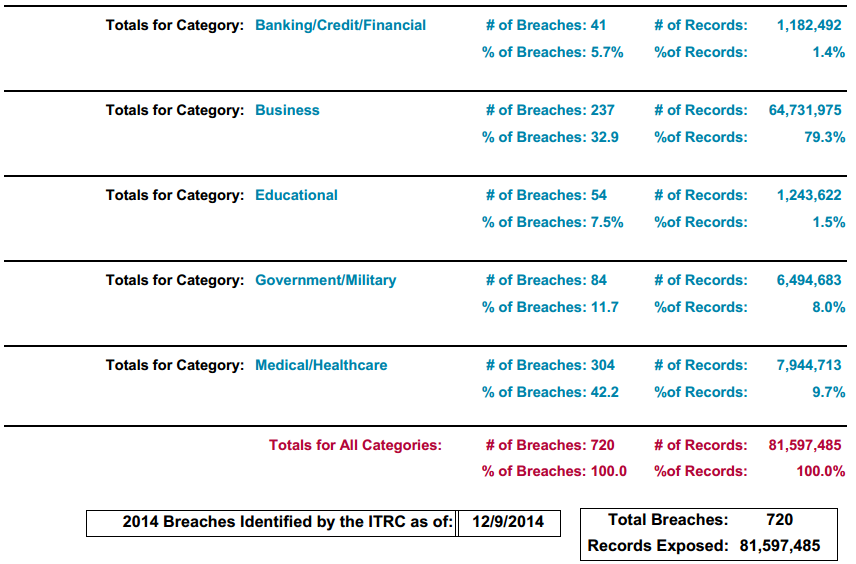

Laut Bericht vom US-amerikanischen Identity Theft Resource Center (ITRC) gab es dieses Jahr insgesamt 720 Datenlücken, von denen 304 den Gesundheitssektor betrafen (42,2 Prozent):

Es muss allerdings darauf hingewiesen werden, dass diese Statistik nur die bekannt gewordenen Angriffe listet. Während man also durchaus den Trend bestimmen kann, dürfte es insgesamt weit mehr Attacken gegeben haben, die aus Vertraulichkeitsgründen allerdings nicht öffentlich gemacht wurden.

Bezahlsysteme im Rampenlicht

Mit der zunehmenden Verbreitung von Online-Bezahlsystemen werden sich auch Internetbetrüger immer stärker hierfür interessieren. Es ist offensichtlich, dass Kriminelle umso mehr Energien aufwenden werden, je mehr Geld im Netz zirkuliert. Bereits 2014 konnten wir einen Vorgeschmack auf derartige Angriffe bekommen. So berichteten im Mai einige Dogevault-Nutzer unautorisierte Abhebungen von ihren Online-Konten, kurz bevor die Seite aus dem Netz genommen wurde. Mehr als 100 Millionen Dogecoins sind hierbei verschwunden.

Auf der anderen Seite sind POS-Terminals noch immer eine beliebte Technologie und dessen sind sich auch Malware-Schreiber bewusst. Mitte 2014 haben wir beispielsweise über den Wurm Win32/BrutPOS berichtet, der versuchte, sich per Brute Force in POS-Terminals zu hacken. Dafür testete er eine Vielzahl an (häufig verwendeten) Passwörtern, um sich über ein Remote Desktop Protocol (RDP) einzuloggen.

Darüber hinaus gibt es noch einige andere Malware-Familien, die es auf POS-Terminals abgesehen haben, z.B. JacksPos oder Dexter. Diese könnten auch hinter dem berüchtigten Angriff gegen Target stecken, bei dem Daten von 40 Millionen Karten gestohlen wurden, oder auch hinter der Attacke auf Home Depot im April, bei der fünf Monate nach dem Vorfall Informationen von 56 Millionen Karten veröffentlicht wurden.

An dieser Stelle lohnt sich ein Hinweis auf die Offenlegung des Quellcodes von BlackPOS im Jahr 2012. Vermutlich wird diese bei der Erstellung neuer Varianten der Bedrohung eine wichtige Rolle spielen und uns auch im nächsten Jahr weiterhin beschäftigen.

Bitcoins, Ransomware und Malware

Wie bereits vorhin erwähnt, werden sich Malware-Entwickler bei der Erstellung ihrer Schadcodes im kommenden Jahr vermutlich weiterhin auf Internetwährungen und Bezahlsysteme konzentrieren.

So hatte ein Hacker Mitte dieses Jahres beispielsweise mithilfe eines Netzwerks von kompromittierten Maschinen digitale Währungen im Wert von 600.000 Dollar ergattern können. Durch infizierte NAS-Geräte hat der Angreifer einen Ordner namens „PWNED“ erstellt, der ein Programm mit dem Namen CPU Miner enthielt, mit dem Bitcoins und Dogecoins generiert werden konnten. Interessanter Hinweis: Bei dieser Art von Angriff werden die Nutzer nicht direkt bestohlen, es wird mithilfe der Rechenleistung der infizierten Computer neues Geld erzeugt: das können wir als neuen Weg des Stehlens bezeichnen.

Die Seite SecureMac berichtete im Februar ebenfalls über einen Bitcoin-Miner. Dieser hatte es auf Mac-Nutzer abgesehen und verbreitete sich als Bitcoin-App. Hierbei handelt es sich um eine eigentlich legitime App, die allerdings modifiziert und mit einem Trojaner versehen wurde.

Zudem gehen wir davon aus, dass Ransomware ein wichtiges Stichwort für Malware-Schreiber sein und uns auch in den kommenden Jahren noch beschäftigen wird. Im Laufe dieses Jahres konnten wie sehen, wie große Unternehmen Opfer von Ransomware wurden (wie Yahoo, Match oder AOL). Darüber hinaus haben ESETs Experten eine Analyse über Android/Simplocker veröffentlicht, die erste Datei verschlüsselnde, TOR-aktivierte Ransomware für Android. Im Zuge einer Podiumsdiskussion bei Georgetown Law mit dem Titel „Cybercrime 2020: The Future of Online Crime and Investigation“ im Dezember dieses Jahres wurde Ransomware ebenfalls als die Zukunft der Cyberkriminalität bezeichnet.

Internet der Dinge – Angriff auf Dinge

Man sollte nicht den Fehler begehen, zu denken, dass neumodische Geräte von Cyberangriffen verschont bleiben. Oftmals können sie sich mit dem Internet verbinden und speichern mehr Daten, als dem Nutzer bewusst ist. Der Trend des Internets der Dinge wird mit Sicherheit auch bei Kriminellen auf Interesse stoßen. Schon in diesem Jahr konnten wir einige Beispiele sehen, welche Arten von Angriffen potenziell möglich sind. So wurde auf der Defcon Conference gezeigt, wie Autos mithilfe von Steuergeräten manipuliert werden können. Ein Beispiel ist auch die Demonstration von Nitesh Dhanjani, der per Remote-Zugriff beim Elektroauto Tesla Model S die Türen während der Fahrt öffnete. Auch für Smart TVs, Boxee TV-Geräte, biometrische Systeme auf Smartphones, Router oder Google Glasses konnten einige Angriffe und Proof-of-Concept-Attacken demonstriert werden.

Uns geht es darum, übertriebene Reaktionen zu vermeiden. Wir nennen diesen Trend zuletzt, weil er vermutlich im kommenden Jahr kein allzu großes Problem sein, zukünftig allerdings immer wichtiger werden wird. Erst wenn das Internet der Dinge irgendwann zum Alltag der Menschen gehört, wird auch die Gefahr durch Angreifer wirklich bedrohlich. Dennoch sehen wir dieses Thema als Trend an – nicht aufgrund einer weiten Verbreitung, sondern weil es etwas Neues und Einzigartiges ist.

Fazit

Das sind nur die wichtigsten Bedrohungen, von denen wir erwarten, dass sie 2015 zu den zentralen Trends im Bereich der Cyberkriminalität gehören werden. Natürlich sind derzeit auch noch weitere Gefahren in Umlauf, wie z.B. mobile Angriffe, die im kommenden Jahr vermutlich ebenfalls zunehmen werden. Deshalb ist es lohnenswert, sich mit WeLiveSecurity stets auf dem Laufenden zu halten. Den gesamten Bericht mit detaillierten Analysen zu den jeweiligen Trends findet ihr hier.

Ein Dank gilt dem Expertenteam von ESET LATAM für deren Arbeit an diesem Artikel!