ESETs Sicherheitsexperten haben einen neuen Bericht über eine Ransomware veröffentlicht, die schon seit Februar 2014 ihr Unwesen treibt und weltweit Tausende von Computersystemen infiziert hat. In einem White Paper beschreibt Marc-Étienne Léveillé, wie sich die verschiedenen Varianten der TorrentLocker-Malware entwickelt haben.

Die als TorrentLocker bekannte Ransomware, die ESET als Win32/Filecoder.DI erkennt, verschlüsselt wichtige Dokumente des Opfers und verlangt dann für das Herunterladen der Entschlüsselungssoftware, mit der die Dateien wieder zugänglich gemacht werden können, die Zahlung eines Lösegelds. Eine solche Dateien verschlüsselnde Ransomware (auch Crypto-Ransomware genannt) ist keine neue Bedrohung. Bereits 1989 machte der berüchtigte AIDS-Trojaner von dieser Strategie Gebrauch und verlangte von seinen Opfern 189 US-Dollar für die Entschlüsselung der Dokumente. In jüngerer Zeit sorgte auch CryptoLocker für mediale Aufmerksamkeit, nachdem einige Opfer ausgemacht und die verantwortlichen Kriminellen identifiziert werden konnten.

TorrentLocker verbreitet sich über Spam-Mails. Die Nutzer werden durch verschiedene Tricks dazu gebracht, den schädlichen Code auszuführen, der dann die Dateien verschlüsselt. So nutzen die Angreifer beispielsweise personalisierte E-Mails, Lösegeld- sowie Zahlungs-Seiten, die an die Herkunft des Opfers angepasst sind. Um die Verfolgung ihrer Spur zu verhindern, verlangen die Angreifer das Lösegeld in Bitcoins. Seit kurzem wird für jede Infizierung ein einzigartiges Bitcoin-Wallet verwendet. Vorher nutzte TorrentLocker gängige Wallets für mehrere Opfer. Die letzten beiden waren:

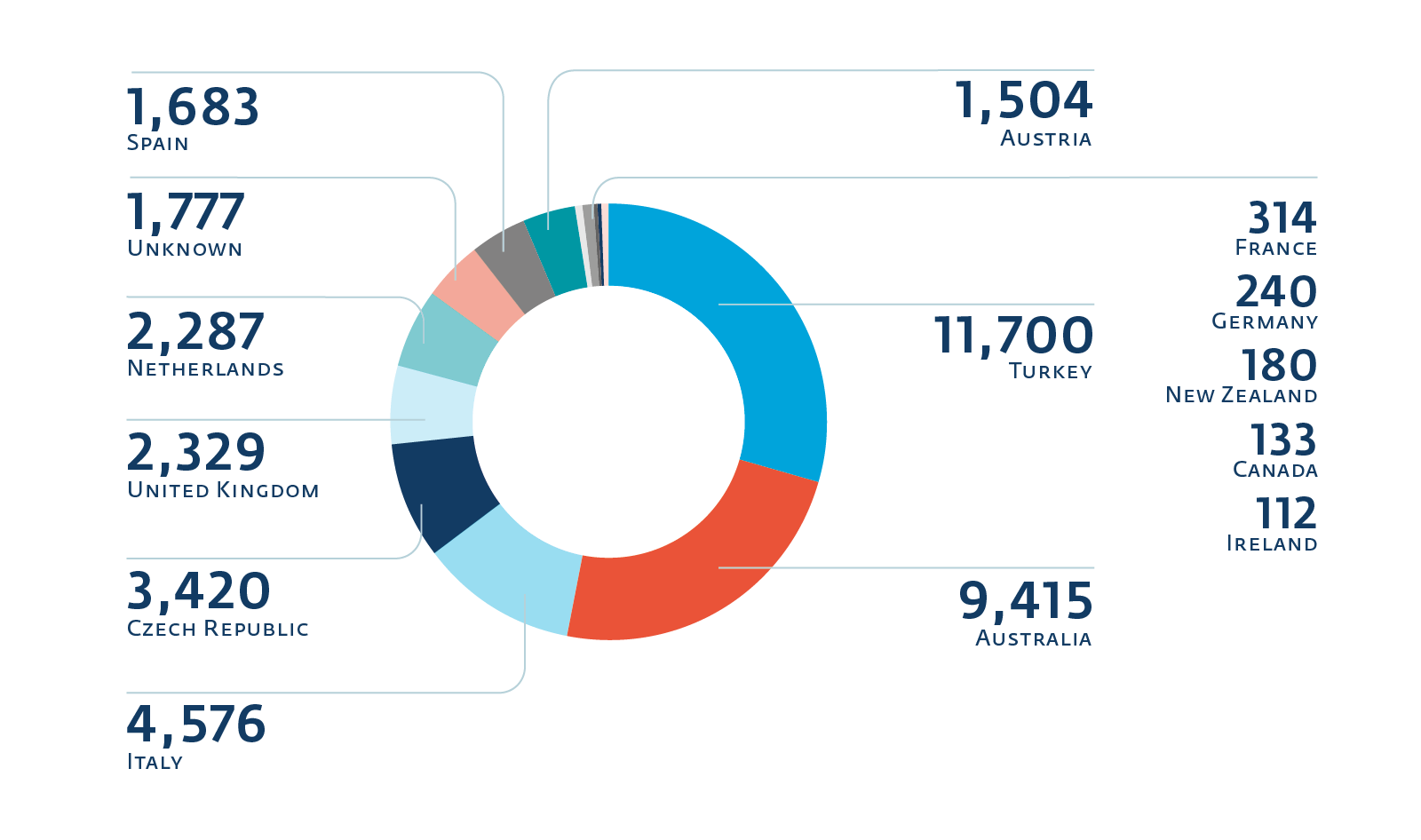

Nachdem ESETs Experten durch Reverse Engineering die Art und Weise, wie die C&C-Server von TorrentLocker die URLs für die Zahlungs-Seiten generieren, rekonstruiert hatten, konnten sie von den Servern einige Informationen sammeln. Hierdurch war es möglich, die von den Angreifern anvisierten Länder (aufgrund der Sprache und den Anweisungen zum Ankauf von Bitcoins), die Anzahl an verschlüsselten Daten sowie das von den Opfern geforderte Lösegeld zu bestimmen. Detailliertere Informationen zur Vorgehensweise der Angreifer können in unserem Bericht gefunden werden.

Wir konnten insgesamt 39.670 Infizierungen feststellen. Zwar lässt sich der genaue Zeitraum, in dem sie aufgetreten sind, nicht genau bestimmen, wir können aber mit Sicherheit sagen, dass 2.766 davon innerhalb von vier Tagen vor unserem Zugriff auf die Server vorgefallen sind. Das entspricht einer Infizierungsrate von 693 pro Tag. Insgesamt wurden über 284 Millionen Dokumente verschlüsselt.

Wir konnten insgesamt 39.670 Infizierungen feststellen. Zwar lässt sich der genaue Zeitraum, in dem sie aufgetreten sind, nicht genau bestimmen, wir können aber mit Sicherheit sagen, dass 2.766 davon innerhalb von vier Tagen vor unserem Zugriff auf die Server vorgefallen sind. Das entspricht einer Infizierungsrate von 693 pro Tag. Insgesamt wurden über 284 Millionen Dokumente verschlüsselt.

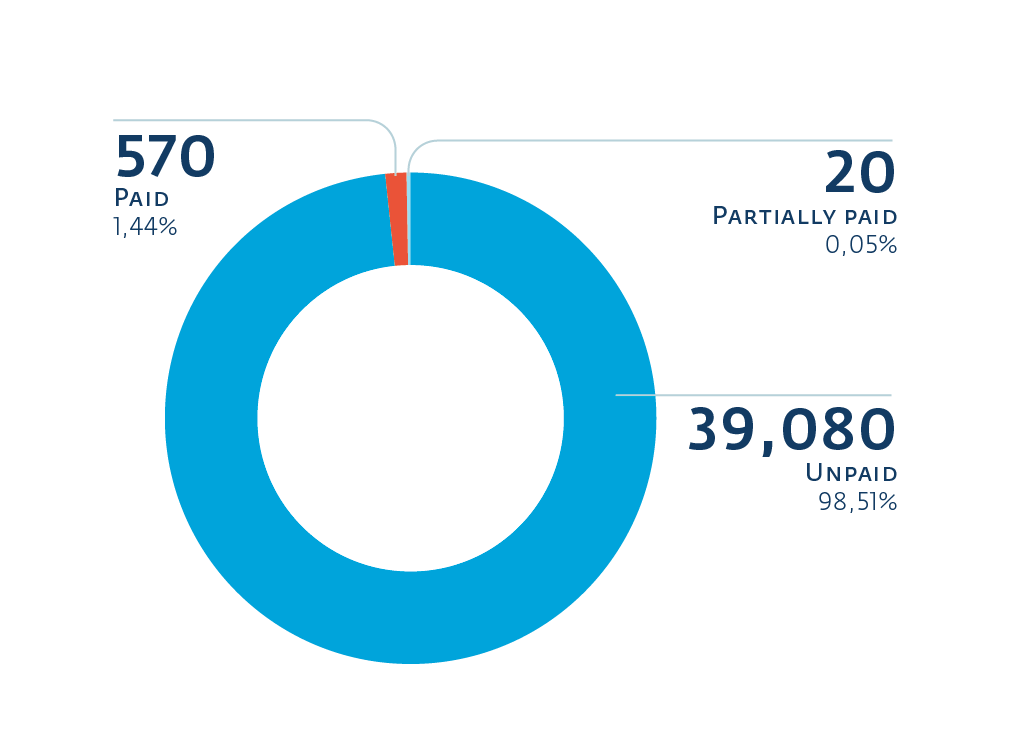

1,44 Prozent der Opfer haben das Lösegeld bezahlt. Das klingt nicht nach viel, hat den Angreifern aber ein stattliches Einkommen beschert – Bitcoins im Wert von 292.700 bis zu 585.401 Dollar.

1,44 Prozent der Opfer haben das Lösegeld bezahlt. Das klingt nicht nach viel, hat den Angreifern aber ein stattliches Einkommen beschert – Bitcoins im Wert von 292.700 bis zu 585.401 Dollar.

Die neuesten Varianten von TorrentLocker nutzen im CBC-Modus AES-256, um die Dateien auf dem infizierten System oder externen Speichermedien wie USB-Geräte und andere Netzlaufwerke zu verschlüsseln. Zudem wird der zufällig generierte AES-Schlüssel mit einem 2048bit-langen öffentlichen Schlüssel verschlüsselt (hartcodiert in der Malware), bevor er an den C&C-Server gesendet und an die verschlüsselte Datei angehängt wird. Wir hätten gern eine generische Entschlüsselungssoftware erstellt, haben aber keine Schwachstelle in der Kryptographie finden können, mit der dies auch ohne den privaten Schlüssel möglich gewesen wäre.

ESETs Forscher haben Hinweise gefunden, dass TorrentLocker mit einer uns bekannten Bedrohung in Verbindung steht: Hesperbot. Die Vermutung liegt also nahe, dass die Verantwortlichen hinter TorrentLocker auch schon beim Hesperbot-Banking-Trojaner ihre Finger im Spiel hatten.

Das White Paper ist als PDF-Dokument verfügbar (englisch): TorrentLocker — Ransomware in a country near you