Nach einem Blick auf die kürzlich entdeckten Korplug-Angriffe (plugX) konnten wir zwei großangelegte Kampagnen identifizieren, die dieses wohlbekannte Remote-Access-Tool (RAT) nutzen. In diesem Artikel geben wir einen Überblick über die erste, die es auf Institutionen in Afghanistan und Tadschikistan abgesehen hat. Die zweite, zu deren Ziel einige namhafte Organisationen in Russland gehören, ist diese Woche auf der ZeroNights Security Conference in Moskau das Thema einer Präsentation von Anton Cherepanov.

Mitunter ist Malware, die in verschiedenen Angriffen genutzt wird, dennoch so einzigartig, dass einzelne Vorfälle damit in Verbindung gebracht werden können. Dadurch wird es einfacher, individuelle Botnets nachzuverfolgen. Ein Beispiel hierfür ist die BlackEnergy Lite Variante (auch bekannt als BlackEnergy 3), die von einer kriminellen Gruppe eingesetzt wurde (unter dem Namen Quedagh oder auch Sandworm bekannt), um Opfer in der Ukraine und anderen Ländern anzugreifen. BlackEnergy Lite lässt sich ganz klar von unzähligen BlackEnergy 2-Schadprogrammen unterscheiden, die im Netz ihr Unwesen treiben.

In anderen Fällen nutzen Angreifer gängigere Tools für ihre kriminellen Ziele. Zum Beispiel das mit chinesischen ATP-Gruppen in Verbindung gebrachte Korplug-RAT (aka PlugX), das seit 2012 für eine Vielzahl an zielgerichteten Angriffen genutzt wurde. In den vergangenen Wochen haben wir uns näher mit dieser Malware beschäftigt, die bei vielen Vorfällen entdeckt wurde, die allerdings untereinander in keinem Zusamennhang stehen.

Unter anderem ist es uns gelungen, mehrere Infektionen auszumachen, bei denen die verwendeten Korplug-Samples alle mit der gleichen Comand & Control (C&C) Domain verbunden waren:

DOMAIN: www.notebookhk.net

Updated Date: 2013-11-12 18:03:45

Create Date: 2013-06-18 11:08:17

Registrant Name: lee stan

Registrant Organization: lee stan

Registrant Street: xianggangdiqu

Registrant City: xianggangdiqu

Registrant State: xianggang

Registrant Postal Code: 796373

Registrant Country: HK

Einige Korplug-Samples waren mit einem anderen Domainnamen verbunden, der sich aber in die gleichen IP-Adressen auflöste wie die Domain notebookhk.net:

DOMAIN: www.dicemention.com

Updated Date: 2013-11-12 18:05:33

Create Date: 2013-09-10 14:35:11

Registrant Name: z x

Registrant Organization: z x

Registrant Street: xianggangdiqu

Registrant City: xianggangdiqu

Registrant State: xianggang

Registrant Postal Code: 123456

Registrant Country: HK

DOMAIN: www.abudlrasul.com

Updated Date: 2014-10-16 14:16:27

Create Date: 2014-10-16 14:16:27

Registrant Name: gang xin

Registrant Organization: gang xin

Registrant Street: Argentina Argentina

Registrant City: Argentina

Registrant State: Argentina

Registrant Postal Code: 647902

Registrant Country: AR

Mit diesen C&Cs als Ausgangspunkt waren wir in der Lage, einige Opfer ausfindig zu machen, die sich durch verschiedene Exploit-beladene Spear-Phishing-Dokumente und clever benannte Archive infiziert haben.

Die folgende Tabelle zeigt eine Auswahl der RTF-Dokumente und selbstentpackenden RAR-Archiven mit einer .SCR-Endung:

| Dateiname | Deutsche Übersetzung | SHA1 |

|---|---|---|

| Situation Report about Afghan.doc | Situationsbericht über Afghanistan | 36119221826D0290BC23371B55A8C0E6A84718DD |

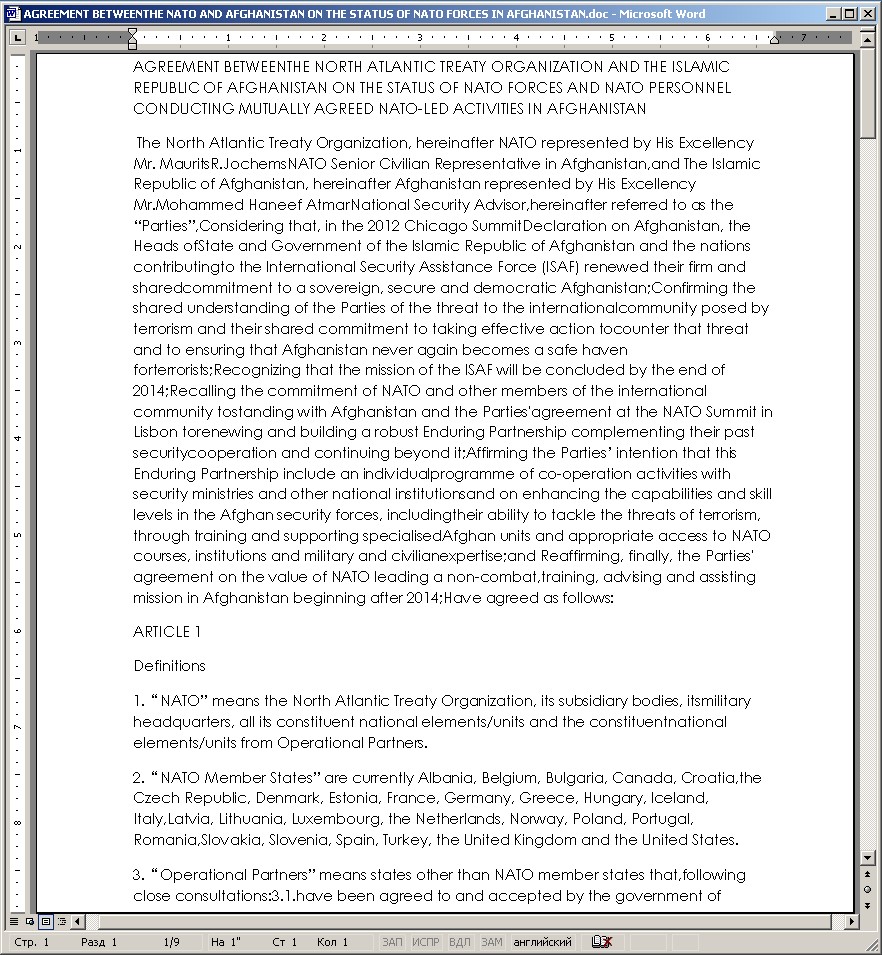

| AGREEMENT BETWEENTHE NATO AND AFGHANISTAN ON THE STATUS OF NATO FORCES IN AFGHANISTAN.doc | Einigung zwischen der NATO und Afghanistan über den Status des NATO-Einsatzes in Afghanistan | A6642BC9F3425F0AB93D462002456BE231BB5646 |

| news.doc | Neuigkeiten | 51CDC273B5638E06906BCB700335E288807744B5 |

| План деятельности соединений и воинских частей Приволжского региона на июль 2014 г.scr | Aktivitäten-Plan für militärische Einheiten in der Wolga Region im Juli 2014 | EA6EE9EAB546FB9F93B75DCB650AF22A95486391 |

| телефонный справочник структуры МИД КР .scr | Telefonverzeichnis des Ministeriums für Außenpolitik der Kirgisischen Republik | D297DC7D29E42E8D37C951B0B11629051EEBE9C0 |

| О Центре социальной адаптации военнослужащих.scr | Über das Zentrum für soziale Anpassung von Soldaten | 8E5E19EBE719EBF7F8BE4290931FFA173E658CB8 |

| Протокол встречи НГШ КНР.scr | Besprechungsnotizen des Generalstabs vom PRC | 1F726E94B90034E7ABD148FE31EBA08774D1506F |

| исправленный шаблон плана мероприятий.scr | Korrigierte Aktionsplan-Vorlage | A9C627AA09B8CC50A83FF2728A3978492AEB79D8 |

| Situation Report about Afghan.scr | Situationsbericht über Afghanistan | A9C627AA09B8CC50A83FF2728A3978492AEB79D8 |

| Военно-политическая обстановка в ИРА на04.10.2014.scr | Militärische und politische Situation in der Islamischen Republik Afghanistan (IRA) am 04.10.2014 | E32081C56F39EA14DFD1E449C28219D264D80B2F |

| Afghan Air Force.scr | Afghanische Luftwaffe | E32081C56F39EA14DFD1E449C28219D264D80B2F |

| план мероприятий.scr | Aktionsplan | 1F726E94B90034E7ABD148FE31EBA08774D1506F |

Manche der oben aufgeführten Dateien beinhalteten zudem Köderdokumente:

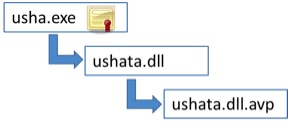

In all diesen Fällen wurden (neben den Köderdokumenten) drei Binärdateien abgelegt, die dazu führten, dass der Korplug-Trojaner in den Arbeitsspeicher geladen wurde.

- exe – eine legitime ausführbare Datei mit einer digitalen Signatur von Kaspersky, die eine DLL mit einem speziellen Dateinamen laden wird

- dll – ein kleiner DLL-Loader, der die Ausführung an den Korplug-Binärcode weitergibt

- dll.avp – Korplug-Binärprogramm

Das Korplug-RAT ist dafür bekannt, diesen Sideloading-Trick anzuwenden, indem legitime, digital signierte ausführbare Dateien missbraucht werden. Hierdurch können die Angreifer unterhalb des Radars fliegen. Denn eine vertrauenswürdig anmutende Anwendung mit einer gültigen Signatur unter den Autostarteinträgen erweckt nicht so schnell Verdacht.

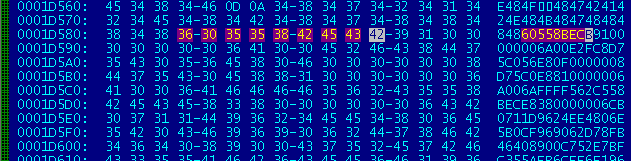

Bei den schädlichen Dokumenten handelt es sich um RTF-Dateien, die eine Schwachstelle (CVE-2012-0158) in Microsoft Word ausnutzen. Die Abbildung unten zeigt den Anfang des CVE-2012-0158-Shellcodes im Dokument in ASCII-Kodierung (die Opcodes 60, 55, 8bec disassemblieren zu pusha; push ebp; mov ebp, esp).

Die Dokumente beinhalten interessanterweise zudem das neue Exploit CVE-2014-1761, das bereits in einigen zielgerichteten Angriffen zum Einsatz kam und über mehrere Malware-Familien verbreitet wurde (einschließlich BlackEnergy, Sednit, MiniDuke und anderen). Es ist allerdings nicht richtig implementiert, weil in Stage 1 des mehrstufigen Exploits ein Offset falsch gesetzt worden ist.

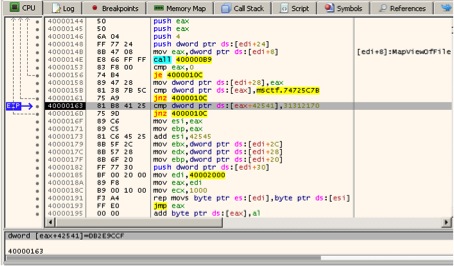

In der folgenden Abbildung ist der disassemblierte Code von Stage 1 des Shellcodes zu sehen, wo überprüft wird, ob der Tag „p!11“ vorhanden ist. Dies markiert den Beginn von Stage 2. Wenn diese Zeichenkette gefunden wird, wird der Shellcode der Stage 2 in den Speicher geladen. Zwar sind der Tag und Stage 2 des Shellcodes im RTF vorhanden, aber aufgrund eines falsch gesetzten Offsets werden sie nie geladen.

Gabor Szappanos von Sophos nennt eine mögliche Erklärung, wie diese missgebildeten Samples entstanden sein könnten.

Die Messwerte von ESET LiveGrid weisen darauf hin, dass diese Angriffe mindestens seit Juni 2014 stattfinden und bis heute anhalten.

Wir waren in der Lage, die Ziele auszumachen und konnten sie den folgenden Ländern zuordnen:

- Afghanistan

- Tadschikistan

- Russland

- Kirgisistan

- Kasachstan

Die Namen der Dateien, die für die Verbreitung der Malware genutzt wurden sowie die betroffenen Ziele deuten darauf hin, dass die Angreifer geheime Informationen über das afghanische, tadschikische und russische Militär sowie über diplomatische Themen sammeln wollen.

Interessanterweise haben die meisten Betroffenen eine weitere Sache gemeinsam: Auf ihren Systemen wurden neben Korplug noch andere RATs, Datei stehlende Trojaner (File Stealer) oder Keylogger entdeckt. Eines dieser „alternativen RATs“ hat sich mit einer Domain verbunden, die auch von den Korplug-Samples genutzt wurde.

Zum Teil haben sich die Funktionen dieser Tools mit denen von Korplug überschnitten. Deshalb fragen wir uns, ob die Angreifer nur mit unterschiedliche RATs experimentieren oder ob sie bestimmte Funktionen ausbessern wollen, was sie bisher allerdings noch nicht geschafft haben.

Zusätzliche Informationen über zwei der Malware-Familien, die meistens neben den Korplug-Infizierungen gefunden wurden, sind unten dargestellt.

Alternative Malware #1: DarkStRat

Ein eigenartiger Remote-Access-Trojaner, weil die Suche im Internet auf eine chinesische Verbindung verweist, die Befehle, auf die er hört, aber in Spanisch sind:

- CERRAR

- DESINSTALAR

- SERVIDOR

- INFO

- MAININFO

- PING

- REBOOT

- POWEROFF

- PROC

- KILLPROC

- VERUNIDADES

- LISTARARCHIVOS

- EXEC

- DELFILE

- DELFOLDER

- RENAME

- MKDIR

- CAMBIOID

- GETFILE/SENDFILE/RESUMETRANSFER

- SHELL

- SERVICIOSLISTAR

- INICIARSERVICIO

- DETENERSERVICIO

- BORRARSERVICIO

- INSTALARSERVICIO

Die Malware kann Prozesse und Dienste auf der infizierten Maschine verwalten, Dateien zum und vom C&C-Server übermitteln, Shell-Befehle ausführen usw. Sie wurde in Delphi geschrieben und verbindet sich mit www.dicemention.com. Manche Samples beinhalten eine digitale Signatur von „Nanning weiwu Technology co.,ltd“.

Alternative Malware #2: File Stealer

Diese Malware, die in C geschrieben ist, beinhaltet mehrere Funktionen, um Dateien von der Festplatte des Opfers abzugreifen, gemäß der Kriterien, die in der Konfigurationsdatei festgelegt sind. Neben einem Recursive Sweep von allen internen und externen Laufwerken überprüft sie auch jeden verbundenen Wechseldatenträger oder Netzwerkfreigaben, indem sie auf DBT_DEVICEARRIVAL Ereignisse hört.

Neben den Dateien versucht die Malware, gespeicherte Passwörter, die besuchten URLs, Kontoinformationen und Proxy-Informationen von den folgenden Anwendungen zu sammeln:

- Microsoft Messenger

- Microsoft Outlook

- Microsoft Internet Explorer

- Mozilla Firefox

Die C&C-Domains, die von dieser Malware genutzt werden, sind:

- newvinta.com

- worksware.net

Manche Samples des File Stealers, die in diesen Angriffen entdeckt wurden, beinhalten ebenfalls die Signatur von „Nanning weiwu Technology co.,ltd“ – ein weiteres Indiz dafür, dass die Infizierungen zusammenhängen könnten.

Liste der SHA1s:

Korplug:

5DFA79EB89B3A8DDBC55252BD330D04D285F9189

095550E3F0E5D24A59ADD9390E6E17120039355E

5D760403108BDCDCE5C22403387E89EDC2694860

05BFE122F207DF7806EB5E4CE69D3AEC26D74190

548577598A670FFD7770F01B8C8EEFF853C222C7

530D26A9BEEDCCED0C36C54C1BF3CDA28D2B6E62

F6CB6DB20AA8F17769095042790AEB60EECD58B0

EF17B7EC3111949CBDBDEB5E0E15BD2C6E90358F

17CA3BBDDEF164E6493F32C952002E34C55A74F2

973EA910EA3734E45FDE304F20AB6CF067456551

47D78FBFB2EFC3AB9DDC653A0F03D560D972BF67

0B5A7E49987EF2C320864CF205B7048F7032300D

E81E0F416752B336396294D24E639AE86D9C6BAA

E930D3A2E6B2FFDC7052D7E18F51BD5A765BDB90

Alternative Malware #1:

FDD41EB3CBB631F38AC415347E25926E3E3F09B6

457F4FFA2FE1CACFEA53F8F5FF72C3FA61939CCD

5B6D654EB16FC84A212ACF7D5A05A8E8A642CE20

7D59B19BD56E1D2C742C39A2ABA9AC34F6BC58D4

D7D130B8CC9BEA51143F28820F08068521763494

01B4B92D5839ECF3130F5C69652295FE4F2DA0C5

02C38EC1C67098E1F6854D1125D3AED6268540DE

Alternative Malware #2:

3A7FB6E819EEC52111693219E604239BD25629E9

BF77D0BA7F3E60B45BD0801979B12BEA703B227B

55EF67AFA2EC2F260B046A901868C48A76BC7B72

A29F64CD7B78E51D0C9FDFBDCBC57CED43A157B2

34754E8B410C9480E1ADFB31A4AA72419056B622

17A2F18C9CCAAA714FD31BE2DE0BC62B2C310D8F

6D99ACEA8323B8797560F7284607DB08ECA616D8

1884A05409C7EF877E0E1AAAEC6BB9D59E065D7C

1FC6FB0D35DCD0517C82ADAEF1A85FFE2AFAB4EE

5860C99E5065A414C91F51B9E8B779D10F40ADC4

7950D5B57FA651CA6FA9180E39B6E8CC1E65B746

Analyse von: Anton Cherepanov