Im vergangenen Monat haben unsere Malware-Forscher bei der VirusBulletin-Konferenz in Seattle neue Erkenntnisse über den BlackEnergy-Trojaner und dessen spannende Evolution zu einer ausgefeilten Malware vorgestellt. Dieser Trojaner wurde überwiegend zu Spionagezwecken in der Ukraine und Polen eingesetzt.

In unserem letzten Beitrag zu diesem Thema haben wir bereits aufgezeigt, über welche Verbreitungswege sich die Malware ins System einschleust:

- Microsoft Word-Dokumente, die Schwachstellen wie CVE-2014-1761 enthalten

- Ausführbare Dateien mit einem Microsoft Word-Symbol, um Nutzer zum Öffnen zu bewegen

- Sicherheitslücken bei Java

- Installation via Team Viewer Remote Control Software

- MS PowerPoint Dokumente, die die Schwachstelle CVE-2014-4114 beinhalten

Derweil gibt es neue Erkenntnisse darüber, wie der BlackEnergy-Trojaner mit Hilfe einer manipulierten PowerPoint-Präsentations-Datei (Dateiendung .PPSX) den Rechner des Opfers infiziert:

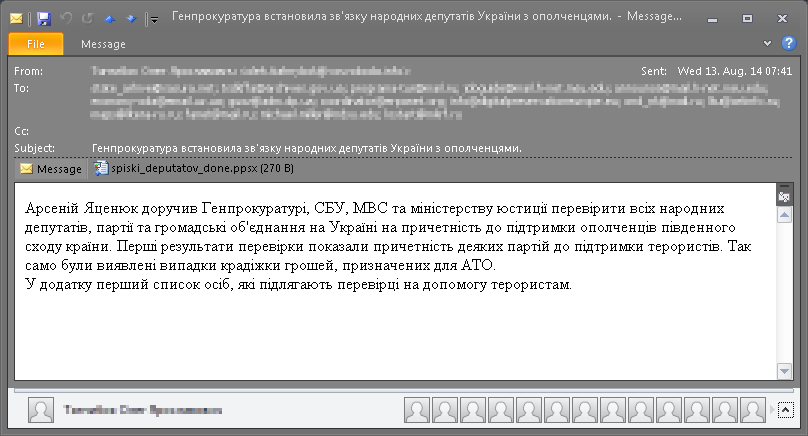

Bei den Angriffen im August 2014 haben viele Nutzer folgende Phishing-E-Mail erhalten:

In dem ukrainischen Text geht es im Wesentlichen darum, dass der Premierminister der Ukraine, Arseniy Yatsenyuk, die Generalstaatsanwaltschaft, den Staatssicherheitsdienst, das Innen- und Justizministerium anweist prüfen zu lassen, ob Mitglieder des Parlaments, der Parteien und NGOs des Landes in irgendeiner Form ostukrainischer Rebellen unterstützen und im Anhang eine Liste potentieller Unterstützer von Terroristen zu finden sei.

Fällt der Empfänger der E-Mail darauf rein und klickt auf die .PPSX Datei, öffnet sich erwartungsgemäß eine Namensliste.

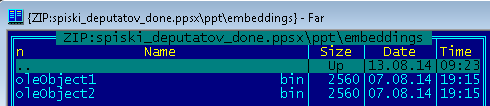

Aber viel interessanter ist, was ohne Wissen des Nutzers im Hintergrund geschieht. Denn die PowerPoint-Datei enthält zwei Objekt-Verknüpfungen (OLE Objekte) mit den Dateinamen slide1.gif und slides.inf. Beide sind durch einen Remote-Pfad zu den Quelldaten versehen.

Solche Dateien lädt das Programm Microsoft PowerPoint ganz automatisch. Und das ist das Gefährliche daran, weil der Download nämlich von einem nicht vertrauenswürdigen Speicherort im Netzwerk erfolgt und ohne Warnmeldung ausgeführt wird (siehe auch MS12-005 patch).

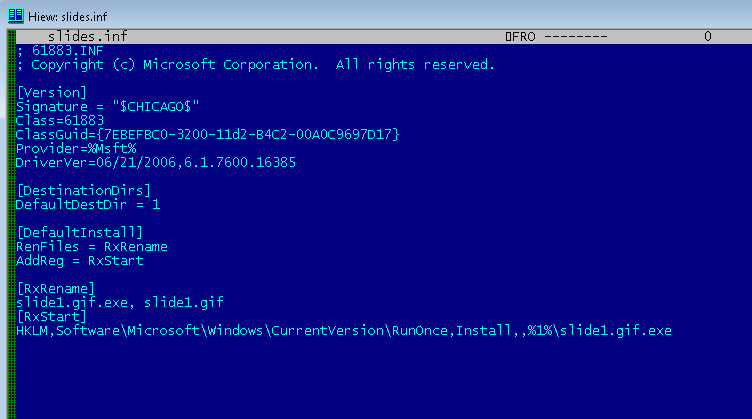

Es stellt sich demnach die Frage, worum es sich bei den heruntergeladenen Dateien handelt. Die als Bild getarnte .GIF -Datei ist in Wahrheit ein BlackEnergy Lite Dropper. Die .INF-Dateien sind ausführbar und werden normalerweise zur Installation von Gerätetreibern verwendet. Aber in diesem speziellen Fall besteht aber die Aufgabe der .INF Datei darin, den Trojaner umzubenennen, und zwar von slide1.gif in slide1.gif.exe, und mit Hilfe eines einfachen Windows Registry-Eintrags auszuführen:

Exploits mit ähnlichen Funktionseigenschaften sind bereits seit mindestens 2012 bekannt, wurden aber kaum ausgenutzt. Nach gründlicher Diagnose haben wir Microsoft am 2. September 2014 umfassend informiert.

Microsoft erstellte unverzüglich ein Update für die neu entdeckte Schwachstelle CVE-2014-4114. Wir empfehlen allen Anwendern, schnellstens die Aktualisierung vorzunehmen, um die Sicherheitslücke zu schließen.