Nach der Preisverleihung von Virus Bulletin 2014 für ESETs Forschungsergebnisse zum Thema Operation Windigo hatte ich die Gelegenheit zu einem Interview mit Marc-Étienne Léveillé, der gerade an dem Report zu diesem Thema gearbeitet hat. Marc-Étienne ist Malware-Forscher bei ESET. Sein Interesse gilt dem Reverse Engineering von Linux und OSX Malware. Am liebsten stellt er komplexe Zusammenhänge zwischen verschiedenen Schadprogrammen her, um zu verstehen, wie sie miteinander verbunden sind.

Es ist etwas Zeit vergangen, seit wir das letzte Mal über die die umfangreiche Crimeware-Operation bei Linux namens Operation Windigo gesprochen haben. Hat sich seitdem noch was Nennenswertes ereignet?

Wir behalten die Aktivitäten der Bande hinter der Operation Windigo noch immer genau im Blick. Leider haben wir bisher noch keinen Rückgang an kriminellen Aktivitäten nach Veröffentlichung unseres Beitrags verzeichnen können. Aber wir sehen uns das weiter an und blockieren die gleiche Datenmenge, die von den Cdorked-Webseiten umgeleitet werden. Wir können allerdings an immer neuen Malware-Samples beobachten, wie der Schadcode stetig modifiziert wird, um sich zu tarnen und sich unserer Liste verdächtiger Indizien – den indicators of comprise - anzupassen.

Was ist dabei für den Administrator die größte Herausforderung bei Bedrohungen wie diesen?

Wir haben eine Menge infizierter Systeme an die Betroffenen gemeldet und ich würde sagen, dass mangelnde Kenntnisse über die IT-Forensik unter Linux das Hauptproblem für Systemadministratoren sind. Windigo hat allerlei Tricks zu bieten, um unter dem Radar zu bleiben. Und weil es die reguläre Serveraktivität nicht unterbricht, könnte der Server schon sehr lange infiziert sein, bevor man es bemerkt. Manche würden sich wahrscheinlich weigern zu glauben wollen, dass ihr Server befallen ist.

Wie lenken die ESET-Forscher Aufmerksamkeit auf dieses Thema?

Wir versuchen, die Community zu erreichen, um ihnen Hilfestellungen zu geben, wie sie ihre Server im Internet gegen die Windigo Bedrohung und andere Angriffe auf Linux schützen können. Ein besonders effektiver Weg ist es, wenn man die Möglichkeit bekommt, direkt mit Systemadministratoren und Sicherheitsforschern zu kommunizieren, welche an vorderster Front gegen solche Angriffe kämpfen. Aus dem Grund haben wir diese Thematik – gemeinsam mit Sicherheitsforschern von Yandex – im Rahmen der Virus Bulletin VB2014-Konferenz und der DerbyCon detailliert vorgestellt.

In Kürze werden wir Vorträge auf folgenden Konferenzen halten:

- LinuxCon Europe, 10. 2014, Düsseldorf, Deutschland

- SecTor, 10. 2014, Toronto, Kanada

- CSAW:Threads, -14. 11. 2014, New York, USA

- conf.au, 16. 01. 2015, Auckland, Neuseeland

Wenn Ihre Leser mehr über die Operation Windgo oder Linux Reverse-Engineering- Malware, IT-Forensik und Reaktionsmöglichkeiten erfahren möchten, besuchen Sie uns.

Welche Änderungen wurden in den neusten Versionen von Linux/Ebury Malware vorgenommen?

Die Autoren dieser Malware haben ziemlich schnell auf unsere Veröffentlichung reagiert. Innerhalb eines Monats gab es eine neue Version von Ebury Malware, die unsere damaligen indicators of compromise umgehen. Hier ein Überblick über die auffälligsten Neuerungen:

- Die Versionsnummer wurde auf 1.5.1 erhöht (neueste Version, die wir kennen). Die Version 1.4.1 haben wir im April 2014 geprüft. In dieser Zeit veröffentlichten wir den Bericht zur Operation Windigo im März über die damalige Version 1.3.5.

- Ebury verwendet nicht länger Shared-Memory für die Interprozesskommunikation oder das Speichern gestohlener Zugangsdaten. Stattdessen wird ein neuer Prozess gestartet und die Injection der Ebury-Payload durch LD-PRELOAD realisiert. Gestohlene Zugangsdaten werden im Adressbereich des neuen Prozesses aufbewahrt. Die Interprozesskommunikation (IPC) erfolgt via OpenSSH über einen UNIX-Domain-Socket.

- Für die Ausleitung von gesammelten Informationen existiert eine Rückfall-Ebene. Dabei werden automatisch Domainnamen erzeugt, zu denen dann Verbindungen aufgebaut werden können. Dieser „Domain-Name-Generator-Algorithmus“ wurde modifiziert. Bislang wurden jedoch noch keine entsprechenden Domains registriert. Die Betreiber von Windigo können das Ziel der Datenausleitung aber auch direkt mittels des Kommandos Xver definieren.

- Die Version 1.5 infiziert nicht länger direkt die Datei libkeyutils.so-Dateien. Ebury Payload befindet sich in dem Bibliotheksverzeichnis (Library Directory) in einer neuen Datei namens libns2.so. Die originale Systemdatei libkeyutils.so wird zur neuen infizierten Library anstatt libc.so.6 verlinkt. Der Ebury Code wird dann geladen und die Verbindung mit OpenSSH etabliert.

Angesichts unserer neuesten Informationen hat auch der CERT-Bund seine Seite zu Ebury IOCs aktualisiert.

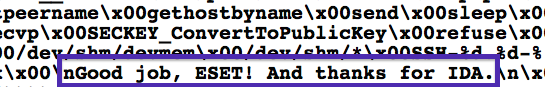

Neben dem von den Malware Autoren hinterlassenen Spruch “Gute Arbeit, ESET!” hat sich Euer Team noch eine andere Auszeichnung verdient, den ersten Virus Bulletin Peter Ször Award für Euren Bericht zur Operation Windigo. Wie fühlt sich das an?

Es gab in diesem Jahr viele gute Aufsätze zur Malware-Forschung und ich möchte an dieser Stelle meinen Dank und Respekt an alle Nominierten und Forscher ausdrücken, die in den letzten Jahren hervorragende Arbeit geleistet haben. Im Nachsatz möchte ich nochmals würdigen, dass die meisten am Windigo Bericht beteiligten Co-Autoren und Forscher noch relativ frisch in der Antivirusbranche sind. Einen solchen Preis zu erhalten, ist für uns eine schöne Anerkennung von unseren Fachkollegen und gibt uns Zuversicht, dass wir auf dem richtigen Weg sind.

Malware-Autoren loben ESETs Arbeit

Unser wichtigstes Ziel ist es, Kunden gegen alle Arten an Bedrohungen zu schützen, selbst neue und unbekannte Varianten. Als Forscher ist es großartig, einen tiefen Einblick in derartige Bedrohungen wie diese zu bekommen. Dank ESETs Überzeugung in die Forschung sind wir in der Lage, gründliche Untersuchungen durchzuführen und unsere Kunden gleichzeitig zu schützen. Wir sind wirklich geehrt, dass wir von der Presse, unseren Kunden und Virus Bulletin so gut aufgenommen wurden.

Vielen Dank für Ihre Zeit, Marc-Etienne.