Letzte Woche haben unsere Malware-Experten einen Mobil-Trojaner entdeckt – die erste Datei verschlüsselnde Ransomware für Android-Geräte. Wir wollen nun einen genaueren Blick wagen, womit wir es zu tun haben…

Es ist nun fast genau ein Jahr her, dass ein Malware-Hybrid – bestehend aus Merkmalen eines gefälschten Virenschutzes und denen einer Ransomware (einer Display sperrenden Variante) – entdeckt wurde, der sich selbst Android Defender nannte. Er wies typische Eigenschaften sowohl eines gefälschten Virenschutzes als auch einer Display sperrenden Ransomware auf – und war nicht besonders leicht zu entfernen. Nutzer, die ihr Gerät nicht durch einen mobilen Virenschutz sicherten, mussten ihr Gerät im abgesicherten Modus starten, um die Malware loszuwerden. ESET erkennt diese Bedrohung als Android/FakeAV. Ein nicht ganz so aggressiver Android Defender ohne Displaysperr-Funktion wurde im Mai 2013 von Sophos analysiert.

Vergangenen Monat hat der Blog Malware don’t need Coffee über eine Ransomware für Android von Reveton berichtet. Auch hierbei handelt es sich für eine Übertragung eines Malware-Typs – der in den letzten Jahren sehr geläufig war – von Windows zu Android. Kaspersky vermutete eine Verbindung zu Cryptolocker, einem von vielen Datei verschlüsselnden Trojanern, den ESET als Win32/Filecoder erkennt. Er hatte in den Medien viel Aufsehen erregt und auch ich habe hier und hier über ihn berichtet. Diese Vermutung konnte jedoch widerlegt werden. Die Ransomware, die ESET als Android/Koler erkennt, ist kein Cryptolocker und verschlüsselt ebenso wenig die Daten auf infizierten Geräten.

Mit der Entdeckung des Android-Trojaners, den ESET letzte Woche als Android/Simplocker erkannt hat, hat sich die Situation nun allerdings verändert. Nachdem diese Malware in das Gerät eingedrungen ist, scannt sie die SD-Karte nach bestimmten Dateitypen, verschlüsselt diese und fordert sodann ein Lösegeld für die Entschlüsselung der Dateien. Nun wollen wir die Malware etwas genauer unter die Lupe nehmen.

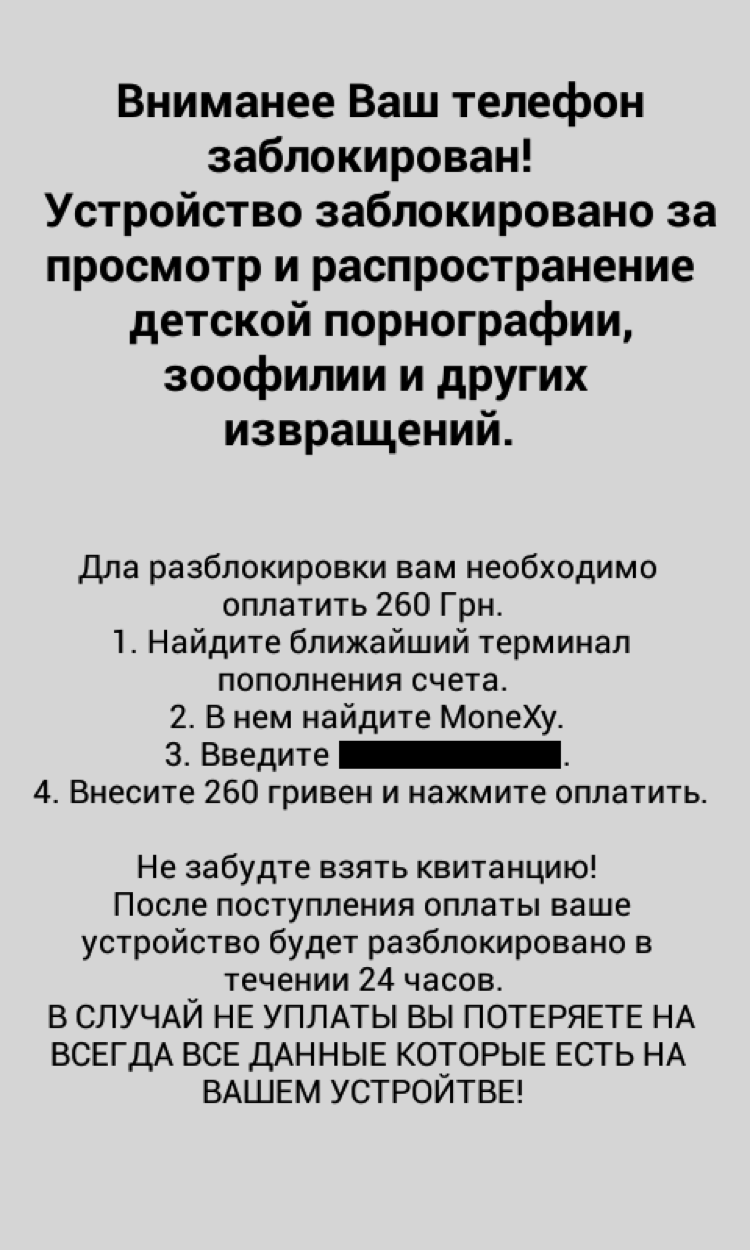

Nach dem Start zeigt der Trojaner die folgende Lösegeldaufforderung sowie in einem separaten Thread im Hintergrund die verschlüsselten Dateien an.

Figure 1 - Android/Simplocker.A ransom message

Die Lösegeldaufforderung ist in Russisch verfasst und die Bezahlung soll in Ukrainischen Hrywnen erfolgen. Man kann also stark davon ausgehen, dass sich die Malware hauptsächlich gegen Nutzer aus dieser Region richtet. Dies ist nicht verwunderlich, wenn man bedenkt, dass die ersten Android-SMS-Trojaner (darunter auch Android/Fakeplayer) aus dem Jahr 2010 ebenfalls in Russland und der Ukraine entstanden. Grob übersetzt, steht in der Nachricht folgendes:

„WARNUNG Ihr Telefon wurde gesperrt!

Das Gerät wurde aufgrund des Anschauens und Verbreitens von Kinderpornografie, Sodomie und anderen Perversionen gesperrt.

Um es zu entsperren müssen Sie 260 UAH bezahlen.

- Finden Sie das nächstgelegene Geldterminal.

- Wählen Sie MoneXy

- Geben Sie {REDACTED} ein

- Tätigen Sie eine Überweisung von 260 Hrywnja und drücken Sie auf bezahlen.

Vergessen Sie nicht, den Beleg mitzunehmen!

Nach der Bezahlung wird Ihr Gerät innerhalb von 24 Stunden entsperrt.

Wenn Sie NICHT BEZAHLEN, WERDEN SIE ALLE DATEN AUF IHREM GERÄT VERLIEREN!”

Aus offensichtlichen Gründen soll das Opfer für die Überweisung den MoneXy-Dienst nutzen. Diese Art von Geldtransfer ist nicht so leicht zurückführbar wie die Bezahlung mit einer normalen Kreditkarte. 260 UAH entsprechen ca. 16€, bzw. 21$.

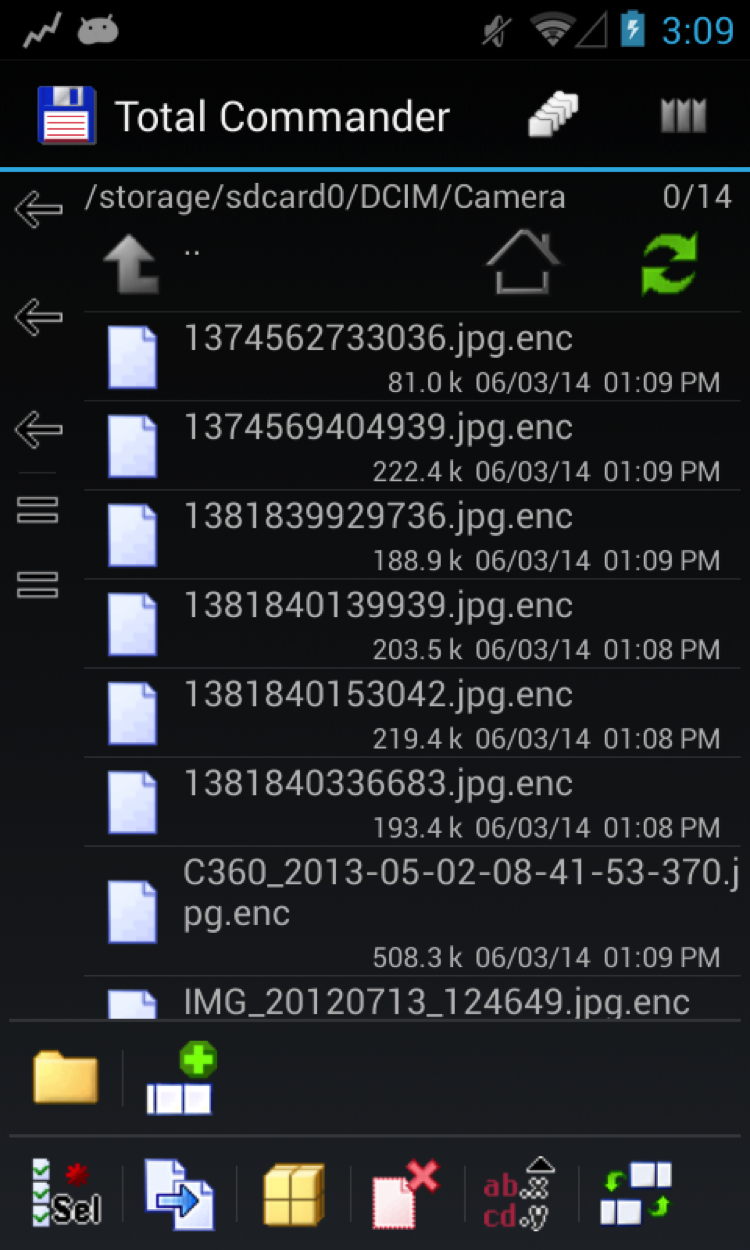

Android/Simplocker.A scannt die SD-Karte nach Dateien mit folgenden Bild-, Dokument- oder Video-Erweiterungen: jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4 und verschlüsselt sie mithilfe von AES.

Files encrypted by Android/Simplock.A

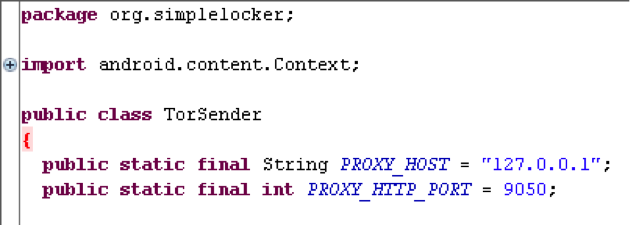

Außerdem kontaktiert diese Malware-Komponente seinen Command-and-Control-Server (C&C) und sendet ihm identifizierende Informationen vom Gerät (wie IMEI, usw.). Um sich selbst zu schützen und anonym zu bleiben nutzt der C&C-Server eine TOR .onio-Domain als Host.

Figure 3 - Part of the Android/Simplocker.A source code for connecting to the TOR anonymity network

Wie Ihnen vielleicht schon bei dem Nag-Bildschirm oben aufgefallen ist, gibt es nirgendwo ein Eingabefeld für einen Code, mit dem die Bezahlung bestätigt wird. Dies haben wir bereits in früheren Varianten von Ransomware gegen Windows gesehen. Stattdessen wartet die Malware auf einen Befehl vom C&C-Server – der vermutlich nach Eingang der Bezahlung gesendet wird – um die Daten zu entschlüsseln.

Die Teile, die wir analysiert haben, treten in Form einer App namens „Sex xionix“ auf. Diese wurde im offiziellen Google Play Store nicht gefunden und wir vermuten, dass sie zurzeit nicht allzu weit verbreitet ist.

Nach unserer Analyse von Android/Simplock.A gehen wir nun davon aus, dass wir es mit einem Proof-of-Concept oder aber einer laufenden Arbeit zu tun haben. Die Implementierung der Verschlüsselung kommt nicht an die des berüchtigten Cryptolockers auf Windows heran.

Nichtsdestotrotz kann die Malware die Dateien eines Nutzers verschlüsseln und damit einen großen Schaden anrichten. Wir raten Ihnen dennoch, in keinem Fall der Zahlungsaufforderung nachzukommen. Zum einen, weil das andere Malware-Schreiber motivieren könnte, ebenfalls derartige Tricks anzuwenden, zum anderen aber auch, weil es keine Garantie dafür gibt, dass die Gauner ihr Wort halten und die Dateien tatsächlich entschlüsseln.

Stattdessen sollten Sie sich gegen diese Bedrohung schützen, indem Sie präventiv entsprechende Sicherheitsvorkehrungen ergreifen. Eine Sicherheits-App wie die ESET Mobile Security für Android wird Malware von Ihrem Gerät fernhalten. Zudem können Sie durch Ihr Verhalten das Risiko für eine Infizierung minimieren – halten Sie sich beispielsweise von unseriösen Apps und App-Seiten fern. Zudem sollten Sie regelmäßige Backups vornehmen. Hierdurch wird jede Ransomware und jeder Filecoder-Trojaner – sei es auf Android, Windows oder irgendeinem anderen Betriebssystem – von einer ernsthaften Bedrohung zu einem lästigen Vorfall.

Analysiertes Sample SHA1: 808df267f38e095492ebd8aeb4b56671061b2f72

Großes Lob an Marek Luptak für seine Analyse dieses Trojaners