Wir haben in einem früheren Blog bereits berichtet, dass sich Daten verschlüsselnde Ransomware seit Juli 2013 bei Kriminellen wieder großer Beliebtheit erfreut. Die meisten Angriffe finden dabei in Russland statt, doch gibt es auch einige Ransomware-Familien, die es auf Nutzer weltweit abgesehen haben – besonders auf Unternehmen.

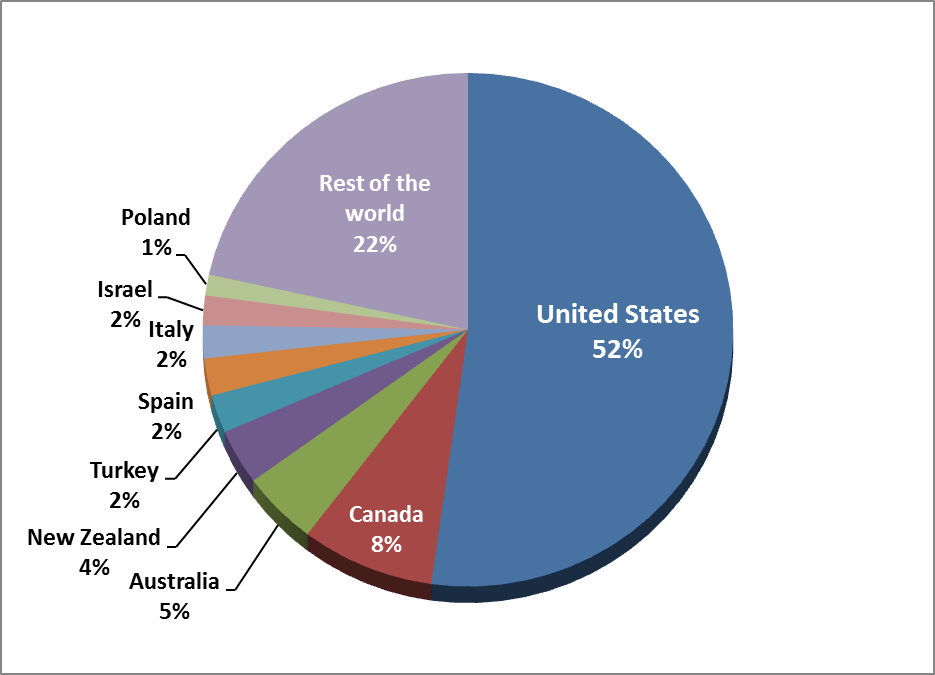

Der von ESET als Win32/Filecoder.BQ erkannte Cryptolocker ist eines der berüchtigsten Beispiele und hat in den letzten zwei Monaten in der Öffentlichkeit sowie in den Medien viel Aufsehen erregt. Am stärksten betroffen waren die U.S.A., wie man der folgenden ESET LiveGrid® Detection Statistik entnehmen kann.

Im vergangenen Monat haben wir eine weitere Filecoder-Familie entdeckt, die aufgrund ihres Namens unsere Aufmerksamkeit erregte: „Cryptolocker 2.0“. Wir haben uns gefragt, ob es sich tatsächlich um eine neue, „verbesserte“ Version der weitverbreiteten Ransomware oder um eine Nachahmung handelt. In diesem Artikel werden wir dieser Frage auf den Grund gehen und den „Cryptolocker 2.0“ – durch ESET Produkte als MSIL/Filecoder.D und MSIL/Filecoder.E identifiziert – mit dem ursprünglichen Cryptolocker vergleichen.

Cryptolocker 2.0 vs. Cryptolocker

Die beiden Malware-Familien verfahren auf eine ähnliche Weise. Nach der Infizierung werden die Ordner des Opfers nach Dateien gescannt, die eine bestimmte Dateiendung besitzen. Diese werden verschlüsselt. Schließlich öffnet sich ein Nachrichtenfenster, in welchem der Nutzer zur Zahlung eines Lösegeldes aufgefordert wird. Beide Malware-Familien nutzen einen öffentlichen Schlüssel des RSA-Kryptosystems. Bei der genaueren Betrachtung der Durchführung können aber einige Unterschiede festgestellt werden.

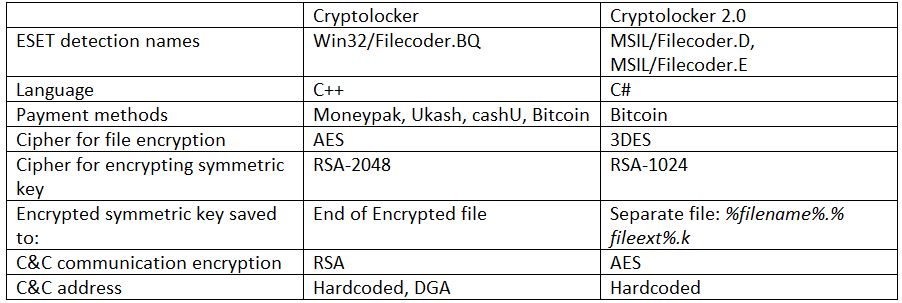

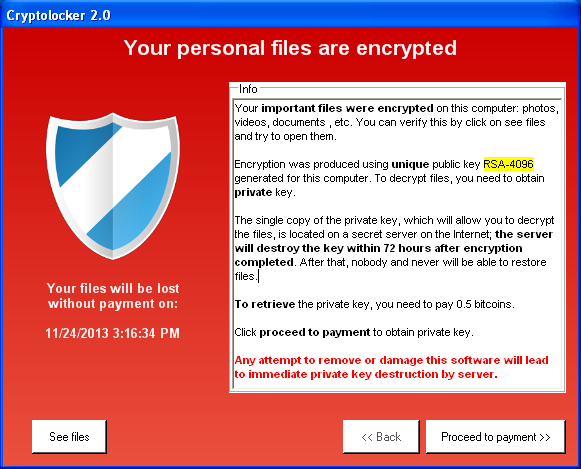

Drei Unterschiede sind direkt sichtbar. Cryptolocker nutzt (wie in der Lösegeldnachricht gesagt wird) RSA-2048, Cryptolocker 2.0 behauptet hingegen RSA-4096 zu benutzen (in Wirklichkeit nutzt er RSA-1024). Cryptolocker 2.0 zeigt zwar eine Deadline an, zu der der private RSA-Schlüsel angeblich vernichtet wird, lässt aber keinen Countdown laufen, wie es bei Cryptolocker der Fall ist. Zuletzt fordert Cryptolocker 2.0 das Lösegeld in Bitcoins, während andere Varianten von Cryptolocker auch MoneyPak, Ukah oder cashU Gutscheine akzeptieren.

Nach der Analyse der Malware zeigten sich weitere Unterschiede. Der erste und auffälligste besteht in der verwendeten Programmsprache. Cryptolocker nutzt Visual C++, Cryptolocker 2.0 C#. Die von der Malware genutzten Dateien und Registrierungsschlüssel sind ebenfalls unterschiedlich, genauso wie die Liste von Dateiendungen, die verschlüsselt wird. Cryptolocker scheint eher auf Unternehmen abzuzielen, denn Bild-, Video- und Musik-Dateien werden nicht verschlüsselt. Cryptolocker 2.0 tut dies sehr wohl. Er zielt unter anderem auf Dateien mit Endungen wie .mp3, .mp4, .jpg, .png, .avi, .mpg, usw. ab.

Nachdem die Malware ausgeführt wurde, kontaktiert sie den C&C Server um einen einmaligen öffentlichen RSA-Schlüssel anzufordern. Dann wird jede Datei, die ein bestimmtes Kriterium erfüllt, verschlüsselt. Dafür wird ein anderer, zufällig generierter 3DES-Schlüssel genutzt, der mithilfe des öffentlichen RSA-Schlüssels verschlüsselt wird. Dieser verschlüsselte Schlüssel wird in eine Hilfsdatei geschrieben. Diese trägt den gleichen Namen und die gleiche Endung wie die verschlüsselte Datei und hat zudem eine zweite, angefügte Endung: „.k“:

%filename%.%fileext%.k

Folglich ist die Entschlüsselung der Dateien nur mithilfe des privaten RSA-Schlüssels möglich, der die Entschlüsselung des 3DES-Schlüssels erlaubt.

Der ursprüngliche Cryptolocker verfährt ähnlich, aber nicht identisch. Er nutzt beispielsweise AES statt 3DES. Außerdem ist der verschlüsselte Schlüssel an den Enden jeder verschlüsselten Datei gespeichert, nicht in einer separaten Datei.

Cryptolocker (Win32/Filecoder.BQ) beinhaltet außerdem einen Domain-Generation-Algorithmus für C&C Adressen, der neue Cryptolocker 2.0 nicht. Einen Überblick über die Unterschiede zwischen den beiden Malware-Familien gibt die folgende Grafik.

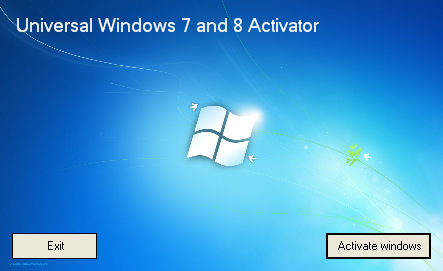

Darüber hinaus beinhaltet der vor kurzem entdeckte Trojaner weitere besondere Merkmale. Die Anwendung öffnet Fenster, in denen Teile von firmeneigener Software imitiert werden, z.B. Microsoft Windows, Microsoft Office, Team Viewer, Adope Photoshop oder sogar ESET Smart Security.

Dabei wird das Fenster je nach binärem Dateinamen gewählt. Nach dem Start wird die Malware auf das System installiert und arbeitet anschließend in dem oben beschriebenen „Ransomware Modus“. Diese Technik der Nachahmung von Software dient als zusätzlicher Verbreitungsmechanismus des Trojaners. Abgesehen von den legalen Aspekten wird hier das große Risiko bei der Nutzung von Software-Raubkopien deutlich.

Cryptolocker 2.0 kann sich außerdem durch Wechselmedien ausbreiten, indem die Inhalte von .exe-Dateien durch die schadhafte Software ersetzt werden.

Die Liste an Funktionsweisen, die in dem Trojaner-Code gezeigt wird, ist ziemlich umfangreich und beinhaltet auch das Klauen von Bitcoin-Geldbeutel-Dateien, das Starten der zulässigen BFGMiner Anwendung oder die Ausführung von DdoS Attacken gegen bestimmte Server. Wir waren aber nicht in der Lage festzustellen, ob diese Funktionen zur Zeit tatsächlich genutzt werden.

Zusammenfassung

Nimmt man all die zuvor genannten Unterschiede zusammen, ist es unwahrscheinlich, dass die Malware, die sich selbst „Cryptolocker 2.0“ nennt, tatsächlich eine neue Version des ursprünglichen Cryptolockers ist. Der Wechsel von C++ zu C# wäre zumindest etwas Unerwartetes und auch die anderen Unterschiede könnten nicht wirklich als „Verbesserung“ bezeichnet werden.

Wahrscheinlicher ist, dass jemand Cryptolocker als Inspiration für eigene illegale Einkünfte genommen hat. Cryptolocker 2.0 ist schließlich nicht der erste Nachahmungsversuch.

Nichtsdestotrotz stellt die als MSIL/Filecoder.D oder MSIL/Filecoder.E erkannte Ransomware eine Gefahr dar. Deshalb sollten Sie ihre Daten stets absichern.

Zusätzlich empfehlen wir unseren Nutzern ein Update auf Version 7 unseres Sicherheitsprodukts (ESET Smart Security und ESET NOD32 Antivirus), um in den Genuss des Advanced Memory Scanners zu kommen, der bereits mehrfach unter Beweis stellen konnte, neue Malware-Varianten inklusive verschiedenster Erpressersoftwares zuverlässig erkannt und blockiert zu haben.