Cyberkriminelle sind wenden sich gerne unter dem Deckmantel von Personalverantwortlichen an ihre Opfer wenden und locken sie mit gefälschten Stellenangeboten. Schließlich stellen Jobsuchende eine ideale Opfergruppe dar: Sie sind offen für neue Kontakte und bereit, manches auf sich zu nehmen. Seit Anfang 2024 haben ESET Forscher eine Reihe bösartiger Aktivitäten beobachtet, deren Ursprung wahrscheinlich in Nordkorea oder verbündeten Staaten liegt. Bei diesen Angriffen gaben sich die Hacker als Headhunter aus und versuchten, ihre Ziele mit Softwareprojekten zu locken. Ihre Schadsoftware verteilten sie dabei im Rahmen von Codierungsaufgaben, wie sie in der Branche üblich sind. Wir hat dieses Aktivitätscluster DeceptiveDevelopment genannt.

Im Rahmen eines vorgetäuschten Bewerbungsgesprächs bitten die Hintermänner von DeceptiveDevelopment ihre Zielpersonen, einen Programmiertest durchzuführen. Dabei kann es sich z. B. um das Hinzufügen einer Funktion zu einem bestehenden Projekt handeln. Die dafür erforderlichen Dateien werden in der Regel in privaten Repositories auf GitHub oder anderen ähnlichen Plattformen gehostet. Diese Dateien sind allerdings trojanisiert: Sobald er das Projekt herunterlädt und ausführt, wird der Computer des Opfers mit der Schadsoftware BeaverTail infiziert. Hierbei handelt es sich nur um die erste von zwei Phasen des Angriffs.

DeceptiveDevelopment wurde erstmals im Jahr 2023 von Phylum und Unit 42 öffentlich beschrieben und bereits teilweise unter den Namen Contagious Interview und DEV#POPPER dokumentiert. Wir haben die Aktivitäten der Hacker, die anfänglichen Zugriffsmethoden, die Netzwerkinfrastruktur und das Toolset weiter analysiert, einschließlich neuer Versionen der beiden von DeceptiveDevelopment verwendeten Malware-Familien - InvisibleFerret und BeaverTail.

Die wichtigsten Punkte dieses Blogposts:

- DeceptiveDevelopment zielt auf freiberufliche Softwareentwickler ab. Die Hacker erreichen ihre Opfer per Spearphishing auf Websites zur Stellensuche und haben es auf Kryptowährungs-Geldbörsen und Anmeldeinformationen aus Browsern und Passwortmanagern abgesehen.

- Die Operation ist seit mindestens November 2023 aktiv und verwendet hauptsächlich zwei Malware-Familien - BeaverTail (Infostealer, Downloader) und InvisibleFerret (Infostealer, RAT).

- Die Taktiken, Techniken und Verfahren (TTPs) von DeceptiveDevelopment ähneln denen mehrerer anderer bekannter, mit Nordkorea verbündeter Operationen.

Die Forscher entdeckten diese DeceptiveDevelopment-Kampagne erstmals Anfang 2024, als sie auf GitHub gehostete Trojaner-Projekte fanden. Interessant hierbei: Der bösartige Code war am Ende langer Kommentare versteckt, wodurch er effektiv aus dem Blickfeld verschwand. Diese Projekte lieferten die Malware BeaverTail und InvisibleFerret. Neben der Analyse der beiden Malware-Familien begannen untersuchten sie auch die C&C-Infrastruktur hinter der Kampagne. Seitdem verfolgen die Forscher die Aktivitäten rund um DeceptiveDevelopment. Dieser Blogpost beschreibt die TTPs dieser Kampagne sowie die verwendete Schadsoftware.

Profil von DeceptiveDevelopment

DeceptiveDevelopment ist ein mit Nordkorea verbundenes Aktivitätscluster, das wir derzeit keinem bekannten Bedrohungsakteur zuordnen können. Die Betreiber von DeceptiveDevelopment zielen auf Softwareentwickler unter Windows, Linux und macOS ab. Sie stehlen in erster Linie Kryptowährungen und betreiben womöglich auch Cyberspionage.

Um an ihre Ziele heranzukommen, verwenden die Hacker gefälschte Anwerberprofile in sozialen Medien, nicht unähnlich der Lazarus-Gruppe in Operation DreamJob (wie in diesem WeLiveSecurity-Blogpost beschrieben). Während Operation DreamJob jedoch auf Verteidigungs- und Raumfahrtingenieure abzielte, wendet sich DeceptiveDevelopment an freiberufliche Softwareentwickler, die häufig an Kryptowährungsprojekten beteiligt sind. Um die Computer seiner Opfer zu kompromittieren, stellt DeceptiveDevelopment seinen Zielpersonen trojanisierte Coding-Projekte zur Verfügung. Diese bauen dann im Rahmen eines fingierten Bewerbungsgesprächs Hintertüren in die Systeme ihrer Opfer ein.

Viktimologie

Die primären Ziele dieser DeceptiveDevelopment-Kampagne sind Softwareentwickler, vor allem solche, die an Kryptowährungs- und dezentralen Finanzprojekten beteiligt sind. Die Angreifer unterscheiden nicht nach geografischem Standort und zielen darauf ab, so viele Opfer wie möglich zu kompromittieren, um die Wahrscheinlichkeit zu erhöhen, erfolgreich Geldmittel und Informationen zu erbeuten.

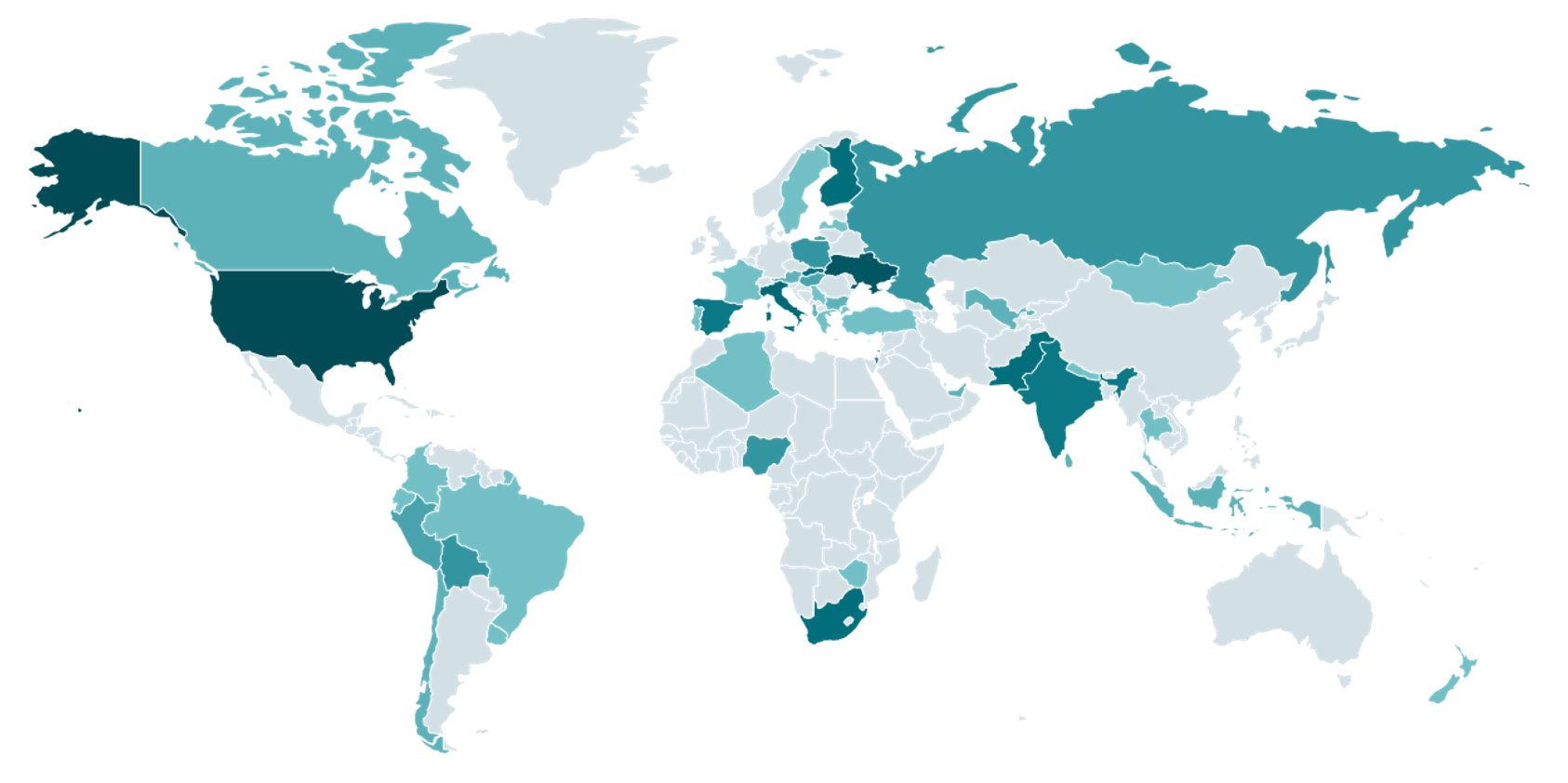

ESET hat Hunderte von verschiedenen Opfern auf der ganzen Welt (Abb.1) beobachtet, die alle drei großen Betriebssysteme - Windows, Linux und macOS - verwenden. Sie reichten von Junior-Entwicklern, die gerade ihre freiberufliche Karriere begonnen hatten, bis hin zu sehr erfahrenen Fachleuten auf diesem Gebiet. Die Forscher haben nur Unterhaltungen zwischen Angreifern und Opfern in englischer Sprache beobachtet. Allerdings ist es auch möglich, dass die die Angreifer Übersetzungstools verwenden, um mit Opfern zu kommunizieren.

Zuschreibung

Die Forscher gehen davon aus, dass DeceptiveDevelopment ein mit Nordkorea verbundener Akteur ist. Dafür sprechen mehrere Faktoren:

- ESET hat Verbindungen zwischen GitHub-Konten, die von den Angreifern kontrolliert werden, und Konten mit gefälschten Lebensläufen beobachtet, die von nordkoreanischen IT-Mitarbeitern verwendet werden. Diese Personen bewerben sich unter falschen Identitäten bei ausländischen Unternehmen, um Gehälter zur Finanzierung des Regimes zu kassieren. Die beobachteten GitHub-Profile weisen Verbindungen untereinander auf und zu DeceptiveDevelopment auf. Zudem enthielten sie gefälschte Lebensläufe und anderes Material, das mit der Tätigkeit nordkoreanischer IT-Mitarbeiter in Verbindung stand. Ähnliche Verbindungen wurden auch von Unit42 beobachtet. Leider wurden die GitHub-Seiten abgeschaltet, bevor alle Beweise aufgezeichnet werden konnten.

- Die TTPs (Verwendung von gefälschten Anwerbern, trojanisierten Stellenausschreibungen und bei Vorstellungsgesprächen verwendeter Software) ähneln anderen mit Nordkorea verbundenen Aktivitäten(Moonstone Sleet und die Kampagnen DreamJob und DangerousPassword von Lazarus).

Zusätzlich zu den Verbindungen zwischen den GitHub-Profilen ist die in DeceptiveDevelopment verwendete Schadsoftware recht einfach. Dies deckt sich mit den Berichten von Mandiant, die der schadhaften Software eine mangelhafte Qualität bescheinigt.

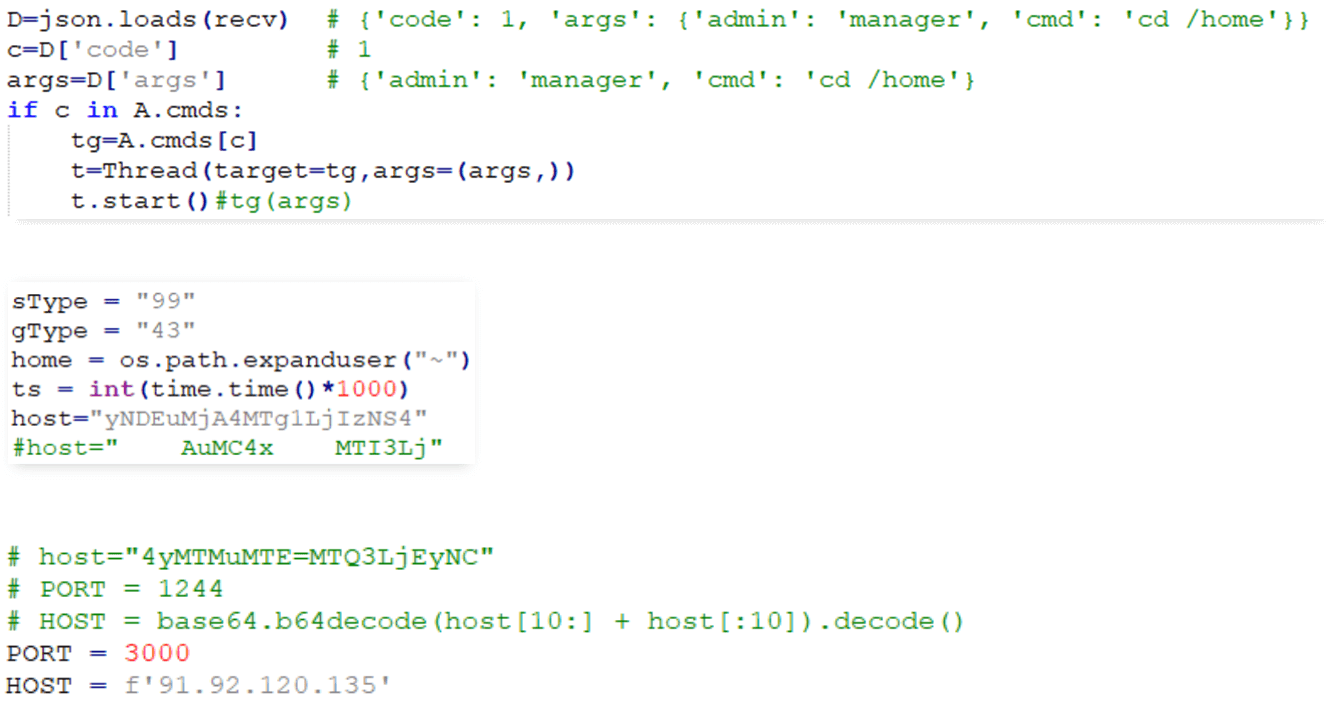

Bei der Überwachung der DeceptiveDevelopment-Aktivitäten konnten die Forscher zahlreiche Fälle beobachten, die auf eine mangelnde Detailgenauigkeit der Bedrohungsakteure hinweisen. In einigen Fällen versäumten es die Autoren, Entwicklungsnotizen zu entfernen oder die für Entwicklung und Tests verwendeten lokalen IP-Adressen auszukommentieren. Sie sahen auch Beispiele, bei denen die Programmierer anscheinend vergessen hatten, die C&C-Adresse zu verschleiern, nachdem sie sie geändert hatten; dies ist in Abbildung 2 zu sehen. Darüber hinaus verwendet die Malware frei verfügbare Verschleierungs-Tools, zu denen manchmal Links in Code-Kommentaren hinterlassen werden.

Eine tiefergehende Analyse finden Sie im englischen Original-Blogpost "DeceptiveDevelopment targets freelance developers" auf Welivesecurity.com.