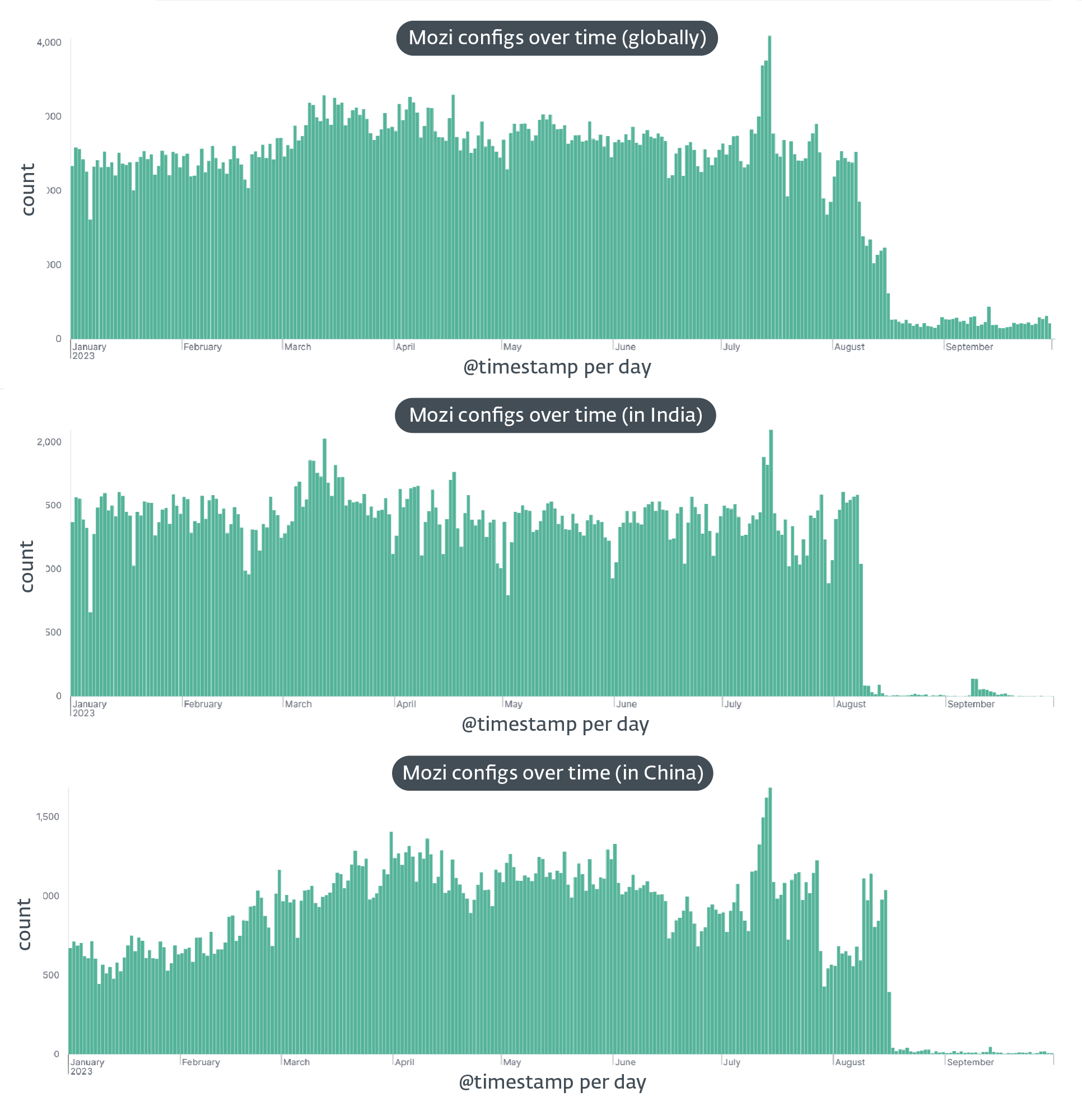

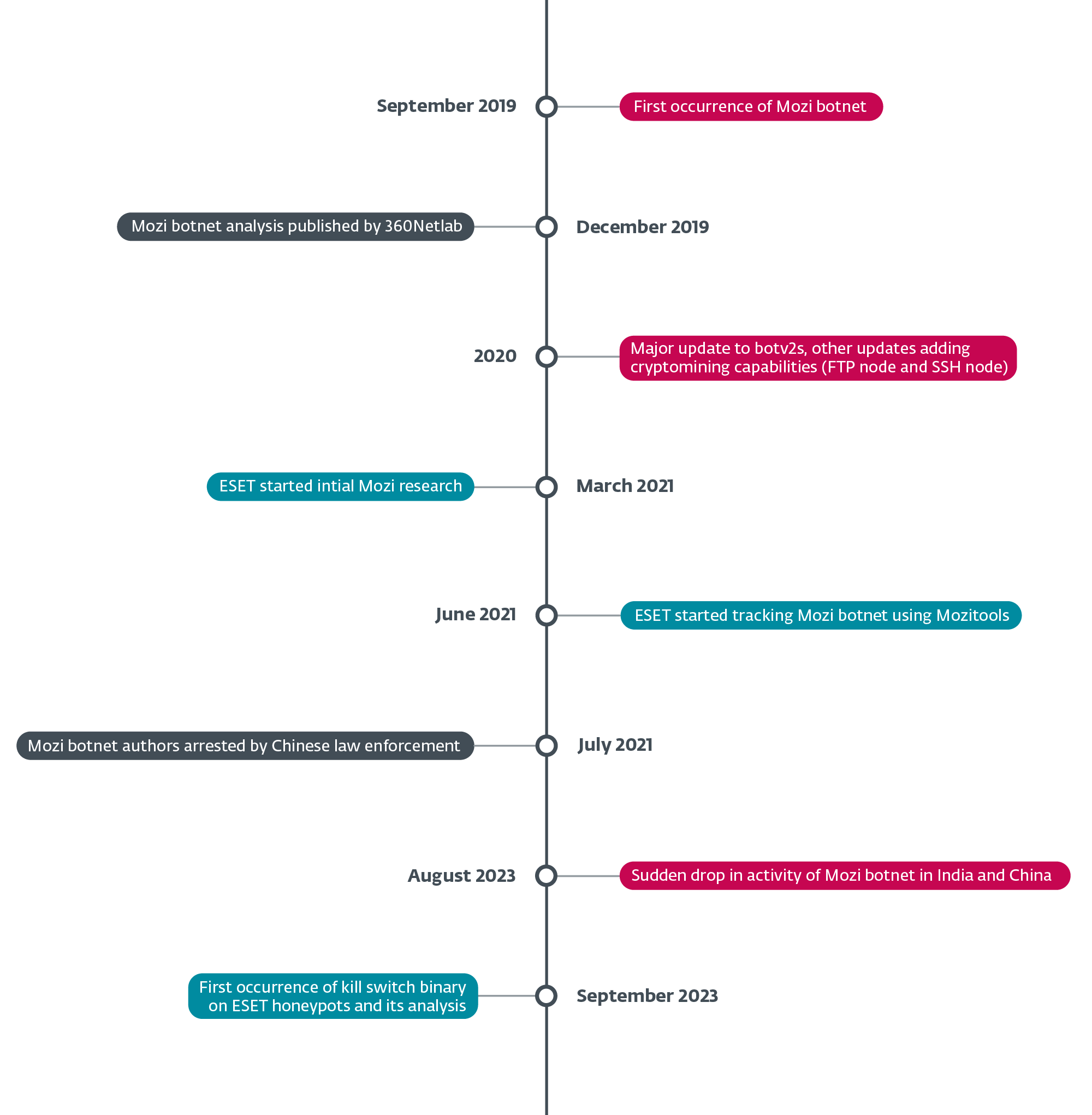

Im August 2023 erlebte das berüchtigte Mozi-Botnet, das dafür berüchtigt ist, jedes Jahr Schwachstellen in Hunderttausenden von IoT-Geräten auszunutzen, einen plötzlichen und unerwarteten Einbruch der Aktivität. Dieses mysteriöse Verschwinden, das zuerst am 8. August 2023 in Indien und eine Woche später am 16. August in China beobachtet wurde, nahm den Mozi-Bots den Großteil ihrer Funktionalität.

Unsere Untersuchung dieses Ereignisses führte zur Entdeckung eines "Kill-Switch" am 27. September 2023. Wir entdeckten die Kontroll-Payload (Konfigurationsdatei) in einer UDP-Nachricht (User Datagram Protocol), der die typische Verkapselung des BT-DHT-Protokolls (Distributed Sloppy Hash Table) fehlte. Die Person oder Gruppe, die hinter dem Takedown steckt, schickte die Kontroll-Payload acht Mal und wies den Bot jedes Mal an, ein Update von sich selbst über HTTP herunterzuladen und zu installieren.

Der Kill-Switch demonstrierte mehrere Funktionen, darunter:

- beenden ("killen") des übergeordneten Prozesses, d. h. der ursprünglichen Mozi-Malware,

- Deaktivierung einiger Systemdienste wie sshd und dropbear,

- ersetzen der Original-Mozi-Datei durch sich selbst,

- ausführen einiger Router-/Gerätekonfigurationsbefehle,

- deaktivieren des Zugriffs auf verschiedene Ports (

iptables -j DROP), und - einrichten der gleichen Persistenz wie die ersetzte Original-Mozi-Datei

Wir haben zwei Versionen der Kontroll-Payload identifiziert, wobei die neueste als "Verpackung" fungiert, die die erste mit geringfügigen Änderungen enthält, wie z. B. das Hinzufügen einer Funktion zum Pingen eines Remote-Servers, die wahrscheinlich für statistische Zwecke gedacht ist.

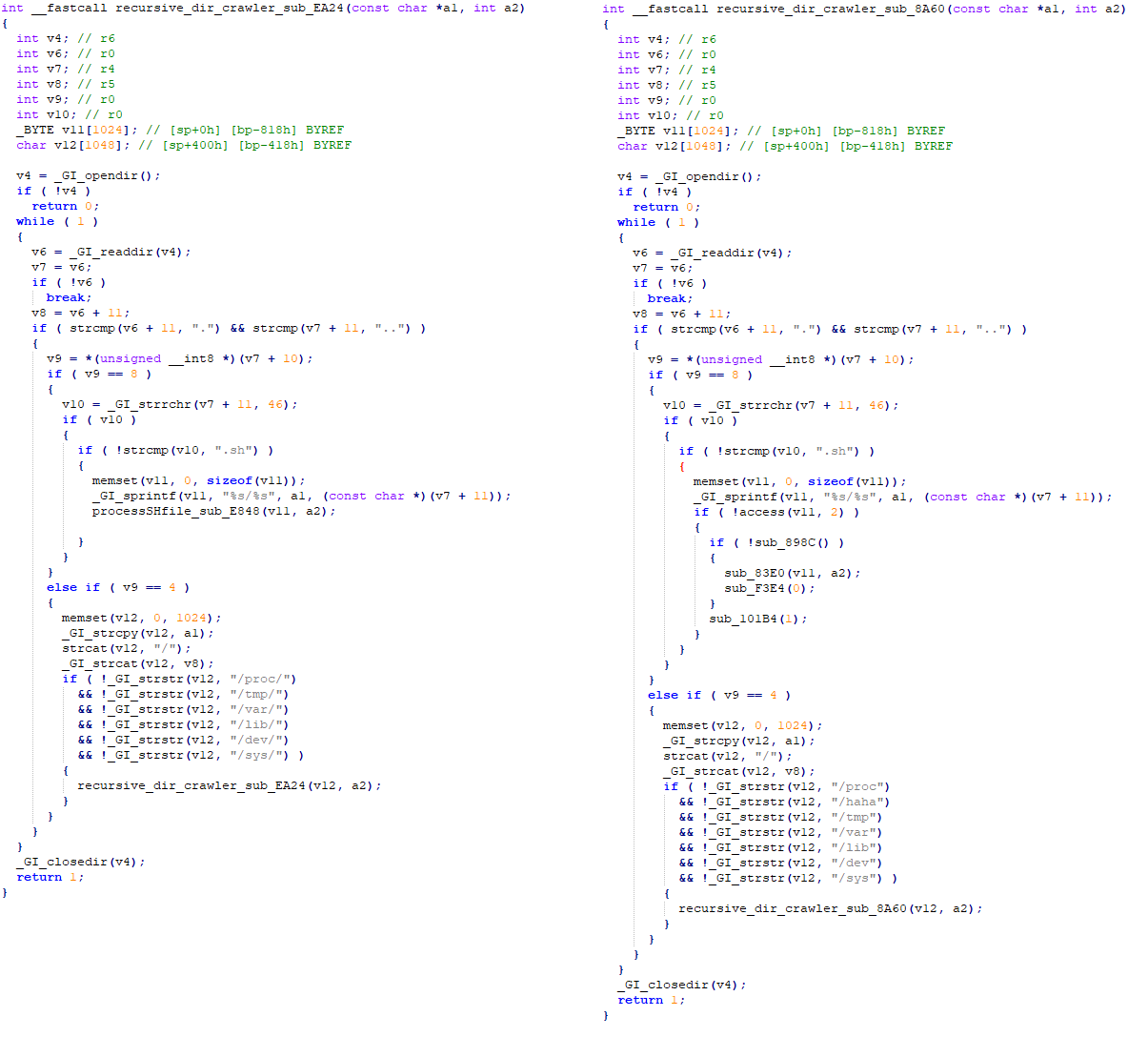

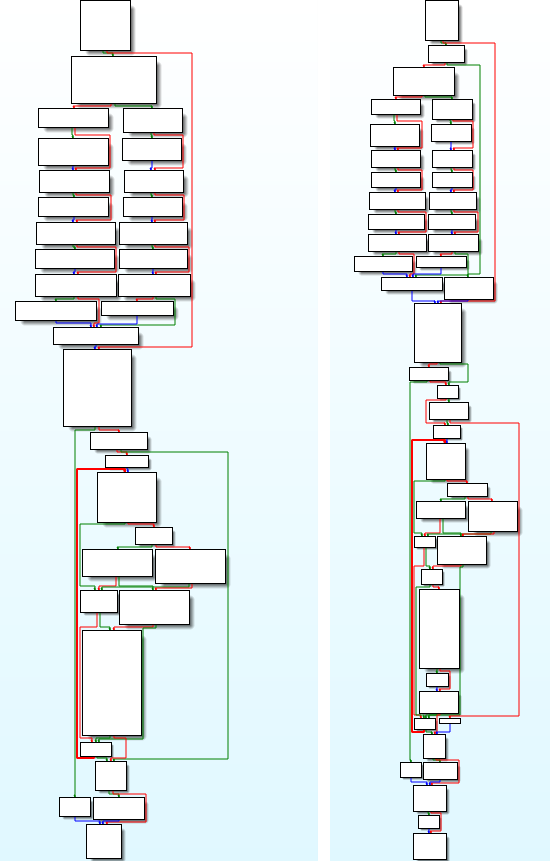

Trotz der drastischen Verringerung der Funktionalität haben die Mozi-Bots ihre Persistenz beibehalten, was auf eine absichtliche und kalkulierte Abschaltung hindeutet. Unsere Analyse des Kill-Switch zeigt eine starke Verbindung zwischen dem ursprünglichen Quellcode des Botnets und den kürzlich verwendeten Binärdateien sowie die Verwendung der richtigen privaten Schlüssel zum Signieren der Kontroll-Payload (siehe Abbildung 2).

Dies führt uns zu der Hypothese, dass es zwei mögliche Urheber dieses Takedowns gibt: die Ersteller des Mozi-Botnetzes oder die chinesischen Strafverfolgungsbehörden, die die Ersteller zur Zusammenarbeit zwingen. Die Tatsache, dass zuerst Bots in Indien und dann in China ins Visier genommen wurden, deutet darauf hin, dass die Abschaltung absichtlich erfolgte, wobei ein Land zuerst und das andere eine Woche später ins Visier genommen wurde.

Der Untergang eines der produktivsten IoT-Botnets ist ein faszinierender Fall von Cyberforensik, der uns interessante technische Informationen darüber liefert, wie solche Botnets in der freien Wildbahn erstellt, betrieben und zerlegt werden. Wir untersuchen diesen Fall weiter und werden in den kommenden Monaten eine detaillierte Analyse veröffentlichen. Doch vorerst bleibt die Frage bestehen: Wer hat Mozi getötet?

IoCs

Dateien

|

SHA-1 |

Filename |

Detection |

Description |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Original Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi bot kill switch. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

157.119.75[.]16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch hosting server |

MITRE ATT&CK-Techniken

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Virtual Private Server |

The Mozi kill switch operators rented a server at eflycloud.com to host the update files. The Mozi kill switch operators rented multiple servers that send payloads on BT-DHT networks. |

|

|

Initial Access |

Exploit Public-Facing Application |

The Mozi kill switch operators sent an update command to Mozi clients on a BT-DHT network. |

|

|

Persistence |

Boot or Logon Initialization Scripts: RC Scripts |

The kill switch creates multiple scripts, such as /etc/rc.d/rc.local, to establish persistence. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol |

The kill switch sends an ICMP ping to the operator perhaps for the purpose of monitoring. |

|

|

Impact |

Service Stop |

The kill switch stops the SSH service and blocks access to it with iptables. |