Immer mehr Menschen ziehen es heutzutage vor, Waren online zu kaufen. Und warum auch nicht? Es ist bequem, die Waren werden bis an die Haustür geliefert, und wenn Sie sich für einen der vielen Online-Marktplätze entscheiden, können Sie sogar etwas Geld sparen. Leider wird dies von Betrügern missbraucht, die es auf diese Dienste und ihre Kunden abgesehen haben, um selbst davon zu profitieren. Sie können ein Angebot für Waren erstellen, die ihnen nicht gehören oder die sie nicht verkaufen wollen. Sobald das Opfer bezahlt hat, verschwinden sie scheinbar im Äther.

Kürzlich haben wir den Quellcode eines Toolkits gefunden, das Betrügern bei ihren Bemühungen so sehr hilft, dass sie nicht besonders versiert sein müssen, sondern nur eine "silberne Zunge" brauchen, um ihre Opfer zu überzeugen. Dieses Toolkit ist als Telegram-Bot implementiert, der, wenn er aktiviert ist, mehrere einfach zu navigierende Menüs in Form von anklickbaren Schaltflächen bereitstellt, die viele Scammer gleichzeitig beherbergen können. In diesem Blogpost werden wir uns auf die Analyse und die Funktionen des Toolkits sowie auf die Struktur der Gruppe(n) konzentrieren, die es verwenden. Wir haben dieses Toolkit Telekopye genannt.

Dieser Blogpost ist der erste Teil einer zweiteiligen Serie, in der wir Telekopye genauer unter die Lupe nehmen und einige der wichtigsten Funktionen vorstellen, die für Betrüger sehr hilfreich sind. Im zweiten Teil werden wir uns mehr auf den Gruppenbetrieb konzentrieren.

Die wichtigsten Punkte in diesem Blogpost

- Telekopye ist ein Toolkit, das als Telegram-Bot arbeitet und Betrügern hilft, ihre Opfer auszunutzen.

- Telekopye zielt auf Online-Marktplätze ab, hauptsächlich (aber nicht ausschließlich) auf solche, die in Russland beliebt sind.

- Telekopye erstellt Phishing-Webseiten aus vordefinierten Vorlagen und generiert und versendet Phishing-E-Mails und SMS-Nachrichten.

- Die Benutzer und Betreiber von Telekopye sind in einer klaren Hierarchie organisiert.

Übersicht

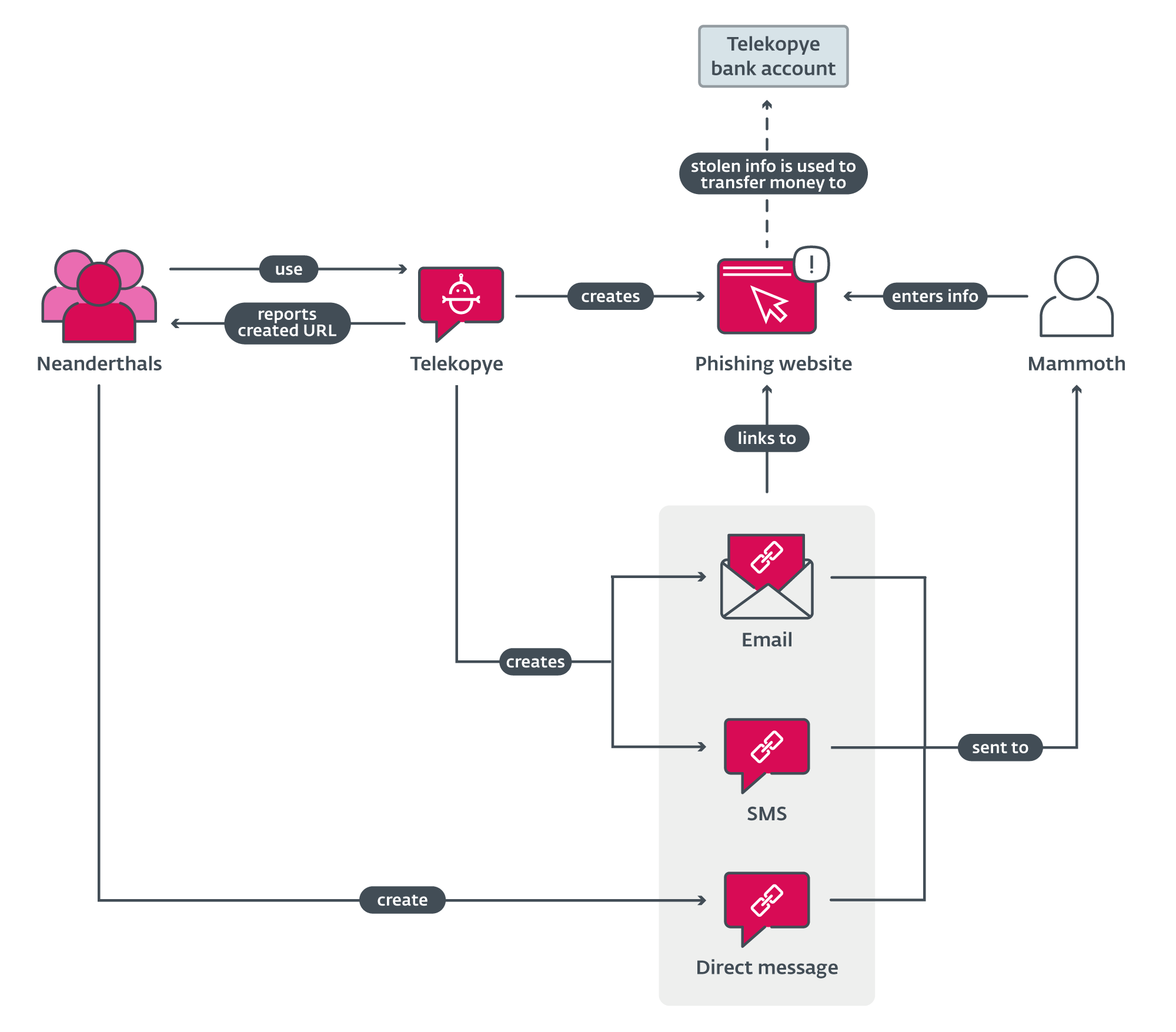

Wir haben den Namen Telekopye als Portmanteau von Telegram und kopye (копье), dem russischen Wort für Speer, erfunden, da hier sehr gezieltes (aka Spear-) Phishing betrieben wird. Die Opfer dieser Betrugsmasche werden von den Betrügern Mammuts genannt (siehe Abbildung 1), und mehrere Hinweise deuten auf Russland als Herkunftsland der Autoren und Nutzer des Toolkits hin. Der Klarheit halber und der gleichen Logik folgend, werden wir die Betrüger, die Telekopye verwenden, als Neandertaler bezeichnen.

Abbildung 1. Eines der Meme (Mammut verloren) aus einer von den Neandertalern geposteten Gruppenkonversation

Telekopye wurde mehrfach bei VirusTotal hochgeladen, vor allem aus Russland, der Ukraine und Usbekistan, von wo aus die Neandertaler in der Regel operieren, wenn man von der Sprache ausgeht, die in den Kommentaren im Code verwendet wird (wir haben in Klammern in verschiedenen Bildern in diesem Blogpost maschinelle Übersetzungen ins Englische hinzugefügt), sowie von der Mehrzahl der Zielmärkte. Auch wenn die Hauptziele der Neandertaler in Russland beliebte Online-Märkte wie OLX und YULA sind, haben wir festgestellt, dass ihre Ziele auch Online-Märkte sind, die nicht in Russland beheimatet sind, wie BlaBlaCar oder eBay, und sogar andere, die nichts mit Russland gemeinsam haben, wie JOFOGAS und Sbazar. Um zu verdeutlichen, wie groß einige dieser Marktplätze sind, hatte die OLX-Plattform laut Fortune im Jahr 2014 11 Milliarden Seitenaufrufe und 8,5 Millionen Transaktionen pro Monat.

Wir konnten mehrere Versionen von Telekopye sammeln, was auf eine kontinuierliche Entwicklung schließen lässt. Alle diese Versionen werden zum Erstellen von Phishing-Webseiten und zum Versenden von Phishing-E-Mails und -SMS-Nachrichten verwendet. Darüber hinaus können einige Versionen von Telekopye Daten der Opfer (in der Regel Kartendaten oder E-Mail-Adressen) auf der Festplatte speichern, auf der der Bot ausgeführt wird. Telekopye ist sehr vielseitig, enthält aber keine Chatbot-KI-Funktionalität. Daher führt es die Betrügereien nicht selbst aus, sondern erleichtert nur die Erstellung von Inhalten, die in solchen Betrügereien verwendet werden. Im Juli 2023 entdeckten wir neue Domains, die zum Modus Operandi der Telekopye-Betreiber passen und daher immer noch aktiv sind. Die letzte Version von Telekopye, die wir finden konnten, stammt vom 11. April 2022. Wir gehen davon aus, dass Telekopye seit mindestens 2015 im Einsatz ist und dass es, basierend auf Gesprächsfetzen zwischen Neandertalern, von verschiedenen Scammergruppen genutzt wird.

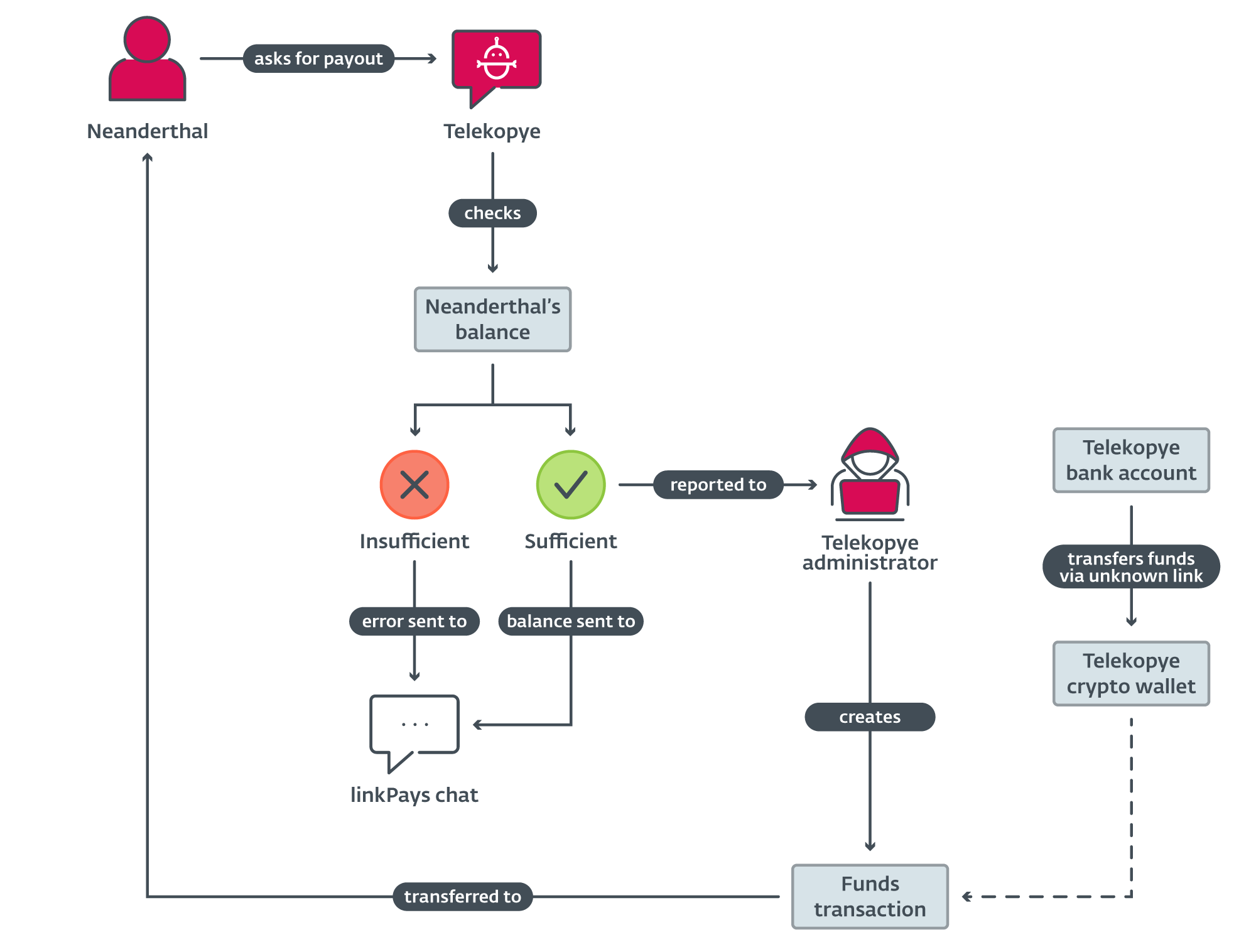

Telekopye-Betrugsszenario

Dank der menschlichen Natur scheint es sehr einfach zu sein, auf Online-Marktplätzen zu betrügen. Wie in Abbildung 2 zu sehen ist, gibt es in der Regel mehrere Hauptbestandteile des Scams, denen die Neandertaler folgen. Zuerst finden die Neandertaler ihre Opfer (Mammuts). Dann versuchen sie, deren Vertrauen zu gewinnen und sie davon zu überzeugen, dass sie legitim sind (warum dies notwendig ist, wird in Teil 2 erläutert). Wenn die Neandertaler glauben, dass ein Mammut ihnen ausreichend vertraut, erstellen sie mit Telekopye eine Phishing-Webseite aus einer vorgefertigten Vorlage und senden die URL an das Mammut (die URL kann auch per SMS oder E-Mail verschickt werden). Nachdem das Mammut seine Kartendaten über diese Seite eingegeben hat, verwenden die Neandertaler diese Kartendaten, um Geld von der Kredit-/Debitkarte des Mammuts zu stehlen, während sie das Geld mit verschiedenen Techniken verstecken, wie z. B. durch Kryptowährung waschen. Anhand mehrerer Gesprächsfetzen gehen wir davon aus, dass einige Krypto-Mixer beteiligt sind. Es gibt eine fehlende Verbindung zwischen dem Betrug am Mammut und der Auszahlung an die Neandertaler, die normalerweise in Kryptowährung erfolgt.

Telekopye-Funktionalität

Telekopye verfügt über mehrere verschiedene Funktionen, die die Neandertaler in vollem Umfang nutzen können. Zu diesen Funktionen gehören das Versenden von Phishing-E-Mails, das Erstellen von Phishing-Webseiten, das Versenden von SMS-Nachrichten, das Erstellen von QR-Codes und das Erstellen von Phishing-Screenshots. In den folgenden Abschnitten werden wir uns auf die nützlichsten Teile von Telekopye für den durchschnittlichen Neandertaler konzentrieren.

Schnittstelle

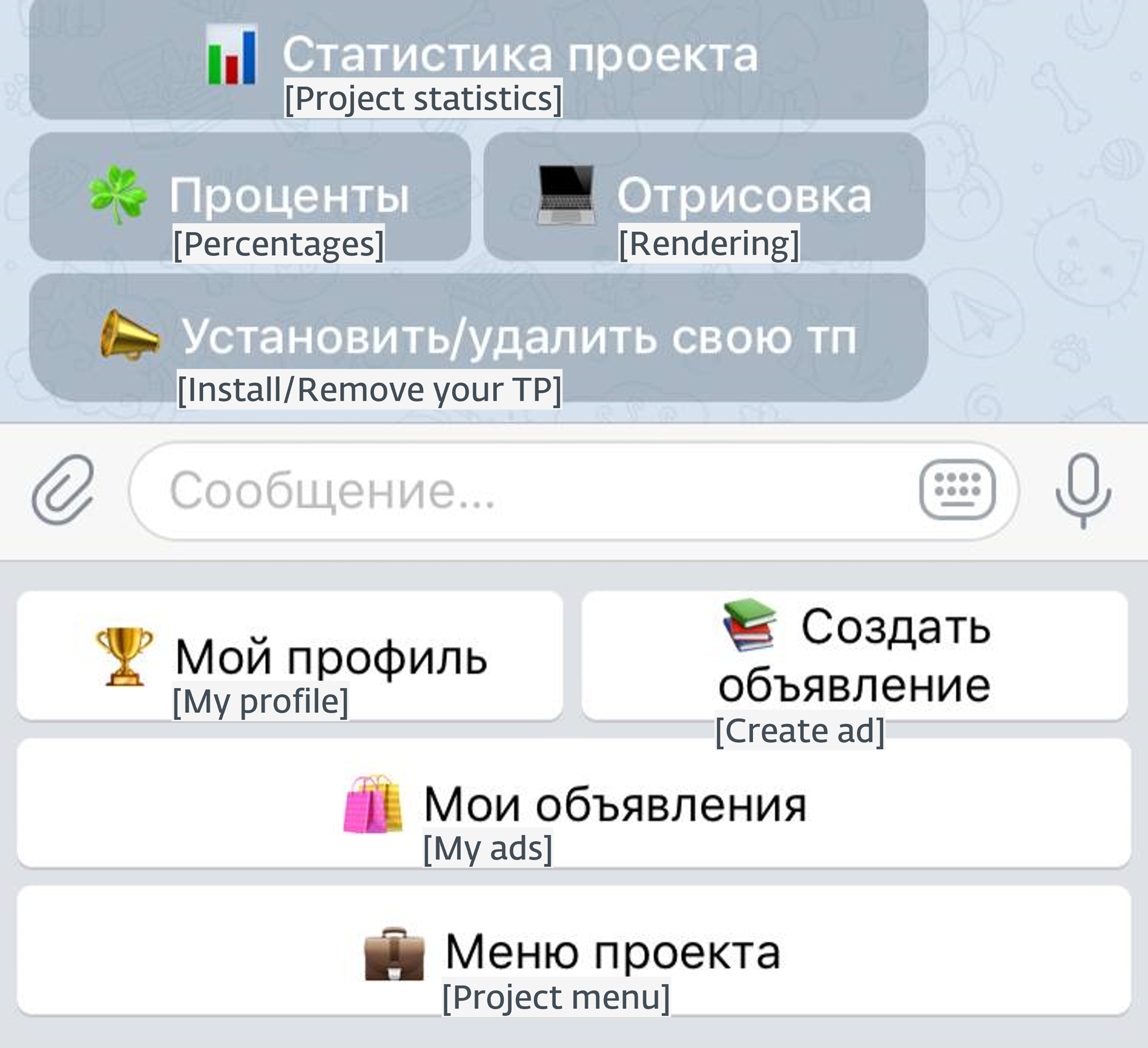

Jede Telegram-Gruppe, die Telekopye nutzt, besteht aus einem oder mehreren Neandertalern, die gleichzeitig und unabhängig voneinander arbeiten. Die Funktionalität wird über Schaltflächen angeboten, wahrscheinlich um den Neandertalern das Betrügen zu erleichtern.

Abbildung 3 zeigt eines der Menüs von Telekopye in einer funktionierenden Telegram-Gruppe. Besonders erwähnenswert sind die Schaltflächen "My ads" (Meine Anzeigen), die alle geöffneten Inserate (laufende Betrugsanzeigen) jedes Neandertalers anzeigen, und "My profile" (Mein Profil), die es den Neandertalern ermöglichen, ihre Profilinformationen auf dieser Plattform zu sehen, z. B. die Anzahl der durchgeführten Betrügereien, den Geldbetrag, der für die nächste Auszahlung bereitsteht, usw.

Abbildung 3. Beispiel einer Telekopye-Benutzeroberfläche in einer Telegram-Gruppe

Generierung von Phishing-Seiten

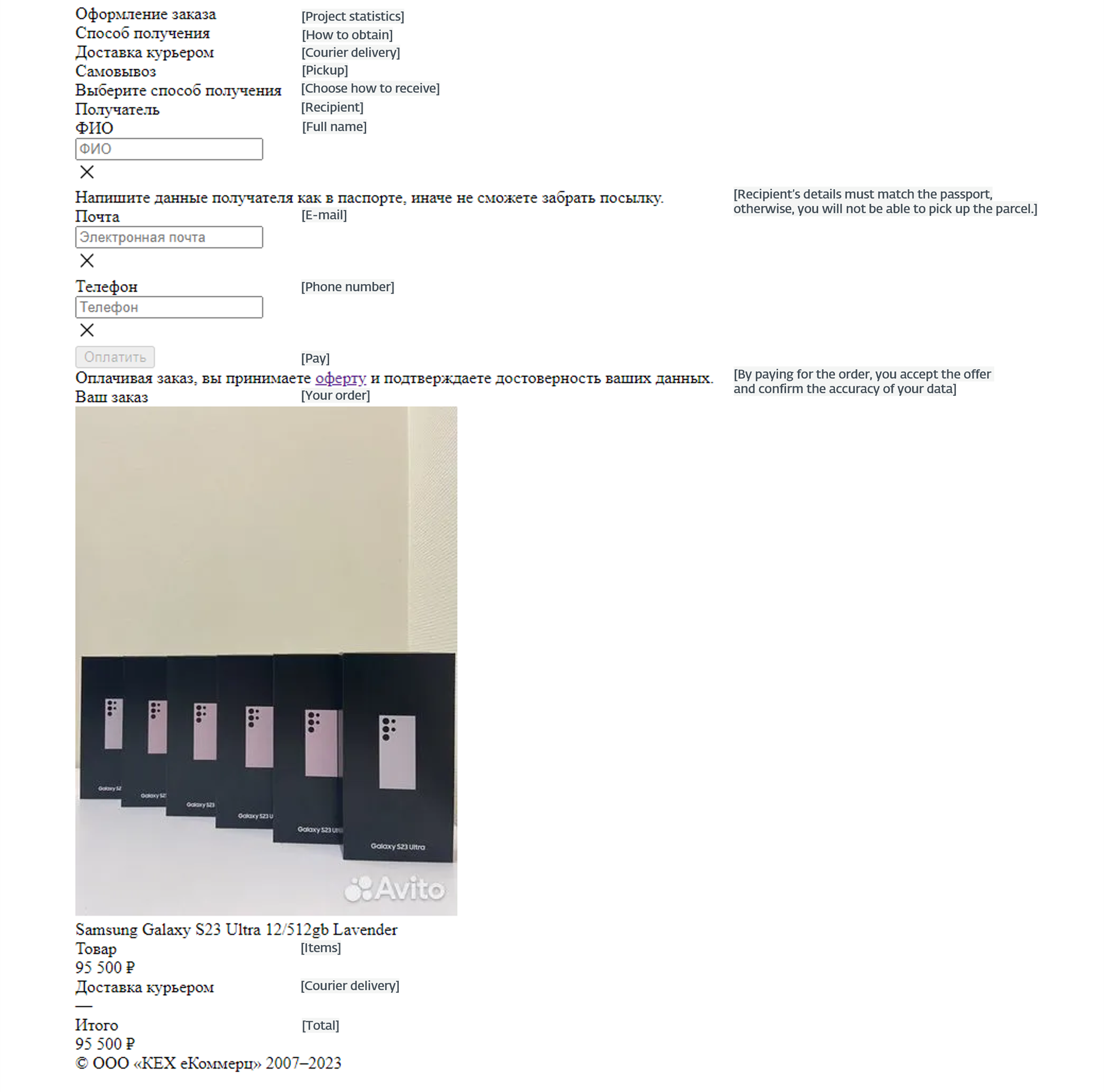

Das Hauptmerkmal von Telekopye ist die Erstellung von Phishing-Webseiten aus vordefinierten HTML-Vorlagen auf Anfrage. Ein Neandertaler muss den Geldbetrag, den Produktnamen und, basierend auf der Vorlage, zusätzliche Informationen wie den Ort, an den das Produkt geschickt werden soll, ein Bild, das "Gewicht" und den Namen des Käufers angeben. Dann nimmt Telekopye all diese Informationen und erstellt eine Phishing-Webseite. Diese Phishing-Webseiten sind so gestaltet, dass sie verschiedene Zahlungs-/Bank-Login-Seiten, Kredit-/Debitkarten-Zahlungsgateways oder einfach Zahlungsseiten verschiedener Websites imitieren.

Um die Erstellung von Phishing-Webseiten zu vereinfachen, sind diese Website-Vorlagen nach Zielländern geordnet. Abbildung 4 zeigt ein einfaches Erstellungsmenü, in dem einige Vorlagen nach verschiedenen Ländern sortiert sind. Der einzige Ausreißer ist BlaBlaCar für länderunabhängige Carsharing-Dienste.

Abbildung 4. Erstellungsmenü für verschiedene Phishing-Seiten. Beachten Sie, dass die schwedische Flagge in der oberen rechten Ecke fälschlicherweise mit der Schweiz in Verbindung gebracht wird.

Abbildung 5 zeigt eine solche Phishing-Webseite, die wahrscheinlich noch nicht ganz ausgereift ist.

Abbildung 5. Ausgefüllte, unvollständige Phishing-Website-Vorlage (maschinelle Übersetzungen in Klammern)

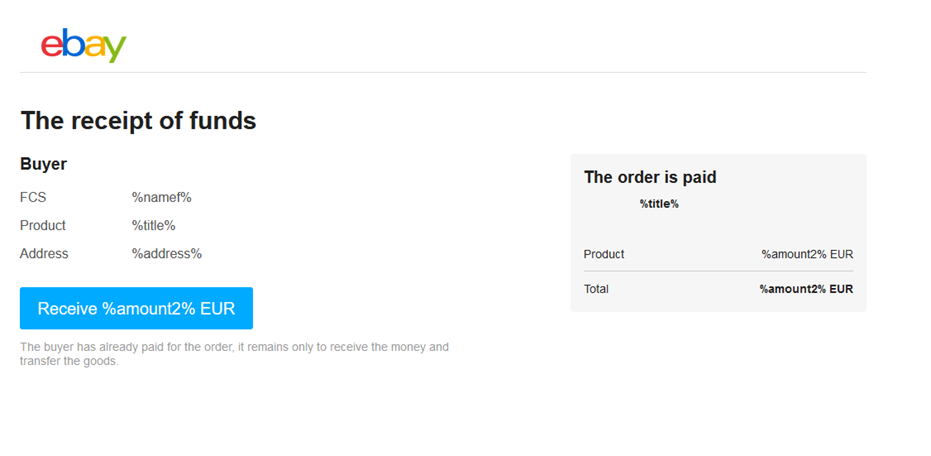

Das fertige Produkt ist in Abbildung 6 zu sehen, eine eBay-Webseitenattrappe, die vom Original kaum zu unterscheiden ist (oder zumindest so aussieht, wie man es von einer legitimen Website erwarten würde). Durch Klicken auf die Schaltfläche "Receive %amount2% EUR" wird einem Mammut ein gefälschtes Kredit-/Debitkarten-Gateway angezeigt.

Abbildung 6. Fertige Vorlage für eine Phishing-Webseite, die sich als eBay ausgibt

Diese Phishing-Domains sind nicht leicht zu erkennen. Normalerweise registrieren Neandertaler eine Domain und erstellen dann Subdomains für jeden anvisierten Marktplatz, so dass die endgültige URL mit dem erwarteten Markennamen beginnt. In Tabelle 1 sehen Sie, dass nur eine Domain - olx.id7423[.]ru - für den beliebten Marktplatz OLX verwendet wird. Ein Beispiel für eine legitime Domain für den OLX-Marktplatz ist olx.ua. Kurz gesagt, sie verwenden in der Regel .ru als Top-Level-Domain und verschieben Second-Level-Domains an die Stelle der Third-Level-Domain.

Tabelle 1. Beispiele für verschiedene Domänen, die für Phishing verwendet werden

|

Service name (RU) |

Service name |

Phishing domain |

Legitimate domain |

|

Авито |

Avito |

avito.id7423[.]ru |

avito.ru |

|

Юла |

Youla |

youla.id7423[.]ru |

youla.ru |

|

Боксберри |

Boxberry |

boxberry.id7423[.]ru |

boxberry.ru |

|

Сдек |

Cdek |

cdek.id7423[.]ru |

cdek.ru |

|

Авито Аренда |

Avito-rent |

avito-rent.id7423[.]ru |

avito.ru |

|

OLX KZ |

OLX |

olx.id7423[.]ru |

olx.kz |

|

Куфар |

Kufar |

kufar.id7423[.]ru |

kufar.by |

|

OLX UZ |

OLX UZ |

olx.id7423[.]ru |

olx.uz |

|

OLX RO |

OLX RO |

olx.id7423[.]ru |

olx.ro |

|

OLX PL |

OLX PL |

olx.id7423[.]ru |

olx.pl |

|

OLX UA |

OLX UA |

olx.id7423[.]ru |

olx.ua |

|

СБАЗАР |

Sbazar |

sbazar.id7423[.]ru |

sbazar.cz |

|

IZI ua |

IZI ua |

izi.id7423[.]ru |

izi.ru |

|

OLX BG |

OLX BG |

olx.id7423[.]ru |

olx.bg |

Transaktionen und Auszahlung

Neandertaler überweisen das von Mammuts gestohlene Geld nicht auf ihre eigenen Konten. Stattdessen nutzen alle Neandertaler ein gemeinsames Telekopye-Konto, das vom Telekopye-Administrator kontrolliert wird. Telekopye verfolgt, wie erfolgreich jeder Neandertaler ist, indem es die zugehörigen Beiträge zu diesem gemeinsamen Konto protokolliert - entweder in einer einfachen Textdatei oder in einer SQL-Datenbank.

Infolgedessen werden die Neandertaler vom Telekopye-Administrator bezahlt. Die Bezahlung ist in drei Teile aufgeteilt:

- Provision an den Telekopye-Administrator.

- Provision an den Empfehlungsgeber (das Empfehlungssystem wird später in diesem Blogbeitrag behandelt).

- Die eigentliche Auszahlung.

Die Provision für den Telekopye-Administrator beträgt 5-40%, abhängig von der Telekopye-Version und der Rolle des Neandertalers (auf die Rollen wird später in diesem Blogbeitrag eingegangen).

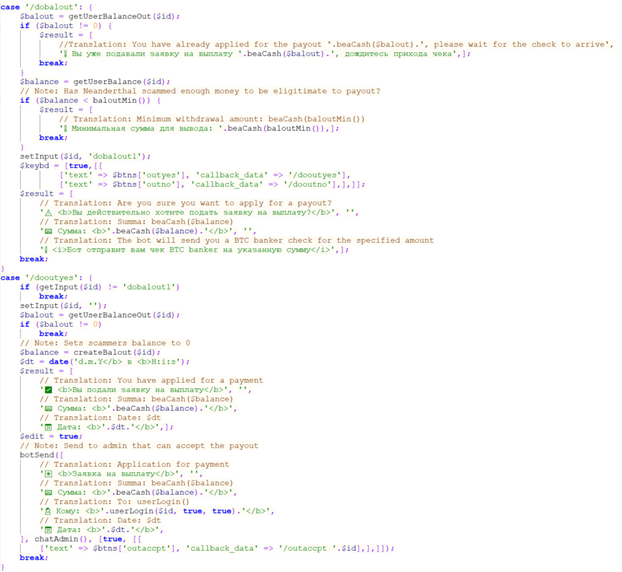

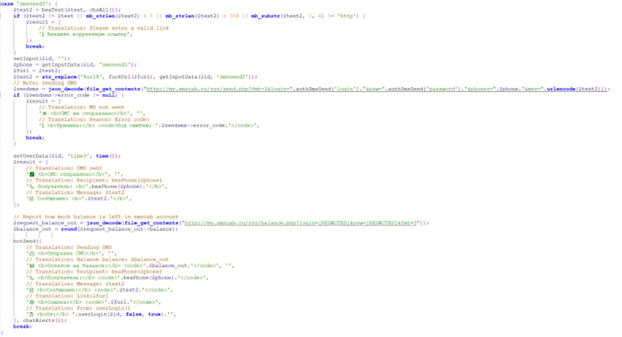

Sobald ein Neandertaler für eine Auszahlung in Frage kommt, bittet er Telekopye um eine Auszahlung. Telekopye prüft den Kontostand des Neandertalers, der endgültige Antrag wird vom Telekopye-Administrator genehmigt und schließlich wird das Geld auf das Kryptowährungs-Wallet des Neandertalers überwiesen. Bei einigen Telekopye-Implementierungen ist der erste Schritt, die Beantragung einer Auszahlung, automatisiert und die Verhandlungen werden immer dann eingeleitet, wenn ein Neandertaler einen bestimmten Schwellenwert an gestohlenem Geld aus erfolgreich durchgeführten Betrügereien erreicht (z. B. 500 RUB). Der Prozess der manuellen Auszahlungsanforderung ist in Abbildung 7 und der zugehörige Teil des Telekopye-Quellcodes in Abbildung 8 dargestellt.

Abbildung 8. Code, der ausgeführt wird, wenn ein Neandertaler Geld abheben will

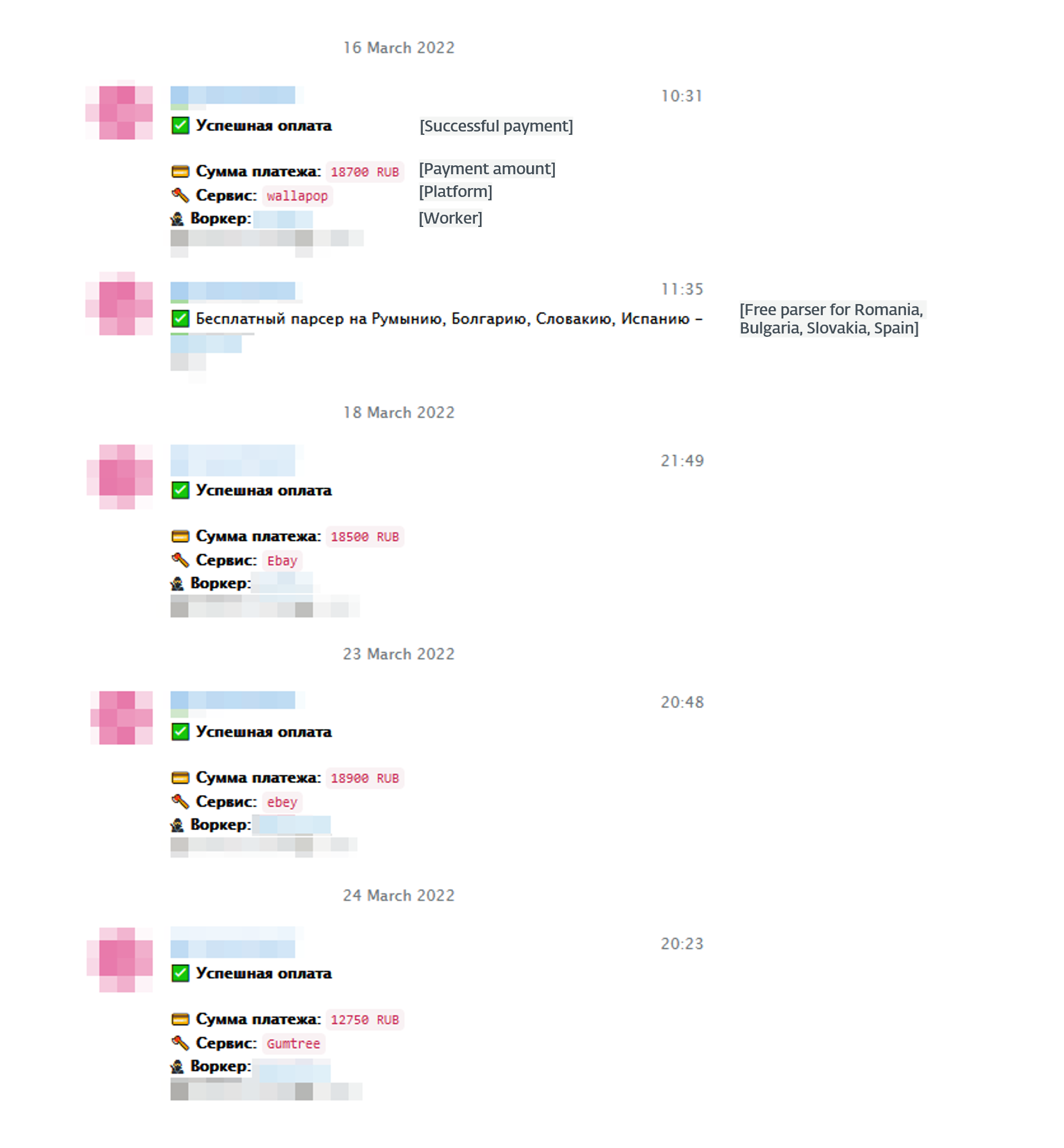

Telekopye führt in einem separaten Telegram-Kanal Protokolle über die durchgeführten Auszahlungen. Ein Neandertaler, der eine Zahlung erhält, erhält auch einen Link zu diesem Kanal, wahrscheinlich um zu überprüfen, ob die Transaktion protokolliert wurde. Abbildung 9 zeigt ein Beispiel für einen solchen Protokollierungskanal.

Abbildung 9. Beispiel für Auszahlungsprotokolle in einem Telegram-Kanal

Der Telekopye-Administrator überweist das Geld nicht über Telekopye selbst. Stattdessen verwendet der Administrator entweder ein Tool namens "BTC Exchange bot", wahrscheinlich einen unabhängigen Telegram-Bot, oder er überweist das Geld manuell. Wir haben jedoch beobachtet, dass immer mehr Auszahlungsfunktionen in Telekopye integriert werden, so dass sich dies in Zukunft ändern könnte.

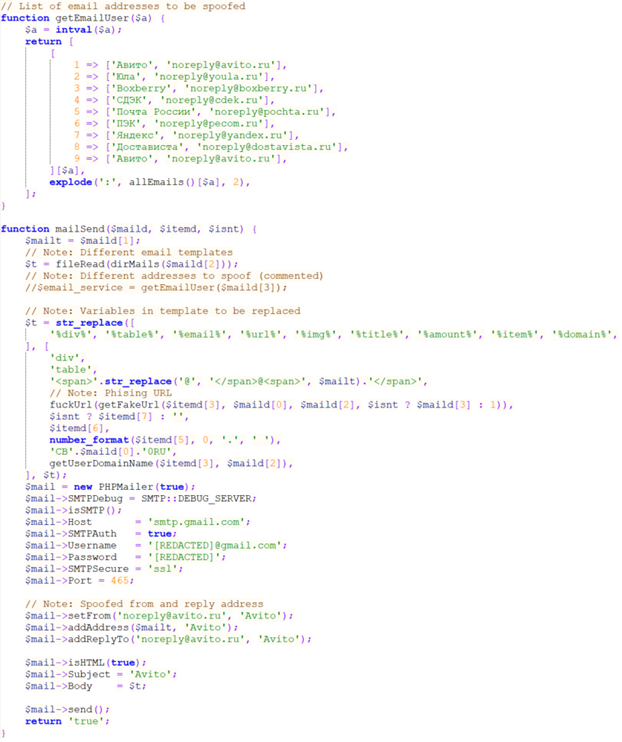

Versenden von Phishing-E-Mails

Neandertaler können Telekopye anweisen, E-Mail-Nachrichten zu erstellen und zu versenden. Der Absender ist ein vordefiniertes E-Mail-Konto, das von allen Neandertalern gemeinsam genutzt wird. Diese E-Mail-Konten sind in der Regel mit den von den Neandertalern eingerichteten Phishing-Domänen verbunden. Abbildung 10 zeigt den Code zum Fälschen der E-Mail-Kopfzeilen From und Reply-To, so dass die E-Mail-Nachrichten legitimer erscheinen.

Abbildung 10. Code zum Erstellen von Phishing-E-Mails mit einer gefälschten URL und einer gefälschten Absenderadresse

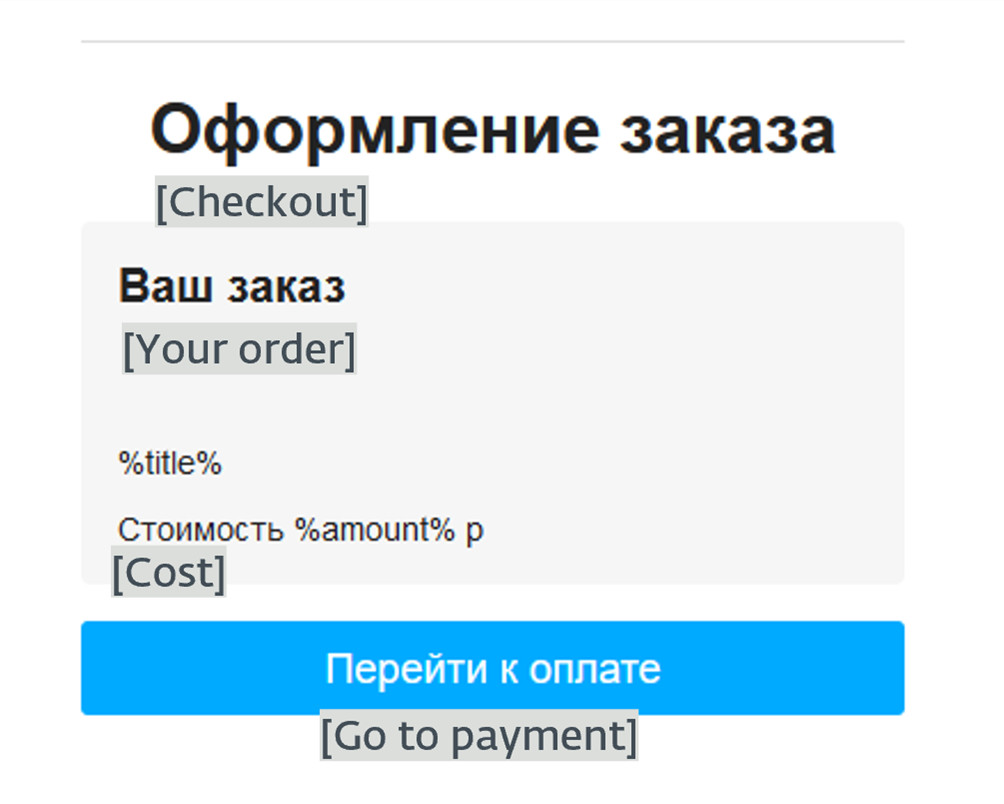

Abbildung 11 zeigt eine von vielen Vorlagen, die zur Erstellung von Phishing-E-Mails verwendet werden. Es wurden keine zusätzlichen Informationen angegeben, so dass anstelle von benutzerdefiniertem Text Standardwerte für %title% und %amount% angezeigt werden . Hinter der Schaltfläche "Go to payment" ist eine bösartige URL versteckt.

Abbildung 11. E-Mail-Vorlage, die eine einfache Checkout-E-Mail imitiert

SMS-Unterstützung

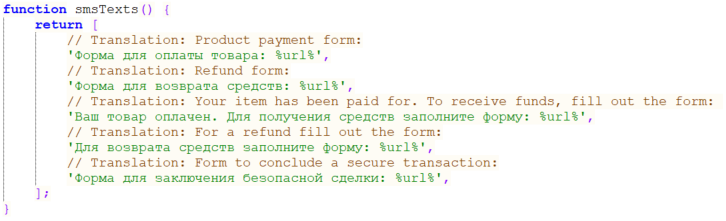

Neben Phishing-E-Mails ermöglicht Telekopye den Neandertalern auch das Erstellen und Versenden von SMS-Nachrichten auf ähnliche Weise. Abbildung 12 zeigt das Stück Code, das für die Erstellung und den Versand solcher Nachrichten verantwortlich ist.

Abbildung 12. Teil des Codes zum Erstellen von SMS-Nachrichten mit Hilfe des Online-Dienstes [legitim] smscab.ru

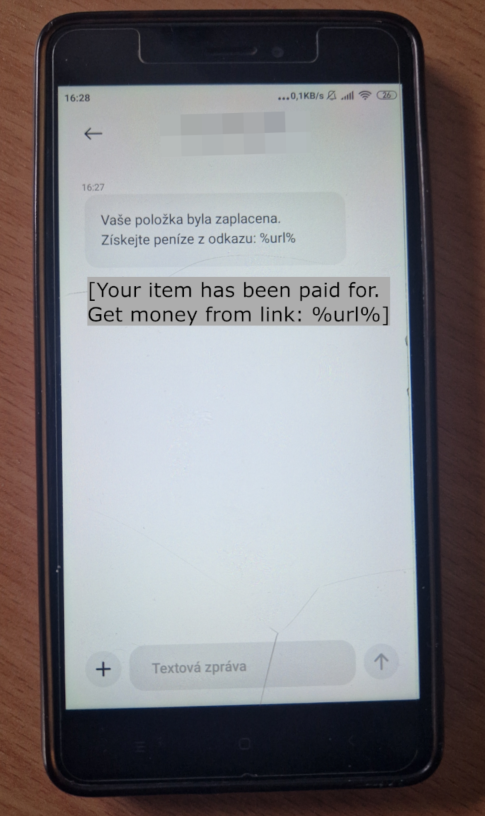

Einige Implementierungen von Telekopye haben sogar vordefinierte SMS-Texte in verschiedenen Sprachen. Alle SMS-Vorlagen sagen mehr oder weniger das Gleiche, zum Beispiel: "Ihr Artikel wurde bezahlt. Um das Geld zu erhalten, füllen Sie das Formular aus: <link>". Beispiele für verschiedene SMS-Vorlagen sind in Abbildung 13 zu sehen, wobei die russischen Originalvorlagen gezeigt werden. Wie diese SMS aussieht, wenn ein Mammut sie erhält, ist in Abbildung 14 zu sehen.

Abbildung 14. Beispiel einer SMS, die mit einer Textvorlage in Tschechisch erstellt wurde und ohne bösartigen Link empfangen wurde

Telekopye nutzt in hohem Maße Online-Dienste wie smscab.ru oder smshub.org für den Versand von SMS-Nachrichten. Wir haben eine ältere Variante analysiert, bei der Telekopye eine fest kodierte Telefonnummer verwendet, die von allen Neandertalern gemeinsam genutzt wird. Wahrscheinlich wurde diese Funktion jedoch eingestellt, weil die Sperrung einer Telefonnummer die Sperrung der Nachrichten aller Neandertaler zur Folge hätte.

Bildmanipulation

In diesem Abschnitt beschreiben wir, wie einfach es für Neandertaler ist, mit Telekopye überzeugende Bilder und Screenshots zu erstellen. Einige Versionen von Telekopye haben eine Komponente namens Render Bot. Obwohl Render Bot als eigenständiger Bot klassifiziert werden könnte, werden wir ihn als Teil von Telekopye behandeln.

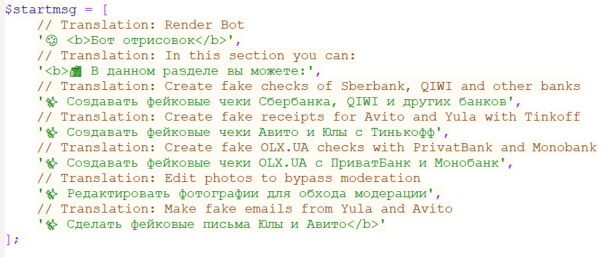

Wenn der Render Bot zu einem Telegram-Chat hinzugefügt wird, werden wir mit der in Abbildung 15 gezeigten Anfangsnachricht begrüßt .

Dies gibt uns einen guten Einblick in die Funktionsweise dieses Teils von Telekopye. Wir können die Verwendungszwecke von Render Bot in zwei Kategorien einteilen. Erstens kann er dazu verwendet werden, Bilder so zu verfälschen, dass sie nicht mehr leicht zuzuordnen sind. Zweitens kann er gefälschte Bilder erstellen, die wie legitime Screenshots aussehen sollen. In diesem Abschnitt werden wir uns zunächst auf die Erstellung dieser gefälschten Screenshots konzentrieren, eine Funktion, die der Erstellung von Phishing-Webseiten ähnelt.

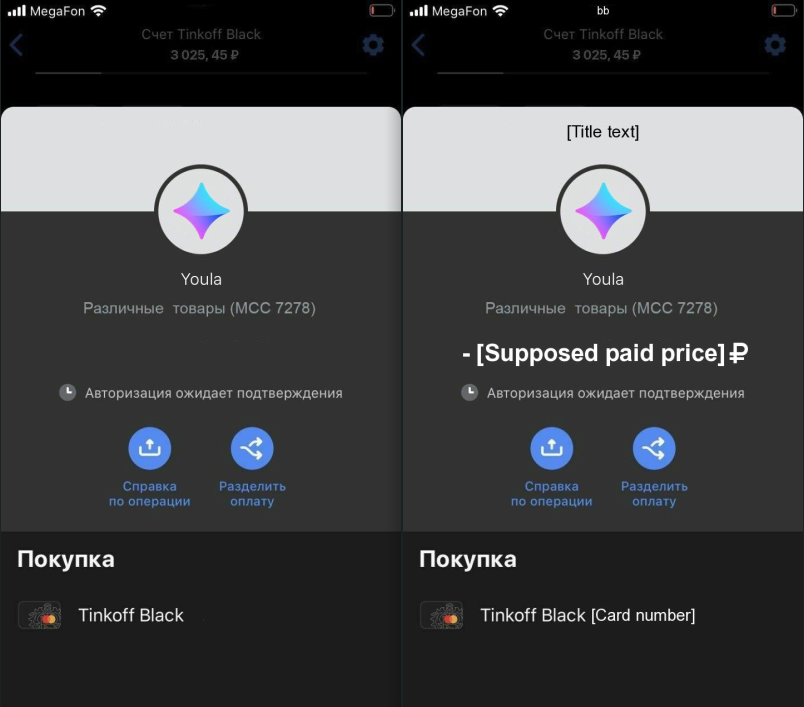

Im Gegensatz zu gefälschten Webseiten, die aus HTML-Vorlagen generiert werden, ist die Grundlage für gefälschte Screenshots ein JPG-Bild, bei dem einige wichtige Teile entfernt wurden. Dazu gehören der angeblich bezahlte Preis, die Kreditkartennummer, der Titel, der Name usw. Diese Umwandlung ist in Abbildung 16 dargestellt, in der eine einfache Vorlage und eine gefüllte Vorlage nebeneinander verglichen werden. Da es sich um Bilder handelt, gibt es keine interaktiven Schaltflächen, im Gegensatz zu den Gegenstücken in E-Mails und auf Phishing-Webseiten.

Abbildung 16. Erstellter gefälschter Screenshot (Vorlage auf der linken Seite, Vorlage gefüllt mit Beispieltext auf der rechten Seite)

Es wird großer Wert darauf gelegt, dass der eingefügte Text so gut wie möglich passt, daher unterstützt Telekopye mehrere verschiedene Schriftarten. Wie zuvor ist das gesamte Verhalten hartkodiert und es wird keine KI verwendet. Wir haben neun Vorlagen für Sberbank, Avito, Youla, Qiwi und ein paar andere Dienste gefunden.

Aus der Sicht der Neandertaler unterscheidet sich die Erstellung dieser Screenshots nicht von der Erstellung von Phishing-Webseiten. Ein Neandertaler muss nur ein paar Informationen angeben, und Telekopye erstellt daraus einen gefälschten Screenshot/ein gefälschtes Bild.

In den Render-Bot-Ordnern ist es auch möglich, eine dieser Vorlagen während des Erstellungsprozesses zu sehen. Abbildung 17 zeigt ein Foto einer Rechnung für ein Paket, mit nummerierten Feldern. Die Entwickler von Telekopye löschen alle Felder mit Nummern daneben und versuchen, ihren eigenen Schriftstil und ihre eigene Schriftgröße darin unterzubringen. Wenn sie mit dem Aussehen des Endprodukts zufrieden sind, fügen sie es dem Bot hinzu, damit andere Neandertaler es als neue Vorlage verwenden können.

Eine weitere, nicht weniger wichtige Funktion dieses Teils von Telekopye ist die Bildmanipulation. Dem Code und seinen Kommentaren ist zu entnehmen, dass er in der Lage ist, Bilder von beworbenen Waren so zu verändern, dass Suchmaschinen sie nicht mehr zuordnen können. Wir gehen davon aus, dass der KI-Antispamschutz das Bild als bösartig einstufen würde, wenn es auf einem Online-Marktplatz gefunden würde. Diese Umwandlung ist sehr einfach und besteht aus einer vertikalen Drehung des Bildes und einer kleinen Änderung des Kontrasts.

Experimentelle Funktionen

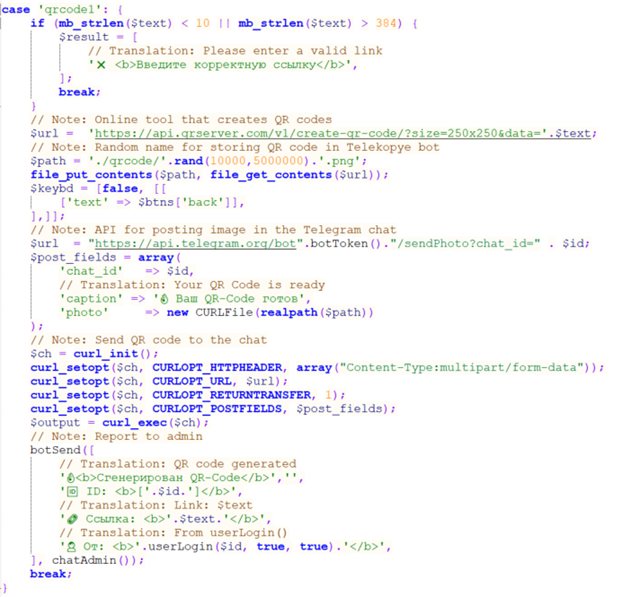

Dank des Inhalts der Telekopye-Quelldateien können wir feststellen, dass die Entwickler versuchen, mit verschiedenen Arten/Variationen des Betrugs zu experimentieren. Im Code sehen wir zum Beispiel eine Funktion zur Erzeugung von QR-Codes (Abbildung 18). Dies kann zweierlei bedeuten. Entweder ist es Teil des Auszahlungsprozesses oder es wird versucht, einen neuen Trick für den Betrug zu entwickeln. Ein wahrscheinlicher Grund ist, dass Mammuts nicht zweimal nachdenken, wenn sie mit einem QR-Code bezahlen. Wir gehen also davon aus, dass die Zahl der Betrügereien, die diese Art von Tricks verwenden, leicht zunehmen wird.

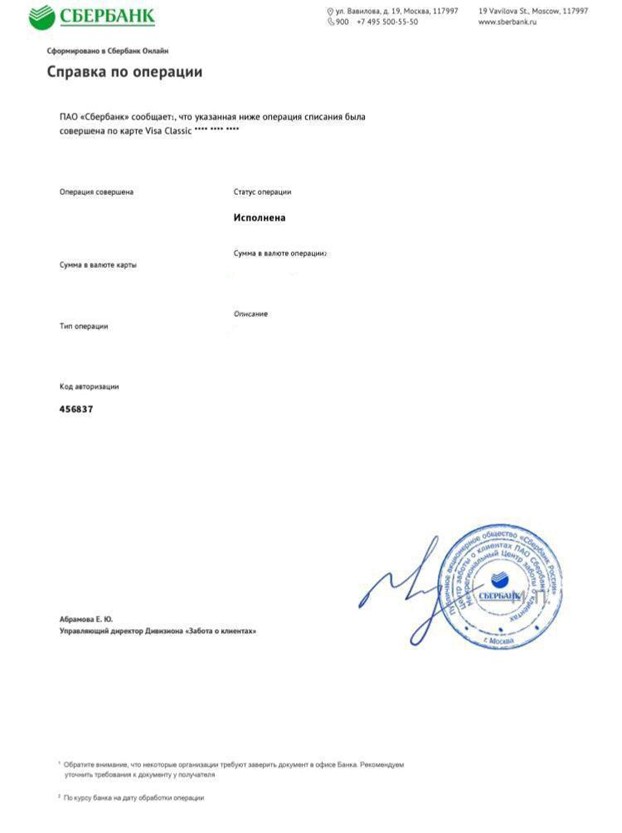

In Abbildung 15 sieht es so aus, als ob der Render-Bot gefälschte Schecks für die Sberbank erstellen kann. In Wirklichkeit kann er aber nur Zahlungsbestätigungen erstellen (Abbildung 19).

Eine voll funktionsfähige Generierung von gefälschten Schecks ist nur eine Frage der Zeit. Es war uns möglich, Fragmente von Arbeiten zu sehen, die darauf hindeuten, dass bereits daran gearbeitet wird. Bei diesen Fragmenten handelt es sich hauptsächlich um handgeschriebene Zahlen, die wahrscheinlich als benutzerdefinierte Schriftarten hinzugefügt werden sollen.

Rollen

Gruppen von Betrügern, die Telekopye benutzen, sind in einer Hierarchie mit den geringsten bis zu den meisten Privilegien wie folgt organisiert:

- Administratoren

- Moderatoren

- Gute Arbeiter / Support-Bots

- Arbeiter

- Gesperrt

Wir haben einige Varianten beobachtet, die diese Liste mit einigen Ergänzungen bereichern, aber diese fünf Rollen bleiben die Grundlage. In den folgenden Abschnitten gehen wir auf die einzelnen Rollen näher ein.

Telekopye setzt auch ein Empfehlungssystem ein. Wenn ein neuer Neandertaler der Gruppe beitreten möchte, muss er eine Bewerbung ausfüllen (wie viel "Industrie"-Erfahrung er hat, wer ihn eingeladen hat usw.). Dieser Antrag muss dann von den Moderatoren oder Administratoren angenommen werden, damit der neue Neandertaler beitreten kann.

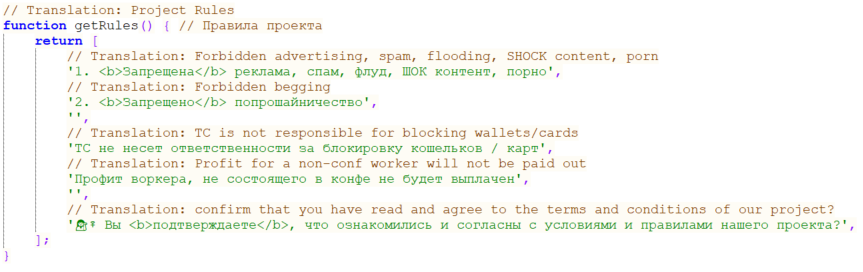

Gesperrt

Ein Benutzer mit dieser Rolle kann keinen Teil des Telekopye-Toolkits nutzen. Regeln, die Teil des Telekopye-Quellcodes sind, lassen vermuten, dass dies eine Art Strafe für deren Verletzung ist (Abbildung 20).

Arbeiter

Dies ist die häufigste Rolle, mit der fast alle neuen Neandertaler beginnen. Mit dieser Rolle können Neandertaler alle Telekopye-Funktionen nutzen, mit Ausnahme der Moderation der Gruppe. Bei der Auszahlung hat diese Rolle die schlechtesten Provisionssätze, wie in Tabelle 2 zu sehen ist .

Tabelle 2. Beispiel für Auszahlungsraten

|

Role |

Commission to |

Commission to recommender |

Actual payout |

|

Workers |

33% |

2% |

65% |

|

Good workers/Support bots |

23% |

2% |

75% |

Gute Arbeiter / Support-Bots

Diese Rolle ist eine direkte Weiterentwicklung der Rolle Arbeiter. Der einzige Unterschied ist, dass Neandertaler mit dieser Rolle nicht einen so großen Prozentsatz ihrer Auszahlung an den Plattformbesitzer abgeben müssen.

Um diese Rolle zu erhalten, müssen Neandertaler ihre Nützlichkeit unter Beweis stellen - eine Reihe von Scams durchführen oder eine bestimmte Menge an gestohlenen Geldern erreichen.

Manchmal kann man sehen, dass diese Rolle für Support-Bots reserviert ist. Wir sind uns nicht sicher, was diese Bots sind.

Moderatoren

Moderatoren können andere Mitglieder befördern und zurückstufen und neue Mitglieder zulassen. Sie können die Einstellungen von Telekopye nicht ändern.

Administratoren

Administratoren sind die höchste Rolle in der Gruppe. Sie können Telekopye in vollem Umfang nutzen. Zusätzlich zu den Fähigkeiten der Moderatoren können sie die Telekopye-Einstellungen ändern - Vorlagen für Phishing-Webseiten hinzufügen, E-Mail-Adressen ändern/hinzufügen, die der Bot verwendet, und Auszahlungsraten, Auszahlungstypen usw. ändern.

Wie Sie vermeiden können, betrogen zu werden

Der einfachste Weg um festzustellen ob ein Neandertaler versucht Ihr Geld zu stehlen, besteht darin, auf die verwendete Sprache zu achten. Das kann die Sprache sein, die im Gespräch, in E-Mails oder auf der Webseite selbst verwendet wird. Leider ist dies nicht narrensicher, und es wurde beobachtet, dass einige dieser Betrugsversuche Grammatik- und Vokabelfehler ausgebügelt haben.

Bestehen Sie, wann immer möglich, auf einem persönlichen Geld- und Warenaustausch, wenn Sie mit gebrauchten Waren auf Online-Marktplätzen handeln. Solche Geschäfte sind nicht durch bekannte Institutionen oder Dienste geschützt. Diese Betrügereien sind nur möglich, weil Neandertaler so tun, als hätten sie bereits online bezahlt oder einen Artikel verschickt. Leider ist eine persönliche Übergabe manchmal nicht möglich, und in diesem Fall müssen Sie besonders vorsichtig sein.

Vermeiden Sie es, Geld zu senden, wenn Sie nicht sicher sind, wohin es gehen soll. Wenn Sie Geld irgendwohin schicken müssen, überprüfen Sie die Webseite auf grammatikalische Fehler und grafische Unstimmigkeiten. Wenn Sie Glück haben, kann eine Vorlage einige Ungenauigkeiten aufweisen. Überprüfen Sie auch das Website-Zertifikat und sehen Sie sich die URL genau an, die wie ein echter Link aussehen kann.

Achten Sie auf Lockvogelargumente wie "Ich werde Geld über den Dienst XYZ schicken. Wissen Sie, wie das funktioniert?". Fragen Sie, ob eine andere Zahlungsart möglich ist, und vor allem, ob man bereit ist, Zahlungen über einen Ihnen bekannten Dienst zu akzeptieren. Dies ist nicht narrensicher, da Betrüger mehrere Vorlagen haben, aber Sie können eine gefälschte Vorlage möglicherweise leichter erkennen, wenn Sie eine Ihnen bekannte Zahlungsmethode verwenden.

Seien Sie besonders vorsichtig, wenn Sie auf Links in SMS-Nachrichten oder E-Mails klicken, auch wenn sie aussehen, als kämen sie von einer seriösen Quelle. E-Mail-Spoofing ist auch für Neandertaler kein Fremdwort. Eine gute Faustregel ist, sich zu fragen, ob Sie etwas gekauft haben, das seriöse Quellen dazu veranlassen würde, Ihnen solche E-Mails zu schicken. Wenn Sie unsicher sind, besuchen Sie die Website des vermeintlichen Dienstes direkt (nicht über den Link in der E-Mail/SMS) und fragen Sie nach. Die meisten dieser Seiten haben einen Kundendienst, der Ihnen gerne weiterhilft.

Fazit

Wir haben Telekopye entdeckt und analysiert, ein Toolkit, das technisch weniger versierten Personen hilft, Online-Betrügereien leichter durchzuführen. Wir schätzen, dass Telekopye mindestens seit 2015 in Gebrauch ist. Wir konzentrierten uns auf eine Version, analysierten ihre wichtigsten Funktionen und deckten auf, wie Telekopye intern funktioniert. Dazu gehören das Erstellen von Phishing-Webseiten, das Versenden von Phishing-SMS und -E-Mails sowie das Erstellen gefälschter Screenshots. Außerdem haben wir die Hierarchie der Gruppen beschrieben, die Telekopye nutzen. Dank unserer Telemetrie haben wir auch herausgefunden, dass dieses Tool immer noch im Einsatz ist und aktiv weiterentwickelt wird. Der zweite Telekopye-Blogbeitrag, der zu einem späteren Zeitpunkt veröffentlicht wird, deckt das Innenleben der Betrugsgruppen auf.

Wenn Sie Fragen zu unseren auf WeLiveSecurity veröffentlichten Untersuchungen haben, kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

N/A |

id23352352.ru |

Cloudflare |

2023-07-04 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id8092.ru |

Cloudflare |

2023-06-26 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id2770.ru |

Cloudflare |

2023-06-28 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id83792.ru |

Cloudflare |

2023-06-17 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id39103.ru |

Cloudflare |

2023-06-19 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

2cdx.site |

Cloudflare |

2021-03-21 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

3inf.site |

Cloudflare |

2021-03-12 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

pay-sacure4ds.ru |

Jino |

2021-12-27 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id7423.ru |

Cloudflare |

2021-03-27 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id2918.site |

Jino |

2021-03-08 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

formaa.ga |

Zomro |

2021-05-30 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id0391.ru |

Cloudflare |

2023-06-23 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id66410.ru |

Cloudflare |

2023-06-17 |

Domain that is used to test toolkit or scam victim. |

|

N/A |

id82567.ru |

Cloudflare |

2023-06-07 |

Domain that is used to test toolkit or scam victim. |

MITRE ATT&CK-Techniken

Diese Tabelle wurde mit der Version 13 des MITRE ATT&CK Frameworks erstellt.

Tactic ID Name Description Reconnaissance Gather Victim Identity Information Telekopye is used to gather debit/credit card details, phone numbers, emails, etc. via phishing web pages. Resource Development Acquire Infrastructure: Domains Telekopye operators register their own domains. Establish Accounts Telekopye operators establish accounts on online marketplaces. Establish Accounts: Email Accounts Telekopye operators set up email addresses associated with the domains they register. Compromise Accounts: Email Accounts Telekopye operators use compromised email accounts to increase their stealthiness. Develop Capabilities: Malware Telekopye is custom malware. Initial Access Phishing: Spearphishing Link Telekopye sends links to phishing websites in emails or SMS messages. Collection Input Capture: Web Portal Capture Web pages created by Telekopye capture sensitive information and report it to operators.