ESET Forscher entdeckten eine bisher unbekannte Sicherheitslücke in Mozilla-Produkten, die von der russischen Gruppe RomCom ausgenutzt wurde. Dies ist mindestens das zweite Mal, dass RomCom bei der Verwendung einer solchen Zero-Day-Schwachstelle in freier Wildbahn erwischt wurde, nach dem Missbrauch von CVE-2023-36884 über Microsoft Word im Juni 2023.

Diese kritische Sicherheitslücke (CVE-2024-9680 mit einem CVSS-Score von 9,8) ermöglicht es anfälligen Versionen von Firefox, Thunderbird und dem Tor-Browser, Code im eingeschränkten Kontext des Browsers auszuführen. In Verbindung mit einer anderen, bisher unbekannten Schwachstelle in Windows ( CVE-2024-49039 mit einem CVSS-Score von 8.8) kann beliebiger Code im Kontext des angemeldeten Benutzers ausgeführt werden. Bei einem erfolgreichen Angriff kann ein Angreifer, wenn ein Opfer eine Webseite aufruft, die den Exploit enthält, beliebigen Code ausführen - ohne dass eine Benutzerinteraktion erforderlich ist. Das führte in diesem Fall zur Installation der gleichnamigen Backdoor von RomCom auf dem Computer des Opfers.

Die wichtigsten Punkte in diesem Blogpost:

- Am 8. Oktober 2024 entdeckten ESET-Forscher eine bisher unbekannte Zero-Day-Schwachstelle in Mozilla-Produkten, die in freier Wildbahn ausgenutzt wird.

- Die Analyse des Exploits führte zur Entdeckung der Schwachstelle, die nun CVE-2024-9680 zugeordnet ist: ein Use-after-free-Bug in der Animation Timeline-Funktion in Firefox. Mozilla hat diese Sicherheitslücke am 9. Oktober 2024 geschlossen.

- Eine weitere Analyse brachte eine weitere Zero-Day-Schwachstelle in Windows zutage: einen Fehler bei der Privilegienerweiterung, der jetzt CVE-2024-49039 zugeordnet ist und die Ausführung von Code außerhalb der Sandbox von Firefox ermöglicht. Microsoft veröffentlichte am 12. November 2024 einen Patch für diese zweite Sicherheitslücke.

Was wir über RomCom wissen

RomCom (auch bekannt als Storm-0978, Tropical Scorpius oder UNC2596) ist eine mit Russland verbündete Gruppe, die sowohl opportunistische Kampagnen gegen ausgewählte Unternehmen als auch gezielte Spionageoperationen durchführt. Der Schwerpunkt der Gruppe hat sich auf Spionageoperationen verlagert, bei denen parallel zu den konventionellen Cyberkriminalitätsoperationen Informationen gesammelt werden. Die von der Gruppe verwendete Backdoor ist in der Lage, Befehle auszuführen und zusätzliche Module auf den Computer des Opfers herunterzuladen.

Tabelle 1 zeigt die Sektoren, die nach unseren Recherchen im Jahr 2024 im Visier von RomCom stehen. Daraus geht hervor, dass die Gruppe nicht nur Spionage, sondern auch Cyberkriminalität betreibt.

Tabelle 1. RomCom-Opfer im Jahr 2024

| Vertical and region | Purpose | First seen |

| Governmental entity in Ukraine | Espionage | 2024-01 |

| Pharmaceutical sector in the US | Cybercrime | 2024-03 |

| Legal sector in Germany | Cybercrime | 2024-03 |

| Insurance sector in the US | Cybercrime | 2024-04 |

| Defense sector in Ukraine | Espionage | 2024-08 |

| Energy sector in Ukraine | Espionage | 2024-08 |

| Governmental entities in Europe | Espionage | 2024-08 |

| Worldwide targeting – Firefox exploit | Unknown | 2024-10 |

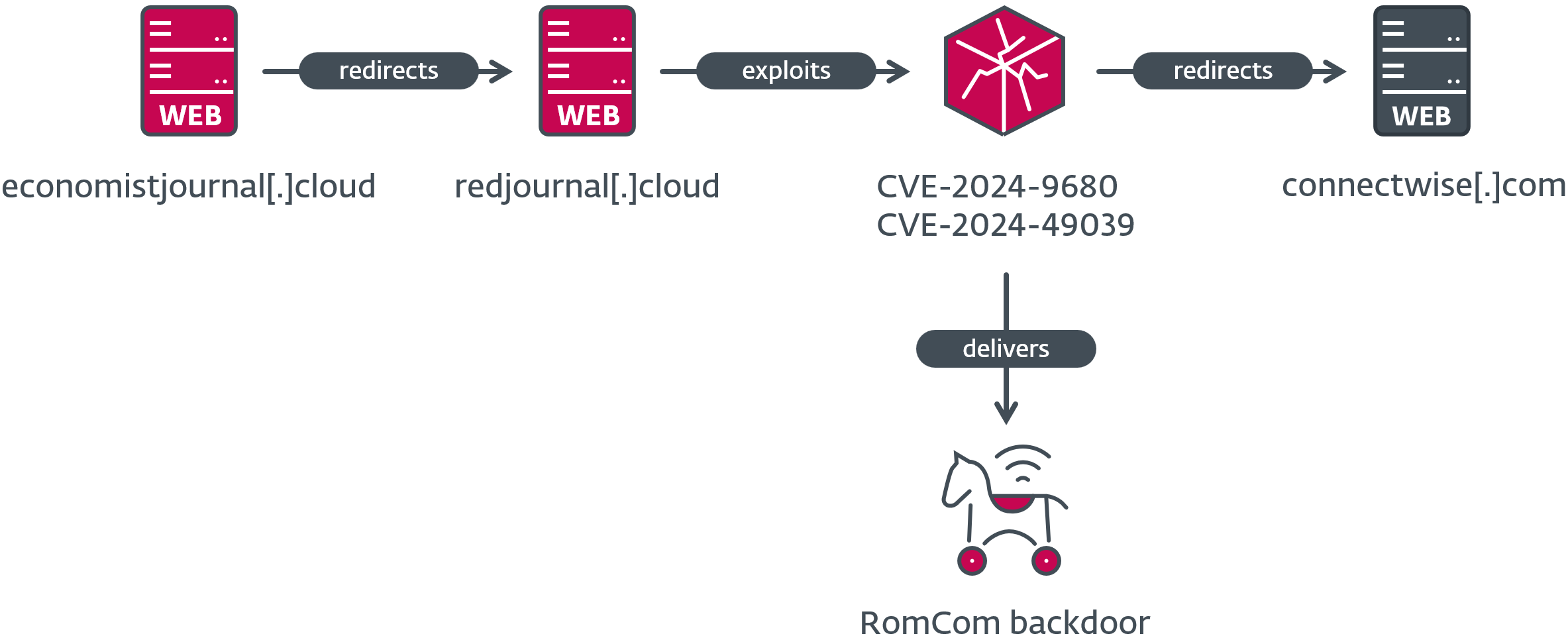

Kompromittierungskette

Die Kompromittierungskette besteht aus einer gefälschten Website, die das potenzielle Opfer auf den Server umleitet, auf dem der Exploit gehostet wird. Ist der Exploit erfolgreich, wird ein Shellcode ausgeführt, der die RomCom-Backdoor herunterlädt und ausführt - ein Beispiel dafür ist in Abbildung 1 dargestellt. Wir wissen zwar nicht, wie der Link zur gefälschten Website verbreitet wird, aber sobald ein Nutzer die Seite über einen anfälligen Browser aufruft, wird eine Nutzlast abgelegt und auf dem Computer des Opfers ausgeführt, ohne dass eine Benutzerinteraktion erforderlich ist. Abschließend wird nach ein paar Sekunden eine JavaScript-Umleitung mit window.location.href durchgeführt, so dass der Exploit Zeit hat, ausgeführt zu werden.

Vom 10. bis zum 16. Oktober 2024, kurz nachdem die erste Schwachstelle gepatcht worden war, fanden wir weitere C&C-Server, die den Exploit hosten. Sie verwendeten ein wiederkehrendes Namensschema für ihre gefälschten Server, indem sie das Präfix oder Suffix redir oder red zu einer legitimen Domain hinzufügten und manchmal auch ihre Top-Level-Domain (TLD) änderten, wie in Tabelle 2 dargestellt. Die Umleitung am Ende des Angriffsversuchs führte die Opfer auf die legitime Website unter dem ursprünglichen Domänennamen, vermutlich um den Verdacht der Zielpersonen nicht zu erregen.

Tabelle 2. Gefälschte Server, die zum Exploit weiterleiten

| First seen | Fake server | Final redirect to | Redirect website purpose |

| 2024-10-10 | redircorrectiv[.]com | correctiv.org | Nonprofit independent newsroom. |

| 2024-10-14 | devolredir[.]com | devolutions.net | Remote access and password management solutions. |

| 2024-10-15 | redirconnectwise[.]cloud | connectwise.com | MSP technology and IT management software. |

| 2024-10-16 | redjournal[.]cloud | connectwise.com |

Wenn ein Opfer mit einem anfälligen Browser eine Webseite aufruft, die diesen Exploit enthält, wird die Schwachstelle ausgelöst und der Shellcode in einem Inhaltsprozess ausgeführt. Der Shellcode besteht aus zwei Teilen: Der erste holt die zweite Seite aus dem Speicher und markiert die darin enthaltenen Seiten als ausführbar, während der zweite einen PE-Loader implementiert, der auf dem Open-Source-Projekt Shellcode Reflective DLL Injection (RDI) basiert.

Die geladene Bibliothek implementiert eine Sandbox-Flucht für Firefox, die zum Herunterladen und Ausführen der RomCom-Backdoor auf dem Computer des Opfers führt. Die Hintertür wird auf einem C&C-Server bereitgestellt, der sich je nach Beispiel unter journalctd[.]live, correctiv[.]sbs oder cwise[.]store befindet.

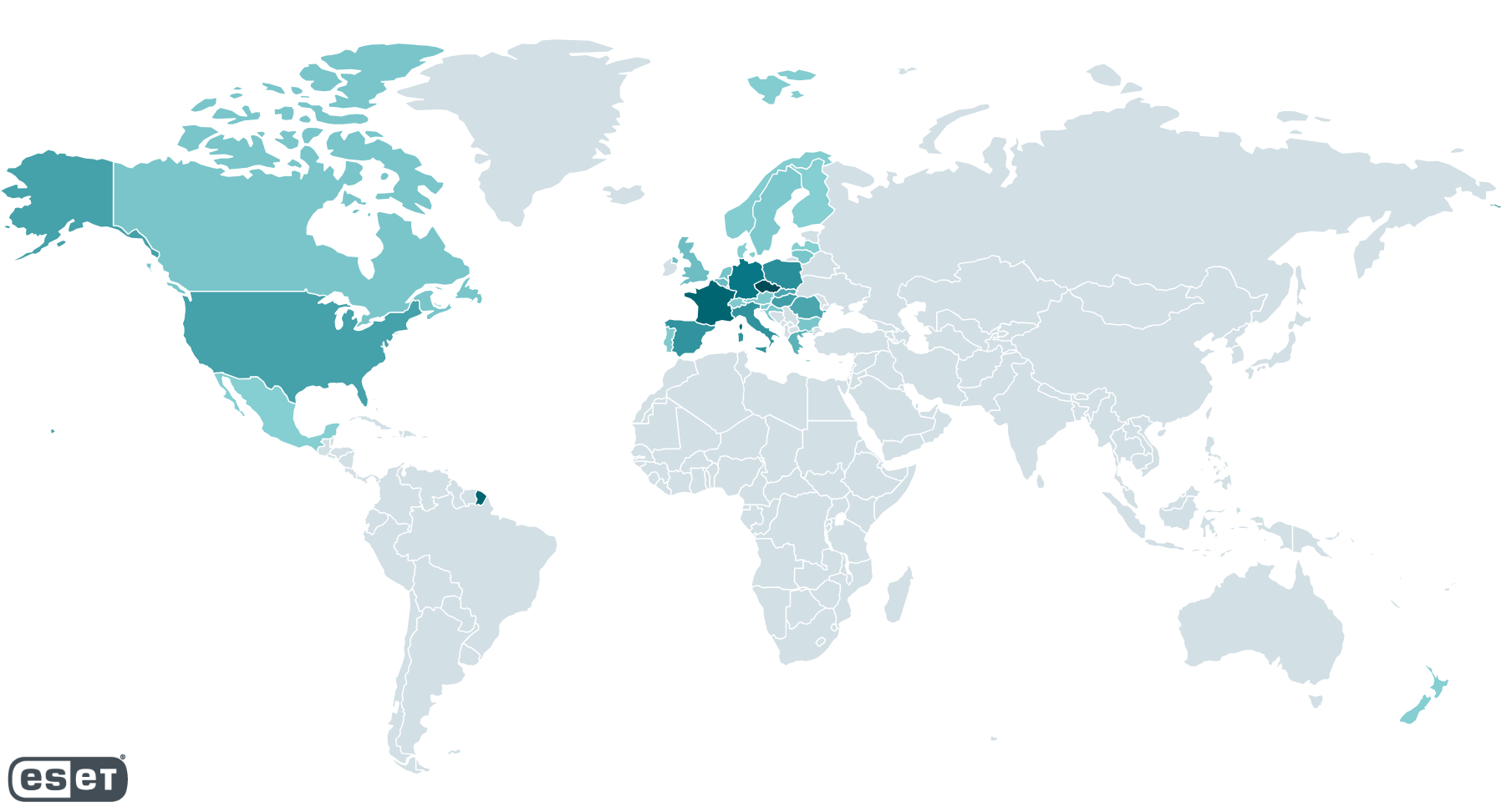

Unseren Telemetriedaten zufolge befanden sich die potenziellen Opfer, die vom 10, Oktober bis zum 4. November 2024 Websites besuchten, auf denen der Exploit gehostet wurde, hauptsächlich in Europa und Nordamerika, wie in Abbildung 2 dargestellt. Die Zahl der potenziellen Opfer reicht laut ESET Telemetrie von einem einzigen Opfer pro Land bis hin zu 250.

Weitere Informationen finden Sie im englischen Original-Blogpost.