Am 28. Oktober 2024 nahm die niederländische Polizei zusammen mit dem FBI, Eurojust und mehreren anderen Strafverfolgungsbehörden den berüchtigten RedLine Stealer Malware-as-a-Service (MaaS)-Betrieb und seinen Klon namens META Stealer hoch . Diese globale Aktion mit dem Namen Operation Magnus führte zur Zerschlagung von drei Servern in den Niederlanden, zur Beschlagnahmung von zwei Domains, zur Verhaftung von zwei Personen in Belgien und zur Anklageerhebung gegen einen der mutmaßlichen Täter in den Vereinigten Staaten.

Bereits im April 2023 beteiligte sich ESET an einer teilweisen Unterbrechung der RedLine-Malware. Diese bestand aus der Entfernung mehrerer GitHub-Repositories, die als Dead-Drop-Resolver für das Control Panel der Malware verwendet wurden. Zu dieser Zeit untersuchten wir in Zusammenarbeit mit Forscherkollegen bei Flare bisher undokumentierte Backend-Module dieser Malware-Familie. Diese Module interagieren nicht direkt mit der Malware, sondern übernehmen die Authentifizierung und stellen Funktionen für das Bedienfeld bereit.

Da RedLine inzwischen vom Netz genommen wurde, veröffentlichen wir unsere Erkenntnisse aus dem Jahr 2023 zusammen mit einigen neueren Entdeckungen, die wir auf Grundlage von Quellcode und Mustern gemacht haben. Diese wurden uns von der niederländischen Polizei zur Verfügung gestellt.

RedLine funktioniert auch nach der Abschaltung noch eine Zeit lang bis zu einem gewissen Grad : Panels, die bereits in Betrieb waren, können immer noch Daten empfangen, auch wenn sie nicht in der Lage sind, neue Muster zu erstellen oder sich nach dem Ausloggen wieder zu verbinden. Darüber hinaus gibt es auch alte, geknackte Kopien der Malware, die noch funktionieren könnten. Aufgrund dieser Faktoren beschreiben wir die RedLine-Operation so, als ob es sich um eine laufende Aktivität handelt.

Die wichtigsten Punkte des Blogposts:

- Im Jahr 2023 sammelten ESET-Forscher in Zusammenarbeit mit Strafverfolgungsbehörden mehrere Module, die zum Betrieb der Infrastruktur hinter RedLine Stealer verwendet wurden.

- Wir analysierten diese bisher nicht dokumentierten Module, um einen Einblick in die internen Abläufe dieses Malware-as-a-Service-Imperiums zu erhalten.

- Wir konnten über 1.000 eindeutige IP-Adressen identifizieren, die zum Hosten von RedLine Control Panels verwendet werden.

- Die von uns eingehend untersuchten Versionen von RedLine Stealer aus dem Jahr 2023 verwendeten das Windows Communication Framework für die Kommunikation zwischen den Komponenten, während die neueste Version aus dem Jahr 2024 eine REST-API verwendet.

- Auf der Grundlage unserer Analyse des Quellcodes und der Backend-Beispiele haben wir festgestellt, dass RedLine Stealer und META Stealer denselben Schöpfer haben.

RedLine Stealer ist eine Schadsoftware zum Stehlen von Informationen, die erstmals im Jahr 2020 von Proofpoint entdeckt wurde. RedLine wird nicht zentral betrieben, sondern basiert auf einem MaaS-Modell. Hierbei kann jeder interessierte eine schlüsselfertige Infostealer-Lösung in verschiedenen Online-Foren und Telegram-Kanälen kaufen. Kunden, so genannte Partner, können sich für ein monatliches Abonnement oder eine lebenslange Lizenz entscheiden. Im Gegenzug für ihr Geld erhalten sie eine Kontrolloberfläche, die Malware-Samples generiert und als C&C-Server für sie fungiert. Die generierten Muster können eine Vielzahl von Informationen sammeln, darunter lokale Kryptowährungs-Wallets, Cookies, gespeicherte Anmeldeinformationen und Kreditkartendaten aus Browsern sowie gespeicherte Daten aus Steam, Discord, Telegram und verschiedenen Desktop-VPN-Anwendungen.

Die Verwendung einer vorgefertigten Lösung macht es den Partnern leichter, RedLine Stealer in größere Kampagnen zu integrieren. Zu den bemerkenswerten Beispielen gehören der kostenlose Download von ChatGPT im Jahr 2023 und die Tarnung als Videospiel-Cheats in der ersten Hälfte des Jahres 2024.

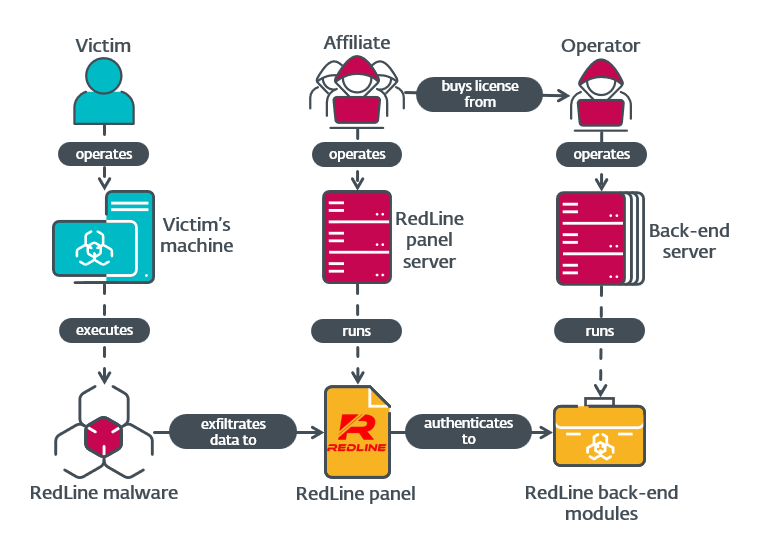

Anmerkung zur verwendeten TerminologieAufgrund des MaaS-Modells umfasst jede umfassende Diskussion über RedLine mehrere verschiedene Komponenten und Schichten der Netzwerkinfrastruktur. Um mögliche Verwirrung zu vermeiden, werden wir die folgenden Begriffe im gesamten Text einheitlich verwenden:

- RedLine-Malware: Die RedLine Stealer-Malware oder ein Beispiel dafür.

- RedLine-Bedienfeld: GUI-Kontrollfeld, das zur Verwaltung von Infostealing-Kampagnen verwendet wird.

- RedLine-Backend: Eine Sammlung von Modulen, die Authentifizierung und Funktionalität für das RedLine-Panel bereitstellen.

- RedLine: Die gesamte Malware-Operation. Dazu gehören die RedLine-Malware, das RedLine-Bedienfeld und die RedLine-Backend-Module.

- Backend-Server: Ein Server, auf dem das RedLine-Backend läuft.

- Opfer: Die Entität, auf die die RedLine-Malware abzielt.

- Bediener: Die Person oder das Team, das RedLine entwickelt, Lizenzen verkauft und die Lizenzierung und die zugehörige Backend-Infrastruktur betreibt.

- Partner: Einrichtung, die über eine Instanz des RedLine-Bedienfelds Kampagnen zum Diebstahl von Informationen durchführt. Sie haben in der Regel eine vom Betreiber erworbene Lizenz, können aber auch eine gecrackte Version des Panels verwenden.

Übersicht

In diesem Blogpost dokumentieren wir Module, die auf den Backend-Servern von RedLine laufen, um ein besseres Verständnis für das Innenleben dieses MaaS-Imperiums zu schaffen. Außerdem stellen wir einige Informationen über das RedLine-Panel bereit. Abbildung 1 enthält eine vereinfachte Übersicht über den gesamten RedLine-Betrieb.

Normalerweise sind die bekannten Muster des RedLine-Panels, die an die Partner verteilt werden, stark gepackt und virtualisiert, nachdem die erste Schicht der Verschleierung angewendet wurde. Als wir jedoch unsere Telemetrie nach Aktivitäten im Zusammenhang mit RedLine Stealer und seinem Panel durchsuchten, stießen wir auf eine alte Version des RedLine-Panels, die nur mit .NET Reactor verschleiert war, was die Analyse erheblich vereinfachte.

Weitere Informationen finden Sie im englischen Original-Blogpost auf WeLiveSecurity.com: