ESET Forscher analysieren die bedeutendsten Veränderungen im Ransomware-Ökosystem im Jahr 2024 und konzentrieren sich dabei auf die neu entstandene und derzeit dominierende Ransomware-as-a-Service (RaaS)-Bande RansomHub. Wir geben exklusive Einblicke in die Partnerstruktur von RansomHub und decken die Verbindungen zwischen diesem neu enstandenen Marktführer und den etablierten Gangs Play, Medusa und BianLian auf.

Wir weisen auch auf die aufkommende Bedrohung durch EDR-Killer hin und entlarven EDRKillShifter, einen von RansomHub entwickelten und gepflegten EDR-Killer. Wir haben eine Zunahme von Ransomware-Ablegern beobachtet. Diese verwenden Code, der öffentlich zugängliche Proofs of Concept nutzt.

Abschließend beschreiben wir wie man diesen intensiven Kampf gegen Ransomware unterstützen kann. Grundlage dafür sind unsere Beobachtungen nach Operation Cronos und dem daraus resultierenden Ende der berüchtigten BlackCat-Bande.

Die wichtigsten Punkte dieses Blogposts:

- Wir haben eindeutige Verbindungen zwischen den RansomHub-, Play-, Medusa- und BianLian-Ransomware-Gangs entdeckt.

- Dies gelang uns, indem wir die Spur der Werkzeuge verfolgten, die RansomHub seinen Partnern anbietet.

- Wir dokumentieren zusätzliche Erkenntnisse über EDRKillShifter und setzen unsere Beobachtungen mit den öffentlichen Aktivitäten von RansomHub in Beziehung.

- Wir bieten Einblicke in die aufkommende Bedrohung durch EDR-Killer, ihre Anatomie und ihre Rolle in der Ransomware-Welt.

Überblick

Der Kampf gegen Ransomware hat im Jahr 2024 zwei Meilensteine erreicht: LockBit und BlackCat, die beiden ehemals führenden Banden, verschwanden von der Bildfläche. Und zum ersten Mal seit 2022 gingen die erfassten Ransomware-Zahlungen zurück, und zwar um atemberaubende 35 Prozent. Und das, obwohl die Erwartungen Mitte des Jahres wieder gestiegen waren. Andererseits stieg die Zahl der Opfer, die auf speziellen Leak-Sites (DLS) gemeldet wurden, um etwa 15 Prozent.

Ein großer Teil dieses Anstiegs ist auf RansomHub zurückzuführen, eine neue RaaS-Gang, die etwa zur Zeit von Operation Cronos auftauchte. In diesem Blogpost befassen wir uns eingehend mit RansomHub und zeigen, wie wir Verbindungen zwischen RansomHub und seinen Konkurrenten, einschließlich etablierter Unternehmen wie Play, Medusa und BianLian, herstellen können.

Der Blogpost bezeichnet die Akteure, die das Ransomware-as-a-Service-Modell bilden, wie folgt:

- Betreiber, die die Ransomware-Nutzlast entwickeln, den DLS warten und den Partnern Dienstleistungen anbieten, in der Regel gegen eine monatliche Gebühr und einen Prozentsatz der Lösegeldzahlung (in der Regel 5-20 %).

- Affiliates, die Ransomware-Dienste von den Betreibern mieten und die Verschlüsselungsprogramme in den Netzwerken der Opfer einsetzen, wobei sie in der Regel auch die Datenexfiltration betreiben.

Der Aufstieg von RansomHub

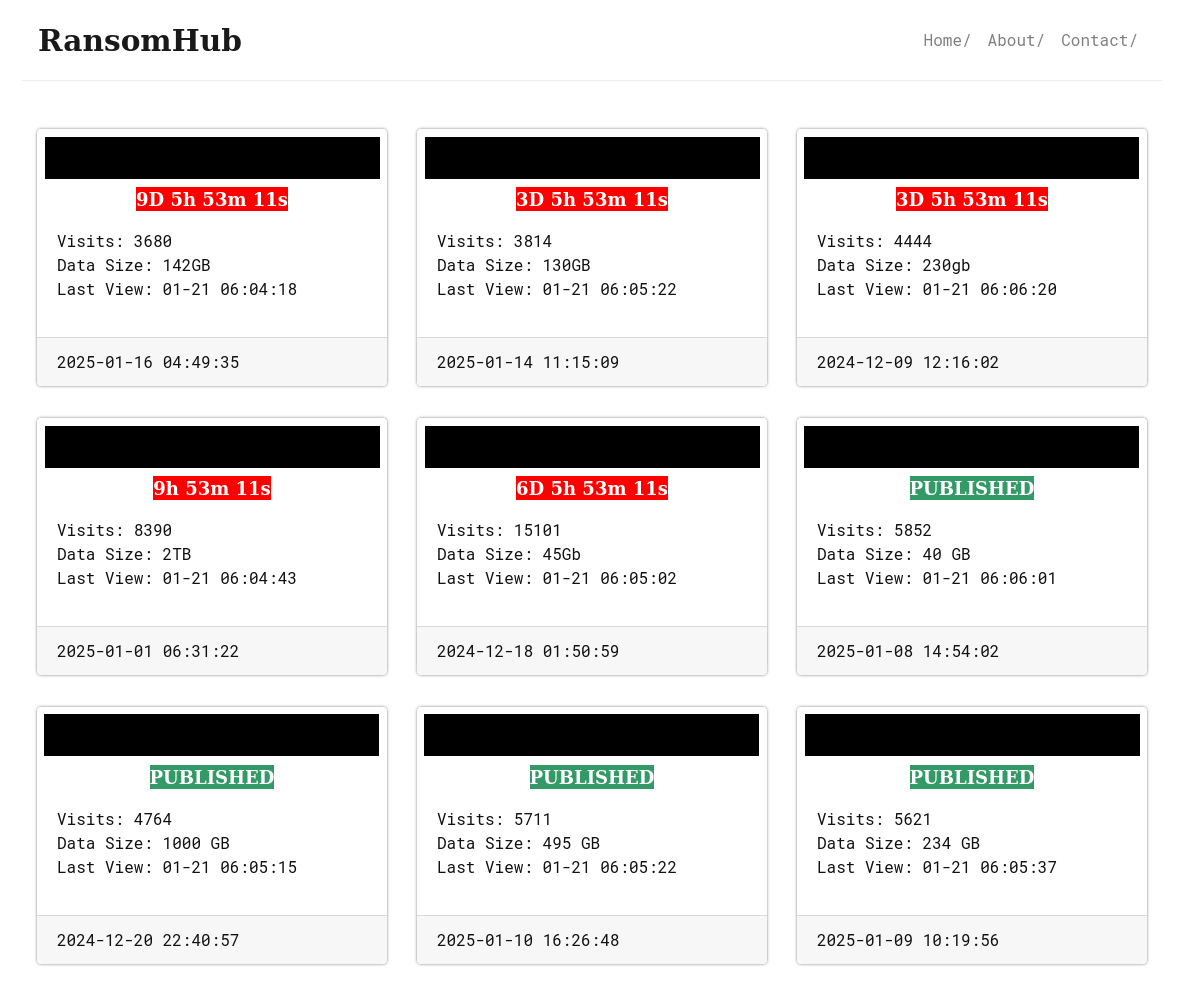

RansomHub meldete sein erstes Opfer auf seinem DLS (siehe Abbildung 1) am 10. Februar 2024, 10 Tage vor der öffentlichen Ankündigung der Operation Cronos. Der Aufstieg der Bande verlief zwar langsam, aber stetig. Und als RansomHub im April 2024 die meisten Opfermeldungen aller aktiven Ransomware-Gruppen verzeichnete (abgesehen von LockBit-Posting-Fakes), war klar, dass man diese Bande genau im Auge behalten musste. Seitdem dominiert RansomHub die Ransomware-Szene.

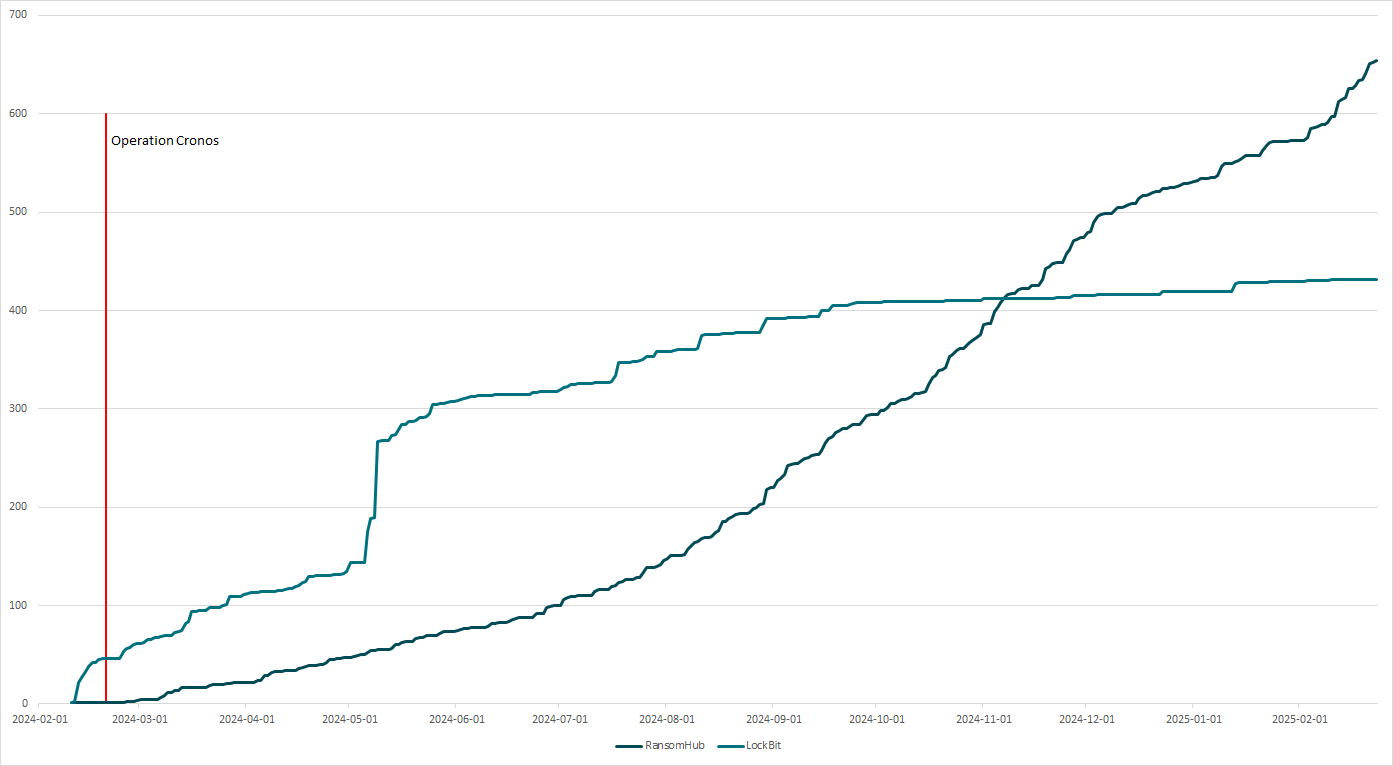

Um zu verdeutlichen, wie gefährlich RansomHub ist, bietet sich ein Vergleich mit LockBit an. Abbildung 2 zeigt die tägliche kumulative Summe (auf der y-Achse) der neuen Opfer, die im DLS von LockBit und RansomHub veröffentlicht wurden, beginnend mit dem Auftreten von RansomHub im Februar 2024.

Wie man deutlich sehen kann, begann RansomHub zwar langsamer mit der Bekanntgabe von Opfern, aber fast neun Monate später konnte die Bande mehr Opfer seit ihrem Start anhäufen als LockBit. Dieser Trend hält bis heute an. Sowohl BlackCat als auch LockBit gerieten um die Zeit, als RansomHub aufkam, ins Fadenkreuz der Justiz. Wir können deshalb davon ausgehen, dass viele erfahrene Partner zu RansomHub abgewandert sind. Notchy, der BlackCat-Partner, der mehr als 4 TB an Daten von Change Healthcare gestohlen hat, ist nur ein öffentlich bekanntes Beispiel.

Abbildung 3 zeigt die Lösegeldforderung, die RansomHub-Mitglieder auf den Rechnern ihrer Opfer hinterlassen.

We are the RansomHub. Your company Servers are locked and Data has been taken to our servers. This is serious.

Good news:

- your server system and data will be restored by our Decryption Tool, we support trial decryption to prove that your files can be decrypted;

- for now, your data is secured and safely stored on our server;

- nobody in the world is aware about the data leak from your company except you and RansomHub team;

- we provide free trial decryption for files smaller than 1MB. If anyone claims they can decrypt our files, you can ask them to try to decrypt a file larger than 1MB.

FAQs: Who we are? - Normal Browser Links: https://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion.ly/ - Tor Browser Links: http://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion/ Want to go to authorities for protection? - Seeking their help will only make the situation worse,They will try to prevent you from negotiating with us, because the negotiations will make them look incompetent,After the incident report is handed over to the government department, you will be fined <This will be a huge amount,Read more about the GDRP legislation:https://en.wikipedia.org/wiki/General_Data_Protection_Regulation>,The government uses your fine to reward them.And you will not get anything, and except you and your company, the rest of the people will forget what happened!!!!!

Think you can handle it without us by decrypting your servers and data using some IT Solution from third-party "specialists"? - they will only make significant damage to all of your data; every encrypted file will be corrupted forever.

Only our Decryption Tool will make decryption guaranteed; Don't go to recovery companies, they are essentially just middlemen who will make money off you and cheat you.

- We are well aware of cases where recovery companies tell you that the ransom price is 5 million dollars, but in fact they secretly negotiate with us for 1 million dollars, so they earn 4 million dollars from you. If you approached us directly without intermediaries you would pay 5 times less, that is 1 million dollars. Think your partner IT Recovery Company will do files restoration?

- no they will not do restoration, only take 3-4 weeks for nothing; besides all of your data is on our servers and we can publish it at any time; as well as send the info about the data breach from your company servers to your key partners and clients, competitors, media and youtubers, etc. Those actions from our side towards your company will have irreversible negative consequences for your business reputation. You don't care in any case, because you just don't want to pay?

- We will make you business stop forever by using all of our experience to make your partners, clients, employees and whoever cooperates with your company change their minds by having no choice but to stay away from your company. As a result, in midterm you will have to close your business.

So lets get straight to the point. What do we offer in exchange on your payment:

- decryption and restoration of all your systems and data within 24 hours with guarantee; - never inform anyone about the data breach out from your company;

- after data decryption and system restoration, we will delete all of your data from our servers forever;

- provide valuable advising on your company IT protection so no one can attack your again. Now, in order to start negotiations, you need to do the following:

- install and run 'Tor Browser' from https://www.torproject.org/download/

- use 'Tor Browser' open http://ubfofxonwdb32wpcmgmcpfos5tdskfizdft6j54l76x3nrwu2idaigid.onion/

- enter your Client ID: [REDACTED] * do not leak your ID or you will be banned and will never be able to decrypt your files. There will be no bad news for your company after successful negotiations for both sides. But there will be plenty of those bad news if case of failed negotiations, so don't think about how to avoid it. Just focus on negotiations, payment and decryption to make all of your problems solved by our specialists within 1 day after payment received: servers and data restored, everything will work good as new.

************************************************Abbildung 3. RansomHub Lösegeldforderung

Rekrutierungsphase

Wie jede aufstrebende RaaS-Gang musste auch RansomHub Partner anwerben, und da Stärke in der Masse liegt, waren die Betreiber nicht sehr wählerisch. Die erste Anzeige wurde am 2. Februar 2024 im russischsprachigen RAMP-Forum veröffentlicht, acht Tage bevor die ersten Opfer gemeldet wurden. Zu der ersten Ankündigung sind ein paar Dinge zu beachten:

- Affiliates können Lösegeld mit ihrer eigenen Brieftasche erhalten und anschließend den Betreiber bezahlen.

- Die Affiliates dürfen 90 % des Lösegelds behalten.

- Der Verschlüsseler ist verschlüsselt und unterstützt Windows-, Linux- und ESXi-Plattformen.

- RansomHub bietet verschiedene Möglichkeiten, in sein RaaS-Programm einzusteigen

- Empfehlung durch einen bestehenden Partner.

- Nachweis der Reputation.

- Nachweis einer früheren RaaS-Zusammenarbeit.

- Zahlung einer Kaution, die nach der ersten erfolgreichen Zahlung zurückerstattet wird.

- Angriffe auf die Gemeinschaft Unabhängiger Staaten, Kuba, Nordkorea und China sind verboten.

- Bevorzugte Kommunikation erfolgt über qTox unter Verwendung der ID 4D598799696AD5399FABF7D40C4D1BE9F05D74CFB311047D7391AC0BF64BED47B56EEE66A528.

Garantien wie der Erhalt von Lösegeldzahlungen direkt in die Brieftasche des Partners und die Beibehaltung eines großzügigen Anteils von 90 Prozent klingen sicherlich vielversprechend, insbesondere in dem Chaos nach den BlackCat- und LockBit-Ausfällen. Außerdem ist die Einstiegshürde sehr niedrig, so dass auch weniger erfahrene Hacker ihr Glück versuchen können.

Es ist auch erwähnenswert, dass das RansomHub-Verschlüsselungsprogramm nicht von Grund auf neu geschrieben wurde, sondern auf wiederverwendetem Code von Knight basiert, einer einst rivalisierenden Ransomware-Bande, die ihren Quellcode im Februar 2024 verkaufte. Die Partner fordern den Verschlüsseler (von RaaS-Betreibern oft als Locker bezeichnet) über das von RansomHub angebotene Web-Panel an (wie es für RaaS-Gangs typisch ist); die Komponente, die für die Erstellung des Verschlüsselers verantwortlich ist, wird üblicherweise als Builder bezeichnet. Da Informationen wie die eindeutige Opfer-ID im Verschlüsselungsprogramm fest einkodiert sind, muss ein Partner für jedes Opfer ein neues Programm anfordern. Der Builder von RansomHub fügt seinen Verschlüsslern eine zusätzliche Schutzschicht hinzu, ein 64 Zeichen langes Passwort, ohne das der Verschlüsseler nicht funktioniert. Dieses Passwort ist für jede Probe einzigartig, wird vom Ersteller generiert und ist nur dem Partner bekannt, der den Verschlüsseler angefordert hat.

Am 21. Juni 2024 änderten die Betreiber von RansomHub die Regeln für Partner als Reaktion auf einen angeblichen Verstoß von Sicherheitsforschern. Deshalb ließ der Betreiber das Bürgen durch bestehende Mitglieder nicht mehr als ausreichend zu und verlangte für angehende Partner eine Einzahlung von 5.000 US-Dollar. Dies war die letzte erwähnenswerte Nachricht der RansomHub-Betreiber. Zwischen der ursprünglichen Ankündigung und dieser Regeländerung gab es jedoch noch ein weiteres wichtiges Ereignis, auf das wir im nächsten Abschnitt eingehen.

Ausweitung des Arsenals - EDRKillShifter

Am 8. Mai 2024 nahmen die Betreiber von RansomHub ein bedeutendes Update vor - sie führten ihren eigenen EDR-Killer ein, eine spezielle Art von Malware, die darauf abzielt, das auf dem System des Opfers installierte Sicherheitsprodukt zu beenden, blind zu machen oder zum Absturz zu bringen. Hierbei kommt der Regel ein anfälliger Treiber zum Einsatz.

Der EDR-Killer von RansomHub, der von Sophos als EDRKillShifter bezeichnet wird, ist ein individuelles Tool, das vom Betreiber entwickelt und gepflegt wird. EDRKillShifter wird RansomHub-Partnern über das Web-Panel angeboten, genau wie der Verschlüsseler; auch er ist durch ein 64-stelliges Kennwort geschützt. Von der Funktionalität her handelt es sich um einen typischen EDR-Killer, der auf eine Vielzahl von Sicherheitslösungen abzielt, von denen die RansomHub-Betreiber erwarten, dass sie die Netzwerke schützen, in die sie einbrechen wollen. Ein bemerkenswerter Unterschied liegt im Schutz des Codes - das Passwort schützt den Shellcode, der als mittlere Ausführungsebene des Killers fungiert. Ohne das Kennwort können Sicherheitsforscher weder die Liste der Zielprozesse noch den missbrauchten anfälligen Treiber ausfindig machen.

Sophos hat den Namen "Shifter" wahrscheinlich gewählt, um der Tatsache Rechnung zu tragen, dass der missbrauchte Treiber nicht immer derselbe ist - es wurden mindestens zwei verschiedene anfällige Treiber (die auch von anderen bekannten EDR-Killern missbraucht werden) beobachtet. Auf EDRKillShifter und andere EDR-Killer gehen wir im Abschnitt EDR-Killer auf dem Vormarsch näher ein.

Die Entscheidung, einen Killer zu implementieren und ihn den Partnern als Teil des RaaS-Programms anzubieten, ist selten. Partner sind in der Regel auf sich allein gestellt, wenn es darum geht, Wege zur Umgehung von Sicherheitsprodukten zu finden - einige verwenden bestehende Tools, während technisch orientierte Partner bestehende Proofs of Concept modifizieren oder EDR-Killer nutzen, die als Service im Dark Web verfügbar sind. Offensichtlich hielten die Ransomware-Ableger dies für eine gute Idee, denn kurz nach der Ankündigung verzeichneten die ESET-Forscher einen steilen Anstieg der Nutzung von EDRKillShifter, und zwar nicht nur in RansomHub-Fällen, wie wir im nächsten Abschnitt zeigen.

Ungefähr einen Monat nach der Ankündigung von EDRKillShifter, am 3. Juni 2024, veröffentlichten die Betreiber von RansomHub ein weiteres Update, in dem sie erklärten, dass sie EDRKillShifter verbessert hätten. Die ESET-Telemetrie zeigt, dass einige Partner diese aktualisierte Version nur vier Tage später einsetzten.

Ausnutzung von EDRKillShifter

Die ESET Forscher nutzten die große Popularität, die EDRKillShifter nach seiner Markteinführung erlangte, um ihre Untersuchungen zu erweitern. Wir waren in der Lage, die Nutzung von EDRKillShifter zu nutzen, um RansomHub-Partner mit den zahlreichen rivalisierenden Gangs in Verbindung zu bringen, für die sie ebenfalls arbeiten, und um eine klarere interne Versionierung dieses EDR-Killers zu erhalten.

Verknüpfung von Affiliates mit rivalisierenden Gangs

Der Unterschied zwischen dem Verschlüsselungsprogramm von RansomHub und EDRKillShifter besteht darin, dass es für die Partner keinen Grund gibt, für jedes Eindringen ein neues Exemplar von EDRKillShifter zu erstellen (es sei denn, es gibt ein größeres Update) - und genau das hat es uns ermöglicht, einen der Partner von RansomHub zu enttarnen, der für drei rivalisierende Gangs arbeitet - Play, Medusa und BianLian.

Diese drei Gangs unterscheiden sich erheblich:

- BianLian konzentriert sich hauptsächlich auf reine Erpressungsangriffe und bietet kein RaaS-Programm auf seinem DLS an.

- Medusa bietet auf seinem DLS ebenfalls kein RaaS-Programm an, wirbt aber für sein RaaS-Programm im RAMP-Untergrundforum.

- Play bestreitet strikt, jemals ein RaaS-Programm auf seinem DLS angeboten zu haben.

Die Entdeckung einer Verbindung zwischen RansomHub und Medusa ist nicht besonders überraschend, da es allgemein bekannt ist, dass Ransomware-Affiliates oft für mehrere Betreiber gleichzeitig arbeiten. Wir haben jedoch nicht erwartet, dass etablierte Banden, die nach dem geschlossenen RaaS-Modell arbeiten (d. h., sie suchen nicht aktiv nach neuen Rekruten und ihre Partnerschaften basieren auf langfristigem gegenseitigem Vertrauen), so schnell Allianzen mit RansomHub eingehen würden. Neben BianLian und Play arbeiten auch andere etablierte Gangs nach dem geschlossenen RaaS-Modell - das jüngste BlackBasta-Leck bot einen einzigartigen Einblick in das Innenleben solcher Gruppen.

Eine Möglichkeit, den Zugang von Play und BianLian zu EDRKillShifter zu erklären, ist, dass sie denselben RansomHub-Partner angeheuert haben, was angesichts des geschlossenen Charakters beider Banden unwahrscheinlich ist. Eine andere, plausiblere Erklärung ist, dass vertrauenswürdige Mitglieder von Play und BianLian mit Rivalen zusammenarbeiten, sogar mit neu entstandenen wie RansomHub, und dann die Werkzeuge, die sie von diesen Rivalen erhalten, für ihre eigenen Angriffe wiederverwenden. Dies ist besonders interessant, da solche geschlossenen Banden bei ihren Angriffen in der Regel einen ziemlich einheitlichen Satz von Kerntools verwenden. Bevor wir uns den Einzelheiten der entdeckten Überschneidungen widmen, wollen wir kurz den Modus Operandi der Play-Bande vorstellen.

Weitere Informationen gibt es im englischsprachigen Original-Blogpost.