Erst vor wenigen Monaten veröffentlichte ESET Research einen Blogpost über massive Phishing-Kampagnen in Mittel- und Osteuropa, die in der zweiten Hälfte des Jahres 2023 durchgeführt wurden. In diesen Kampagnen wurde Rescoms-Malware (auch bekannt als Remcos), die durch AceCryptor geschützt ist, an potenzielle Opfer verteilt. Ihr Ziel: Anmeldedaten damit ein Zugang zu Unternehmensnetzwerken.

Phishing-Kampagnen, die auf die Region abzielen, haben auch 2024 nicht aufgehört. In diesem Blogpost stellen wir vor, wie die jüngsten Phishing-Kampagnen aussahen und wie sich die Wahl des Übermittlungsmechanismus von AceCryptor auf ModiLoader verlagerte.

Die wichtigsten Punkte dieses Blogposts:

- ESET entdeckte im Mai 2024 neun bemerkenswerte ModiLoader-Phishing-Kampagnen in Polen, Rumänien und Italien.

- Diese Kampagnen zielten auf kleine und mittlere Unternehmen ab.

- Sieben der Kampagnen zielten auf Polen, wo ESET-Produkte über 21.000 Nutzer schützten.

- Die Angreifer setzten drei Malware-Familien über ModiLoader ein: Rescoms, Agent Tesla und Formbook.

- Die Angreifer nutzten zuvor kompromittierte E-Mail-Konten und Unternehmensserver, nicht nur um bösartige E-Mails zu verbreiten, sondern auch um Malware zu hosten und gestohlene Daten zu sammeln.

Überblick

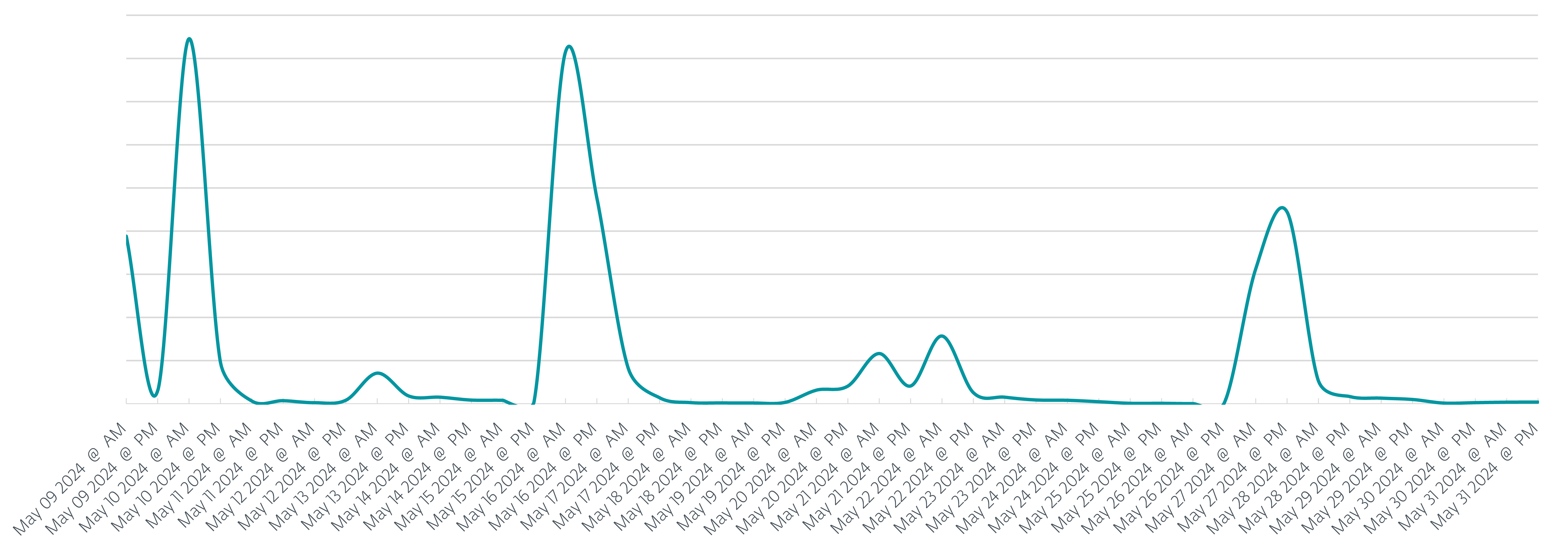

Obwohl die Phishing-Kampagnen während der gesamten ersten Jahreshälfte 2024 andauerten, konzentriert sich dieser Blogpost nur auf den Mai 2024. In diesem Zeitraum schützten ESET Produkte über 26.000 Nutzer, davon über 21.000 (80%) in Polen. Neben Polen, wo sich über 80 % der potenziellen Opfer befanden, waren auch Italien und Rumänien Ziel von Phishing-Kampagnen. Insgesamt registrierten wir neun Phishing-Kampagnen, von denen sieben im Mai auf Polen abzielten (Abbildung 1).

Im Vergleich zu den Kampagnen, die Ende 2023 stattfanden, sehen wir eine Verlagerung weg von der Verwendung von AceCryptor als Werkzeug zum Schutz und zur erfolgreichen Verbreitung der Malware. Stattdessen verwendeten die Angreifer in allen neun Kampagnen ModiLoader (auch bekannt als DBatLoader) als bevorzugtes Tool zur Verbreitung. Die endgültige Nutzlast, die auf die kompromittierten Computer übertragen und gestartet wird, variiert. Wir haben Kampagnen entdeckt, die Folgendes liefern:

- Formbook - eine Malware zum Diebstahl von Informationen, die 2016 entdeckt wurde,

- Agent Tesla - ein Trojaner für den Fernzugriff und zum Stehlen von Informationen, und

- Rescoms RAT - eine Fernsteuerungs- und Überwachungssoftware, die sensible Informationen stehlen kann.

Kampagnen

Alle Kampagnen liefen nach einem ähnlichen Schema ab. Das Zielunternehmen erhielt eine E-Mail-Nachricht mit einem Geschäftsangebot, das so einfach lauten konnte wie "Bitte geben Sie Ihr bestes Preisangebot für die angehängte Bestellnummer an.2405073", wie in Abbildung 2 zu sehen ist.

Bei anderen Kampagnen waren die E-Mail-Nachrichten ausführlicher, wie z. B. die Phishing-E-Mail in Abbildung 3, die wie folgt übersetzt werden kann:

Hallo,

Wir möchten Ihr Produkt für unseren Kunden kaufen.

Im Anhang finden Sie die Anfrage für den ersten Schritt dieses Kaufs.

Das beigefügte Blatt enthält Richtpreise für die meisten Produkte. Ich habe 10 Elemente hervorgehoben, um den Schwerpunkt auf die Preisgestaltung zu legen - der Rest der Elemente ist optional (wir werden ein ähnliches Preisniveau auf der Grundlage anderer Preise anwenden).

Bitte melden Sie sich bis zum 28/05/2024 bei mir

Wenn Sie mehr Zeit benötigen, teilen Sie mir bitte mit, wie viel Zeit Sie benötigen.

Wenn Sie Fragen haben, lassen Sie es mich bitte auch wissen.

Wie bei den Phishing-Kampagnen von H2 2023 gaben sich die Angreifer als bestehende Unternehmen und deren Mitarbeiter aus, um die Erfolgsquote der Kampagne zu erhöhen. Selbst wenn das potenzielle Opfer nach den üblichen Warnsignalen suchte, waren diese nicht vorhanden. Die E-Mail sah so legitim aus, wie sie nur sein konnte.

Eine genaue Analyse der Anhänge und des weiteren Vorgehens der Hacker entnehmen Sie dem englischen Original-Blogpost:

https://www.welivesecurity.com/en/eset-research/phishing-targeting-polish-smbs-continues-modiloader