Ähnlich wie das Leben und das mysteriöse Ableben des Pharaos Tutanchamun, auch bekannt als König Tut, bleibt die Bedrohungslandschaft in Lateinamerika (LATAM) geheimnisumwittert. Dies liegt in erster Linie daran, dass den sich entwickelnden bösartigen Kampagnen in der Region weltweit nur wenig Aufmerksamkeit geschenkt wird. Während bemerkenswerte Ereignisse wie Geldautomatenangriffe, die in Brasilien geborenen Banking-Trojaner und die Machete-Cyberspionage-Operationen in den Medien Erwähnung fanden, sind wir uns bewusst, dass die Geschichte mehr zu bieten hat.

Ähnlich wie die archäologischen Ausgrabungen des Grabes von König Tut Licht in das Leben der alten Ägypter brachten, haben wir uns auf die Suche nach weniger bekannten Cyberbedrohungen gemacht, die lateinamerikanische Länder betreffen. Unsere Initiative mit dem Namen Operation King TUT (The Universe of Threats) hatte zum Ziel, diese bedeutende Bedrohungslandschaft zu erforschen. Am 5. Oktober haben wir die Ergebnisse unserer vergleichenden Analyse auf der Virus Bulletin 2023-Konferenz vorgestellt: Der vollständige Konferenzbericht kann hier gelesen werden.

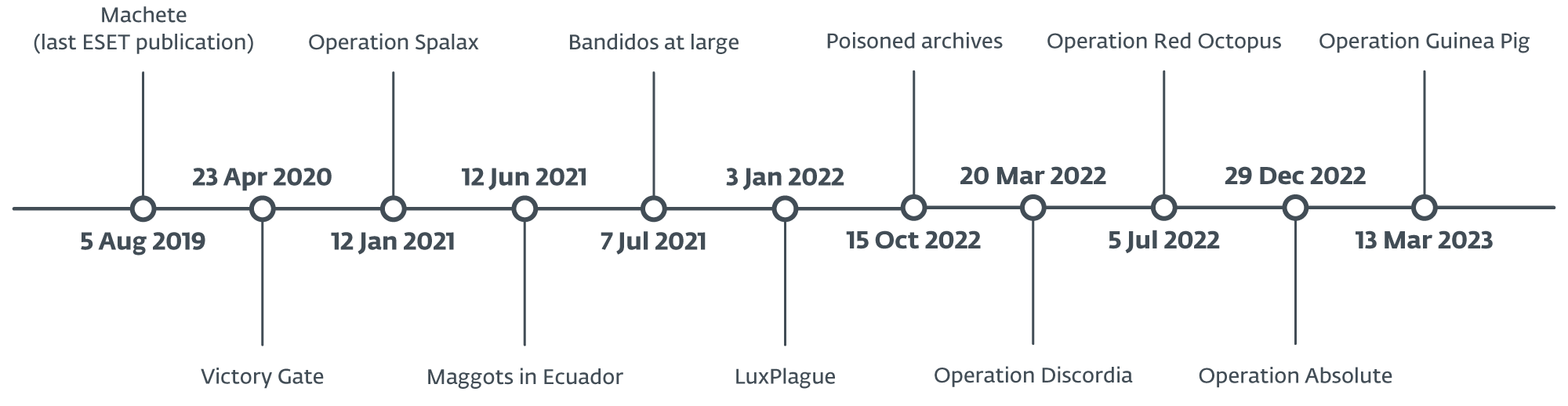

In der Analyse haben wir uns für einen Rückblick auf verschiedene öffentlich dokumentierte Kampagnen entschieden, die zwischen 2019 und 2023 auf die LATAM-Region abzielten, wie in der folgenden Zeitleiste zu sehen ist. Alle diese cyberkriminellen Aktivitäten wurden ausschließlich in Lateinamerika entdeckt und stehen nicht in Verbindung mit globaler Crimeware. Da jede dieser Operationen ihre eigenen Merkmale aufweist und nicht mit einem bekannten Bedrohungsakteur verbunden zu sein scheint, ist es sehr wahrscheinlich, dass mehrere Akteure im Spiel sind.

Unsere Nachforschungen ergaben eine bemerkenswerte Verschiebung von einfacher, opportunistischer Crimeware zu komplexeren Bedrohungen. Insbesondere haben wir einen Wandel in der Zielsetzung beobachtet, der sich von der allgemeinen Öffentlichkeit zu hochrangigen Nutzern, einschließlich Unternehmen und Regierungsbehörden, bewegt. Diese Bedrohungsakteure aktualisieren ihre Tools kontinuierlich und führen verschiedene Umgehungstechniken ein, um den Erfolg ihrer Kampagnen zu steigern. Darüber hinaus haben sie ihr Crimeware-Geschäft über Lateinamerika hinaus ausgeweitet, was das Muster der in Brasilien entstandenen Banking-Trojaner widerspiegelt.

Unser Vergleich zeigt auch, dass sich die meisten bösartigen Kampagnen in der Region an Unternehmensanwender richten, einschließlich des Regierungssektors, indem sie in erster Linie Spearphishing-E-Mails einsetzen, um potenzielle Opfer zu erreichen, die sich oft als anerkannte Organisationen in bestimmten Ländern der Region ausgeben, insbesondere als Regierungs- oder Steuerbehörden.

Die bei diesen Angriffen beobachtete Präzision und Spezifität deuten auf ein hohes Maß an Zielgenauigkeit hin, was darauf hindeutet, dass die Bedrohungsakteure über detaillierte Kenntnisse über ihre beabsichtigten Opfer verfügen. Bei diesen Kampagnen verwenden die Angreifer bösartige Komponenten wie Downloader und Dropper, die meist in PowerShell und VBS erstellt werden.

Was die bei diesen bösartigen Operationen in Lateinamerika verwendeten Tools betrifft, so deuten unsere Beobachtungen auf eine Vorliebe für RATs hin, insbesondere aus den Familien njRAT und AsyncRAT. Darüber hinaus haben wir bei Kampagnen, die in erster Linie auf staatliche Stellen abzielen, den Einsatz anderer Malware-Familien wie Bandook und Remcos festgestellt, wenn auch in geringerem Umfang.

Aufgrund der Schlussfolgerungen, die sich aus unserem Vergleich ergeben, glauben wir, dass mehr als nur eine Gruppe hinter der Verbreitung dieser Art von Kampagnen steht und dass diese Gruppen aktiv nach verschiedenen Techniken und Möglichkeiten suchen, um ihre Kampagnen so erfolgreich wie möglich zu gestalten. Darüber hinaus vermuten wir, dass die in Lateinamerika vorherrschenden sozioökonomischen Ungleichheiten den Modus Operandi der Angreifer in dieser Region beeinflussen könnten, obwohl dieser spezielle Aspekt den Rahmen unserer Forschung sprengen würde. Der vollständige VB2023-Konferenzbericht über die Operation King TUT ist hier verfügbar.

Zusammengefasste IoCs sind auf unserem GitHub verfügbar: https://github.com/eset/malware-ioc/tree/master/king_tut