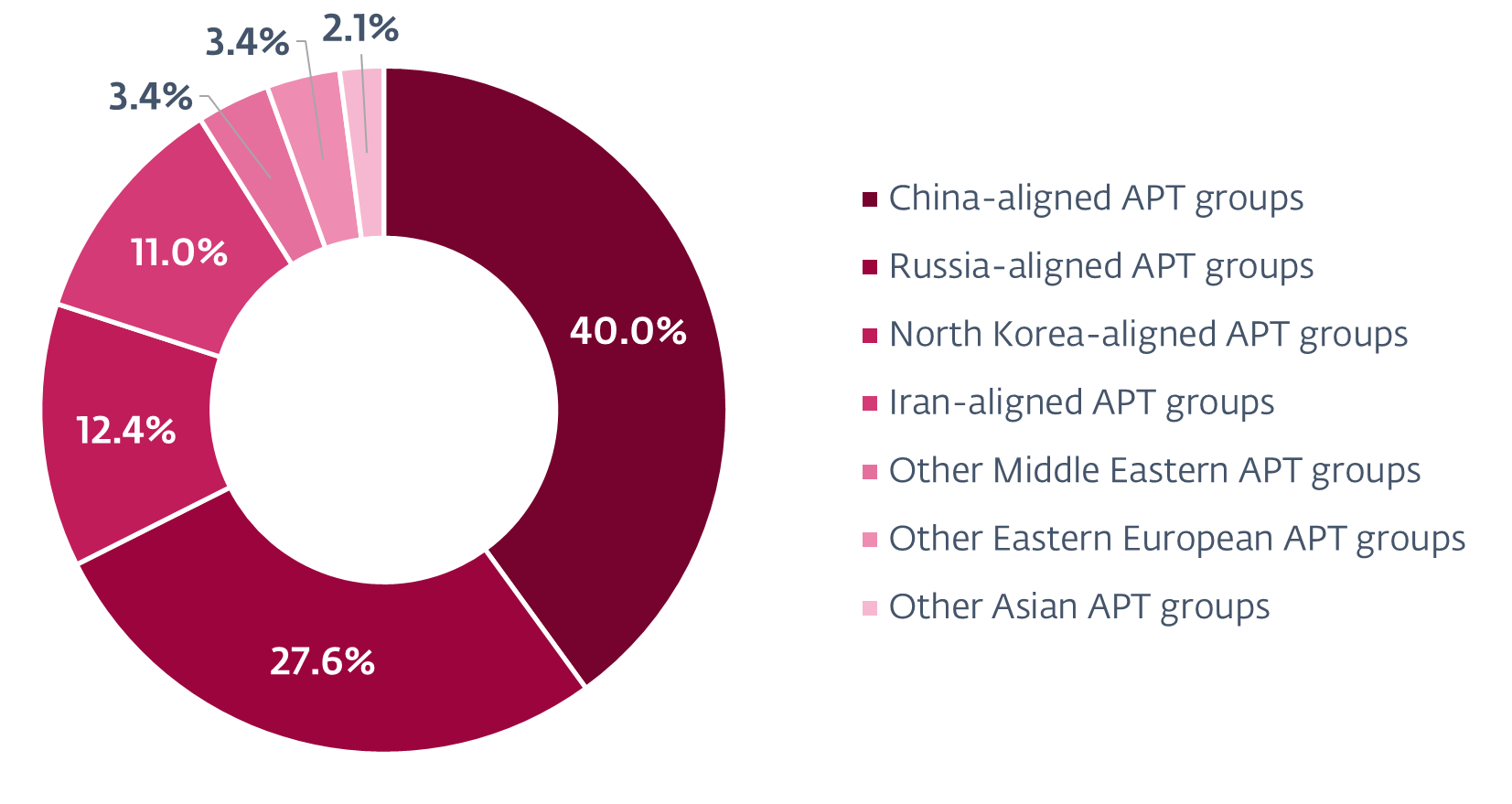

Der ESET APT Activity Report Q2 2024-Q3 2024 fasst bemerkenswerte Aktivitäten ausgewählter Advanced Persistent Threat (APT)-Gruppen zusammen, die von ESET Forschern von April 2024 bis Ende September 2024 dokumentiert wurden. Die hervorgehobenen Aktivitäten sind repräsentativ für die breitere Bedrohungslandschaft, die wir in diesem Zeitraum untersucht haben. Sie veranschaulichen die wichtigsten Trends und Entwicklungen. Dennoch enthalten sie nur einen Bruchteil der Cybersecurity-Intelligence-Daten, die den Kunden der privaten APT-Berichte von ESET zur Verfügung gestellt werden.

Viele Gefahren stehen mit China in Verbindung

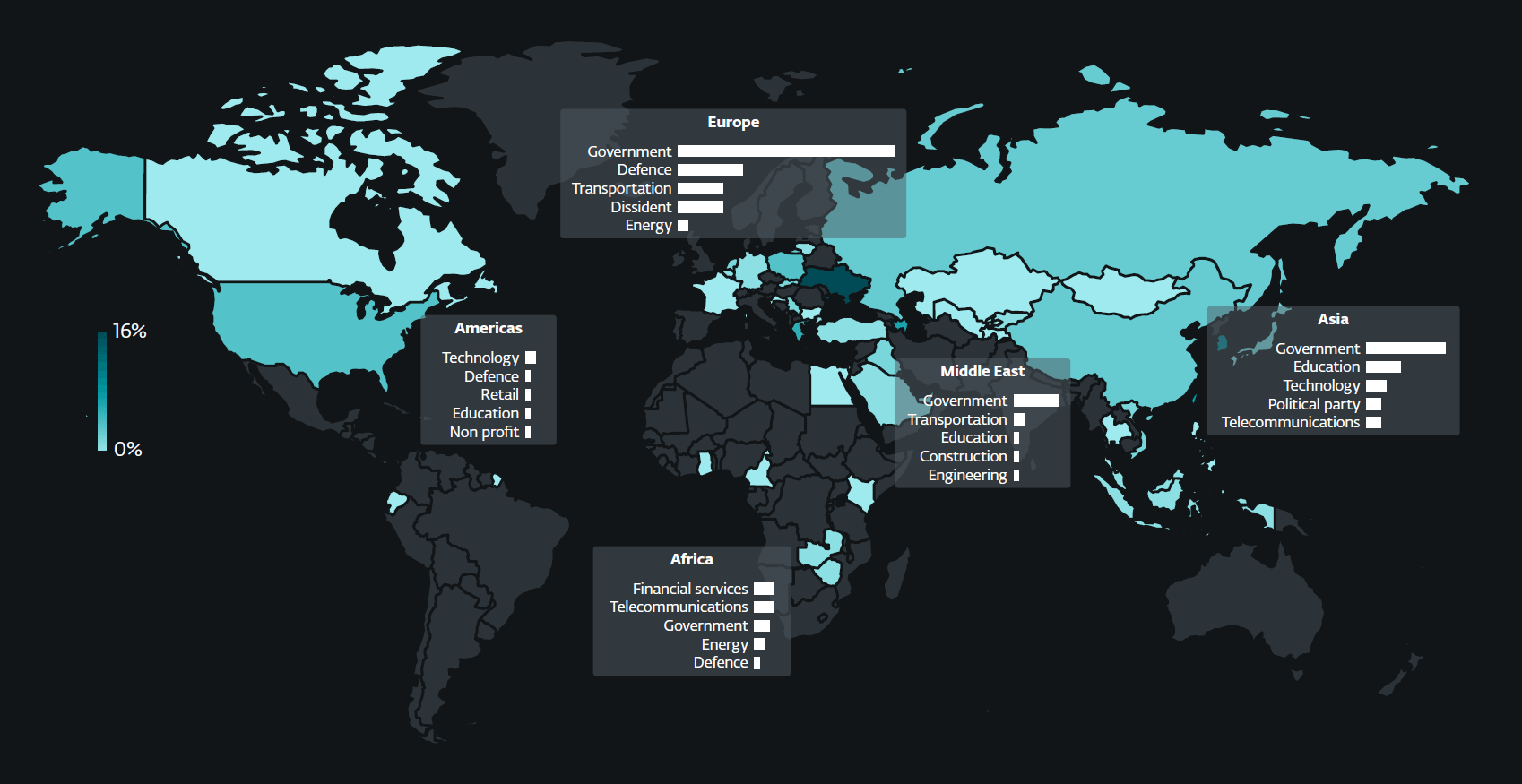

Während des Beobachtungszeitraums konnten wir eine bemerkenswerte Ausweitung der Angriffe von MirrorFace feststellen, einer mit China in Verbindung stehenden APT-Gruppe. Die Hacker, die sich normalerweise auf japanische Einrichtungen konzentrieren, weiteten ihre Aktivitäten zum ersten Mal auf eine diplomatische Organisation in der Europäischen Union (EU) aus. Japanische Ziele blieben allerdings im Fokus. Darüber hinaus nutzen chinesische APT-Gruppen zunehmend das quelloffene und plattformübergreifende SoftEther-VPN, um sich Zugang zu den Netzwerken ihrer Opfer zu verschaffen. ESET Forscher fanden heraus:

- Die Gruppe Flax Typhoon nutzt ausgiebig SoftEther VPN

- Webworm ist von seiner Backdoor mit vollem Funktionsumfang auf die SoftEther VPN Bridge auf Rechnern von Regierungsorganisationen in der EU umgestiegen

- GALLIUM setzt SoftEther VPN-Server bei Telekommunikationsbetreibern in Afrika ein

Iran setzt auf Spionage

Wir haben auch Hinweise darauf gefunden, dass mit Iran verbündete Gruppen ihre Cyberfähigkeiten nutzen, um diplomatische Spionage und möglicherweise auch militärische Operationen zu unterstützen. Diese Gruppen kompromittierten mehrere Finanzdienstleistungsunternehmen in Afrika - einem für den Iran geopolitisch wichtigen Kontinent. Zudem führten sie Cyberspionage gegen den Irak und Aserbaidschan durch, beides Nachbarländer, zu denen der Iran komplexe Beziehungen unterhält. Darüber hinaus zeigten sie verstärktes Interesse am Transportsektor in Israel. Trotz dieser scheinbar engen geografischen Ausrichtung behielten die mit Iran in Verbindung stehenden Gruppen eine globale Ausrichtung bei: Sie verfolgten auch diplomatische Gesandte in Frankreich und Bildungseinrichtungen in den Vereinigten Staaten.

Nordkorea sucht nach Finanzierungsmöglichkeiten für Militärprogramm

Mit Nordkorea verbündete Hacker verfolgten weiterhin die Ziele ihres Regimes. Das Land wird von den Vereinten Nationen und Südkorea beschuldigt , Gelder - sowohl traditionelle Währungen als auch Kryptowährungen - zu stehlen, um seine Massenvernichtungswaffenprogramme zu unterstützen. Wir konnten beobachten, dass diese Gruppen ihre Angriffe auf Verteidigungs- und Luft- und Raumfahrtunternehmen in Europa und den USA fortsetzten und auch Kryptowährungsentwickler, Denkfabriken und Nichtregierungsorganisationen ins Visier nahmen. Eine dieser Gruppen, Kimsuky, begann mit dem Missbrauch von Microsoft Management Console-Dateien, die normalerweise von Systemadministratoren verwendet werden, aber jeden Windows-Befehl ausführen können. Darüber hinaus haben mehrere mit Nordkorea verbündete Gruppen beliebte Cloud-basierte Dienste missbraucht, darunter Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub und Bitbucket. Zum ersten Mal sahen wir eine APT-Gruppe - insbesondere ScarCruft -, die Cloud-Dienste von Zoho missbrauchte.

Russland: Datendiebstahl und Desinformation

Wir entdeckten mit Russland verbündete Cyberspionage-Gruppen, die es häufig auf Webmail-Server wie Roundcube und Zimbra abgesehen haben, meist mit Spearphishing-E-Mails, die bekannte XSS-Schwachstellen auslösen. Neben Sednit, das es auf staatliche, akademische und verteidigungsbezogene Einrichtungen weltweit abgesehen hat, haben wir eine weitere mit Russland verbündete Gruppe identifiziert. Diese haben wir GreenCube genannt. Sie stiehlt über XSS-Schwachstellen in Roundcube E-Mail-Nachrichten. Andere mit Russland verbündete Gruppen konzentrierten sich weiterhin auf die Ukraine, wobei Gamaredon groß angelegte Spearphishing-Kampagnen durchführte und seine Tools unter Verwendung und Missbrauch der Messaging-Apps Telegram und Signal überarbeitete. Sandworm nutzte seine neue Windows-Backdoor, die wir WrongSens nennen, und seine fortschrittliche Linux-Malware: LOADGRIP und BIASBOAT.

Darüber hinaus entdeckten wir die Operation Texonto, eine Desinformations- und psychologische Operation, die in erster Linie darauf abzielt, die ukrainische Bevölkerung zu demoralisieren, und die sich auch gegen russische Dissidenten richtet. Wir haben auch den Hack der polnischen Anti-Doping-Agentur analysiert. Wir gehen davon aus, dass sie von einem Zugangsvermittler kompromittiert wurde, der dann seinen Zugang an die mit Weißrussland verbündete FrostyNeighbor APT-Gruppe weitergab. Diie Gruppe steht hinter cybergestützten Desinformationskampagnen, die die NATO diskreditieren sollen. Und schließlich entdeckten wir bei der Analyse eines in freier Wildbahn gefundenen Exploits eine Schwachstelle für die Remotecodeausführung in WPS Office für Windows. Wir schreiben den Angriff, der diese Schwachstelle ausnutzt, der mit Südkorea verbündeten Gruppe APT-C-60 zu.

Die im ESET APT Activity Report Q2 2024-Q3 2024 beschriebenen bösartigen Aktivitäten werden von ESET-Produkten erkannt; die geteilten Informationen basieren größtenteils auf proprietären ESET Telemetriedaten und wurden von ESET-Forschern verifiziert.

ESET APT Activity Reports enthalten nur einen Bruchteil der Cybersecurity Intelligence-Daten, die in ESET APT Reports PREMIUM zur Verfügung gestellt werden. Weitere Informationen finden Sie auf der ESET Threat Intelligence Website.

ESET APT-Aktivitätsbericht Q2 2024-Q3 2024

Folgen Sie ESET research auf Twitter für regelmäßige Updates zu wichtigen Trends und Top-Bedrohungen.