ESET Forscher haben neue Werkzeuge entdeckt, die zur Verbreitung von Embargo-Ransomware eingesetzt werden. Embargo ist ein relativ neuer Akteur in der Ransomware-Szene und wurde von ESET erstmals im Juni 2024 beobachtet. Die Gruppe setzt auf einen Loader und einen EDR-Killer. ESET hat sie MDeployer bzw. MS4Killer genannt. MS4Killer ist besonders bemerkenswert, da es speziell für die Umgebung des jeweiligen Opfers kompiliert wird und nur ausgewählte Sicherheitslösungen angreift. Beide Tools sind in Rust geschrieben, der von der Embargo-Gruppe bevorzugten Sprache.

Die wichtigsten Punkte dieses Blogposts:

- Embargo entwickelt und testet neue Rust-basierte Tools.

- Unterschiede in den bereitgestellten Versionen, Bugs und übrig gebliebene Artefakte deuten darauf hin, dass diese Tools aktiv entwickelt werden.

- Der Bedrohungsakteur missbraucht den abgesicherten Modus, um Sicherheitslösungen zu deaktivieren.

- Embargo schneidet seine Tools auf jedes Opfer zu.

Überblick

Im Juli 2024 konnten wir Ransomware-Vorfälle beobachten, die auf US-Unternehmen abzielten und bei denen der Bedrohungsakteur seine neuen Werkzeuge einsetzte. Die hier beobachteten Versionen von MDeployer und MS4Killer unterscheiden sich geringfügig. Dies lässt darauf schließen , dass die Tools aktiv weiterentwickelt werden. Interessanterweise entdeckten wir zwei verschiedene Versionen von MDeployer in einem einzigen Angriff, die wahrscheinlich nach einem ersten, fehlgeschlagenen Versuch optimiert wurden.

MDeployer ist ein bösartiger Loader, der für die Bereitstellung von MS4Killer und Embargo Ransomware verwendet wird. MS4Killer ist ein EDR-Killer, der einen anfälligen Treiber missbraucht, um die Sicherheitsprodukte auf dem Computer des Opfers zu deaktivieren.

Embargo

Embargo trat zum ersten Mal im Juni 2024 in der ESET Telemetrie in Erscheinung. Ihren ersten öffentlichen "Auftritt" hatte die Gruppe im Mai 2024 . Abgesehen davon, dass die Gruppe erfolgreich in hochkarätige Ziele eindrang, zog sie durch die Wahl der Programmiersprache für ihre Ransomware auf sich aufmerksam: Embargo wählte Rust, eine plattformübergreifende Programmiersprache, die die Entwicklung von vielseitigerer Ransomware für Windows und Linux ermöglicht. Nach BlackCat und Hive ist Embargo eine weitere Gruppe, die Ransomware-Payloads in Rust entwickelt.

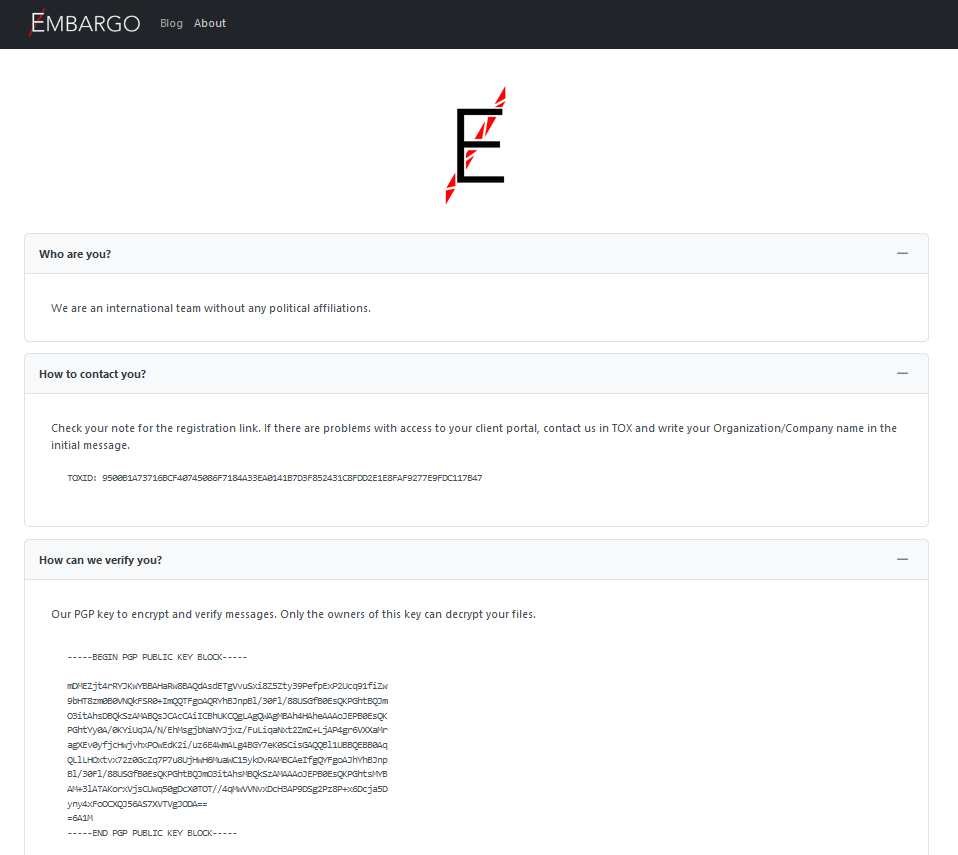

Ausgehend von ihrer Herangehensweise scheint Embargo eine gut ausgestattete Gruppe zu sein. Sie richtet eine eigene Infrastruktur für die Kommunikation mit den Opfern ein (Abbildung 1), ermöglicht aber auch die Kommunikation über Tox. Die Gruppe zwingt ihre Opfer durch doppelte Erpressung zur Zahlung und veröffentlicht die gestohlenen Daten auf ihrer Leak-Site. In einem Interview mit einem mutmaßlichen Gruppenmitglied erwähnt der Vertreter der Gruppe ein grundlegendes Auszahlungsschema für Partner, was darauf hindeutet, dass sie RaaS (Ransomware as a Service) anbietet. Die jüngsten Störungen der Strafverfolgung, von denen berüchtigte Cyberkriminelle wie BlackCat und LockBit betroffen waren, haben zu einer gewissen Umstrukturierung im RaaS-Bereich geführt. Diese Veränderungen in der globalen RaaS-Umgebung sprechen für das Auftauchen eines neuen Akteurs. Die Raffinesse der Gruppe, die Existenz einer typischen Leak-Site und die Behauptungen der Gruppe lassen vermuten, dass Embargo tatsächlich ein RaaS-Anbieter ist.

Die Nutzdaten der Embargo-Ransomware, die wir bei den Vorfällen im Juli 2024 beobachtet haben, weisen diese Merkmale auf:

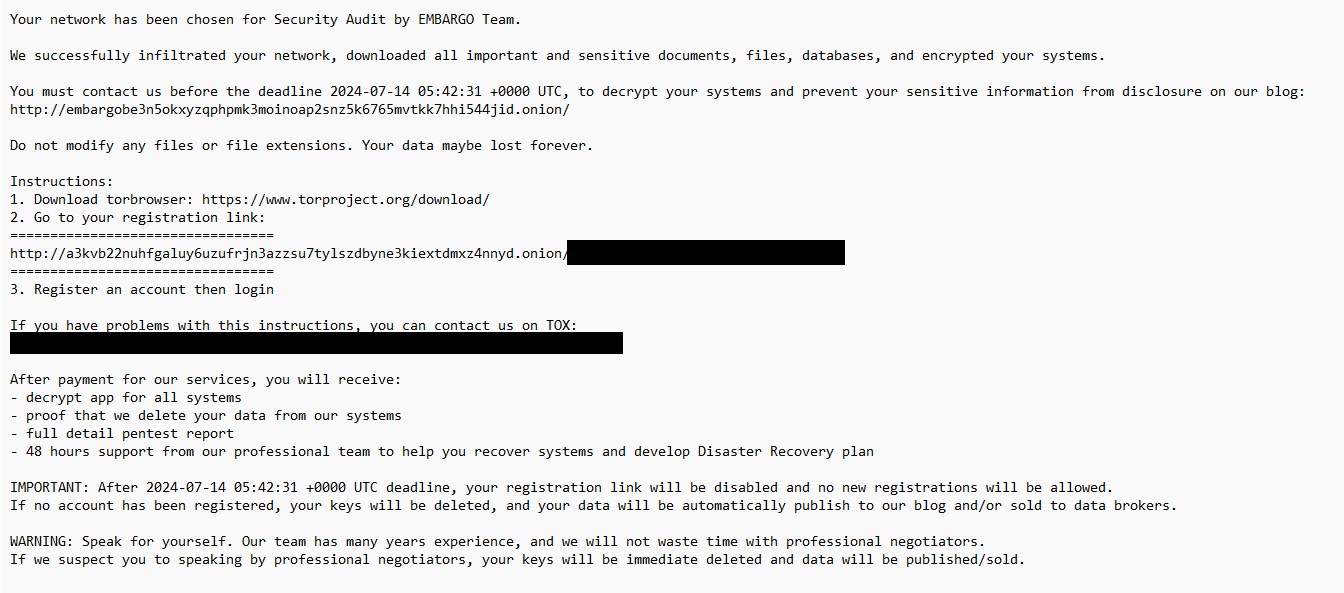

- Embargo-Ransomware hinterlässt in jedem verschlüsselten Verzeichnis einen Erpresserbrief (Abbildung 2) namens HOW_TO_RECOVER_FILES.txt.

- Verschlüsselte Dateien erhalten eine zufällige sechsstellige Erweiterung, die aus hexadezimalen Zeichen besteht, z. B. .b58eeb oder .3d828a.

- Die Nutzdaten erzeugen den Mutex IntoTheFloodAgainSameOldTrip.

In einer früheren Analyse von Cyble-Forschern erstellte die Schadsoftware die Mutex LoadUpOnGunsBringYourFriends. Auffällig ist, dass beide Mutex-Namen auf den Texten beliebter Rocksongs basieren. Unsere Analyse stimmt mit der in dem Cyble-Artikel überein.

MDeployer

MDeployer ist der wichtigste bösartige Loader, den Embargo auf den Rechnern im kompromittierten Netzwerk zu installieren versucht - er erleichtert den Rest des Angriffs, was zur Ausführung der Ransomware und zur Verschlüsselung von Dateien führt.

Anhand des Namensfelds im Abschnitt IMAGE_EXPORT_DIRECTORY seines PE-Headers können wir erkennen, dass Embargo dieses Tool Deployer nennt. Daher haben wir beschlossen, es als MDeployer - EMbargo Deployer zu bezeichnen.

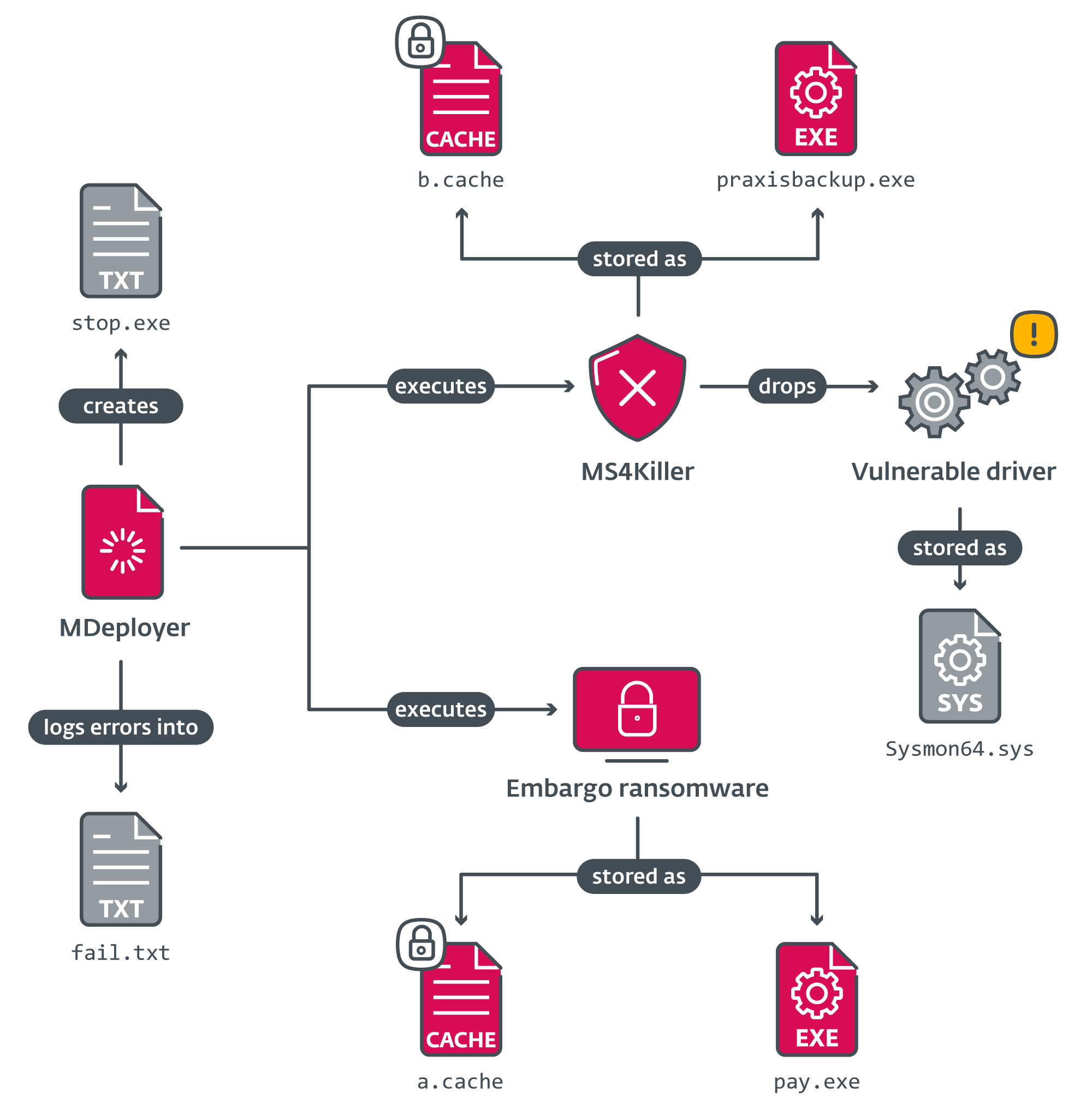

Sein Hauptzweck besteht darin, zwei verschlüsselte Dateien a.cache und b.cache (die von einer unbekannten Vorstufe abgelegt wurden) zu entschlüsseln und zwei Nutzlasten auszuführen: MS4Killer und Embargo Ransomware.

- Er versucht zunächst, die MS4Killer-Nutzlast aus der Datei b.cache zu entschlüsseln, legt die entschlüsselte Datei in praxisbackup.exe ab und führt sie aus.

- Als Nächstes wird dasselbe für die Ransomware-Nutzlast getan, die aus a.cache entschlüsselt, als pay.exe gespeichert und ausgeführt wird.

- Wenn die Ransomware die Verschlüsselung des Systems abgeschlossen hat, beendet MDeployer den MS4Killer-Prozess, löscht die entschlüsselten Nutzdaten und eine von MS4Killer abgelegte Treiberdatei und startet das System neu.

MDeployer überprüft dies, indem es die API-Funktion WaitForSingleObject aufruft und den Rückgabewert WAIT_TIMEOUT erwartet. Läuft es nicht so, wie es sollte, protokolliert MDeployer die Meldung sysmon exited early und beendet sich, ohne die zweite Nutzlast auszuführen. Auf die Protokollierung gehen wir später in diesem Blogpost ein.

In allen MDeployer-Versionen, die wir gesehen haben, wurden beide Nutzdaten mit demselben fest kodierten RC4-Schlüssel entschlüsselt - wlQYLoPCil3niI7x8CvR9EtNtL/aeaHrZ23LP3fAsJogVTIzdnZ5Pi09ZVeHFkiB.

Während seiner Ausführung interagiert MDeployer mit mehreren Dateien. Um das Verständnis zu erleichtern, zeigt Abbildung 3 die Beziehung zwischen den Dateien.

In Tabelle 1 sind die Zwecke der Dateien aufgeführt.

Tabelle 1. Von MDeployer bearbeitete Dateien

| Path | Description |

| C:\Windows\Debug\b.cache |

RC4-encrypted MS4Killer. |

| C:\Windows\Debug\a.cache |

RC4-encrypted Embargo ransomware. |

| C:\Windows\praxisbackup.exe |

Decrypted MS4Killer. |

| C:\Windows\Debug\pay.exe |

Decrypted Embargo ransomware. |

| C:\Windows\Debug\fail.txt |

Log file. |

| C:\Windows\Debug\stop.exe |

Dummy file used for control flow. |

| C:\Windows\Sysmon64.sys |

Legitimate vulnerable driver dropped by MS4Killer. |

Missbrauch des abgesicherten Modus

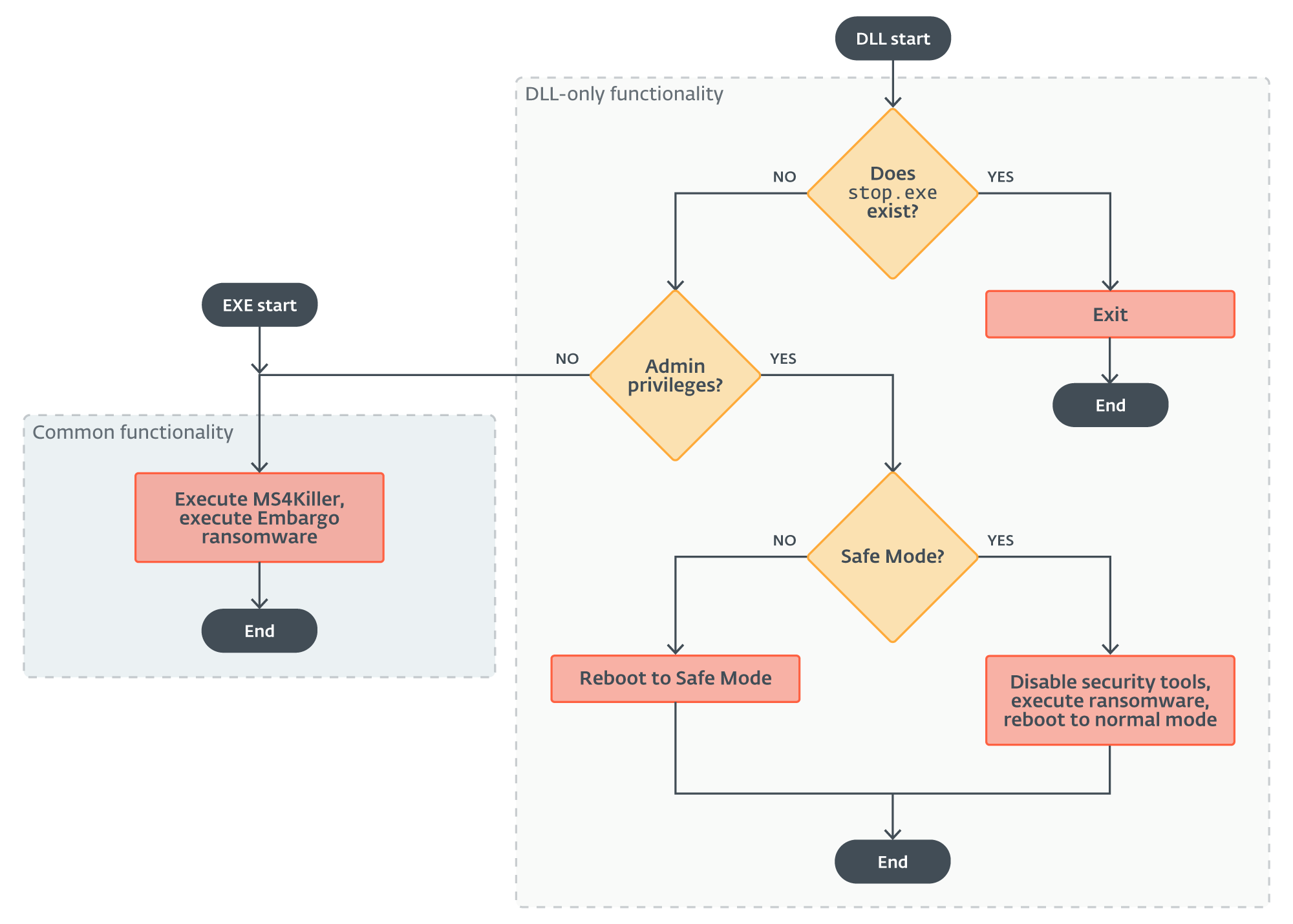

Mit nur einer Ausnahme unter den von uns untersuchten Vorfällen, bei denen MDeployer als DLL eingesetzt wurde, wurde es als EXE-Datei kompiliert. Die DLL-Variante enthält die zusätzliche Fähigkeit, Sicherheitslösungen zu deaktivieren.

Einen Überblick über den Ablauf der DLL-Ausführung bietet Abbildung 4.

Der erste Unterschied besteht gleich zu Beginn der DLL-Ausführung: Bei dieser Version wird geprüft, ob die Datei stop.exe existiert. Das Vorhandensein dieser Datei bedeutet, dass MDeployer bereits in der Vergangenheit ausgeführt wurde und entweder die Ransomware-Nutzlast erfolgreich bereitgestellt oder mit einem Fehler beendet wurde. Wenn die Datei also gefunden wird, führt der Lader nur seine Bereinigungsroutine durch und beendet sich. Beachten Sie, dass die EXE-Versionen zwar die Datei stop.exe erstellen, aber nie überprüfen, ob sie existiert.

Als nächstes prüft die DLL-Version von MDeployer, ob sie mit Administratorrechten ausgeführt wurde. Wenn dies nicht der Fall ist, geht es genauso weiter wie bei der EXE-Version. In der Tat wurden die EXE-Versionen wahrscheinlich mit dem Quellcode dieses einzigen Ausführungszweigs kompiliert.

Wenn er jedoch mit Administratorrechten ausgeführt wurde, versucht der Loader, das System des Opfers im abgesicherten Modus neu zu starten, um ausgewählte Sicherheitslösungen zu deaktivieren.

Der abgesicherte Modus, ein Diagnosemodus des Windows-Betriebssystems, führt das System mit nur minimalen Funktionen aus. Aus diesem Grund sind die meisten Cyber-Sicherheitsmaßnahmen und -Schutzmechanismen im abgesicherten Modus nicht wirksam, was Bedrohungsakteuren die Möglichkeit bietet, diesen Modus auszunutzen, um eine Entdeckung zu vermeiden. Diese Technik ist bei etablierten Ransomware-Gruppen bekannt und wurde in der Vergangenheit bereits missbraucht, wie Forbes im Jahr 2022 berichtete.

Weitere Informationen zum Vorgehen der Hacker lesen Sie im originalen Blogpost auf welivesecurity.com.