Der Krieg in der Ukraine, der im Februar 2014 begann und mit der russischen Invasion am 24. Februar 2022 eskalierte, ist ein Beispiel für einen vielschichtigen Krieg, der von Desinformationskampagnen und Cyberkriegsführung geprägt ist. In diesen Jahren hat ESET Research mehrere hochkarätige Cyberangriffe von mit Russland verbündeten APT-Gruppen (Advanced Persistent Threats) auf ukrainische Unternehmen und ukrainischsprachige Personen aufgedeckt, verschiedene Operationen analysiert und mehrere APT-Gruppen verfolgt, die sich aufgrund des Krieges auf diese Region konzentrieren

Für diese Untersuchung haben wir uns auf die Operationen von Gamaredon konzentriert. Diese mit Russland verbündete Gruppe ist mindestens seit 2013 aktiv und gilt derzeit als die aktivste APT-Gruppe in der Ukraine. Obwohl die Intensität des physischen Konflikts seit 2022 deutlich zugenommen hat, blieb das Aktivitätsniveau von Gamaredon nahezu. Die Gruppe hat ihre bösartigen Werkzeuge methodisch gegen ihre Ziele eingesetzt, lange bevor die Invasion begann.

Wir haben Tausende von Samples analysiert und eine umfassende technische Analyse der von Gamaredon für ihre Cyberspionage-Aktivitäten in den Jahren 2022 und 2023 verwendeten Tools durchgeführt. Die Ergebnisse unserer Analyse stellen wir in unserem Whitepaper vor, das Sie hier in voller Länge lesen können:

In diesem Whitepaper berichten wir über die sich ständig weiterentwickelnden Verschleierungstaktiken von Gammaredon und die zahlreichen Techniken, die zur Umgehung der domänenbasierten Blockierung eingesetzt werden. Diese Taktiken stellen eine große Herausforderung für die Nachverfolgung dar, da sie es den Systemen erschweren, die Tools der Gruppe automatisch zu erkennen und zu blockieren. Dennoch ist es uns im Rahmen unserer Untersuchungen gelungen, diese Taktiken zu identifizieren, zu verstehen und die Aktivitäten von Gamaredon zu verfolgen. Wir beschreiben auch die am weitesten verbreiteten oder anderweitig interessanten Tools, um die Beziehungen zwischen den Tools zu beleuchten und ein vollständigeres Bild des Tool-Ökosystems zu zeichnen.

Hintergrund der Gruppe

Gamaredon wird vom Sicherheitsdienst der Ukraine (SSU) dem. Zentrum für Informationssicherheit des FSB zugeschrieben, das von der besetzten Krim aus operiert. Wir glauben, dass diese Gruppe mit einem anderen Bedrohungsakteur zusammenarbeitet , den wir entdeckt und InvisiMole getauft haben.

Wie die ESET-Telemetrie, mehrere Berichte des CERT-UA und andere offizielle ukrainische Stellen im Laufe der Zeit gezeigt haben, richten sich die meisten Angriffe von Gamaredon gegen ukrainische Regierungseinrichtungen. Zu unserer Überraschung gab es im April 2022 und im Februar 2023 einige Versuche, Ziele in mehreren NATO-Ländern zu kompromittieren, nämlich in Bulgarien, Lettland, Litauen und Polen, aber es wurden keine erfolgreichen Einbrüche beobachtet.

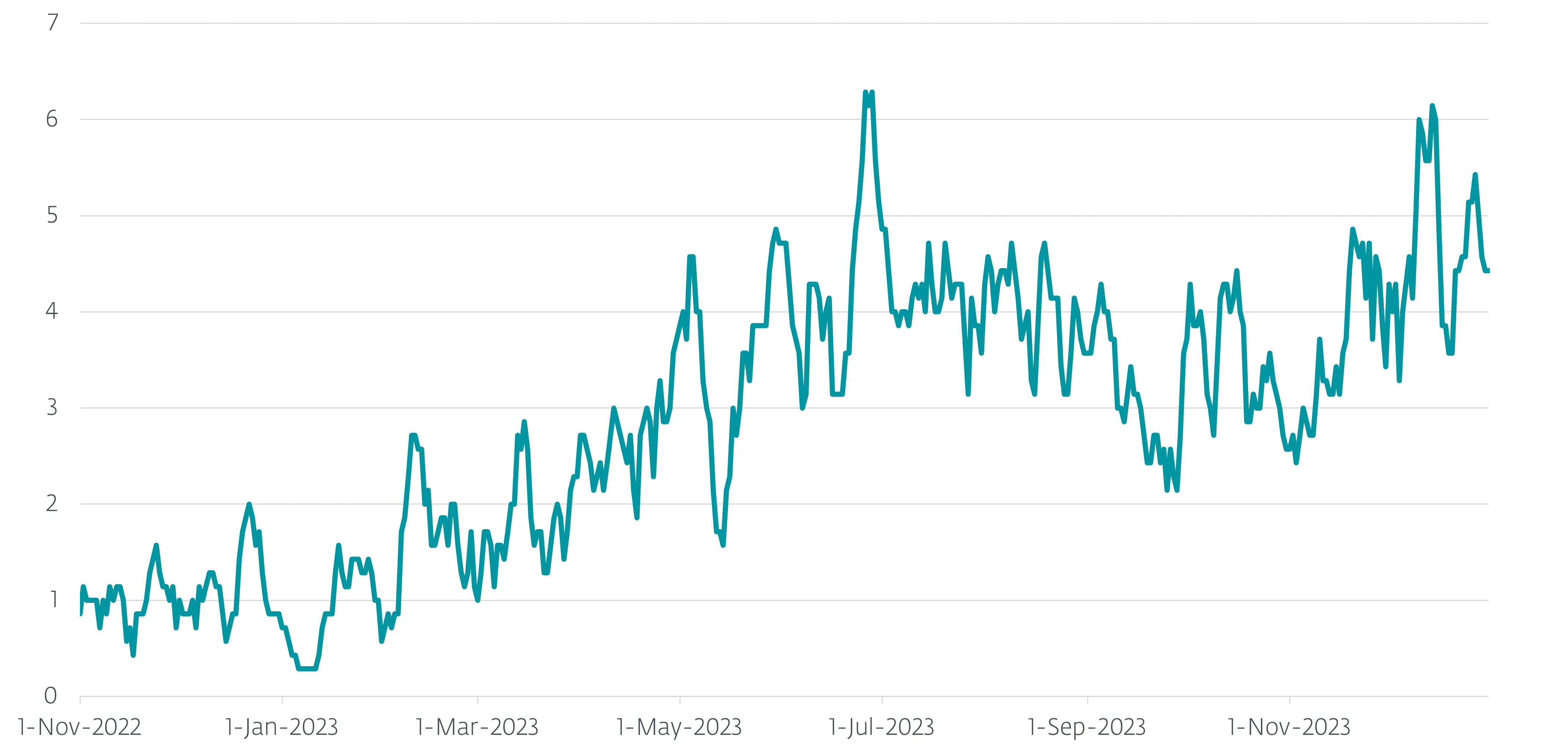

Zwischen dem 1. November 2022 und dem 31. Dezember 2023 beobachteten wir mehr als tausend einzelne Computer in der Ukraine, die von Gamaredon angegriffen wurden. Der gleitende 7-Tages-Durchschnitt der täglichen Zugriffe ist in Abbildung 1 dargestellt.

Laut und rücksichtslos, aber immer noch gefährlich

Um neue Opfer zu kompromittieren, führt Gamaredon Spearphishing-Kampagnen durch. Dazu verwenden die Hacker eine benutzerdefinierte Malware, um Word-Dokumente und USB-Laufwerke, auf die das erste Opfer Zugriff hat und von denen zu erwarten ist, dass sie an weitere potenzielle Opfer weitergegeben werden, als Waffe einzusetzen.

Unseren langfristigen Beobachtungen zufolge versucht Gamaredon - im Gegensatz zu den meisten APT-Gruppen - nicht, sich zu tarnen und so lange wie möglich im Verborgenen zu bleiben, indem sie neue Techniken zur Durchführung von Cyberspionage-Operationen einsetzt. Obwohl sie nicht so sehr darauf bedacht sind, aufzufallen, unternehmen sie offensichtlich große Anstrengungen, um eine Blockierung durch Sicherheitsprodukte zu vermeiden und sich Zugang zu kompromittierten Systemen zu verschaffen.

Typischerweise versucht Gamaredon, sich Zugang zu verschaffen, indem er mehrere einfache Downloader oder Backdoors gleichzeitig einsetzt. Die mangelnde Raffinesse der Gamaredon-Tools wird durch häufige Aktualisierungen und die Verwendung regelmäßig wechselnder Verschleierungen ausgeglichen.

Verlagerung auf VBScript und PowerShell

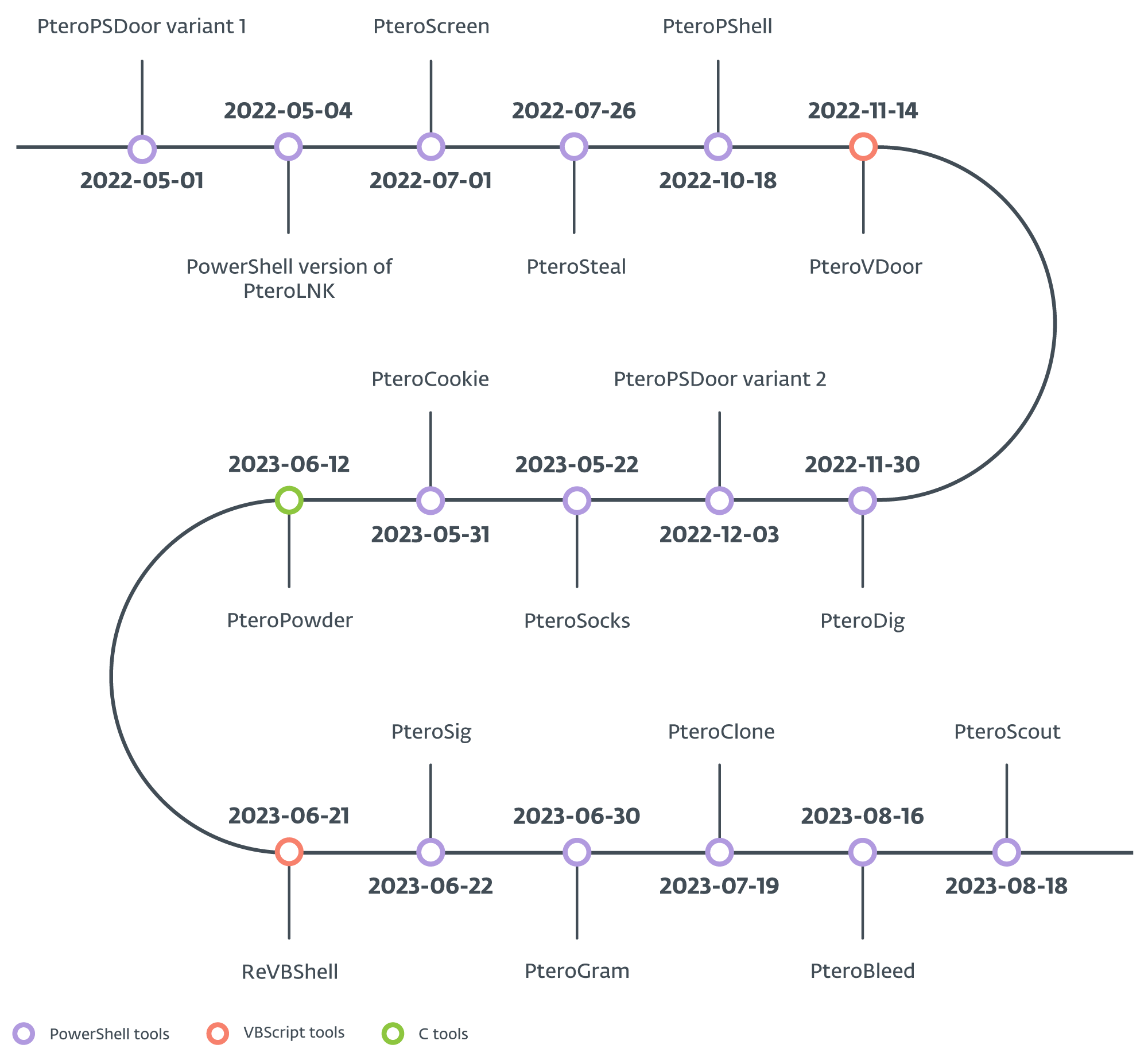

Das Toolset von Gamaredon hat sich im Laufe der Zeit mehrfach verändert. In 2022 ging die Gruppe langsam dazu über, VBScript und PowerShell gemeinsam zu verwenden. Gamaredon verzichtete fast vollständig auf die Verwendung von SFX-Archiven, die bis dahin ihre Haupttaktik gewesen waren. Im Laufe des Jahres 2023 verbesserte Gamaredon seine Cyberspionage-Fähigkeiten und entwickelte mehrere neue PowerShell-Tools: Diese zielten in erster Linie darauf ab, wertvolle Daten zu stehlen, beispielsweise aus Webanwendungen, die in Internetbrowsern, E-Mail-Clients und Instant-Messaging-Anwendungen wie Signal und Telegram laufen.

PteroBleed, ein Infostealer, den wir im August 2023 entdeckten, konzentriert sich jedoch auch auf den Diebstahl von Daten im Zusammenhang mit einem ukrainischen Militärsystem und von einem Webmail-Dienst, der von einer ukrainischen Regierungseinrichtung genutzt wird. Die Zeitleiste der neuen Tools, die in den Jahren 2022 und 2023 veröffentlicht wurden, ist in Abbildung 2 dargestellt; mit Ausnahme von PteroScreen wurden alle diese Tools von ESET Research entdeckt.

Generell lässt sich das Toolset von Gammaredon in Downloader, Dropper, Weaponizer, Stealer, Backdoors und Ad-hoc-Tools unterteilen. Die Gruppe verwendet eine Kombination aus allgemeinen und speziellen Downloadern, um Nutzdaten zu übertragen. Dropper werden verwendet, um verschiedene VBScript-Nutzdaten zu übertragen, Weaponizer verändern die Eigenschaften bestehender Dateien oder erstellen neue Dateien auf angeschlossenen USB-Laufwerken und Stealer exfiltrieren bestimmte Dateien aus dem Dateisystem. Darüber hinaus dienen Backdoors als Remote-Shells und Ad-hoc-Tools führen spezielle Funktionen aus, z.B. einen Reverse-SOCKS-Proxy oder die Übertragung von Nutzdaten mit dem legitimen Kommandozeilenprogramm rclone.

Schneller Wechsel von C&C-IP-Adressen und Domänen

Unsere Analyse wirft auch ein Licht auf die Netzwerkinfrastruktur der Gruppe. Gamaredon setzt eine Technik ein, die als Fast-Flux-DNS bekannt ist. Dabei werden die IP-Adressen der Command-and-Control-Server (C&C) häufig gewechselt, in der Regel mehrmals täglich, um eine IP-basierte Sperrung zu umgehen. Die Gruppe registriert und aktualisiert außerdem häufig viele neue C&C-Domänen, um eine domänenbasierte Sperrung zu vermeiden. Dabei verwendet sie hauptsächlich .ru als Top-Level-Domäne (TLD).

Gamaredon hat auch Einfallsreichtum bewiesen, indem es verschiedene Techniken anwendet, um netzwerkbasierte Erkennungen zu umgehen, indem es Dienste von Drittanbietern wie Telegram, Cloudflare und ngrok nutzt.

Trotz der relativen Einfachheit seiner Tools stellt Gamaredon aufgrund seiner aggressiven Vorgehensweise und seiner Hartnäckigkeit eine erhebliche Bedrohung dar. Angesichts des anhaltenden Krieges in der Region gehen wir davon aus, dass sich Gamaredon weiterhin auf die Ukraine konzentrieren wird.

Eine detailliertere Analyse und technische Aufschlüsselung der Tools und Aktivitäten von Gamaredon finden Sie im vollständigen Whitepaper von ESET Research hier.

Eine umfassende Liste von Kompromissindikatoren (Indicators of Compromise, IoCs) finden Sie in unserem GitHub-Repository und im Gamaredon-Whitepaper.