Die wichtigsten Punkte des Blogposts:

- ESET Research hat eine dreistufige Android-Malware entdeckt. Wir haben sie AridSpy genannt.

- AridSpy wird über fünf spezielle Webseiten verbreitet.

- Der Code von AridSpy kommt in einigen Fällen in Anwendungen zum Einsatz, die legitime Funktionen bieten.

- AridSpy ist ein ferngesteuerter Trojaner, der sich auf das Ausspionieren von Benutzerdaten konzentriert.

- Wir haben sechs Vorkommen von AridSpy in Palästina und Ägypten entdeckt.

- Wir ordnen AridSpy mit mittlerer Sicherheit der APT-Gruppe Arid Viper zu.

ESET Forscher haben fünf Kampagnen identifiziert, die Android-Nutzer mit trojanisierten Apps angreifen. Diese Kampagnen wurden höchstwahrscheinlich von der APT-Gruppe Arid Viper durchgeführt und begannen im Jahr 2022. Drei von ihnen sind zum Zeitpunkt der Veröffentlichung dieses Blogposts noch nicht abgeschlossen. Die Kampagnen setzen mehrstufige Android-Spyware ein, die wir AridSpy genannt haben und lädt ihre Nutzlasten in der ersten und zweiten Stufe von ihrem C&C-Server herunter. Dies dient dazu, einer Entdeckung vorzubeugen. Die Malware wird über spezielle Websites verbreitet, die sich als verschiedene Messaging-Apps , eine App für Stellenangebote und eine App für das palästinensische Standesamt ausgeben. Häufig handelt es sich dabei um bestehende Anwendungen, die durch Hinzufügen des AridSpy-Schadcodes trojanisiert wurden.

Überblick

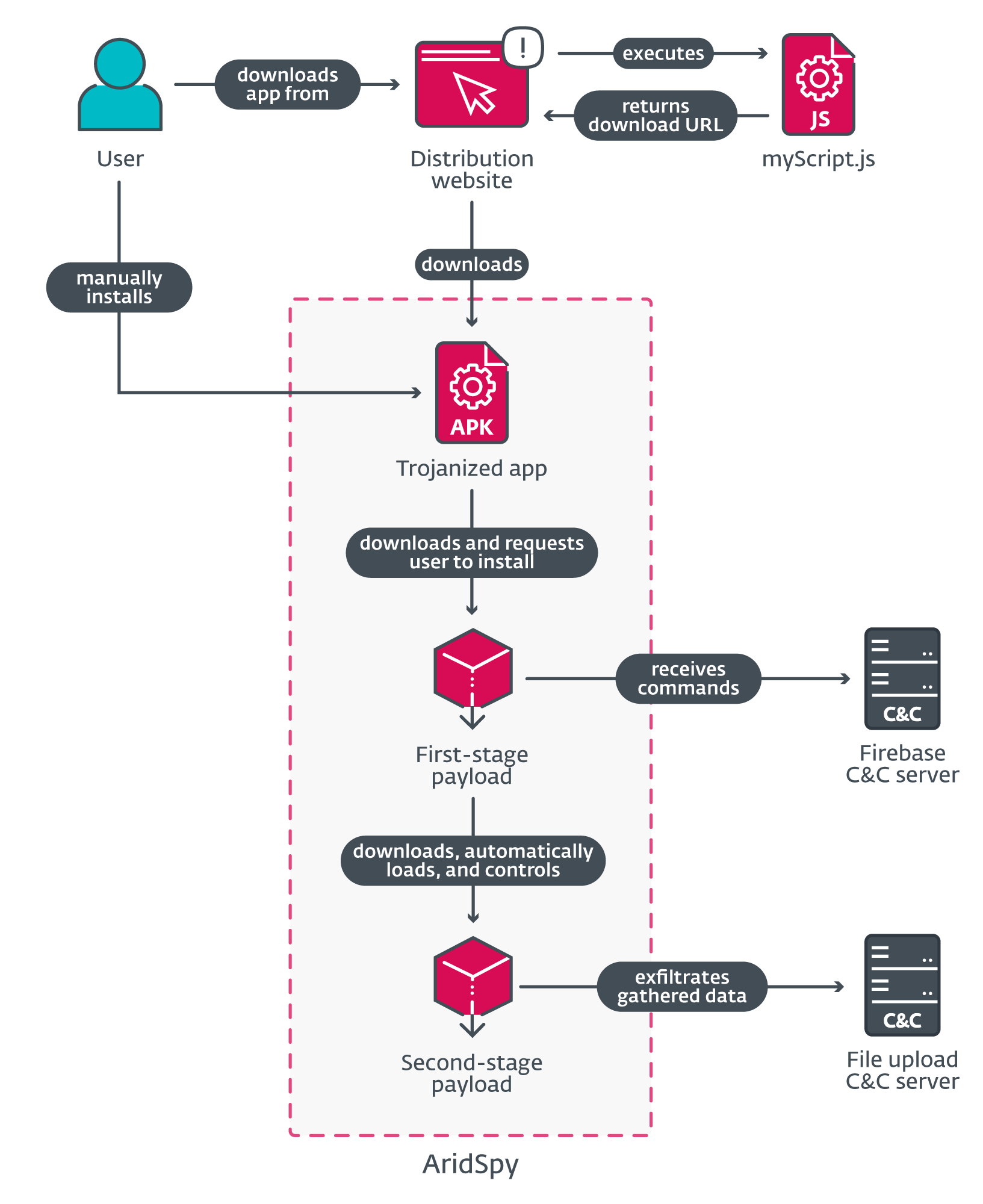

Die ESET Forscher haben fünf Arid Viper-Kampagnen entdeckt, die auf Android-Nutzer abzielten. Diese Kampagnen verbreiteten Malware über spezielle Internetseiten, von denen die Opfer eine Android-Anwendung herunterladen und manuell installieren konnten. Bei drei der auf diesen Websites angebotenen Anwendungen handelt es sich um legitime Anwendungen, die mit einem Schadcode trojanisiert wurden. Diesen neuen Schadcode hat ESET AridSpy genannt. Zweck der Malware ist Cyberspionage von Nutzerdaten. Abbildung 1 zeigt ein Übersichtsschema.

AridSpy wurde erstmals im Jahr 2021 von Zimperium analysiert. Damals bestand die Malware nur aus einer einzigen Stufe, bei der der gesamte Schadcode in die trojanisierte Anwendung implementiert war.

Das zweite Mal, das ESET Research AridSpy identifizierte, war im Jahr 2022. 360 Beacon Labs analysierte diese neue Welle später im Dezember 2022, als die Malware-Betreiber die Fußballweltmeisterschaft in Katar angriffen. Die Kampagne gab sich als eine der vielen Kora-Anwendungen aus und setzte die mit AridSpy gebündelte Kora442-App ein. Bei dieser handelt es sich um Apps für arabischsprachige Fußballfans. Genau wie im Fall des von Zimperium analysierten Beispiels war die Malware zu diesem Zeitpunkt nur einstufig.

Im März 2023 analysierte 360 Beacon Labs eine weitere Android-Kampagne, die von Arid Viper betrieben wurde. Hier wurde eine Verbindung zwischen der Kora442-Kampagne und der Arid Viper-Gruppe aufgedeckt, die auf der Verwendung der in Abbildung 1 erwähnten Datei myScript.js beruht. Wir haben die gleiche Verbindung bei den in diesem Blogpost besprochenen Kampagnen gefunden. Wir gehen im Abschnitt „Zuschreibung“ genauer darauf ein. Diese Verbindung hat sich als nützlicher Indikator erwiesen, um weitere Arid Viper-Verbreitungswebsites zu identifizieren.

Im August 2023 registrierten wir AridSpy in unserer Telemetrie und führten weitere Untersuchungen durch. Dabei haben wir Ziele in Palästina und Ägypten identifiziert. Neu in diesen Kampagnen war, dass AridSpy in einen mehrstufigen Trojaner umgewandelt wurde, bei dem zusätzliche Nutzdaten vom C&C-Server durch die ursprüngliche, trojanisierte App heruntergeladen wurden.

Zum Zeitpunkt dieser Veröffentlichung sind drei der fünf entdeckten Kampagnen immer noch aktiv. Die Kampagnen nutzten spezielle Webseiten, um bösartige Apps zu verbreiten, die sich als NortirChat, LapizaChat und ReblyChat ausgaben, sowie die تطبيق المشغل (maschinelle Übersetzung: Operator application; "App für Jobangebote") und السجل المدني الفلسطيني (Maschinenübersetzung: Palästinensisches Standesamt)-App. Wir entdeckten die folgenden Verbreitungswebseiten über unsere Telemetrie, VirusTotal und die Suche nach dem gemeinsamen Skript myScript.js mit der FOFA-Netzwerksuchmaschine (eine Alternative zu Shodan und Censys):

- lapizachat[.]com

- reblychat[.]com

- nortirchats[.]com

- pariberychat[.]com (inaktiv)

- renatchat[.]com (inaktiv)

Parallel zu unserer Untersuchung hat das FOFA-Forschungsteam einen Blogpost veröffentlicht, der die Entdeckung von sieben Verbreitungswebsites mit der JavaScript-Datei myScript.js beschreibt, die für das Abrufen der Download-Pfade für Arid Viper-Nutzlasten verantwortlich ist. Vier dieser Websites verteilten verschiedene Versionen von AridSpy. Die folgenden zwei waren uns bisher unbekannt:

- clemochat[.]com

- voevanil[.]com

In diesem Blogpost konzentrieren wir uns auf die AridSpy-Payloads, die wir von allen oben aufgeführten, bestätigten aktiven Verbreitungswebsites erhalten haben.

Wichtig: Diese bösartigen Anwendungen wurden nie über Google Play angeboten, sondern konnten nur von Websites Dritter heruntergeladen werden. Um diese Apps zu installieren, wird das potenzielle Opfer aufgefordert, die nicht standardmäßige Android-Option zur Installation von Apps aus unbekannten Quellen zu aktivieren.

Viktimologie

Insgesamt entdeckten wir in unserer Telemetrie sechs Vorkommen von AridSpy, die aus Palästina und Ägypten stammen. Die meisten der in Palästina registrierten Spyware-Fälle betrafen die böswillige App für das Palästinensische Standesamt. Ein weiterer Fund gehörte nicht zu den in diesem Blogpost erwähnten Kampagnen. In Ägypten fanden wir die gleiche Nutzlast der ersten Stufe, jedoch mit einem anderen Paketnamen. Ebenfalls in Ägypten wurde eine weitere Nutzlast dieser Stufe entdeckt, die dieselben C&C-Server verwendet wie die Muster in den LapizaChat- und Kampagnen der App für Jobangebote.

Zuschreibung

Basierend auf diesen Indikatoren führen wir AridSpy mit mittlerer Sicherheit auf Arid Viper zurück:

- AridSpy zielte auf Organisationen in Palästina und Ägypten ab, was einer Teilmenge der typischen Zielgruppen von Arid Viper entspricht.

- Mehrere AridSpy-Distributionswebseiten verwenden eine einzigartige, bösartige JavaScript-Datei namens myScript.js, die zuvor von 360 Beacon Labs und FOFA mit Arid Viper in Verbindung gebracht wurde.

myScript.js wurde erstmals am 30. März 2023 bei der Analyse einer anderen Android-Kampagne von Arid Viper durch 360 Beacon Labs entdeckt und mit Arid Viper in Verbindung gebracht. Den (unbenannten) bösartigen Android-Code, der in dieser Kampagne verwendet wurde, hat man zuvor der Arid Viper-Gruppe zugeschrieben. myScript.js wurde auf einer der in der Kampagne verwendeten Vertriebswebseiten gefunden. Der Zweck dieses JavaScript-Codes bestand darin, eine bösartige Android-App herunterzuladen, die auf dem Verteilerserver gehostet wurde.

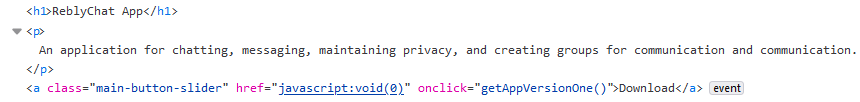

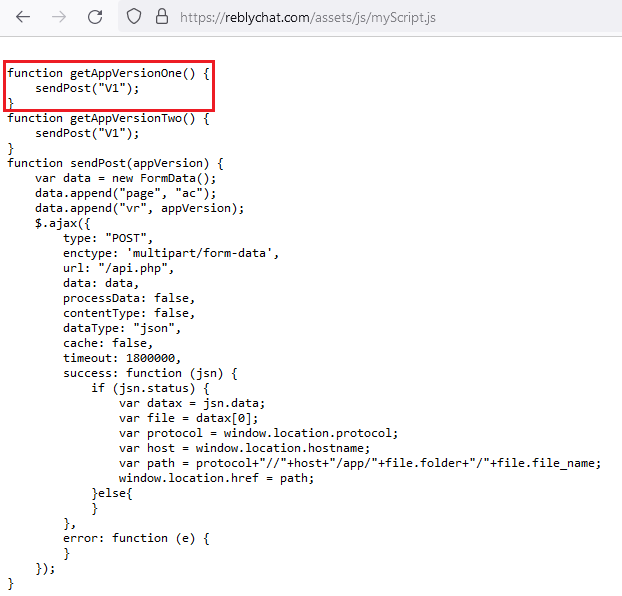

Abbildung 2 zeigt den Teil des Codes, der den Handler für Klicks auf die Download-Schaltfläche der Website registriert. In Abbildung 3 sehen Sie den JavaScript-Code, der Dateipfade zum Herunterladen der bösartigen App generiert.

Wie 360 Beacon Labs feststellte, wurde derselbe JavaScript-Code auch in der Kampagne verwendet, die mit einer früheren Version von AridSpy auf die Fußballweltmeisterschaft in Katar abzielte und über die wir im Jahr 2022 berichteten. In beiden Kampagnen verwendeten die Verbreitungswebseiten dieses spezielle myScript.js-Skript, , um eine bösartige Anwendung von einem Server abzurufen. Die endgültige Nutzlast war dabei unterschiedlich.

Schließlich fanden wir einen sehr ähnlichen JavaScript-Code auf den Verbreitungswebseiten für die hier erwähnten Kampagnen, die NortirChat, LapizaChat und ReblyChat verteilten. Während unserer Untersuchung wurde diese Verbindung unabhängig vom Forschungsteam der FOFA-Suchmaschine bestätigt. Das Team fand sieben Webseiten, die das myScript.js enthielten, das für das Herunterladen von Android AridSpy verantwortlich war. Wir ordneten diese Malware Arid Viper zu.

Wir waren nicht in der Lage, den in diesen Kampagnen verwendeten JavaScript-Code mit einem legitimen oder Open-Source-Projekt in Verbindung zu bringen. Dies führte uns zu der Annahme, dass dieses Skript höchstwahrscheinlich spezifisch für verschiedene Arid Viper-Kampagnen ist, die Android-Malware verbreiten.

Arid Viper reaktivierte diese Verbreitungsmethode möglicherweise wieder, hat aber für seine neuen Kampagnen zu einem neuen Tool, AridSpy, gewechselt. Die (bis dato unbenannte) verwendete Malware-Familie wurde quasi unbrauchbar, da verschiedene Forscher und Sicherheitsunternehme diese offengelegt und analysiert hatte.

Interessanterweise entdeckten wir auf der AridSpy-Verbreitungsseite auch eine andere Version von myScript.js, die sich als palästinensische Standesamts-App tarnte. In diesem Fall hatte das Skript denselben Zweck, aber nicht denselben JavaScript-Code: Anstatt AridSpy herunterzuladen, gab dieses Skript lediglich einen fest codierten Link zu AridSpy zurück.

Diese Version des Skripts basiert auf einem online verfügbaren Skript, im Gegensatz zu den früheren Versionen, die eine speziell entwickelte myScript.js-Datei zu verwenden schienen. Als die früheren Versionen von myScript.js aufgedeckt und Arid Viper zugeschrieben wurden, änderten die Bedrohungsakteure höchstwahrscheinlich den Code. Dies sollte verhindern, dass ihr neuer Code mit der Gruppe in Verbindung gebracht wird.

Eine tiefergehende technische Analyse der Malware-Kampagnen rund um AridSpy finden Sie unter:

https://www.welivesecurity.com/en/eset-research/arid-viper-poisons-android-apps-with-aridspy