O Nmap é uma ferramenta de código aberto criada em 1998, amplamente reconhecida no mundo da segurança da informação por sua funcionalidade de escaneamento de redes, portas e serviços, que tem sido aprimorada ao longo dos anos. É extremamente útil para identificar dispositivos conectados a uma rede e obter informações sobre eles, como aplicativos instalados, portas e serviços abertos, além de possíveis vulnerabilidades de segurança.

Ao executar alguns scripts, é possível escanear uma rede em busca de vulnerabilidades. Por exemplo:

- Auth: executa todos os scripts disponíveis para autenticação.

- Default: executa os scripts básicos padrão da ferramenta.

- Discovery: recupera informações do alvo ou vítima.

- External: script para utilizar recursos externos.

- Intrusive: usa scripts considerados intrusivos para a vítima.

- Indícios de presença de malware: verifica se existem conexões abertas por códigos maliciosos ou backdoors.

- Safe: executa scripts que não são intrusivos.

- Vuln: descobre as vulnerabilidades mais conhecidas.

- All: executa absolutamente todos os scripts com extensão NSE disponíveis.

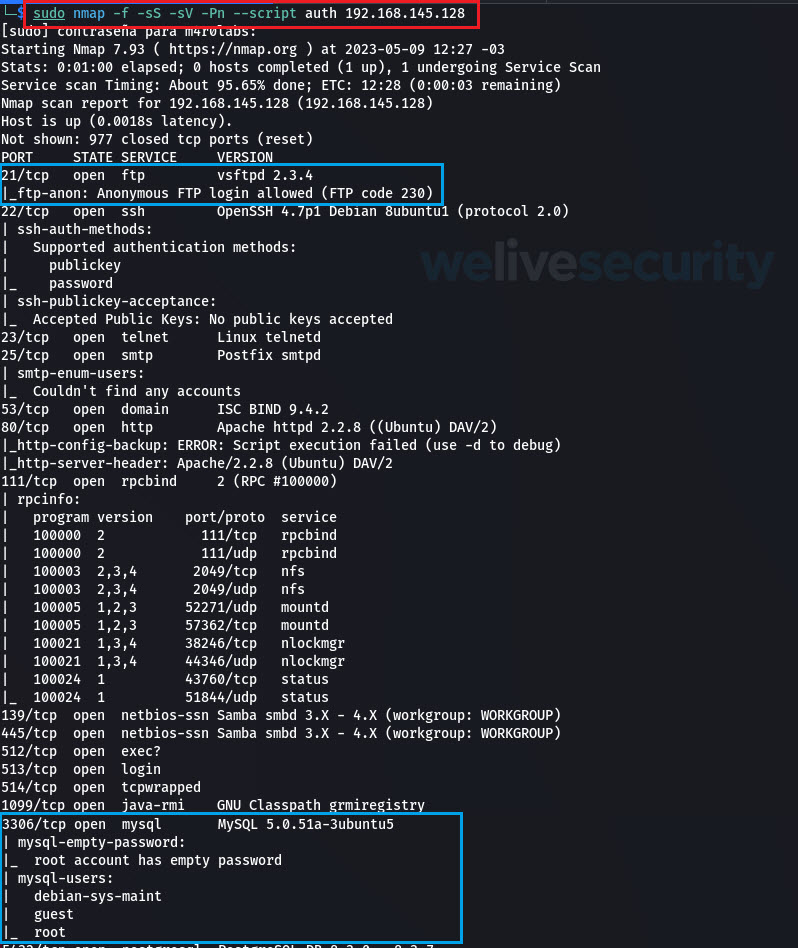

Inicialmente, executamos o Nmap com o script de autenticação (auth), que verificará se existem usuários com senhas vazias ou a existência de usuários e senhas padrão. A captura de tela a seguir ilustra o exemplo:

1. Script Auth

Neste primeiro exemplo, a ferramenta detecta (primeiro quadro azul) a entrada de usuários anônimos (sem a necessidade de nome de usuário e senha). Da mesma forma, no segundo quadro azul (quadro inferior), podemos ver a lista de usuários com permissões de superusuário (acesso root) no MySQL que não possuem senha.

Execução do script Auth no Nmap.

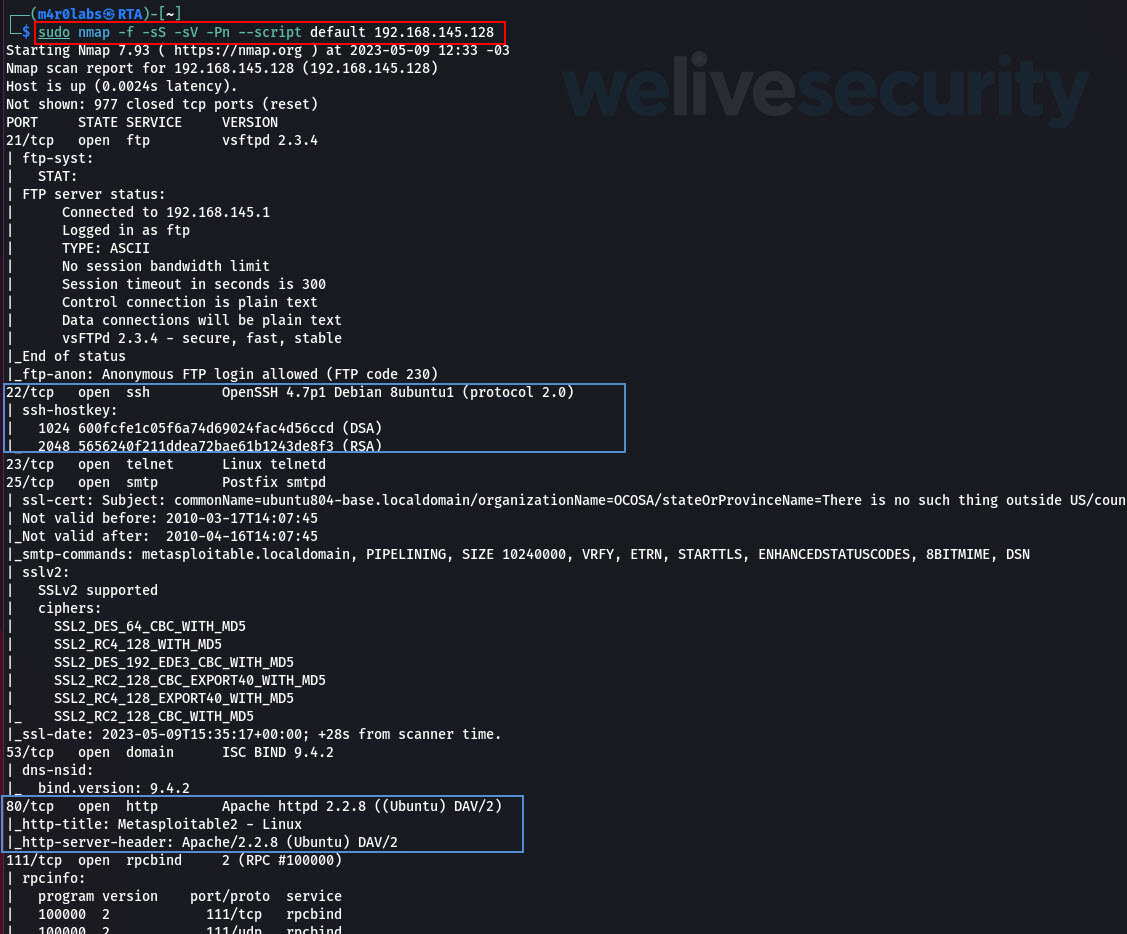

2. Script Default

En segunda instancia ejecutamos la herramienta con la configuración por defecto para hacer un escaneo con los scripts predeterminados. Veamos el ejemplo:

Execução do script default no Nmap.

Neste caso, também podemos ver no quadro azul superior - mais precisamente a porta 22 do SSH aparece como resultado - informações sobre a chave para conexão. No quadro azul inferior, são exibidas informações coletadas da porta 80, como o nome do computador e a versão do sistema operacional, exatamente na parte onde diz "Metasploitable2 - Linux".

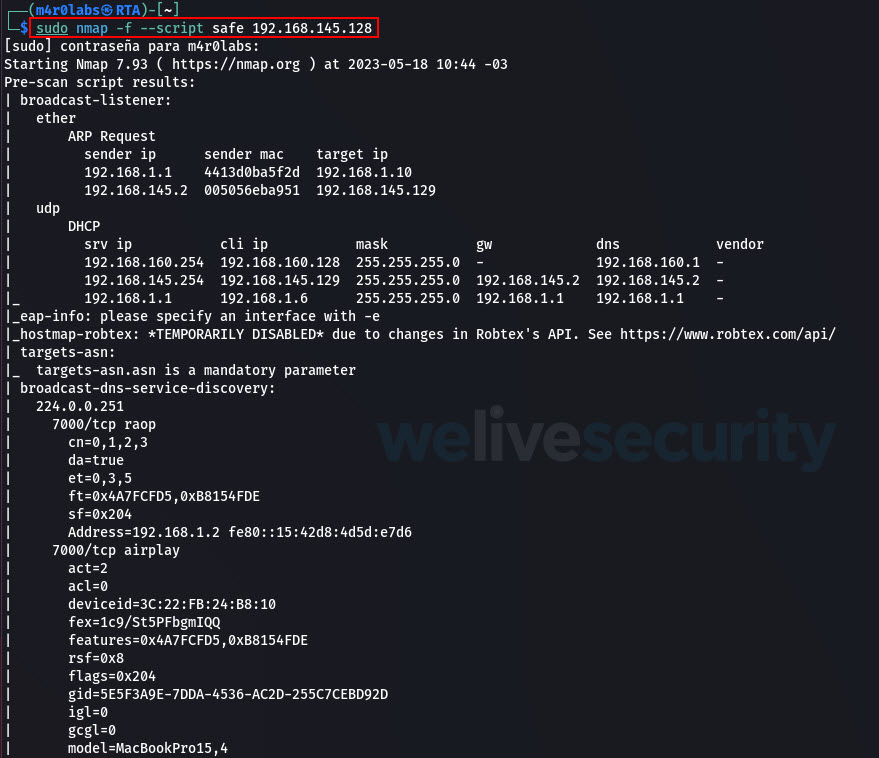

3. Script Safe

O script "safe" pode ser utilizado quando desejamos executar sequências de comandos que são menos intrusivas para a vítima, de modo que seja menos provável que interrompam algumas aplicações. Podemos ver na próxima imagem que, uma vez descoberto o endereço IP do roteador, obtemos o nome de domínio da rede e mais informações:

Execução do script Safe no Nmap.

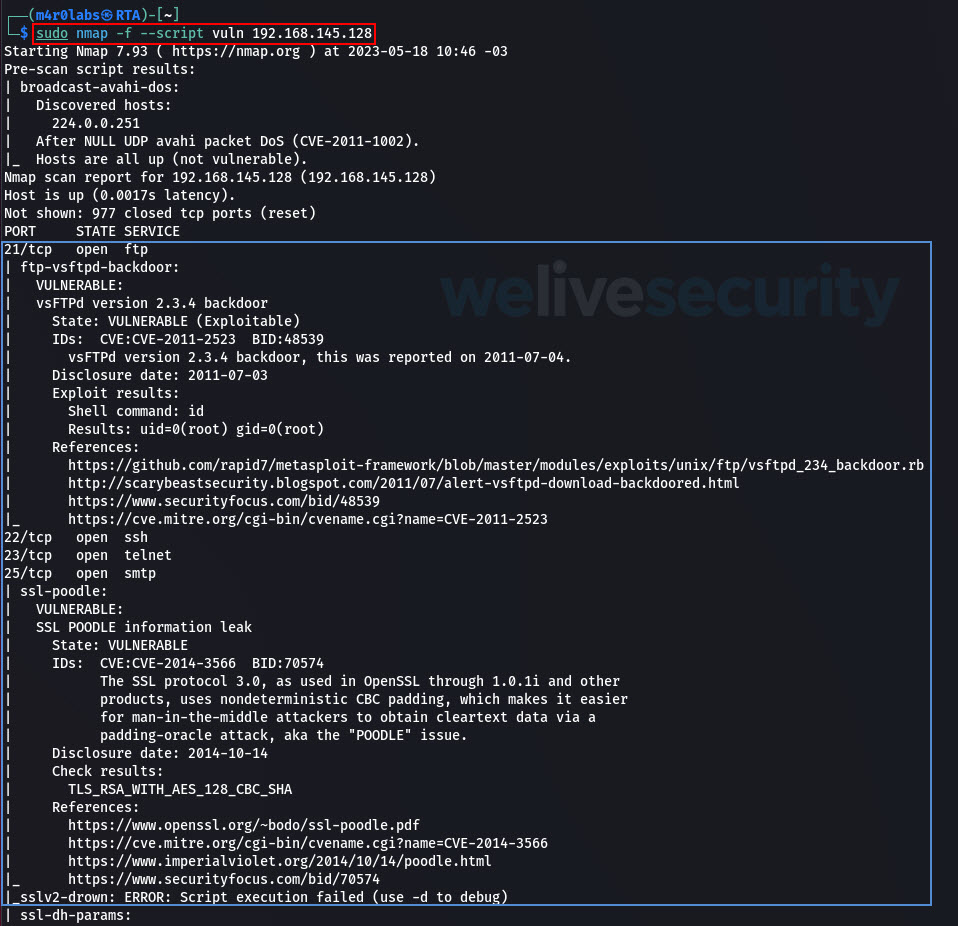

4. Script Vuln

Outro dos muitos scripts interessantes no Nmap é o "vuln", que permite identificar algumas das vulnerabilidades mais conhecidas no sistema. Vamos ver o exemplo a seguir:

Execução do script Vuln no Nmap.

Conforme podemos ver no quadro azul (superior), a análise determinou que a porta 25 (SMTP) apresenta vulnerabilidades. No entanto, todas as informações devem ser validadas para evitar falsos positivos ou suposições que possam desviar nossa auditoria.

5. Script All

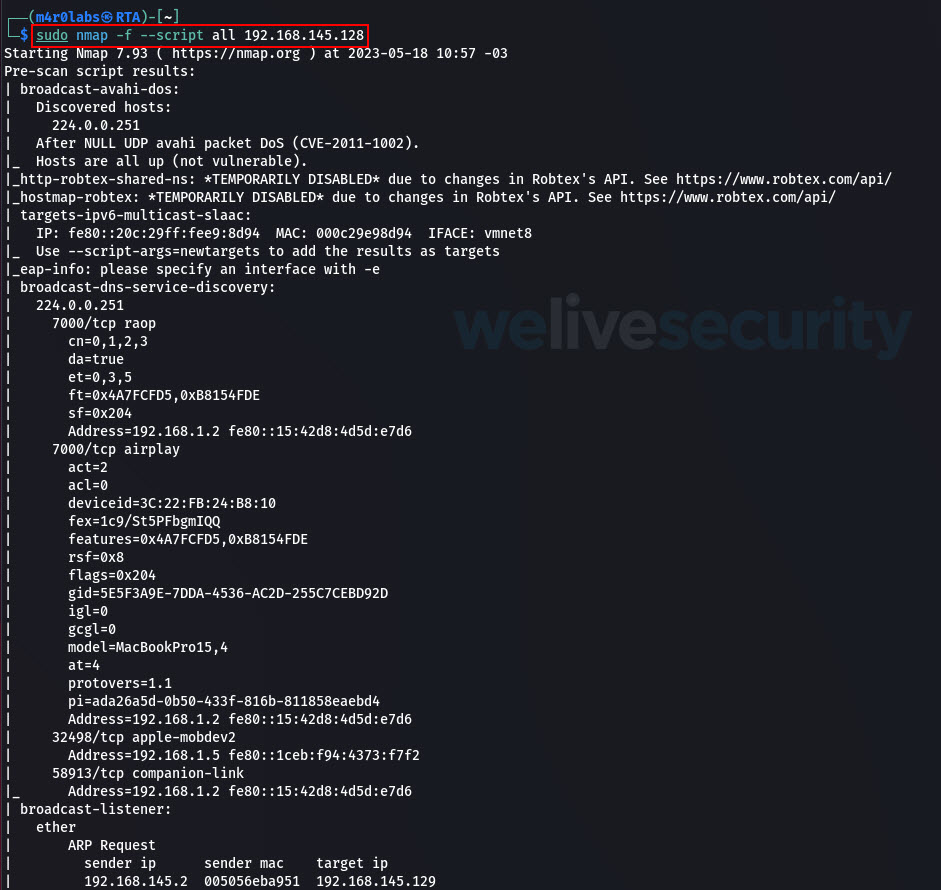

Um dos menos recomendados para utilizar devido ao "ruído" que geraria nos arquivos de log é o script "all". Ele executa todos os scripts disponíveis, fazendo com que os arquivos de registro de atividades se encham rapidamente, alertando o administrador do sistema. Vamos ver o exemplo na imagem a seguir:

Execução do script all no Nmap.

Automaticamente, a execução de todos os scripts mencionados anteriormente começará fornecendo ao auditor ou pentester muitas informações que podem ser levadas em consideração para a aplicação de correções e modificações nas respectivas aplicações, a fim de proteger informações sensíveis em uma rede ou dispositivo.

Como conclusão, vale mencionar que ferramentas gratuitas como o Nmap são muito úteis, pois estão em constante evolução ano após ano. Embora a funcionalidade principal desta ferramenta não seja realizar varreduras de vulnerabilidades, podemos aproveitar essa poderosa ferramenta como complemento para iniciar a auditoria de nossos sistemas e assim ter um conhecimento em primeira mão sobre o estado atual da segurança e o nível de exposição com base nas vulnerabilidades mais conhecidas.

Da mesma forma, nossa recomendação sempre é que os testes de intrusão ou penetration testing sejam realizados por uma empresa especializada. Isso nos permitirá conhecer o estado real dos dispositivos e da rede, a fim de agir rapidamente com um plano de correção, minimizando os riscos de intrusões indesejadas.

Leia mais: