Desde março deste ano, o Twitter desativou a autenticação de dois fatores (2FA) baseada em SMS para todos os usuários, exceto usuários pagantes, seguindo uma decisão que, assim como outras medidas recentes adotadas pela gigante das mídias sociais, tem sido alvo de controvérsias que foram muito além do universo do Twitter.

"Embora historicamente seja uma forma popular de autenticação de dois fatores, infelizmente, temos visto a autenticação de dois fatores por meio de números de telefone ser usada - e abusada - por pessoas mal-intencionadas", diz a declaração do Twitter anunciando a mudança em meados de fevereiro.

Ao longo dos anos, a empresa e muitos de seus usuários - inclusive o ex-CEO do Twitter, Jack Dorsey - aprenderam da pior forma que os números de telefone não são bons identificadores e que as mensagens de texto são vulneráveis a hijacking.

Avançando (quase) até o presente, o atual CEO da plataforma, Elon Musk, disse o seguinte sobre o abandono da autenticação de dois fatores pelo Twitter: "O Twitter está sendo enganado pelas empresas telefônicas em US$ 60 milhões/ano em mensagens falsas de autenticação de dois fatores por SMS".

No entanto, antes de dizer "boa viagem” para a autenticação de dois fatores por SMS", considere que o uso de qualquer método de autenticação de dois fatores é muito melhor do que confiar apenas em sua senha. Então, surge a pergunta: você se preparou para o fim da autenticação de dois fatores gratuita por SMS para evitar que sua conta do Twitter corra um risco maior de ser invadida? Nas últimas semanas, o Twitter tem incentivado os usuários a usar outro método de login em duas etapas, mas se isso ainda não funcionou, agora é a hora de agir.

Veja como você pode aumentar a segurança da sua conta do Twitter sem a autenticação de dois fatores por SMS - e mantê-la mais segura do que nunca. Mesmo que você faça parte dos 0,2% de usuários do Twitter que pagam por assinaturas da plataforma, continue lendo - muitos desses conselhos podem ser úteis para você também.

Como a autenticação de dois fatores (2FA) funciona - e como ela falha

Como você provavelmente já sabe, a autenticação de dois fatores adiciona uma camada valiosa de proteção à sua conta e é particularmente útil se sua senha for roubada. É lamentável, portanto, que apenas 2,6% das contas ativas do Twitter tivessem pelo menos um método de autenticação de dois fatores ativado no segundo semestre de 2021 (em comparação com os ainda mais escassos 2,3% do ano anterior). Desses, três quartos usavam mensagens de texto como segundo fator de autenticação.

Essa forma de autenticação de dois fatores - que foi desenvolvida pela primeira vez em meados da década de 1990 (naquela época, usavam pagers para isso) - tornou-se, de longe, o método de autenticação de dois fatores mais popular em plataformas de e-mail e mídia social, lojas on-line e bancos.

Obviamente, apenas esperar por uma mensagem de texto com um código e digitar o código após inserir sua senha é uma maneira conveniente de aumentar a segurança da sua conta. Mas, embora qualquer segundo fator seja muito melhor do que nenhum, sabe-se há muito tempo que a 2FA por meio de mensagens de texto é suscetível a vários ataques, pois os textos recebidos não são criptografados e podem ser interceptados, lidos ou redirecionados por determinados invasores com relativa facilidade. Em 2016, o National Institute of Standards and Technology (NIST) dos Estados Unidos solicitou que a autenticação de dois fatores baseada em SMS fosse eliminada gradualmente.

Nos últimos anos, houve uma série de relatos de invasores que obtiveram acesso às contas on-line das pessoas após, por exemplo, golpes bem-sucedidos de SIM Swap. Esses golpes envolvem criminosos que enganam as operadoras de telefonia para que transfiram o número de telefone do alvo para um dispositivo sob seu controle. A partir daí, eles podem invadir as contas bancárias, de mídia social e outras contas das vítimas que usam o mesmo número de telefone para autenticação de dois fatores. Ninguém menos que o ex-chefe do Twitter, Jack Dorsey, foi vítima desse ataque em 2019.

Ao longo dos anos, os pesquisadores de segurança, incluindo os da ESET, encontraram muitos exemplos de malware que são capazes de contornar as proteções de autenticação de dois fatores das pessoas.

Por exemplo, em 2016, os pesquisadores da ESET detectaram um trojan bancário para Android que estava roubando credenciais de login para 20 aplicativos bancários móveis. Ele contornava os códigos de SMS, o malware passava todas as mensagens de texto recebidas para os criminosos. Três anos depois, a ESET descobriu aplicativos maliciosos que utilizavam novas técnicas para ler notificações com senhas de uso único (OTPs) que apareciam na tela do dispositivo.

As proteções 2FA e a postura de segurança do próprio Twitter foram examinadas em 2020, quando um ataque de vishing contra sua equipe levou ao hijacking de cerca de 130 contas pertencentes a figuras proeminentes. Na invasão, os invasores subverteram as proteções 2FA do Twitter e usaram as contas de Barack Obama, Elon Musk e Bill Gates, entre outros, para vender um esquema de Bitcoin.

Para perpetrar o hack, os criminosos imitaram o site legítimo de VPN do Twitter, onde os funcionários inserem suas credenciais. Assim que os invasores inseriam as credenciais de login na VPN real do Twitter, esperavam que os funcionários recebessem senhas de uso único. Assim que as vítimas preenchiam a senha na VPN falsa, os hackers já estavam dentro.

Então, quais são suas opções de autenticação de dois fatores (2FA) no Twitter agora?

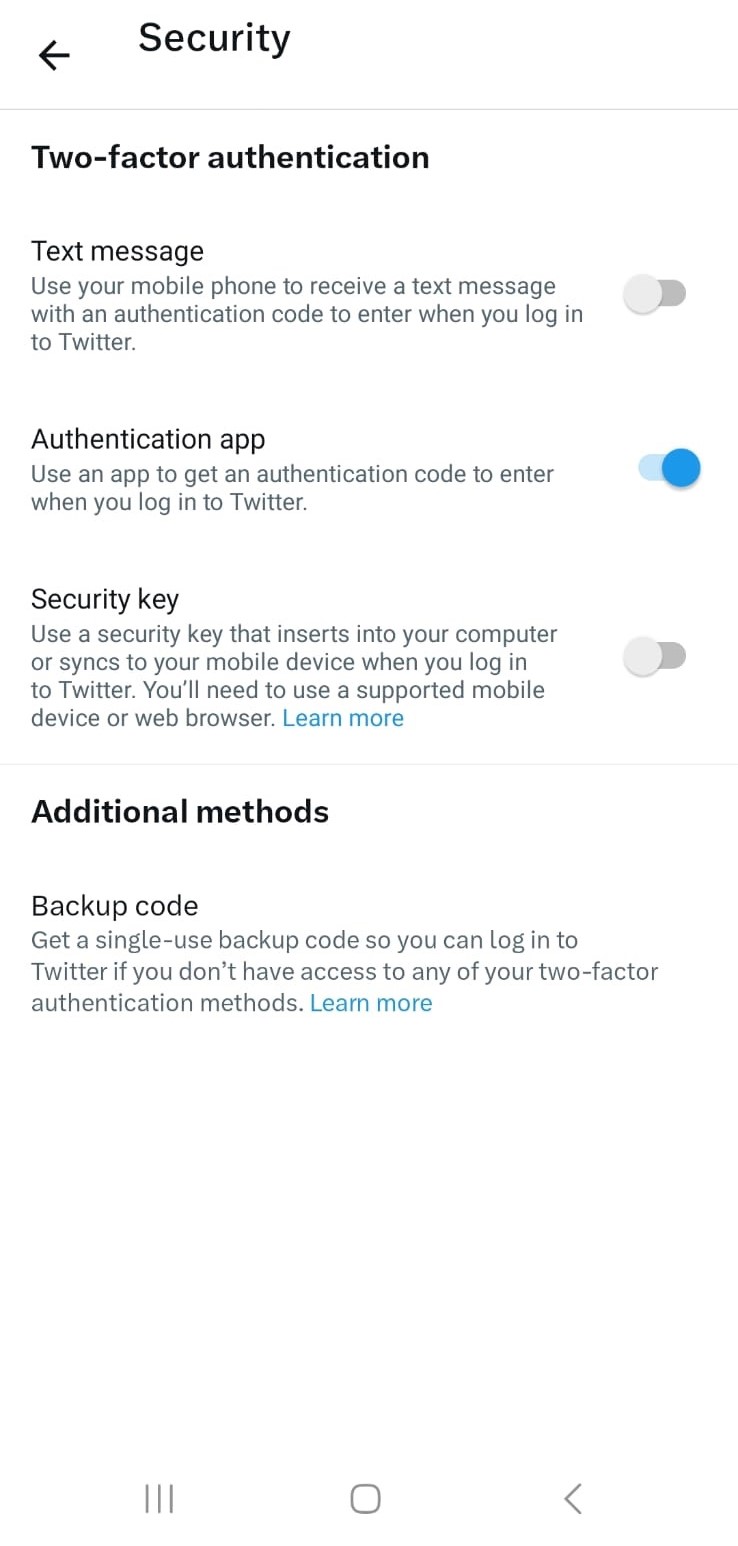

Há dois outros tipos principais de autenticação de dois fatores que o Twitter suporta e que são mais seguros do que as mensagens de texto.

Primeiro, você pode usar um aplicativo autenticador no dispositivo, como o Microsoft Authenticator ou o Google Authenticator, que oferece segurança sólida e é mais flexível do que uma chave de hardware (mais sobre isso adiante).

Os aplicativos autenticadores geram um código único que você usa para confirmar sua identidade ao fazer login em um site ou aplicativo. Isso pode não parecer muito diferente da autenticação de dois fatores por SMS, mas a vantagem do aplicativo é que, em vez de receber um código por mensagem de texto, o código aparece no aplicativo e é vinculado diretamente ao dispositivo, e não ao seu número de telefone.

Como consequência, a autenticação baseada em aplicativo complica significativamente as coisas para qualquer pessoa que queira ler ou roubar seu código. (Entretanto, não é novidade o surgimento de um malware que pode roubar códigos de autenticação).

Se quiser aumentar ainda mais o nível de segurança, considere a possibilidade de obter uma chave de segurança de hardware que possa ser conectada via USB, NFC ou Bluetooth. As chaves físicas oferecem um alto nível de segurança, especialmente porque os códigos não podem ser interceptados ou redirecionados. Para invadir sua conta, os criminosos teriam que roubar a chave e obter suas credenciais de login.

Uma possível desvantagem é que você precisa carregar a chave sempre que quiser fazer login. Além disso, as chaves disponíveis atualmente não são universalmente compatíveis com todos os dispositivos e plataformas. Além disso, esteja preparado para preços a partir de US$ 25. Versões mais avançadas, como aquelas com reconhecimento de impressão digital, podem custar mais de US$ 100.

O que mais você pode fazer para melhorar sua segurança no Twitter?

Ao abandonar a 2FA baseada em SMS, certifique-se de revisar as configurações de segurança e privacidade de sua conta. Entre outras coisas, defina uma senha forte e exclusiva (se você ainda não usa uma) e considere tomar essas medidas para se manter seguro ao usar a plataforma.

E se você já é, ou planeja se tornar, um assinante do Twitter Blue, é melhor trocar a autenticação de dois fatores via SMS por um aplicativo autenticador ou uma chave de hardware.