O Ramnit é uma botnet que se tornou conhecida nos anos 2010 devido a sua alta capacidade de infecção e propagação. Embora a atividade deste malware tenha diminuído após o encerramento de sua infraestrutura em 2015, um ano depois a ameaça começou a se recuperar e não apenas retornou ao top 5 dos trojans, mas sua atividade também tem sido mantida até agora. De acordo com os sistemas de telemetria da ESET, o Rammit é atualmente uma das quatro ameaças mais ativas na América Latina com mais de 180 mil detecções apenas nos primeiros três meses de 2023.

As famílias de malware mais detectadas pelas soluções ESET no primeiro trimestre de 2023.

Sua capacidade de infectar dispositivos e se propagar rapidamente, bem como a sofisticação das técnicas que implementa, fazem do Ramnit uma das botnets mais perigosas e persistentes da atualidade.

Características da botnet Ramnit

O Ramnit é uma botnet que foi descoberta pela primeira vez em 2010 e tem como alvo os sistemas Windows. A ameaça se propaga principalmente através do download de arquivos maliciosos que geralmente são distribuídos através de e-mails falsos, bem como de sites falsos ou comprometidos. Ao longo dos anos, o Ramnit evoluiu e desenvolveu variantes que foram utilizadas para uma variedade de atividades criminosas, incluindo roubo de informações financeiras e sequestro de contas de redes sociais.

Para aqueles que não estão familiarizados com o termo, uma botnet é um software malicioso que pode ser controlado por um invasor de forma remota. Ou seja, um cibercriminoso pode realizar várias ações em um dispositivo infectado através de instruções que são enviadas de forma remota.

Uma vez instalado no sistema, o Ramnit é configurado para ser executado na inicialização do Windows, modificando as chaves de registro. Portanto, em busca de seu objetivo principal, a ameaça percorre o sistema procurando roubar credenciais bancárias, senhas e outras informações financeiras.

Outra variante do Ramnit, descoberta meses após a primeira descoberta deste malware, visa o sequestro de contas de redes sociais, buscando obter dados de acesso a contas do Facebook, Twitter e outras plataformas sociais. Uma vez que um cibercriminoso consiga obter acesso a uma conta de rede social, ele pode enviar mensagens de spam, propagar malware e realizar outras atividades criminosas.

Ramnit é utilizado por grupos cibercriminosos

O Ramnit foi utilizado por vários grupos de cibercriminosos no passado e sua popularidade fez com que ele fosse utilizado em diferentes campanhas de ataque. Por exemplo, ele foi combinado com o trojan Qakbot, que tem sido utilizado por grupos focados em roubar dados de login bancários em toda a América Latina e no mundo.

Em fevereiro de 2015, o FBI liderou uma operação internacional com o objetivo de encerrar as atividades da botnet Ramnit. A operação foi realizada em cooperação com autoridades de vários países, incluindo o Reino Unido e a Holanda, bem como com a polícia de outros países. Para isso, os investigadores do FBI identificaram e localizaram os servidores utilizados para controlar e coordenar as atividades criminosas. Todos os envolvidos na operação trabalharam com provedores de serviços de Internet e equipes de resposta a incidentes nos países envolvidos para desativar os servidores e bloquear o tráfego de rede associado com a botnet.

Esta operação teve um impacto significativo na capacidade do Ramnit de infectar e controlar dispositivos, e estima-se que mais de 300 mil computadores "zumbis" em todo o mundo foram dizimados. Entretanto, como alguns especialistas apontaram na época, o malware foi capaz de ressurgir. Ainda não se sabe se este ressurgimento ocorreu devido a uma infraestrutura totalmente nova ou se foi porque não o malware não foi encerrado totalmente e ficaram nós da rede anterior que ainda não foram descobertos.

Como o Ramnit se propaga?

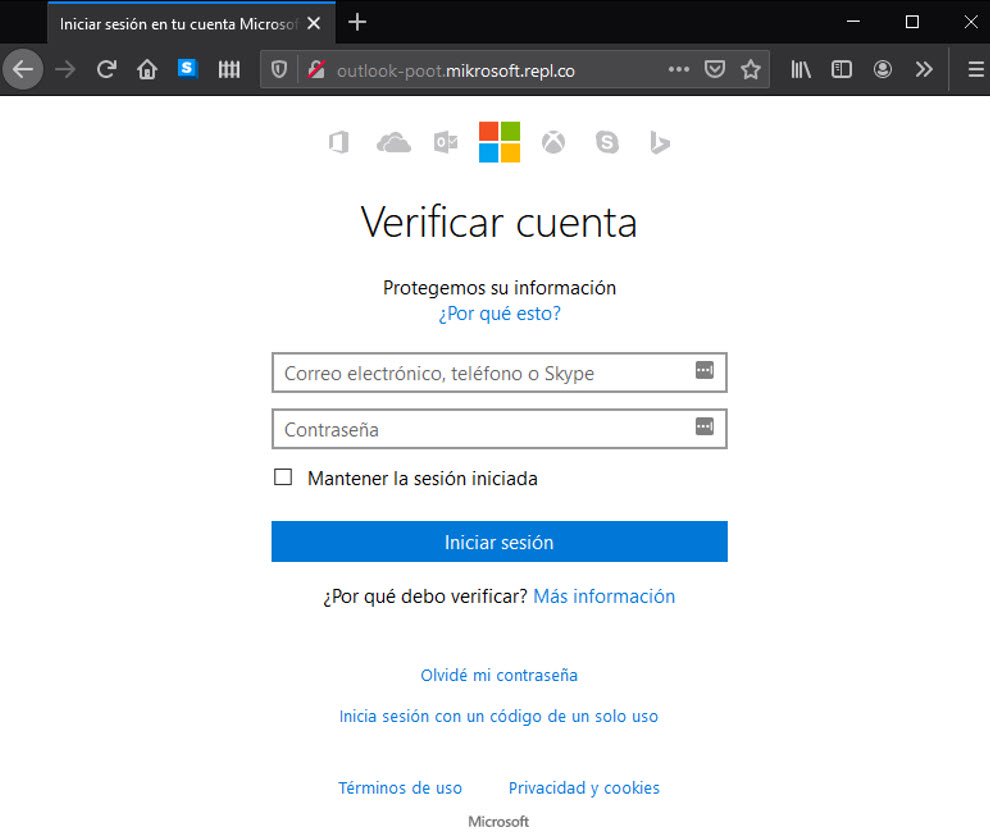

A botnet Ramnit se propaga, geralmente, através de e-mails falsos. Estas mensagens são utilizadas para se fazer passar por diferentes tipos de organizações, desde instituições de caridade, empresas privadas de renome mundial como a Amazon, bancos e até o próprio provedor de e-mail do destinatário, como a Microsoft.

Site citado em um e-mail de phishing que realiza o download do Ramnit. Fonte: Twitter.

Nestas comunicações, os cibercriminosos normalmente anexam links ou anexos maliciosos (geralmente em formato Word ou Excel) que hospedam ou contêm o malware. E, no corpo do e-mail, a vítima é instigada a baixar e executar a ameaça.

Como posso saber se fui infectado?

Saber se um dispositivo foi infectado pelo Ramnit pode ser um desafio, já que este malware foi criado para operar em segundo plano e evitar a detecção. No entanto, aqui estão alguns sinais que podem indicar a presença deste malware em um computador:

- Desempenho lento do sistema: o malware Ramnit pode retardar o desempenho do computador ao usar recursos do sistema para realizar atividades maliciosas próprias de uma botnet.

- Mudanças na página inicial do navegador: caso a página inicial do navegador mude para um site desconhecido, pode ser um sinal de infecção.

- Comportamento incomum do sistema: se o computador começar a agir de forma incomum, tal como abrir e fechar automaticamente programas na inicialização ou durante a operação, ou não permitir o acesso a certas partes do software, pode ser um sinal de que o sistema tenha sido comprometido.

- Arquivos ausentes ou modificados: este código malicioso pode roubar informações pessoais, tais como senhas ou detalhes de cartão de crédito, e também pode modificar ou excluir arquivos.

- Erros ou mensagens de erro inesperados: mensagens de erro inesperados ou pedidos de acesso ou modificação, sejam reais ou falsos, podem ser um sinal de comportamento inusitado e suspeito.

Dicas de segurança

Para estar protegido contra a botnet Ramnit, é importante tomar algumas medidas preventivas:

- Instale e mantenha atualizado um software de proteção confiável: isto ajudará a detectar qualquer malware presente no sistema e, acima de tudo, evitará que ele seja baixado.

- Atualize regularmente o sistema operacional e outros softwares: os fabricantes de software normalmente liberam atualizações de segurança para corrigir vulnerabilidades conhecidas que os cibercriminosos exploram para obter acesso aos sistemas. É importante manter o sistema operacional e outros softwares atualizados para garantir que a instalação das últimas correções de segurança.

- Não abra e-mails ou mensagens de pessoas desconhecidas: e-mails e mensagens de pessoas desconhecidas podem conter malware, por isso é importante não abri-los. Mesmo que pareçam vir de uma fonte confiável, é sempre melhor ter cautela e não abrir links ou anexos contidos em e-mails suspeitos.

- Use senhas fortes e troque-as regularmente: senhas fortes podem ajudar a proteger informações pessoais. Recomenda-se usar senhas complexas e exclusivas para cada conta e armazená-las em um gerenciador de senhas.

- Evite baixar softwares ou arquivos de fontes desconhecidas: baixar softwares ou arquivos de fontes desconhecidas pode aumentar o risco de infectar seu computador com malware. É importante baixar software somente de fontes confiáveis e garantir que os arquivos sejam verificados antes do download.

- Use uma conexão segura com a Internet: é importante usar uma conexão segura com a Internet, especialmente ao inserir informações pessoais ou financeiras on-line. Use uma conexão segura e confiável, e evite conectar a redes Wi-Fi públicas não seguras que possam permitir o acesso não autorizado a informações pessoais.

Em caso de suspeita de uma possível infecção, com este ou outro código malicioso, é importante realizar uma varredura do sistema com uma solução de segurança confiável para encontrar e remover qualquer cópia do código malicioso que possa estar presente no dispositivo. Você também deve alterar imediatamente todas as senhas de quaisquer contas ou serviços que você suspeite que possam ter sido afetados. Finalmente, se a ameaça tiver feito alterações irreversíveis, o ideal é usar backups para restaurar os dados ou arquivos.