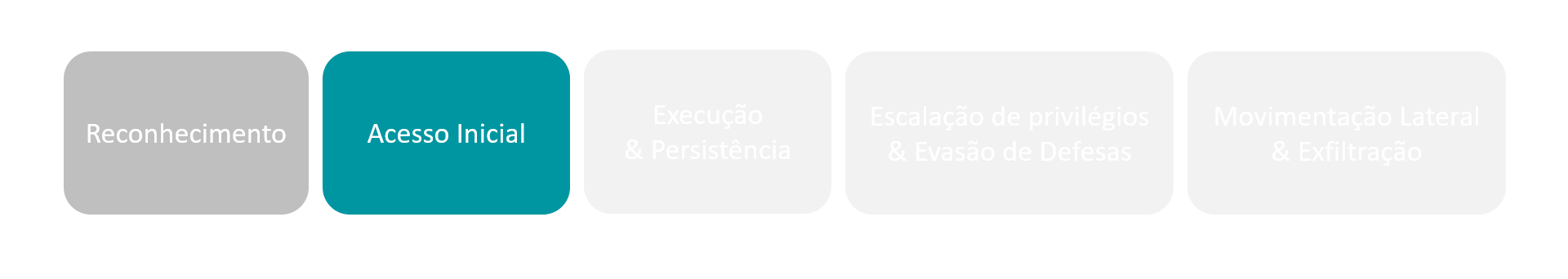

No primeiro artigo desta série abordei as estratégias utilizadas por cibercriminosos para coletar informações sobre o alvo, já neste artigo seguirei explicando quais usos os criminosos costumam fazer das informações obtidas e quais os métodos mais comuns para acessar ambientes alheios.

Acredito que após o primeiro passo, citado no último artigo, tenha ficado mais claro porque algumas formas de acessos iniciais são tão comuns e com certeza o phishing é a que ganha com folga das outras por ser a abordagem que explora o ser humano em si, e não um software, e ainda assim tem potencial de trazer acessos valiosíssimos para criminosos.

Com os contatos vem os phishings

Alguns dos resultados mais obtidos na etapa de reconhecimento são endereços de e-mail, e-mails estes que geralmente pertencem a uma pessoa, e não à uma caixa departamental, o que leva criminosos a terem a possibilidade de comprometer o ambiente através da técnica mais utilizada pelos cibercriminosos ao redor do mundo, o phishing.

Dentre os temas mais utilizados pelos phishings no Brasil estão ofertas de passagens aéreas, supostas promoções de eletroeletrônicos com descontos irreais, muitas vezes maiores que 50%, uma dívida surgida do nada de algum órgão ou empresa que boa parte das pessoas tenha contato como o Serasa ou grandes bancos e diversos outros temas que sempre denotam urgência e que tem procedimentos claros a serem seguidos descritos no corpo do e-mail.

Com o mapeamento vem os exploits

Mesmo no reconhecimento passivo é possível obter diversas informações sobre servidores e serviços que estejam sendo executados no ambiente alvo e, mesmo sem a informação precisa sobre eles, é possível executar scanners ou exploit diretamente para tentar comprometer um ambiente possivelmente vulnerável.

Diferente dos phishings as explorações de vulnerabilidade não necessariamente dependem da interação com outras pessoas para ocorrer e tem potencial de permitir que criminosos tenham acesso a execução de comandos dentro do ambiente, os conhecidos RCE, sigla em inglês para Remote Command Execution/Execução de comando remota. O privilégio de RCE é um dos mais buscado pelos criminosos pois ele permite diversas outras possibilidades que serão citadas nos próximos artigos desta série.

Todos gostam de brindes!

Esse é um risco muito sério e que quase não vejo ser abordado em publicações de segurança, as formas usadas pelos criminosos para conseguir uma credencial, uma informação valiosa sobre o alvo ou até mesmo uma forma de inserir um dispositivo potencialmente malicioso em seu alvo.

Uma das formas mais comuns usadas pelos criminosos é deixar pendrives ou flyers com QRCodes próximos aos carros de vítimas em potencial e esperar que sejam acessados executados, no entanto há uma forma ainda mais elaborada de engenharia social que é extremamente eficiente, os brindes.

Com quase nenhum esforço os criminosos montam uma carta em um papel bonito (ou algo similar a isso) endereçada ao alvo dentro da empresa, em geral o “brinde” recebido é alguma mídia que tenha um conteúdo malicioso que permita a entrada dos criminosos.

Seus prestadores de serviços e fornecedores estão seguros?

Como diversas empresas têm se preocupado cada vez mais em proteger seus ambientes os cibercriminosos podem encontrar dificuldades em permeá-los, diante da dificuldade alguns deles optam por procurar empresas que tenham algum tipo de vínculo com o alvo principal e iniciar o ataque a partir da invasão deste prestador de serviço.

Mesmo que ataques a cadeia de suprimentos pareçam algo que só aconteça com empresas enormes que possam gerar grandes retornos financeiros aos criminosos, eles acontecem corriqueiramente. Criminosos quase sempre buscam o caminho mais fácil para seus objetivos e se isso envolver a invasão de um ou dois dispositivos, quase sempre sem nenhuma proteção, antes de chegarem ao alvo original eles certamente farão isso.

Como se proteger

Os acesos inicial é a linha que divide o intuito de um ataque e o ataque bem-sucedido, por isso é interessante investir para que o máximo de segurança seja atribuída ao ambiente e os ataques se interrompam antes de passar por este ponto.

Separei algumas das práticas de segurança que auxiliarão a inibir estas interações maliciosas.

- Proteja os endpoint – Apesar do ponto que citarei abaixo ser crucial para prevenção de ataques de phishing é imprescindível ter soluções de proteção em todos os endpoints e que estas soluções minimamente consigam olhar para camadas de proteção como:

- Navegação na internet – Evita que, mesmo que links recebidos em phishings sejam acessados, seu conteúdo seja analisado e bloqueios sejam feitos em caso de conteúdos maliciosos.

- Execução de scripts – Caso o phishing esteja propagando trojans disfarçados de arquivos legítimos o monitoramento de execução de scripts evitará a contaminação do host.

- Proteção em tempo real com análise de memória – Eventualmente o dispositivo irá lidar com o arquivo malicioso propriamente dito e a proteção em tempo real inibirá sua execução. Citei a análise de memória pois vários malwares estão ofuscados e a análise de memória permite interpretar instruções maliciosas enquanto ainda não foram consumadas pelo sistema.

- Treinamentos anti-phishing e conscientização – Uma das recomendações mais passadas é a conscientização de todos os usuários do ambiente em temas relacionados à segurança da informação, incluindo treinamentos específicos contra phishings. É conhecido como boa prática o acompanhamento destas conscientizações para identificar se o conteúdo foi bem assimilado e quais as necessidades para as próximas campanhas.

- Proteções em serviços e servidores – Separei as recomendações de proteção de servidores pois alguns cuidados adicionais valem ser mencionados. Um nível superior de proteção a todos os servidores auxiliará a evitar que escaneamento de portas e tentativas de exploração de vulnerabilidades sejam bem-sucedidos. Caso seja sabido que existem servidores vulneráveis é sempre possível adotar medidas adicionais de proteção como Firewalls de aplicação e Banco de dados.

- Eleja prestadores que se preocupem com segurança – Este ponto traz um nível de complexidade adicional, pois será necessário acreditar que os fornecedores estão efetivamente segundo bons padrões de segurança. Independentemente ao acordo firmado entre prestador de serviço e o contratante é sempre possível adicionar pontos específicos nas conscientizações de segurança instruindo os usuários a desconfiarem de todos os conteúdos recebidos, mesmo que de fontes teoricamente confiáveis

- Controle as permissões – Adotar políticas de Least Privilege ou até mesmo Zero Trust é o recurso técnico que irá impor que efetivamente nenhuma fonte será confiável. Isso auxilia os usuários a cumprir as políticas restritivas e assegura que, em caso de comprometimento do ambiente, os cibercriminosos terão poucas possibilidades de movimentação dentro do ambiente.

Esperamos que este artigo tenha sido instrutivo, acesse nosso blog para acompanhar o próximo passo dessa jornada!

Confira toda a série “Passos de um Ataque”: