Este é o primeiro de uma série de cinco artigos que abordará os principais passos utilizados pelos criminosos para invadir ambientes, bem como medidas de segurança que visam evitar que eles sejam bem-sucedidos.

Os artigos serão publicados todas as semanas no WeLiveSecurity. Ao total, serão veiculados 4 posts sobre o assunto.

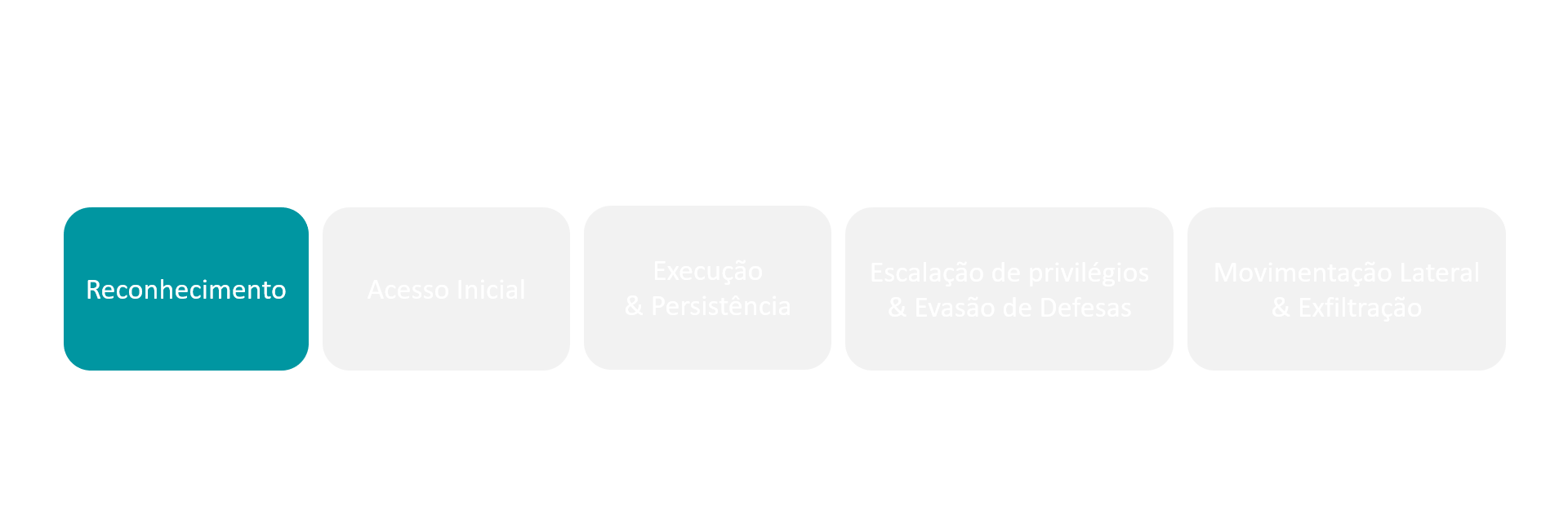

Passos de um ataque cibernético.

As fases utilizadas nos ataques costumam variar de acordo com a necessidade dos criminosos, ainda assim existem alguns pontos que costumam ser comuns a todos eles e os abordarei nesta série.

Caso tenha interesse em pesquisar mais informações sobre esta primeira etapa saiba que ela também pode ser encontrada como information gathering, footprinting, ou reconnaissance e tem o principal intuito de munir os criminosos com informações referentes ao alvo e que possam ser relevantes para a continuidade do ataque.

O estágio de reconhecimento pode ser dividido em duas abordagens principais, o reconhecimento passivo e o reconhecimento ativo. A diferença entre elas é que o reconhecimento ativo faz com que o criminoso interaja diretamente com o ambiente do alvo, deixando rastros que podem ser percebidos por sistemas de proteção, já o reconhecimento passivo busca informações em diversas fontes que não são diretamente controladas pelo alvo, não gerando nenhum tipo de evidência direta da ação de coleta de informações.

Abaixo citarei alguns exemplos de como ambos podem ser realizados e em quais deles deixam rastros passiveis de serem identificados pelo alvo

Reconhecimento passivo

Dentre as formas mais utilizadas de reconhecimento passivo estão:

- Mecanismos de busca: Google, DuckDuckGo, Bing entre outros permitem que um cibercriminoso obtenha uma série de informações pertinentes a empresa, possibilitando moldar mais adequadamente eventuais ataques e recursos como Dorks auxiliam ainda mais no processo.

- Redes sociais: É quase que uma evolução natural da utilização de mecanismos de busca pois nem sempre as informações resultantes são satisfatórias, mas aprofundar as pesquisas em redes sociais como Instagram, Twitter, Facebook e Linkedin costuma ser sempre interessante, principalmente quando funcionários publicam informações referentes a infraestrutura da empresa ou quando vagas são oferecidas mencionando exatamente quais as versões das tecnologias utilizadas pela empresa.

- Whois: O whois é uma solução que, geralmente, traz informações específicas de quem faz a gestão do domínio da uma empresa, em outras palavras ele tem grades chances de trazer informações de funcionários com privilégios elevados e que podem ser atraentes aos cibercriminosos. Apesar de existirem aplicativos para este fim o whois pode ser facilmente executado diretamente de sites, por isso é listado como ferramenta passiva.

- Shodan: o conhecido buscador para dispositivos conectados a internet oferece os benefícios do reconhecimento passivo, porém pode trazer diversas informações que só seriam obtidas com estratégias de reconhecimento ativo como por exemplo portas abertas no endereço IP do alvo, serviços listados nas portas, possíveis vulnerabilidades e um teste básico de tentativa de acesso com credenciais padrão.

Dentre as informações trazidas pelo reconhecimento passivo ter um IP listado no shodan está entre as piores pois traz uma visibilidade muto grande aos ativos.

Observação: apesar de não ser uma ferramenta maliciosa, alguns cibercriminosos usam o shodan para encontrar alvos para seus ataques.

Reconhecimento ativo

Como citei anteriormente o reconhecimento ativo é a interação dos cibercriminosos diretamente com a infraestrutura do alvo em busca de informações. Caso o alvo possua soluções que permitam ter visibilidade dessas tentativas de contato dos criminosos ele poderá identificar eventuais ataques em seus estágios iniciais.

Aqui citarei algumas das ferramentas mais conhecidas que fazem essa interação, mas, ainda assim, vale lembrar que existem diversas outras não listadas aqui, sejam elas muito conhecidas ou desenvolvidas pelos próprios criminosos. Independentemente de quais softwares sejam utilizados para estas interações os sistemas de proteção poderão ter a capacidade de identificá-las e eventualmente alertar os responsáveis do ambiente sobre possíeis tentativas de ataque. A partir deste ponto e por todos os outros passos que serão listados nos próximos artigos desta série as soluções de proteção serão indispensáveis caso o intuito seja impedir as interações.

NMAP: originalmente o nmap era um scanner de portas que incorporou diversas funções úteis aos administradores de ambientes, dentre elas o reconhecimento de diversas vulnerabilidades. Além da possibilidade deste reconhecimento o Nmap pode analisar e tentar reconhecer quais eventuais serviços estão ativos em todas as 65.535 portas existentes, tanto para o protocolo TCP quanto para o UDP, tudo isso de forma bem simples.

Muitos gestores de ambiente procuram mudar as portas padrão de serviços como RDP e intranet na esperança de que criminosos não os encontrem, o Nmap é a ferramenta que demonstra que esse tipo de falsa sensação de segurança por obscuridade não é valida e que o serviço será encontrado em caso de ataque.

DIRB/Dirbuster: focado em listagem de diretórios por força bruta o DIRB, Dirbuster e diversas outras auxiliam criminosos a encontrarem pastas e arquivos interessantes dentro de uma estrutura web. Resultados encontrados com estes softwares podem permitir interações mais sofisticadas como o mapeamento de vulnerabilidades e ataques SQL injection.

DNS Zone transfer: a informação dos servidores DNS de uma empresa podem ser facilmente obtidos, o próprio whois que citei acima traz as informações de DNS exigidas por esse ataque, que consiste em analisar um servidor DNS desprotegido e coletar todas as informações que foram registradas nele.

Caso não tenha tanta familiaridade com o conceito, os servidores DNS contém informações sobre todos os IPs que querem ser divulgados pela própria empresa que os detém. Não é raro ver registros de DNS que contenham servidores de arquivos, servidores de e-mail e webmails, servidores RDP entre outros. Caso o Zone transfer seja bem-sucedido o criminoso poderá ter em mãos diversas possibilidades de ataque diretamente relacionadas ao seu alvo.

Aircrack-ng: o Aircrack é na verdade um conjunto de ferramentas que permite o monitoramento e a interação com sinais wireless das proximidades*. A forma como ele trabalha permite a identificação de redes Wi-Fi ocultas, monitoramento e captura de pacotes de uma ou mais redes, execução de ataques como Evil Twin e ataques de brute force para tentar obter a senha da rede Wi-Fi do alvo.

Como se proteger

Mesmo com tantas ferramentas disponíveis é possível evitar que os cibercriminosos sejam bem-sucedidos em obter informações que os auxiliem a comprometer o ambiente, abaixo estão algumas das mais efetivas para este fim:

- Conscientização: treinar e testar todos as pessoas que utilizam recursos do ambiente corporativo instruindo-as sobre os perigos de publicar informações a mais em redes sociais ou no descritivo de vagas.

- E-mails adequados: sempre que um serviço for configurado e nele for necessário inserir um meio de contato evite usar e-mails pessoas, ao invés disso opte por caixas que se referem a departamentos. Caso alguma tentativa de golpe seja recebida existem mais chances de ela ser identificada caso mais membros da equipe a vejam

- Cuidado com os banners: algumas aplicações têm por padrão anunciar seu próprio nome e a versão do software que estão rodando quando uma interação de rede é feita. Configure todos os serviços para que não forneçam informações além do necessário.

- Segurança por obscuridade não é confiável: mudar a porta padrão que um serviço responde ou ocultar o SSID de redes Wi-Fi podem trazer uma falsa sensação de segurança, mas, na verdade, é apenas um equívoco e sequer atrasa eventuais processos de invasão a um ambiente. Ao invés disso...

- Configure adequadamente seus serviços: mantenha os serviços atualizados para a última versão estável para evitar possíveis vulnerabilidades conhecidas, otimize seu funcionamento e configure adequadamente permissionamento e acessos para que só sejam usados por quem realmente necessita.

- Tenha soluções de segurança para os hosts e as redes: da solução de proteção para endpoint presente em estações de trabalho e servidores a Firewalls de aplicação é imprescindível ter e utilizar adequadamente todos os recursos de segurança possíveis. Os criminosos conseguem desferir ataques cada vez mais elaborados e toda proteção é valiosa.

- Proteja todas as redes: um erro comum em diversos ambientes é proteger a todo custo um perímetro específico e negligenciar outro, um exemplo claro disso são as redes Wi-Fi, frequentemente mal administradas e mantidas com senhas fracas que nunca são alteradas. Boa parte das vezes as redes Wi-Fi sequer estão segregadas das redes de desktops e servidores e, caso um criminoso tenha acesso a elas terá acesso a todo o ambiente, por isso é interessante proteger adequadamente as redes todas as redes, incluindo as Wi-Fi.

Na próxima semana traremos o segundo artigo desta série, fique de olho em nosso blog WeLiveSecurity para não perder.

Confira toda a série “Passos de um Ataque”: