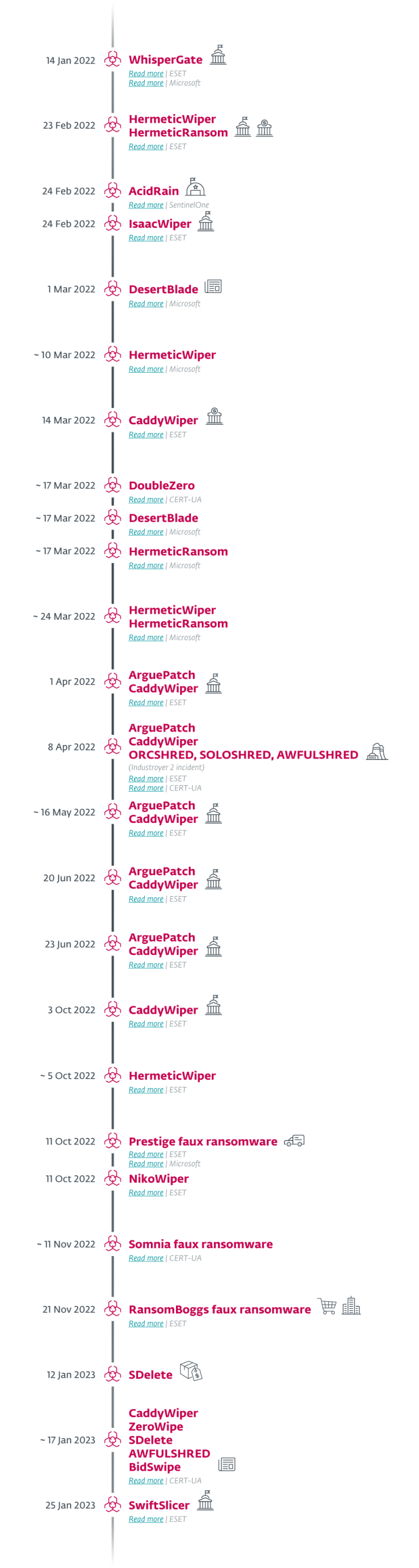

Neste artigo, separamos os ataques que usaram um malware do tipo wiper na Ucrânia desde o início de 2022, pouco antes da invasão militar russa. Segundo nossas análises, os ataques foram provocadas pelo grupo cibercriminoso Sandworm. Separamos todos os ataques detectados pela ESET, assim como alguns relatados por outras fontes conhecidas como a CERT-UA, Microsoft e SentinelOne.

Importante: usamos datas aproximadas (~) ao tratar de ataques que contam com momentos incertos ou desconhecidos. Em alguns casos, usamos a data da descoberta ou (no caso de descobertas que não foram feitas pela ESET) a data de publicação do ataque.

Antes da invasão

Entre as diversas ondas de ataques DDoS direcionados a instituições ucranianas na época, o malware WhisperGate apareceu em 14 de janeiro de 2022. Este malware do tipo wiper se fez passar por um ransomware, assim como o NotPetya fez em junho de 2017, uma tática que também veríamos em ataques realizados posteriormente.

No dia 23 de fevereiro de 2022, uma campanha destrutiva que usou o HermeticWiper estava direcionada a centenas de sistemas em pelo menos cinco organizações ucranianas. Este malware destruidor de dados foi detectado pela primeira vez pouco antes das 17h - horário local (15h00 UTC). Durante algumas horas após a invasão à Ucrânia pelas forças da Federação Russa, o ciberataque continuou. Junto com o HermeticWiper, o worm HermeticWizard e o falso ransomaware HermeticRansom também foram usados nesta campanha.

Depois da invasão

No dia 24 de fevereiro de 2022, com o fim do inverno ucraniano, começou um segundo ataque destrutivo a uma rede do governo ucraniano que usou o wiper chamado IsaacWiper.

Além disso, no dia da invasão também registramos a campanha de wipers AcidRain, que estava direcionada aos modems Viasat KA-SAT e se propagou para fora da Ucrânia.

O desertBlade é outro wiper inicialmente descoberto pela Microsoft. A ameaça foi supostamente implantada em 1º de março de 2022 e depois novamente por volta do dia 17 de março de 2022. O mesmo relatório da Microsoft também menciona outros ataques que usaram wipers da campanha Hermetic, como o HermeticWiper (que a Microsoft chama de FoxBlade) por volta de 10 de março de 2022, o HermeticRansom (que a Microsoft chama de SonicVote) por volta de 17 de março de 2022, e um ataque por volta de 24 de março de 2022 que usou o HermeticWiper e o HermeticRansom.

O CERT-UA (Computer Emergency Response Team of Ukraine) divulgou a descoberta do wiper DoubleZero no dia 17 de março de 2022.

Em 14 de março de 2022, os pesquisadores da ESET detectaram um ataque do CaddyWiper que estava direcionado a um banco ucraniano.

Em 1º de abril de 2022, detectamos novamente o CaddyWiper. Desta vez, a ameaça estava sendo carregada pelo loader ArguePatch, que normalmente é um binário legítimo modificado e usado para carregar o shellcode de um arquivo externo. Detectamos um cenário semelhante no dia 16 de maio de 2022, no qual o ArguePatch tomou a forma de um binário da ESET modificado.

Também detectamos o grupo ArguePatch-CaddyWiper em 8 de abril de 2022 - um dos mais ambiciosos ataques de Sandworm desde o início da invasão. O objetivo do ataque era interromper o fluxo de eletricidade usando o Industroyer2. Além do ArguePatch e do CaddyWiper, neste incidente também descobrimos o uso de wipers direcionado a plataformas que não são Windows: ORCSHRED, SOLOSHRED e AWFULSHRED. Para mais informações, veja o alerta publicado pela CERT-UA.

Um verão tranquilo

Durante os meses de verão europeu, não houveram tantas descobertas de campanhas de wipers direcionadas à Ucrânia em comparação com os meses anteriores, mas ocorreram vários ataques de alto nível.

Trabalhamos em conjunto com a CERT-UA nos casos em que o ArguePatch (e o CaddyWiper) foi implantado contra instituições ucranianas. O primeiro incidente ocorreu na semana de 20 de junho de 2022 e outro em 23 de junho de 2022.

Onda de ataques durante o outono

Com as temperaturas caindo antes do inverno, em 3 de outubro de 2022 detectamos uma nova versão do CaddyWiper implantado na Ucrânia. Ao contrário das variantes usadas anteriormente, desta vez o CaddyWiper foi compilado como um binário do Windows x64.

Em 5 de outubro de 2022, identificamos uma nova versão do HermeticWiper que foi carregada no VirusTotal. A funcionalidade desta amostra do HermeticWiper é a mesma de casos anteriores, com algumas pequenas alterações.

No dia 11 de outubro de 2022, detectamos que o ransomware Prestige direcionado a empresas de logística na Ucrânia e na Polônia. Esta campanha também foi reportada pela Microsoft.

No mesmo dia, também identificamos um wiper anteriormente desconhecido que chamamos de NikoWiper. Este wiper foi usado contra uma empresa do setor de energia na Ucrânia. O NikoWiper está baseado no utilitário de linha de comandos SDelete da Microsoft para apagar arquivos de forma segura.

Em 11 de novembro de 2022, a CERT-UA publicou um post em seu blog sobre um falso ataque do ransomware Somia.

Em 21 de novembro de 2022, detectamos um novo ransomware na Ucrânia escrito em .NET que chamamos de RansomBoggs. O ransomware tem múltiplas referências ao filme Monsters, Inc. Observamos que os operadores deste malware usaram scripts POWERGAP para implementar o ransomware.

Janeiro de 2023

Em 2023, os ataques perturbadores contra as instituições ucranianas continuaram.

Em 1º de janeiro de 2023 detectamos a execução do utilitário SDelete em um distribuidor de software ucraniano.

Outro ataque de múltiplos wipers, desta vez contra uma agência de notícias ucraniana, ocorreu em 17 de janeiro de 2023, de acordo com a CERT-UA. Os seguintes wipers foram detectados neste ataque: CaddyWiper, ZeroWipe, SDelete, AwfulShred e BidSwipe. O BidSwipe se destaca por ser um wiper para o sistema operacional FreeBSD.

Em 25 de janeiro de 2023 detectamos um novo wiper, escrito em Go, chamado de SwiftSlicer, que foi implantado contra entidades governamentais locais na Ucrânia.

Em quase todos os casos acima, o grupo Sandworm usou a Política do Active Directory Group (T1484.001) para implantar os wipers e ransomwares, especificamente usando o script POWERGAP.

Conclusão

O uso de malwares destrutivos como os wipers ou ransomwares - e até mesmo wipers disfarçados de ransomware - por grupos APT russos - especialmente o Sandworm - contra organizações ucranianas não é uma novidade. Desde aproximadamente 2014, o grupo APT BlackEnergy tem usado plugins destrutivos. O wiper KillDisk foi um denominador comum nos ataques realizados pelo grupo Sandworm anteriormente, enquanto o subgrupo Telebots lançou numerosos ataques de wipers, com destaque para o infame NotPetya.

No entanto, a escalada das campanhas usando wipers desde a invasão militar em fevereiro de 2022 é sem precedentes. Em uma nota positiva, muitos dos ataques foram detectados e frustrados. No entanto, continuamos monitorando a situação de perto, pois esperamos que os ataques continuem.

Caso tenha dúvidas sobre alguma pesquisa publicada no WeLiveSecurity, envie um e-mail para threatintel@eset.com.

Indicadores de Comprometimento

Arquivos

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 189166D382C73C242BA45889D57980548D4BA37E | stage1.exe | Win32/KillMBR.NGI | WhisperGate stage 1 MBR overwriter. |

| A67205DC84EC29EB71BB259B19C1A1783865C0FC | N/A | Win32/KillFiles.NKU | WhisperGate stage 2 final payload. |

| 912342F1C840A42F6B74132F8A7C4FFE7D40FB77 | com.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 61B25D11392172E587D8DA3045812A66C3385451 | conhosts.exe | Win32/KillDisk.NCV | HermeticWiper. |

| F32D791EC9E6385A91B45942C230F52AFF1626DF | cc2.exe | WinGo/Filecoder.BK | HermeticRansom. |

| 86906B140B019FDEDAABA73948D0C8F96A6B1B42 | ukrop | Linux/AcidRain.A | AcidRain. |

| AD602039C6F0237D4A997D5640E92CE5E2B3BBA3 | cl64.dll | Win32/KillMBR.NHP | IsaacWiper. |

| 736A4CFAD1ED83A6A0B75B0474D5E01A3A36F950 | cld.dll | Win32/KillMBR.NHQ | IsaacWiper. |

| E9B96E9B86FAD28D950CA428879168E0894D854F | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 5C01947A49280CE98FB39D0B72311B47C47BC5CC | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 59F5B9AECE751E58BE16E7F7A7A6D8C044F583BE | cll.exe | Win32/KillMBR.NHQ | IsaacWiper. |

| 172FBE91867C1D6B7F3E2899CEA69113BB1F21A0 | notes.exe | WinGo/KillFiles.A | DesertBlade wiper. |

| 46671348C1A61B3A8BFBA025E64E5549B7FDFA98 | N/A | Win32/KillDisk.NCV | HermeticWiper. |

| DB0DA0D92D90657EA91C02336E0605E96DB92C05 | clrs.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 98B3FB74B3E8B3F9B05A82473551C5A77B576D54 | caddy.exe | Win32/KillDisk.NCX | CaddyWiper. |

| 320116162D78AFB8E00FD972591479A899D3DFEE | cpcrs.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 43B3D5FFAE55116C68C504339C5D953CA25C0E3F | csrss.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 48F54A1D93C912ADF36C79BB56018DEFF190A35C | ukcphone.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 6FA04992C0624C7AA3CA80DA6A30E6DE91226A16 | peremoga.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 9CE1491CE69809F92AE1FE8D4C0783BD1D11FBE7 | pa1.pay | Win32/KillDisk.NDA | Encrypted CaddyWiper shellcode. |

| 3CDBC19BC4F12D8D00B81380F7A2504D08074C15 | wobf.sh | Linux/KillFiles.C | AwfulShred Linux wiper. |

| 8FC7646FA14667D07E3110FE754F61A78CFDE6BC | wsol.sh | Linux/KillFiles.B | SoloShred Solaris wipe. |

| 796362BD0304E305AD120576B6A8FB6721108752 | eset_ssl_filtered_cert_importer.exe | Win32/Agent.AEGY | ArguePatch shellcode loader. |

| 8F3830CB2B93C21818FDBFCF526A027601277F9B | spn.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| 3D5C2E1B792F690FBCF05441DF179A3A48888618 | mslrss.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| EB437FF79E639742EE36E89F30C6A21072B86CBC | caclcly.exe | Win64/Agent.BQZ | CaddyWiper x64. |

| 57E3D0108636F6EE56C801F128306AD43AF60EE6 | cmrss.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 986BA7A5714AD5B0DE0D040D1C066389BCB81A67 | open.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| C7186DEF5E9C3E1B01BF506F538F5D6185377A9C | sysate32.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| 59621F5EFC311FDFE66683266CE9CB17F8227B23 | mstc_niko.exe | Win32/DelAll.NAH | NikoWiper. |

| 84E6A010B372D845C723A8B8D7DDD8D79675DCE5 | Sullivan.1.v2.0.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| F4D1C047923B9D10031BB709AABF1A250AB0AAA2 | Sullivan.1.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 9A3D63C6E127243B3036BC0E242789EC1D2AB171 | Sullivan.2.v2.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| BB187EB125070176BD7EC6C57CFF166708DD60E1 | Sullivan.2.v4.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 3D593A39FA20FED851B9BEFB4FF2D391B43BDF08 | Sullivan.v2.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 021308C361C8DE7C38EF135BC3B53439EB4DA0B4 | Sullivan.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 7346E2E29FADDD63AE5C610C07ACAB46B2B1B176 | help.exe | WinGo/KillFiles.C | SwiftSlicer wiper. |