Pensando em auxiliar ambientes que buscam melhorias na segurança como um todo, produzi este artigo tendo como base a estrutura de recomendações que costumamos esclarecer quando falamos sobre cibersegurança.

Para falar mais claramente sobre estas recomendações e evoluções de maturidade de um ambiente é importante ter em mente dois pontos que considero essenciais:

- Entender o momento atual do ambiente: uma boa planificação começa olhando para as características atuais do ambiente antes de dar qualquer passo, sejam características positivas ou negativas. O importante desse entendimento é pavimentar o caminho que tecnologias ou processos possam ser implementados com sucesso pois, como citarei em breve, tomar atalhos nesse caminho e adotar tecnologias e processos de etapas mais avançadas do caminho em direção a evolução da maturidade do ambiente pode se mostrar como um mau uso de recursos pois tentem a não ser tão bem aproveitados.

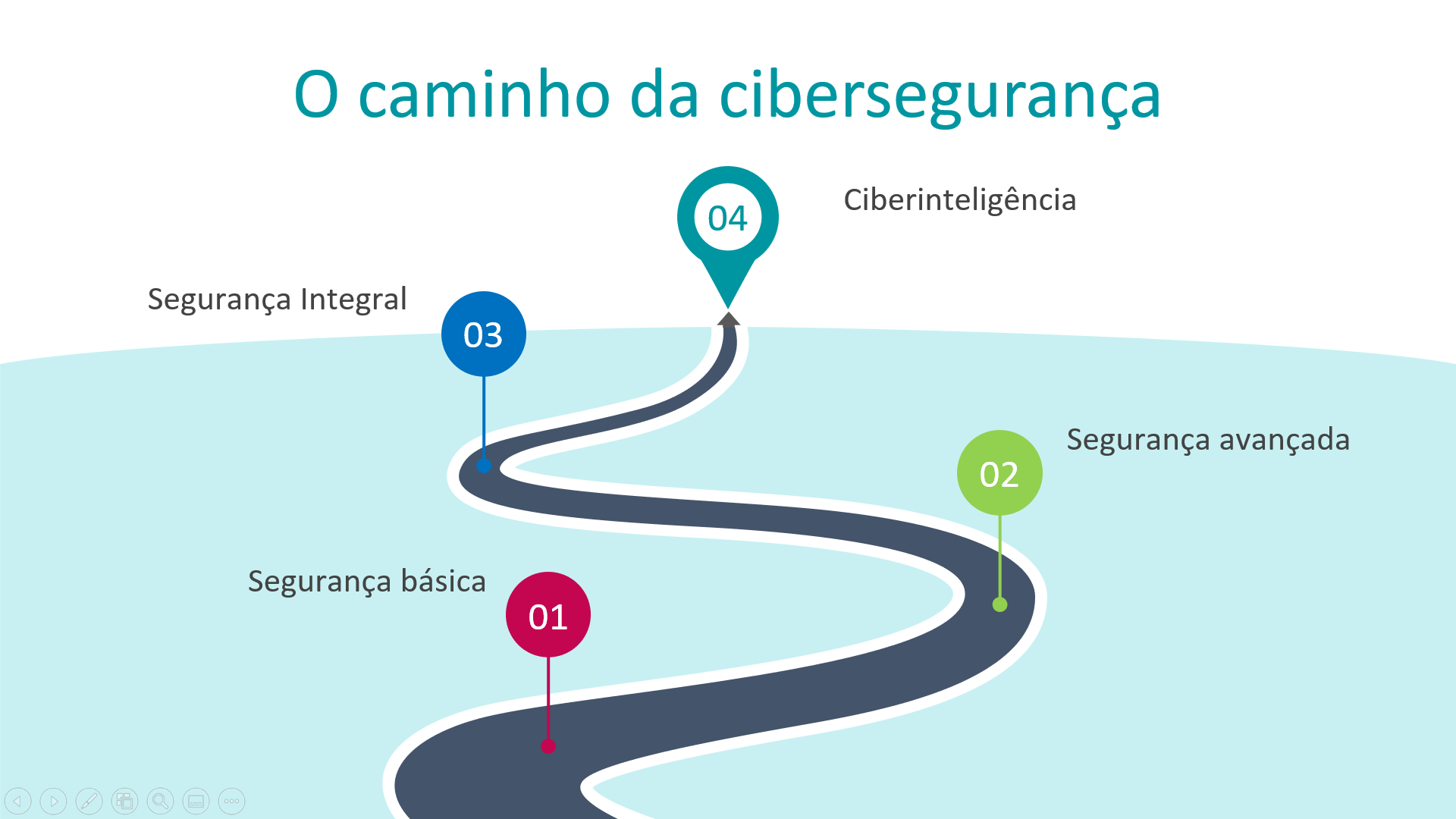

- Nem todos os passos são para todos os ambientes: o caminho que mostrarei é composto de quatro etapas e demonstrará um exemplo de evolução da maturidade da segurança de um ambiente. É importante saber que esse é um caminho teórico e não necessariamente precisará ser o objetivo de todos os ambientes. Para entender se a próxima etapa da evolução de segurança é ou não para o seu ambiente é interessante analisar as informações que precisam ser protegidas e os recursos que serão investidos para a proteção delas, em seguida mensurar possíveis danos causados ao ambiente caso seja comprometido. Com isso é possível ter uma estimativa do que é ou não viável para o seu ambiente.

Agora sim vamos percorrer as quatro etapas desse caminho:

#1. Segurança Básica

Tecnologias: Antivírus, Firewall, Backup e Updates

Características: a primeira etapa do nosso caminho é composta pelo que consideramos o essencial para todo e qualquer ambiente, sem exceções. Nas primeiras versões do estágio de segurança básica estavam previstos apenas antivírus, firewall e backup, mas os últimos anos tem mostrado a comunidade de segurança da informação quão necessários são os updates para a proteção dos ambientes. Essa estrutura inicial possui alguns fatores valiosos, uma proteção de perímetro com o firewall, todas as estações e servidores protegidos contra quaisquer tipos de malware com o antivírus e, prevendo que incidentes possam acontecer, o backup permitirá uma minimização de dados para os principais ativos presentes no ambiente.

Os updates entram como um minimizador da superfície de ataque, fazendo com que softwares existentes em quaisquer ambientes não estejam suscetíveis a vulnerabilidades conhecidas, o que com certeza é crucial mediante as vulnerabilidades crescentes que temos hoje em dia.

#2. Segurança Avançada

Tecnologias: Criptografia, 2FA, DLP, IPS/IDS, Riscos e Políticas

Características: a segunda etapa nos traz uma robustez muito interessante tanto na parte física quanto para a parte lógica. Soluções de criptografia são interessantes pois, além de trazerem conformidade com uma série de exigências de segurança, garantem que apenas quem possuir a chave terá acesso a informação. Útil para proteção física de servidores ou para transferência de informações valiosas. O duplo fator de autenticação entra como uma camada adicional que auxilia a garantir que apenas o proprietário daquela conta a utilize, já o DLP e soluções de proteção como IDS e IPS trabalham com informações que trafegam pela rede. O DLP protege tudo aquilo que foi eleito pelo negócio como sendo valioso e impede que informações sejam transmitidas de forma inadequada e o IPS/IDS controlam tráfegos maliciosos que possam acontecer na rede*.

Como estamos falando de uma evolução de ambiente a gestão de segurança da informação começa a se fazer mais presente com análises de risco e fortalecimento de políticas, estes itens (ou a dificuldade em aplicá-los) podem auxiliar a definir quais pontos precisarão de atenção ou investimento futuramente.

#3. Segurança Integral

Tecnologias: Logs, EDR, Pentest, Vulnerability Assessment, Gestão Integral e Auditorias.

Características: analisando as tecnologias empregadas nessa etapa é possível perceber algo em comum, todas elas trazem mais informações sobre o ambiente e este pode ser um ponto interessante a se considerar ao penar se a empresa usará os aspectos presentes nesta etapa.

Quanto mais informações são coletadas do ambiente mais necessária é a atuação de um especialista ou de um time de segurança para tratá-las de forma adequada. Soluções como EDRs já demandam este tipo de atenção por definição, tê-los sem olhar adequadamente para eles acaba sendo muito custoso para um ambiente, e não me refiro apenas a recursos financeiros. Todos os pontos citados nesta etapa são essenciais para a evolução da maturidade, desde que mantidos de forma adequada, e aqui trago uma dica pessoal, caso não tenha uma pessoa ou equipe de segurança que possa olhar para as informações geradas de forma mais analítica, não tenha um EDR.

Todas as outras tecnologias apresentadas podem ser usadas mesmo em equipes reduzidas análise de logs, testes de vulnerabilidades, pentest e independente ao segmento que a empresa trabalhe, geralmente passará por auditorias e terá que atender a alguns pontos, e a adoção delas trará um grande enriquecimento para o ambiente, mas a partir do EDR a visão sobre o ambiente mudará consideravelmente.

#4. Ciberinteligência

Tecnologias: Registros, IoC e exercícios de Red/Blue/Purple Team

Características: como destino da nossa jornada está a ciberinteligência que, por suas características, se apresenta como uma evolução de pontos presentes na etapa anterior.

A ciberinteligência lida com obtenção de informações referentes a ataques para usá-las em benefício do ambiente, estas informações podem ser obtidas de fontes públicas com os IoCs ou extraída de ameaças por especialistas internos. Atualmente existem muitas fontes que propiciam este tipo de informação de forma gratuita e utilizá-las certamente será extremamente benéfico.

Este passo de evolução também trabalha com exercícios de Red, Blue e Purple team, estes exercícios dependem de uma maturidade das equipes de segurança interna do ambiente pois aborda diretamente uma postura defensiva (Blue Team) que é mais comum em empresas que evoluem para este aspecto, uma postura ofensiva (Red Team) que conduz testes de invasão e análises voltadas às características presentes no ambiente e, por fim, os exercícios de Purple team, uma integração entre os times azul e vermelho que tem, dentre outras atribuições, simular grupos criminosos caso eles tivessem como alvo o ambiente protegido. Essa sinergia enriquece drasticamente a segurança do ambiente.

Tenha em conta!

Como citei anteriormente existem pontos essenciais para trilhar esse caminho de evolução, a identificação de onde se está atualmente e a projeção de qual será o próximo passo para melhorar a segurança do ambiente, sempre tendo em mente se esse próximo passo será realmente adequado para o ambiente em que ele será aplicado. Não será bom para ninguém investimentos em tecnologias de ponta em segurança sem que profissionais cuidem dela adequadamente, nunca percam essa verdade de vista.

Caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.