A equipe de pesquisa e investigação da ESET América Latina detectou um novo trojan bancário, reconhecido pelas soluções ESET como MSIL /Spy.Banker.FN, que afeta os sistemas operacionais Windows. Segundo a equipe de investigação, quase todos os usuários que foram vítimas deste código malicioso são residentes no Brasil e fazem parte de setores como seguros e órgãos governamentais.

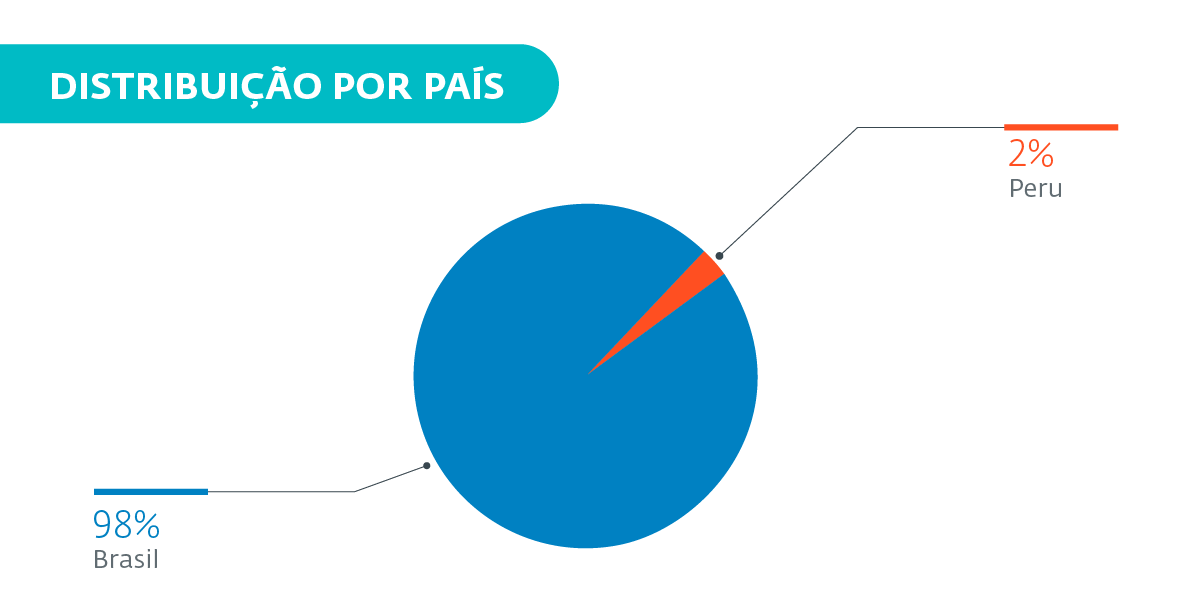

O código malicioso foi descoberto devido a propagação de uma ameaça que é detectada pelas soluções de segurança ESET como MSIL/TrojanDropper.Agent.FQC. Os pesquisadores destacaram que a atividade da ameaça teve um aumento significativo desde o mês de setembro. O gráfico a seguir mostra a distribuição por país para ambas as detecções, desde a segunda semana de setembro até a última semana de dezembro de 2022.

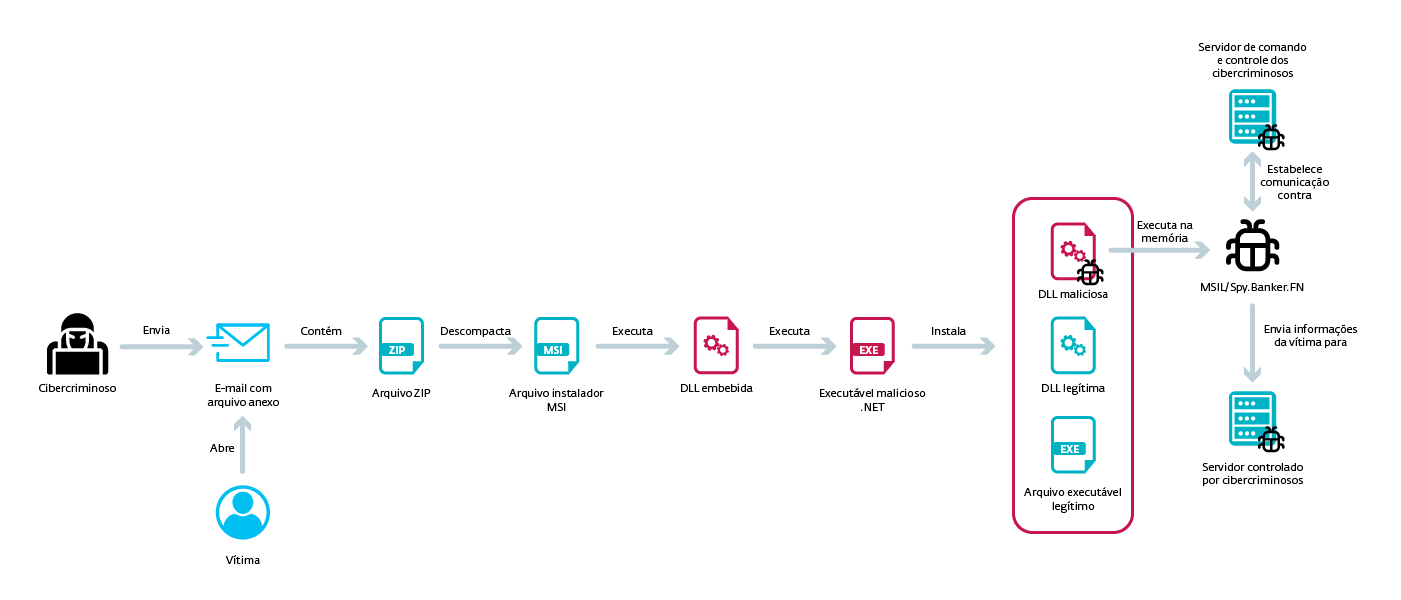

A propagação da ameaça ocorre através do recebimento de um e-mail com um arquivo malicioso compactado e anexo a mensagem. Os arquivos maliciosos são responsáveis pela infecção e execução do malware na máquina da vítima. O principal objetivo da campanha é induzir as vítimas a baixar e executar um instalador MSI malicioso. Após o arquivo ser aberto, o instalador malicioso começa a executar outro código malicioso responsável por "descartar" ou persistir e instalar o trojan bancário que é propagado.

Normalmente, os trojan bancário possuem características diferenciadas para roubar informações sigilosas da vítima. Alguns deles produzem uma captura de tela, registram as teclas que estão sendo pressionadas pela vítima, entre outras ações. Em seguida, estas informações são coletadas e enviadas para um servidor controlado pelos cibercriminosos.

Assim como o trojan bancário documentado em 2021 Janeleiro, o Spy.Banker.FN também foi desenvolvido sob a mesma estrutura do Microsoft .NET. Essa é uma clara diferença em relação a outros trojans bancários vistos no Brasil, onde geralmente são desenvolvidos na linguagem de programação Delphi, como é o caso do Mekotio.

Apesar do Janeleiro e do Spy.Banker.FN contarem com certas semelhança no uso de APIs do Windows para criar janelas pop-up falsas ou no uso do algoritmo de criptografia AES para descriptografar strings de caracteres. Nenhuma semelhança ou relação significativa foi encontrada para levar à conclusão de que pode haver uma ligação direta entre os dois ou que o Spy.Banker.FN pode se tornar uma nova versão do Janeleiro.

Dicas para estar protegido

Como essa ameaça é distribuída por e-mails que contêm arquivos compactados maliciosos anexados, listamos várias recomendações a serem lembradas para evitar se tornar uma vítima em potencial:

- Verifique o e-mail, preste atenção a:

- O endereço de onde vem.

- O nome da pessoa que o enviou.

- Observe o conteúdo da mensagem, por exemplo, se há erros de ortografia.

- Não abra nenhum e-mail se houver motivos para duvidar do conteúdo ou de quem o enviou.

- Não baixe anexos de e-mail se tiver dúvidas sobre o recebimento ou qualquer outro detalhe.

- Observe as extensões dos arquivos, por exemplo, se um arquivo terminar com ".pdf.exe" a última extensão é a que determina o tipo de arquivo, neste caso seria ".exe" um executável.

- Se um e-mail tiver um link e caso você considere a página de redirecionamento suspeita, não a abra.

- Seja cauteloso ao baixar e extrair arquivos .zip/.bz2 de fontes não confiáveis, pois eles costumam ser utilizados para ocultar códigos maliciosos e burlar certos mecanismos de segurança.

- Atualize os seus dispositivos e aplicativos com a versão mais recente.

- Mantenha as soluções de segurança instaladas no dispositivo atualizadas.

- Observe com bastante atenção qualquer atividade incomum nos aplicativos de instituições bancárias que você usa. Se houver qualquer atividade suspeita, encerre imediatamente a execução do aplicativo e análise o dispositivo com um produto de segurança.

Clique aqui e confira detalhes sobre a investigação completa realizada pelos pesquisadores da ESET.