A equipe de pesquisa e investigação da ESET analisou um backdoor até o momento desconhecido que foi utilizado pelo grupo APT ScarCruft. Este backdoor, que chamamos de Dolphin, tem diversos recursos de espionagem como a capacidade de monitorar unidades e dispositivos portáteis, exfiltração de arquivos, registro de teclas pressionadas (keylogging), a capacidade de capturar telas do computador da vítima, e o roubo de dados de login salvos no navegador. As funcionalidades da ameaça foram implantadas em alvos de ataques específicos previamente selecionados pelos cibercrimosos, no qual o backdoor é implantado após comprometer inicialmente a máquina da vítima utilizando um malware menos avançado. Em linha com outras ferramentas utilizadas pelo ScarCruft, o backdoor Dolphin se aproveita de serviços de armazenamento em nuvem, principalmente o Google Drive, para realizar a comunicação com o servidor C&C.

Durante nossa investigação, observamos o desenvolvimento contínuo do backdoor Dolphin e tentativas dos criadores do malware de evitar a detecção. Um recurso notável das primeiras versões que analisamos do Dolphin é sua capacidade de modificar as configurações de contas no Google e no Gmail para impactar e reduzir a segurança das vítimas, muito provavelmente para manter o acesso às caixas de entrada de e-mail dos usuários afetados.

Neste artigo, apresentamos uma análise técnica do backdoor Dolphin e explicamos a ligação desta ameaça com o grupo ScarCruft. As descobertas sobre este novo backdoor que agora faz parte do conjunto de ferramentas do ScarCruft também foram apresentados na conferência AVAR 2022.

Principais aspectos da pesquisa:

- A equipe de pesquisa e investigação da ESET analisou o Dolphin, um backdoor até o momento desconhecido que tem sido utilizado pelo grupo APT ScarCruft.

- Dolphin é utilizado contra alvos selecionados. O objetivo da ameaça é buscar arquivos interessantes nos drives de sistemas comprometidos e exfiltrar as informações através do Google Drive.

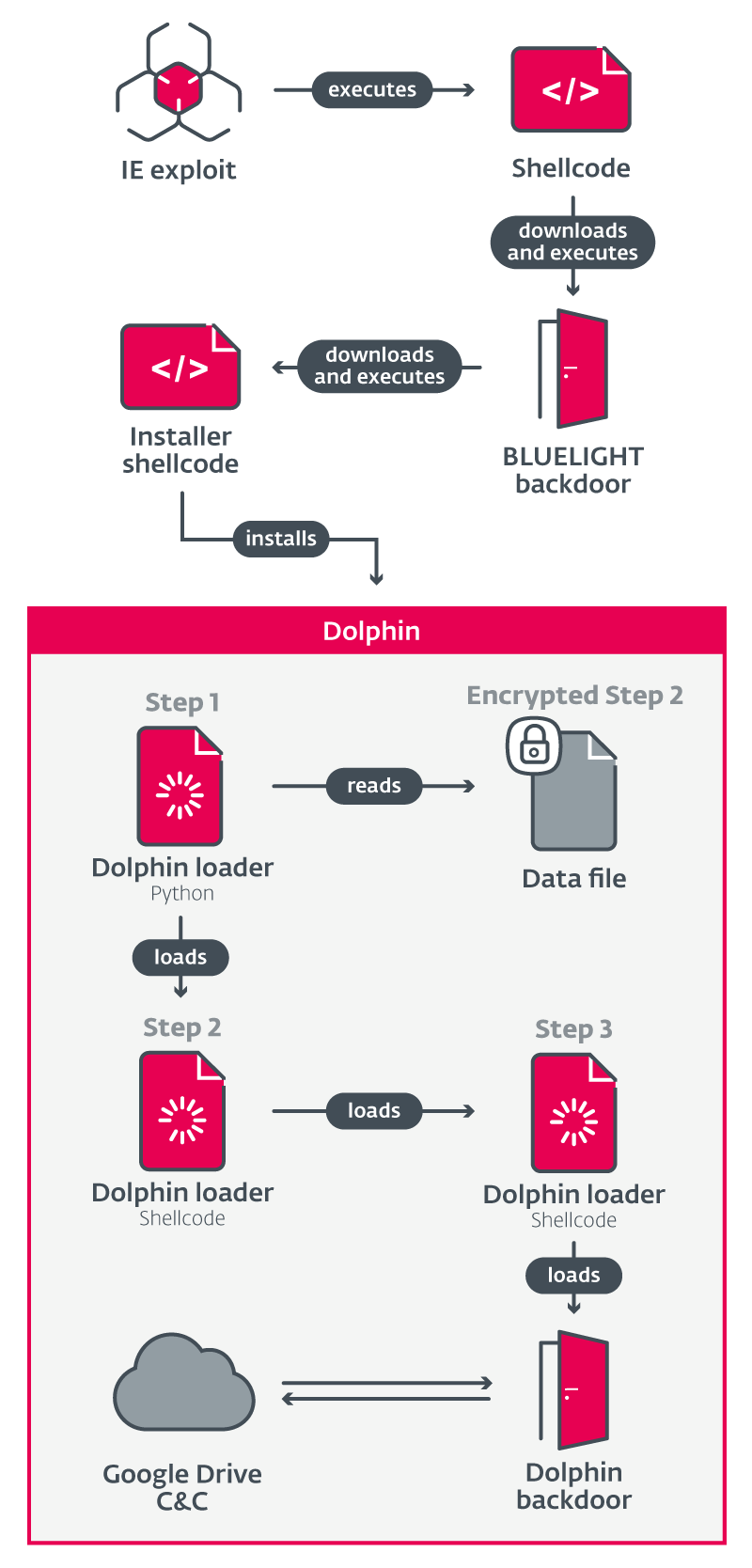

- Este backdoor foi utilizado no início de 2021 como o payload final de um ataque em várias etapas. Naquela ocasião, o ataque envolveu um incidente de watering hole a um jornal on-line sul-coreano, um exploit do Internet Explorer e outro backdoor do ScarCruft chamado BLUELIGHT.

- Desde a descoberta do Dolphin em abril de 2021, a equipe de pesquisa da ESET observou várias versões desse backdoor em que cibercriminosos melhoraram suas capacidades e tentaram escapar da detecções.

- Uma característica notável que observamos nas primeiras versões do Dolphin é sua capacidade de modificar as configurações de contas no Google e no Gmail para impactar e reduzir a segurança das vítimas.

Perfil do ScarCruft

O ScarCruft, também conhecido como APT37 ou Reaper, é um grupo de espionagem que está ativo desde pelo menos 2012. Os ataques deste grupo se concentraram principalmente na Coréia do Sul, mas outros países asiáticos também foram alvo. O ScarCruft parece estar principalmente interessado em órgãos públicos e militares, bem como em empresas de vários setores ligados aos interesses norte-coreanos.

Descrição do Dolphin

Em 2021, o ScarCruft realizou um ataque de watering hole a um jornal sul-coreano on-line focado na Coréia do Norte. O ataque consistiu em vários componentes, incluindo um exploit do Internet Explorer e um shellcode que levou a um backdoor chamado BLUELIGHT, informou Volexity e Kaspersky.

Nesses relatórios, a backdoor BLUELIGHT foi descrito como o payload final do ataque. Entretanto, ao analisar o ataque, descobrimos através da telemetria da ESET um segundo backdoor, mais sofisticado, implantado via BLUELIGHT em vítimas selecionadas. Chamamos este segundo backdoor de Dolphin devido a um caminho PDB onde encontra-se o executável da ameaça.

Enquanto o backdoor BLUELIGHT após a exploração realiza um reconhecimento básico e uma avaliação da máquina comprometida, o Dolphin é mais sofisticado e é implantado manualmente apenas em vítimas selecionadas. Os dois backdoors são capazes de exfiltrar arquivos a partir de um caminho especificado em um comando, mas o Dolphin também procura ativamente drives e exfiltra automaticamente arquivos com extensões de interesse para que sejam enviados aos operadores do ScarCruft.

A figura 1 fornece uma visão geral dos componentes de ataque que levam à execução do backdoor Dolphin.

Caso queira saber mais sobre o Dolphin, confira a análise completa da pesquisa (versão em inglês) realizada pela ESET.