O Federal Bureau of Investigation (FBI), a Agência Nacional de Segurança Cibernética (CISA) dos EUA e o Departamento de Saúde e Serviços Humanos (HSS), divulgaram uma declaração conjunta alertando sobre o alcance do ransomware Hive e destacou algumas orientações para que empresas em todo o mundo possam se proteger desse grupo de cibercriminosos.

O relatório explica que o grupo atacou mais de 1.300 empresas em diferentes partes do mundo e arrecadou mais de US$ 100 milhões através da solicitação de resgates em dinheiro às vítimas para recuperar os arquivos sequestrados e impedir a publicação das informações roubadas.

O Hive é um ransoware que opera sob o modelo de ransomware-as-a-service (RaaS). Isto significa que o grupo responsável pela ameaça recruta afiliados para distribuir o código malicioso em troca de uma porcentagem nos lucros. Enquanto isso, o ransomware Hive tem sido utilizado em ataques a empresas em uma variedade de indústrias e setores críticos de infraestrutura, incluindo serviços administrados pelo governo, comunicações, manufatura, tecnologia da informação e, em particular, instituições do setor de saúde pública.

Assim como ocorre com os ransomwares que operam sob o modelo de RaaS, cada afiliado utiliza suas próprias estratégias ao distribuir o ransomware, o que significa que o método utilizado para obter acesso inicial nem sempre é o mesmo. A maneira mais comum de obter acesso à rede da vítima é através de ataques ao serviço RDP e serviços VPN. Outra forma é a exploração da vulnerabilidade CVE-2020-12812 no FortiOS.

Além desses métodos, o Hive utiliza e-mails de phishing para atacar suas vítimas. Estas mensagens normalmente incluem anexos maliciosos que tentam explorar vulnerabilidades no Microsoft Exchange Server, tais como CVE-2021-31207, CVE-2021-34473 e CVE-2021-34523. As duas últimas foram chamadas de ProxyShell e reportadas no início de 2021. Alguns dias após a descoberta destas falhas, elas estavam sendo exploradas por uma longa lista de cibercriminosos em campanhas de ataque.

Quando a ameaça consegue obter acesso à máquina da vítima, ela executa certos processos para evitar a detecção, e antes de iniciar a criptografia dos arquivos, o ransomware desativa o Windows Defender e outras soluções de segurança instaladas a partir do registro do sistema.

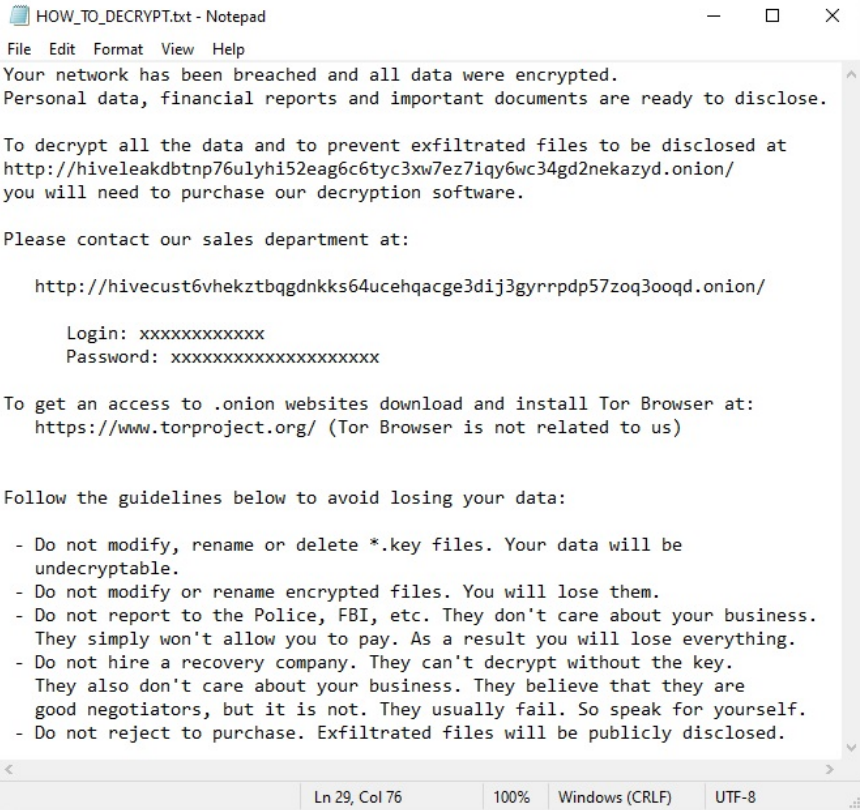

Após criptografar os arquivos, a ameaça apresenta uma mensagem sobre a solicitação de resgate no computador da vítima. Nesta nota, os atacantes advertem que para recuperar os arquivos a vítima terá que pagar pelo acesso a uma ferramenta de descriptografia. Para o processo de pagamento, os cibercriminosos fornecem um endereço na rede onion como contato.

Exemplo de uma mensagem de resgate deixada em computadores atacados pelo ransomware Hive. Fonte: CISA.

Após entrar em contato com a vítima, os cibercriminosos indicam o valor que terão que pagar para obter a ferramenta de descriptografia. Os valores solicitados podem chegar a milhões de dólares.

A CISA e outras agências advertem que foi observado que algumas empresas vítimas, que não pagaram o resgate e restauraram seus sistemas por conta própria, foram depois de algum tempo infectadas novamente, seja pelo Hive ou por outros ransomwares.

O Hive foi um dos grupos de ransomware (Conti foi o outro) que participou da onda de ataques que afetou várias órgãos públicos na Costa Rica. O grupo atacou a La Caja Costarricence de Seguro Social (CCSS). Além da Costa Rica, orgãos na Argentina e na Colômbia também foram vítimas do Hive neste ano.